Файл: Российской федерации фгбоу во национальный исследовательский университет мэи.docx

Добавлен: 22.11.2023

Просмотров: 354

Скачиваний: 13

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

- наличие необходимых условий в офисе для работы с конфиденциальными документами и базами данных;

- наличие систем контроля за работой сотрудника.

Разрешение на доступ к конфиденциальным сведениям строго персонифицировано, те руководители несут персональную ответственность за правильность выдаваемых ими разрешений на доступ исполнителей к конфиденциальным сведениям, а лица, работающие с конфиденциальными документами, несут персональную ответственность за сохранение в тайне их содержания, сохранность носителя и соблюдение установленных правил работы с документами.

- 1 2 3 4

Практические рекомендации по организации защиты информации на предприятии

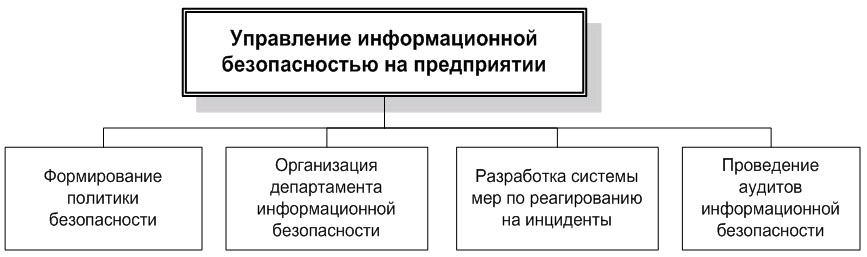

С учётом всего выше сказанного, управление информационной безопасность подразделяется на 4 основных раздела, как показано на рис 2.

Рис.2 Основные разделы управления ИБ на предприятии

Ниже приведены практические рекомендации, которые помогут предприятиям организовать защиту информации:

1. Определить ценность информации: требуется определить какая информация на предприятии является конфиденциальной или критичной для бизнеса. Эта информация должна быть защищена более тщательно.

2. Установить правила доступа: определить, кто получает доступ к конфиденциальной информации и какой уровень доступа им нужен. Выдавать доступ только для тех, кто действительно нуждается в нем.

3. Обучить персонал: провести обучение персонала по вопросам безопасности, включая Правила использования средств информации, Положение о защите информации, Правила работы с электронной почтой и т.д. Увеличение осведомлённости сотрудников о безопасности информации может предотвратить угрозы безопасности.

4. Установить программное обеспечение антивирусной защиты: установить антивирусное ПО на всех компьютерах, серверах и портативных устройствах с доступом к сети предприятия. Регулярно обновлять его и проверять его на наличие вредоносных программ.

5. Обновлять программное обеспечение: все программное обеспечение, используемое на предприятии, должно иметь последнюю версию с учётом обновления служб безопасности.

6. Установить брандмауэр: установить и настроить брандмауэр на всех компьютерах и серверах, чтобы предотвратить несанкционированный доступ к сети предприятия.

7. Установить систему резервного копирования данных: создать систему резервного копирования для значимой данных. Проводить обновление копирования данных с регулярными периодическими интервалами.

8. Использовать шифрование данных: шифрование данных на всех устройствах с доступом к важной информации защитит данные от воровства и утечки.

9. Регулярно проверять службы безопасности: регулярно проводить проверку служб безопасности на предприятии, чтобы убедиться в их правильной настройке и адекватной работоспособности.

10. Создать службу поддержки информационной безопасности: создать службу поддержки информационной безопасности, чтобы обеспечить надлежащие условия и контроль за информационной безопасностью на предприятии.

11. Организовать контроль доступа: обследовать свою сеть на наличие уязвимостей и установите специализированные системы контроля доступа для защиты конфиденциальных данных. Такие системы контроля могут включать в себя многофакторную аутентификацию, управление доступом и аудиторские журналы, которые могут помочь обнаружить любые подозрительные действия.

12. Установить политику паролей: убедиться, что на предприятии установлена строгая политика паролей, которая включает в себя периодическое изменение паролей, использование сложных паролей и ограничение использования одного пароля на несколько устройств.

13. Организовать защиту персональных данных: если на предприятии обрабатываются персональные данные, следует убедиться, что соблюдаются соответствующие законодательные требования, включая GDPR, CCPA и другие. Обеспечить соблюдение политик предприятия по использованию и обработке личной информации.

14. Улучшать мониторинг сети: мониторинг сети и системы можно организовать с помощью различных инструментов и решений, включая программное обеспечение SIEM и системы мониторинга угроз. Приложения можно агрегировать и анализировать, чтобы обнаружить любые подозрительные действия и оперативно отреагировать на их возникновение.

15. Устанавливать систему контроля изменений: разработать систему контроля изменений для программного обеспечения и системы предприятия. Это поможет предотвратить несанкционированные изменения, а также поможет при отслеживании и расследовании инцидентов.

16. Провести аудит информационной безопасности: проводить аудит информационной безопасности, чтобы обнаружить слабые места в системе и определить, не является ли компания целью атаки извне. Аудит также поможет разработать план действий для улучшения существующей системы безопасности.

17. Тестирование на проникновение: для оценки уровня защищённости сети и системы проводить тестирование на проникновение. Это поможет выяснить, какие уязвимости могут быть опасными для организации и как их можно устранить.

18. Организация резервного питания и ИБП: установить резервное электропитание на предприятии, чтобы защитить компьютеры и другое оборудование от возможной потери данных, связанной с отключением электроэнергии. Кроме того, убедиться, что используемое вами оборудование имеет защиту от перенапряжения.

19. Разработка бизнес-плана на случай кризиса: разработать план действий на случай кризиса, который включает в себя меры по защите информации, например, резервное копирование данных, перенос работы в сторону от основной зоны риска и другие действия, необходимые для минимизации последствий предприятия.

20. Оценка защищённости поставщиков: при выборе любого поставщика услуг бизнеса, проверьте, какая политика безопасности имеется у выбранной компании и насколько она соответствует нашим требованиям по безопасности данных.

21. Регулярное обновление программного обеспечения: обновлять программное обеспечение на всех компьютерах и серверах регулярно, чтобы минимизировать риски, связанные с использованием устаревших и уязвимых программ и версий систем.

22. Организация сетевой защиты: установить специализированные системы сетевой защиты, такие как системы обнаружения вторжений (IDS) и системы защиты от вредоносных программ (IPS), чтобы предотвратить атаки на вашу сеть и систему.

23. Защита Wi-Fi сетей: установить пароли на вашу Wi-Fi сеть и шифруйте её, чтобы предотвратить несанкционированный доступ к вашей сети и защитить вашу информацию.

24. Оценка рисков: проводить регулярную оценку рисков и анализ безопасности вашей сети и системы, чтобы определить, где уязвимости и какие действия необходимы для улучшения безопасности.

25. Организация контроля доступа для мобильных устройств: организовать контроль доступа для мобильных устройств, чтобы предотвратить несанкционированное использование мобильных устройств, хранящих конфиденциальные данные, и чтобы защитить информацию, хранящуюся в этих устройствах.

Тщательная организация и постоянный контроль помогут защитить вашу информацию и предотвратить угрозы безопасности на предприятии. Следование вышеперечисленным мерам обеспечения безопасности поможет защитить вашу компанию от угроз и повысит доверие клиентов и партнёров к вашей компании.

Заключение

Защита информации на предприятии является критически важным аспектом успешной работы организации. Защита данных и информации помогает предотвратить утечки конфиденциальной информации и сократить риски несанкционированного доступа к конкурентной информации предприятия. Несоблюдение мер по защите информации может привести к утечке конфиденциальных данных и потере репутации компании, а также потере доверия клиентов. Кроме того, несанкционированный доступ к информации может привести к утечке технических средств и программного обеспечения, что может нанести ущерб бизнесу. В целом, защита информации на предприятии должна быть одним из главных приоритетов компании для обеспечения безопасности бизнеса и сохранения конкурентоспособности на рынке.

Руководство играет важную роль в этом процессе, поскольку они должны оценить степень риска и установить соответствующие политики и процедуры, которые гарантировали бы защиту конфиденциальной информации и готовность к обработке аварийных ситуаций. Руководство предприятия должно также обеспечить необходимое финансирование, чтобы сделать это возможным. Наличие на предприятии эффективно работающей системы защиты информации поможет создать доверие у клиентов, партнёров и персонала и обеспечит более стабильное и безопасное функционирование предприятия.

Таким образом, порядок организации защиты информации на предприятии является одним из важнейших аспектов информационной безопасности. Его необходимо разработать и реализовать в соответствии с требованиями законодательства и на основе системного подхода к организации информационной безопасности.

На основе всего вышенаписанного, можно сделать вывод, что все цели и задачи данной курсовой работы были выполнены в полном объёме.

Список литературы:

-

"Информационная безопасность предприятия: управление рисками и уязвимостями" (И. А. Грабчак, 2019) -

"Управление информационной безопасностью предприятия: системные принципы и методы" (В. В. Новиков, 2018) -

"Защита информации на предприятиях в условиях цифровой трансформации: проблемы и решения" (Е. А. Носенко, 2017) -

"Информационная безопасность предприятия: технологии и методы защиты" (А. Н. Гарабежан, 2016) -

"Управление рисками информационной безопасности на предприятии: методы и практика" (М. В. Румянцев, 2015) -

"Защита информации на предприятии: принципы и методы" (В. И. Полищук, 2019) -

"Информационная безопасность бизнеса: защита информации на предприятии" (С. А. Семочкин, 2018) -

"Управление информационной безопасностью на предприятии: методы и инструменты" (Н. Ю. Козырева, 2019) -

"Защита информации на предприятии: основы безопасности информационных систем" (В. И. Соколов, 2017) -

"Информационная безопасность предприятия: защита информации и ресурсов" (А. В. Старостин, 2017) -

Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2018. - 118 c. -

Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 160 c. -

Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2016. — 280 c. -

Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 — Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. — М.: ГЛТ, 2018. — 558 c. -

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2017. — 384 c.