Файл: Практическая работа Анализ источников, каналов распространения и каналов.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 105

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Практическая работа 1. Анализ источников, каналов распространения и каналов утечки информации

Цель работы: формирование навыка работы с нормативными документами по исследуемому вопросу; анализ угроз информационной безопасности

Задание

Необходимо провести анализ защищенности объекта защиты информации по следующим разделам:

-

Виды возможных угроз -

Характер происхождения угроз -

Классы каналов несанкционированного получения информации -

Источники появления угроз -

Причины нарушения целостности информации -

Потенциально возможные злоумышленные действия -

Определить класс защищенности автоматизированной системы

Итак, дадим определение нашего объекта.

Тоталитарная секта-это любая авторитарная иерархическая организация, религиозная, философская, политическая, психотерапевтическая, образовательная, коммерческая и др., практикующая обманную вербовку и контроль сознания своих последователей, строящаяся вокруг харизматического лидера и использующая в своей деятельности различные психотехники в сочетании с гипнозом, внушением, вызывающая психологическую дестабилизацию личности, отключающая критическое мышление (вводящая человека в измененное состояние сознания), осуществляющая всеобщий (тотальный) контроль за всеми без исключения сторонами жизни адепта, составляющая практики, правила поведения, нормы общения и так далее, противоречащие нормам этики и морали, принятым в обществе, то есть асоциальная, требующая разрыва с семьей, обществом, государством, в конечном счете добивающаяся абсолютного подчинения лидеру или группе руководителей.

Обманная вербовка заключается в том, что человеку не сообщают цели, методы и задачи организации, т.е. скрывается истинная суть той или иной организации. Скрывают методы воздействия на сознание, часто умалчивают о настоящем названии организации, откуда она и имя ее лидера.

Чтобы провести анализ по всем пунктам, необходимо понять, кому может потребоваться информация о тоталитарных сектах.

Из Доктрины Информационной безопасности Российской Федерации:«Наибольшую опасность в сфере духовной жизни представляют следующие угрозы информационной безопасности Российской Федерации:

возможность нарушения общественной стабильности, нанесение вреда здоровью и жизни граждан вследствие деятельности религиозных объединений, проповедующих религиозный фундаментализм, а также тоталитарных религиозных сект;

Таким образом мы сталкиваемся с информационными угрозами:

1) С помощью сведений о вредоносных обществу организациях можно разжигать массовые протесты и недовольства. Т.е. информация нужна (возможно) другим странам, регионам, людям, чтобы подорвать общественный строй и ослабить внутренние силы страны.

2) Хищение такой информации необходимо руководству менее влиятельной секты, чтобы выйти на лучшее финансирование и повысить значимость.

3) На основании того, что сейчас создаются специальные организации, которые содержат информацию о таких сектах и предназначенные для того, чтобы любой гражданин мог свободно знать о перечне вредоносных сект, можно предположить, что хищение информации необходимо руководству самих вредоносных организаций.

Виды возможных угроз

Основные типы угроз информационной безопасности:

Угрозы конфиденциальности — несанкционированный доступ к данным (например, получение посторонними лицами сведений о состоянии счетов клиентов банка).

Угрозы целостности — несанкционированная модификация, дополнение или уничтожение данных (например, внесение изменений в бухгалтерские проводки с целью хищения денежных средств).

Угрозы доступности — ограничение или блокирование доступа к данным (например, невозможность подключится к серверу с базой данных в результате DDoS-атаки).

Источники угроз информационной безопасности:

Внутренние:

ошибки пользователей и сисадминов;

ошибки в работе ПО;

сбои в работе компьютерного оборудования;

нарушение сотрудниками компании регламентов по работе с информацией.

Внешние угрозы:

несанкционированный доступ к информации со стороны заинтересованных организаций и отдельных лица (промышленный шпионаж конкурентов, сбор информации спецслужбами, атаки хакеров и т. п.);

компьютерные вирусы и иные вредоносные программы;

стихийные бедствия и техногенные катастрофы (например, ураган может нарушить работу телекоммуникационной сети, а пожар уничтожить сервера с важной и ценной информацией).

Характер происхождения угроз

Природу происхождения угроз можно разделить на 2 составляющие:

1)Случайные или природные факторы.

2)Умышленные факторы.

К первым факторам относятся:

-Несчастные случаи и стихийные бедствия. Они могут уничтожить всю информацию, которая хранится на твердых или/и электронных носителях.

-Ошибки в процессе обработки информации. Они могут привести к искажению достоверной информации.

К умышленным факторам относятся:

-Хищение носителей информации;

-Несанкционированный доступ;

-Копирование данных;

-Разглашение информации.

Классы каналов несанкционированного получения информации

Разделим каналы несанкционированного доступа на 2 составляющие:

1)Каналы от источника информации при несанкционированном доступе к нему.

К ним относятся:

-Хищение носителей информации (как на твердых, так и на электронных носителях);

-Копирование информации с носителей;

-Подслушивание разговоров и установка закладных устройств в помещение и съем информации с них (характерно для информационных центров).

2)Каналы со средств обработки информации при несанкционированном доступе к ним:

К ним относятся:

-Снятие информации с устройств электронной памяти;

-Установка закладных устройств в средства обработки информации (характерно для электронных носителей);

-Ввод программных продуктов, позволяющих злоумышленнику снимать информацию.

Источники появления угроз.

1 источник - люди:

-Посторонние лица;

- Пользователи;

- Персонал;

Пользователи и персонал-это люди, которые имеют прямой или косвенный доступ к информации, которая хранится на носителях. При внедрении злоумышленника в рабочую сферу, может произойти несанкционированное хищение информации, ее модификация или уничтожение.

2 источник - технические устройства:

К ним можно отнести устройства передачи, хранения и переработки информации о тоталитарных сектах. При перехвате сообщений с данных технических устройств, также может произойти модификация, хищение и уничтожение информации.

3 источник - модели, алгоритмы, программы:

Данный источник угроз характерен для электронных носителей, при несанкционированном внедрении программ злоумышленника.

4 источник - технологические схемы обработки:

Может привести к модификации или удалению поступающей информации (ручные для твердых носителей и сетевые для электронных носителей).

Причины нарушения целостности информации.

Причины нарушения целостности информации могут быть как преднамеренными, так и непреднамеренными.

Преднамеренные:

К ним относятся диверсии-пожары, взрывы, которые ведут к уничтожению информации и вследствие чего применимы к информационным центрам. А также непосредственные действия с носителем (хищение, модификация информации на носителях), которые характерны для тех злоумышленников, которым необходимы все сведения.

Непреднамеренные:

К ним относятся отказы рабочего персонала, сбои и ошибки людей, стихийные бедствия и несчастные случаи.

Потенциально возможные злоумышленные действия

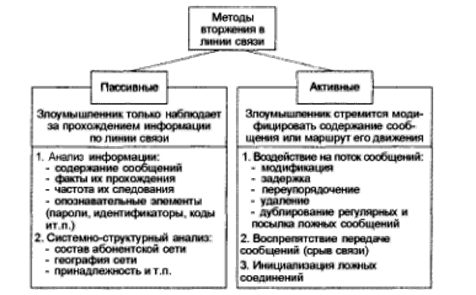

Противоправные действия злоумышленников, направленные на добывание информации, реализуются пассивными и активными способами. Методы вторжения в линии связи представлены на рисунке

К пассивным можно отнести использование технических каналов утечки информации без непосредственного контакта или подключения к источнику информации. Эти способы ориентированы, как правило, только на получение информации. К активным относятся такие способы НСД, как незаконное подключение к каналам, проводам и линиям связи, высокочастотное навязывание, установка в технические средства микрофонных и телефонных радиозакладок.

Наиболее потенциально возможные злоумышленные действия:

1. Нарушение физической целостности (уничтожение, разрушение элементов телефонной сети);

2. Нарушение логической целостности (уничтожение логических связей);

3. Нарушение содержания (изменение передаваемой информации, ложная информация);

4. Нарушение конфиденциальности (перехват телефонных разговоров, прослушка).

Определить класс защищенности автоматизированной системы

Формирование требований по безопасности АС основывается на определении класса защищенности АС согласно руководящему документу Гостехкомиссии «Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации». Для проведения классификации обратимся к ранее разработанным для Предприятия документам:

-

перечень защищаемых ресурсов АС и их уровней конфиденциальности; -

перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий; -

матрицы доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС; -

режимов обработки данных в АС.

Исходя из вышеизложенных документов, все пользователи имеют одинаковые уровни допуска (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях одного уровня конфиденциальности, но имеют только один гриф - секретная, присвоим АС класс 1В.

Также необходимо обратить внимание что обрабатываются персональные данные, следовательно необходимо определить и класс ИСПДн.

Определение класса защищенности АС позволяет сформировать набор требований по безопасности, которые предъявляются к этому классу систем. Эти требования изложены в РД Гостехкомиссии «Средства вычислительной техники. Защита от НСД. Показатели защищенности от несанкционированного доступа к информации». Кроме того, на основе класса защищаемой АС выбираются средства вычислительной техники (СВТ), которые должны иметь соответствующий класс защищенности СВТ. Для класса 1В и максимального уровня конфиденциальности «секретно» класс защищенности СВТ –не ниже 4 класса защищенности.

Вывод

Проблема защиты от несанкционированного доступа к информации посвящено огромное количество методических, академических и правовых исследований. Отличительной особенностью хищения информации стала скрытность этого процесса, в результате чего жертва может не догадываться о происшедшем.

Всего несколько лет назад для обеспечения безопасности своих документов и предохранения самого компьютера от вируса достаточно было соблюдать ряд в общем - то несложных правил и мер предосторожности. Хотя во всех приличных компьютерных изданиях, учебниках и руководствах пользователя антивирусные рекомендации можно встретить многократно, однако по - прежнему немало компьютеров оказываются зараженными из - за элементарной неосведомленности пользователя.