Файл: 24. 05. 2023, 02 59 Сравнение промышленных средств обнаружения вторжений (совids для асу тп).doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 207

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Тенденции в сфере кибербезопасности АСУ ТП

Выбор средств обнаружения вторжений для сравнения

Методология сравнения промышленных средств обнаружения вторжений

Критерии сравнения промышленных средств обнаружения вторжений

Участники сравнения промышленных средств обнаружения вторжений

Результаты испытаний промышленных средств обнаружения вторжений

Выбор средств обнаружения вторжений для сравнения

С интересующей нас точки зрения основные функции IDS / СОВ — это мониторинг работы технологической сети, детектирование её изменений (например, прошивки контроллера) и выявление вторжений. Немаловажным фактором является возможность сохранять события, которые могут понадобиться для расследования инцидентов, затронувших АСУ ТП. От полноты и наглядности предоставляемой информации зависит скорость принятия решений. Ещё один важный критерий — анализ состава устройств в промышленном сегменте и выявление изменений в нём. Некоторые решения строят графические изображения сети, что позволяет визуализировать сетевые потоки и понимать, какие устройства взаимодействуют друг с другом. Иные помогают фильтровать трафик по протоколам, проводить сканирование защищённости и т. п. Объём требований рынка к функциональности таких решений с каждым годом увеличивается, и вендоры откликаются на пожелания компаний, добавляя в продукты новые компоненты, модули и расширения. Высокая конкуренция способствует активному развитию СОВ. Отечественные вендоры стремятся не отставать от зарубежных, а в чём-то даже превосходят их.

Каждый вендор старается сделать удобную экосистему, которая будет совмещать в себе несколько продуктов. Кто-то идёт по пути создания разработки, совместимой с решениями других производителей, кто-то, наоборот, стремится создать замкнутую среду, в которой потребители найдут продукты на все случаи жизни. Сравнивать решения в таких условиях — не самая лёгкая задача. Каждый производитель говорит, что нельзя оценивать продукт только с точки зрения конкретной функциональности и надо рассматривать всю продуктовую линейку. С этим мы согласны, но тогда получится, что нужно сравнить швейцарский нож и профессиональную дрель. Наша же задача заключалась в том, чтобы разобраться, как в представленных на рынке решениях реализована конкретная функция — мониторинг промышленного трафика в АСУ ТП.

«Использование СОВ — важный аспект в построении системы защиты. Для определённых категорий систем это является обязательным как в России, так и в мире. Применение СОВ позволяет выявлять несанкционированные действия на ранних этапах. Schneider Electric для обеспечения кибербезопасности использует стратегию "глубокой эшелонированной защиты", частью которой является применение некоторых из перечисленных в данном сравнении СОВ. Это позволяет нам соответствовать требованиям локальных регуляторов и стандартам наших заказчиков. Конечным пользователям такие сравнения очень помогают определиться с выбором конкретного СОВ», — объясняет Андрей Иванов, технический консультант по кибербезопасности Schneider Electric.

> Обзор Positive Technologies Industrial Security Incident Manager (PT ISIM) (/reviews/Positive-Technologies-Industrial-SecurityIncident-Manager)

Методология сравнения промышленных средств обнаружения вторжений

Процедура тестирования

Для проведения тестирования специалисты компании «Инфосистемы Джет» развернули полнофункциональный стенд, который представлял собой модель технологической сети на базе промышленного коммутатора, контроллера, инженерной станции и рабочего места оператора.

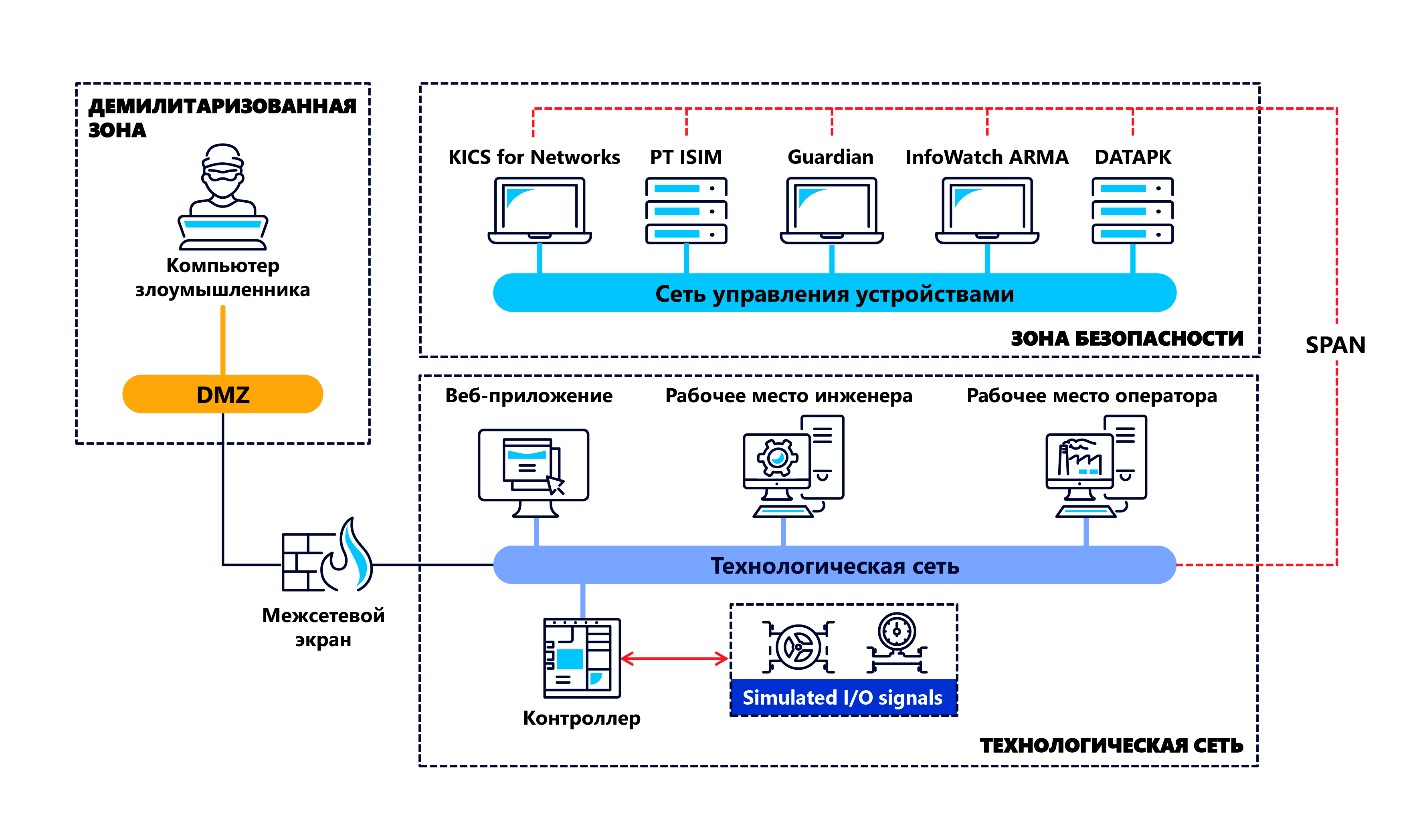

Рисунок 1. Структурная схема полнофункционального тестового стенда

Для управления тестируемыми решениями мы выстроили дополнительный сегмент — зону безопасности. Для каждого продукта было обеспечено отдельное подключение к копии трафика, передаваемого с коммутатора технологической сети. Чтобы создать «боевой трафик» и добиться реальных параметров, которые можно было бы отслеживать и сравнивать при проведении тестирования, мы запустили на стенде эмуляцию технологического процесса.

Подробные инструкции от производителей и большой практический опыт развёртывания решений помогли нам справиться с установкой всех продуктов всего за шесть часов. Решения для тестирования вендоры предоставили нам в различных видах. Например, DATAPK мы получили в виде программно-аппаратного комплекса, для управления которым понадобилось задать дополнительные настройки. Для развёртывания PT ISIM и KICS for Networks нам потребовалось установить операционную систему; в итоге первое решение мы

установили на базе промышленного компьютера, а второе — на виртуальной машине. Компания Nozomi предоставила образ продукта; достаточно было развернуть его в среде виртуализации и настроить соответствующий режим обучения, а затем переключиться на «боевой» режим для тестирования. InfoWatch ARMA Industrial Firewall мы получили в виде готового образа со всеми необходимыми настройками.

Тестирование проходило в два этапа. На первом мы провели тесты, позволявшие убедиться в наличии тех или иных функций в продуктах, выяснить особенности политик лицензирования и варианты поставки, а также проверить наличие сертификатов ФСТЭК и ФСБ России. На втором — выполнили комплексное техническое тестирование,чтобы посмотреть, как СОВ будут работать в условиях выбранных нами действий злоумышленников. Для проведения технических тестов мы подключили команду лаборатории практического анализа защищённости компании «Инфосистемы Джет», которая эмулировала хакерские атаки на инфраструктуру технологической сети: целенаправленное сканирование сетей различными способами, атаки на веб-приложения, подбор паролей и т. д. Дополнительно мы проводили тесты на способность решений выявлять изменения технологических параметров и отправку различных команд на программируемый логический контроллер (ПЛК). Методика тестирования включала в общей сложности 29 функциональных и 7 комплексных технических тестов; мы публикуем только те, что были одобрены вендорами.

Сравнивались следующие версии продуктов:

► DATAPK 1.13.0.1

► Nozomi Networks Guardian 18.5.0

► InfoWatch ARMA Industrial Firewall 2.0

► KICS for Networks 2.9.0.180

► PT ISIM 2.1.3645

Критерии сравнения промышленных средств обнаружения вторжений

Все критерии сравнения разбиты на четыре группы.

В группе критериев «Функциональные» мы сравниваем основные компоненты систем мониторинга промышленного трафика. Мы выбрали технологии, которые являются основополагающими для анализа трафика в АСУ ТП. По нашему мнению, эти критерии должны присутствовать во всех средствах обнаружения вторжений — как специализирующихся на обработке технологического трафика, так и предназначенных для выявления угроз, возникающих на промышленных предприятиях.

В группе критериев «Общесистемные» мы рассматриваем удобство эксплуатации и архитектурные особенности СОВ. Мы выделили основные критерии такого рода, на которые пользователи обычно ориентируются при выборе решения для внедрения.

Группа критериев «Нормативные» учитывает основные требования, которые наши клиенты предъявляют ко всем решениям по информационной безопасности. Наличие сертификатов ФСТЭК и ФСБ России важно для компаний с государственным участием.

Международные сравнения отражают присутствие производителя и его продукта на мировом рынке.

Группа «Техническое сравнение решений» содержит критерии для проверки СОВ в ситуации, приближённой к реальной атаке на промышленную систему. Мы анализируем различные векторы атак, начиная от сканирования и заканчивая подменой значения технологической переменной. Сюда не входят атаки, нацеленные на компрометацию узла через подключение внешнего устройства, так как в нашем тестировании участвуют только продукты по анализу сетевого трафика.

Участники сравнения промышленных средств обнаружения вторжений

Отобранные для сравнения продукты можно разделить на две группы:

-

Классические средства обнаружения вторжений (занимаются только анализом трафика и выявлением аномалий):

► Guardian от Nozomi Networks. Это решение широко применяется на мировом рынке СОВ, а с недавнего времени появилось и в России. Продукт обладает широкими возможностями интеграции с другими средствами защиты — например, решениями компании Fortinet.

►

PT ISIM от Positive Technologies. Решение занимает высокую долю внутреннего рынка СОВ и имеет большое количество внедрений на отечественных промышленных площадках. Имеется сертификат ФСТЭК России (№ 4182, действителен до 9 декабря 2024 года).

► KICS for Networks от «Лаборатории Касперского». Решение широко представлено на внутреннем рынке и за рубежом.

Имеет большое количество внедрений как в России, так и в других странах. Сертифицировано ФСТЭК и ФСБ России (№ 3907, действителен до 03.04.2021).

-

Продукты с функциональностью СОВ (комплексные системы безопасности, для которых характерно совмещение различных функций):

► DATAPK от УЦСБ. Автоматизированное средство мониторинга с модулем СОВ. Большое количество внедрений на промышленных площадках России в металлургической, энергетической, нефтегазовой отраслях. Имеется сертификат ФСТЭК России (№ 3731 со сроком действия до 12 апреля 2020 г.; срок окончания технической поддержки — 12 апреля 2025 г.).

► InfoWatch ARMA Industrial Firewall. Промышленный межсетевой экран с встроенной системой обнаружения и предотвращения вторжений. Решение внедряется на промышленных предприятиях России. Имеется сертификат ФСТЭК России по 4 уровню доверия (https://www.infowatch.ru/company/about/licences) (№4429 со сроком действия до 27 июля 2026 г.) на соответствие требованиям к межсетевым экранам типа «Д» 4 класса защиты (ИТ.МЭ.Д4.ПЗ), СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.ПЗ).

Мы понимаем особенности отобранных продуктов и то, что многие из них представляют собой значительно больше, чем классический IDS (Intrusion Detection Systems), поставляются и лицензируются по-разному, поэтому приводим нижеследующую таблицу.

Особенности сравниваемых промышленных средств обнаружения вторжений

Что нужно для оценки

| Решение | Поставка | Компоненты | стоимости | Цены | Особенности |

| PT ISIM | ПО (образ) для развёртывания в виртуальной среде; ПАК с предустановленным ПО | PT ISIM View Sensor (сбор и анализ данных) представлен в двух модификациях: NET View и PRO View (полная версия); единое управление всеми PT ISIM View Sensor осуществляется через компонент PT ISIM Overview Center | Количество точек съёма трафика; топология сети | Закрытый прайс-лист | Визуализация технолог процесса в виде мнемосх версии PT ISIM PRO View возможность мониторинг критических технически параметров; возможност записи «сырого» трафик последующего разбора |