ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 29

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Цель – изучить и научиться настраивать локальные политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Основные сведения.

Локальная политика безопасности АРМ – это параметры безопасности операционной системы Windows и системы защиты информации от несанкционированного доступа, которые обеспечивают безопасность АРМ в соответствии с требованиями политики информационной безопасности автоматизированной системы предприятия. Для настройки локальной политики безопасности на автономном АРМ используется «Локальная политика безопасности».

Примечание: в Windows 10 home edition отсутствует редактор локальной групповой политики, он есть только в версиях professional и выше. Для установки редактора необходимо на рабочем столе создать текстовый файл .txt, скопировать в него следующее содержание:

@echo off

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package

3*.mum >find-gpedit.txt

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package

3*.mum >>find-gpedit.txtЦель – изучить и научиться настраивать локальные политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Основные сведения.

Локальная политика безопасности АРМ – это параметры безопасности операционной системы Windows и системы защиты информации от несанкционированного доступа, которые обеспечивают безопасность АРМ в соответствии с требованиями политики информационной безопасности автоматизированной системы предприятия. Для настройки локальной политики безопасности на автономном АРМ используется «Локальная политика безопасности».

Примечание: в Windows 10 home edition отсутствует редактор локальной групповой политики, он есть только в версиях professional и выше. Для установки редактора необходимо на рабочем столе создать текстовый файл .txt, скопировать в него следующее содержание:

@echo off

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package

echo Ustanovka gpedit.msc

for /f %%i in ('findstr /i . find-gpedit.txt 2^>nul') do dism /online /norestart /add-package:"C:\Windows\servicing\Packages\%%i"

echo Gpedit ustanovlen.

pause

Затем сохранить его с расширением .bat и запустить от имени администратора. После установки можно пользоваться редактором.

Источник: https://remontka.pro/cannot-find-gpedit-msc/

-

Управление встроенными учетными записями.

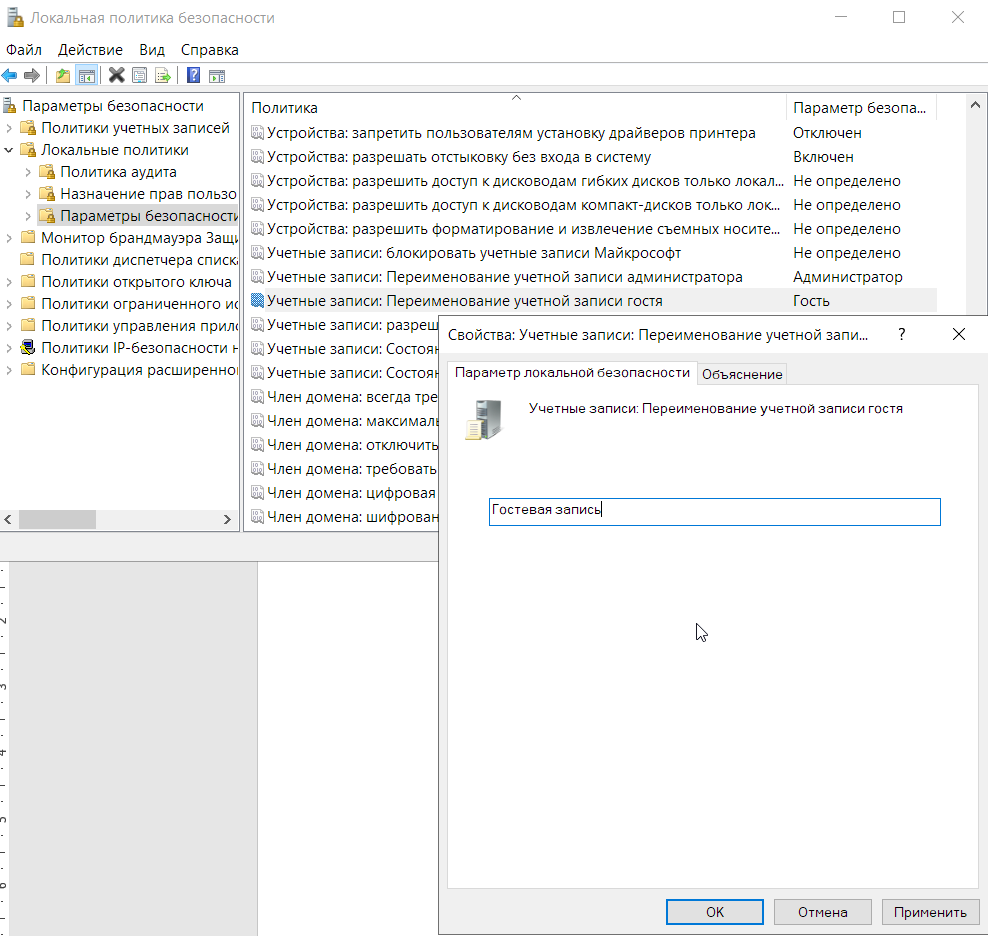

Допустим, к данному АРМ необходимо предоставить доступ людям, не являющимся сотрудниками компании, но имеющим на это необходимость. Для этого в Windows имеется соответствующая гостевая учетная запись «Гость». Название данной учетной записи можно изменить.

Выполняем последовательность действий:

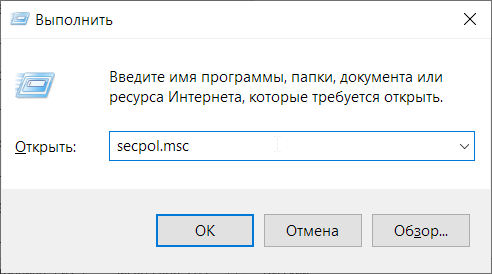

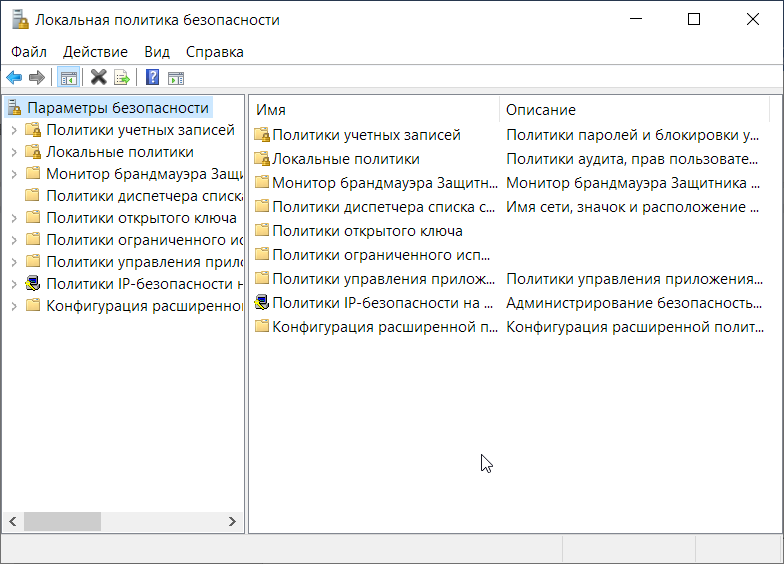

Нажимаем Win-R → в появившемся окне пишем secpol.msc → нажимаем Enter:

Далее идем по пути: Локальные политики → Параметры безопасности. Кликаем на «Учетные записи: Переименование учетной записи гостя» и в появившемся окне меняем имя на «Гостевая запись»:

Нажимаем «OK» и перезагружаем компьютер. После перезагрузки опять заходим в Локальные политики → Параметры безопасности и напротив «Учетные записи: Переименование учетной записи гостя» видим, что изменение успешно сохранилось:

По умолчанию гостевая запись отключена. При необходимости ее можно включить, но желательно переименовать для большей защищенности АРМ от НСД.

-

Управление политиками паролей.

Злоумышленники, с целью допуска к информации на АРМ, могут получить к ней доступ через подбор паролей. Для защиты от этого в «Локальной политике безопасности» предусмотрены следующие инструменты:

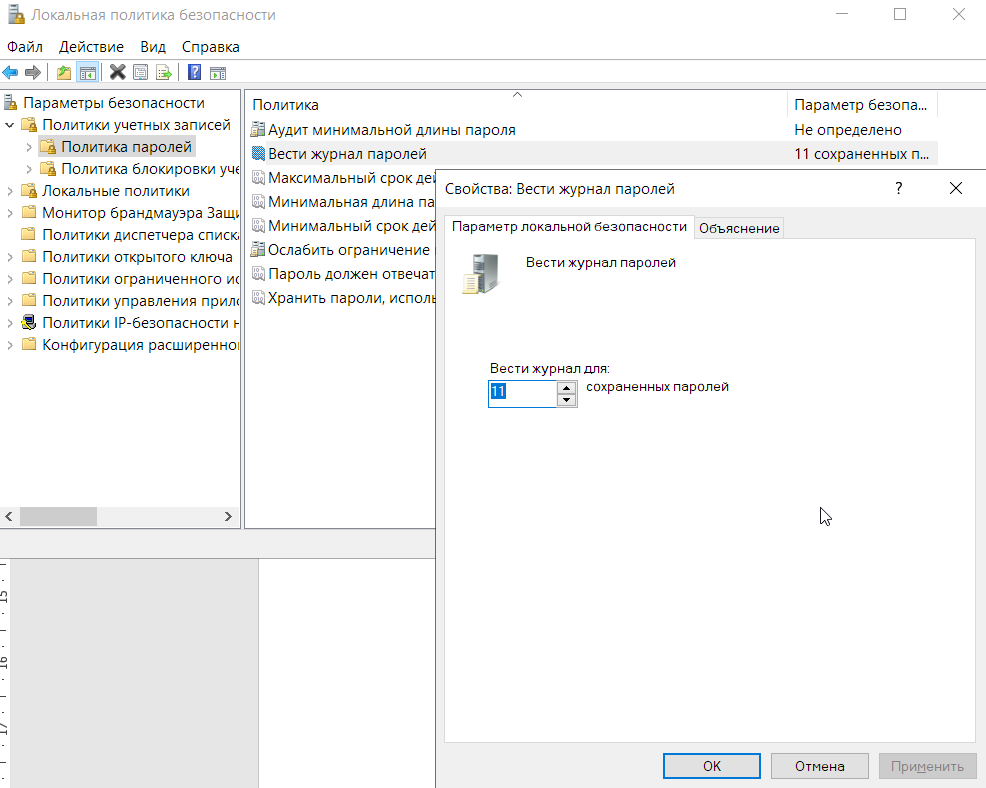

Перейдем по пути: Локальная политика безопасности → Политики учетных записей → Политика паролей.

1). Вести журнал паролей.

Этот параметр безопасности определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Число паролей должно составлять от 0 до 24.

Эта политика позволяет администраторам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться постоянно.

Установим значение 10. Это значит, что пользователю необходимо будет придумать минимум 11 оригинальных паролей.

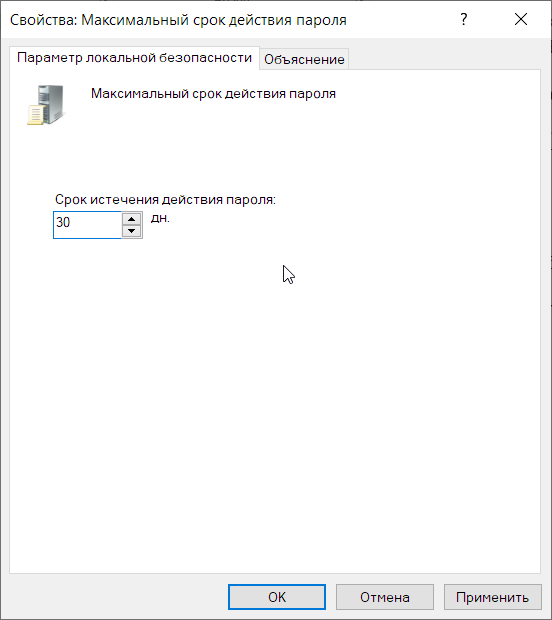

2). Максимальный срок действия пароля.

Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней; значение 0 соответствует неограниченному сроку действия пароля.

Установим значение на 30 дней. Таким образом пользователь обязан менять пароль раз в месяц, а у злоумышленников будет не так много времени для получения пароля.

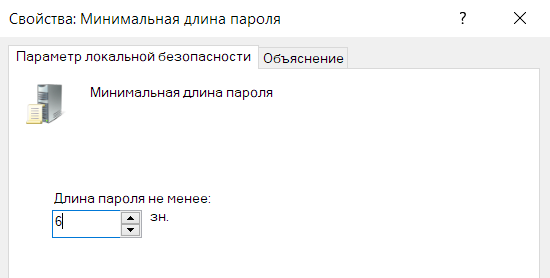

3). Минимальная длина пароля.

Этот параметр безопасности определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Максимальное значение для этого параметра зависит от значения параметра "Ослабить ограничение минимальной длины пароля". Если параметр "Ослабить ограничение минимальной длины пароля" не определен, этому параметру можно присвоить значение от 0 до 14. Если параметр "Ослабить ограничение минимальной длины пароля" определен и отключен, этому параметру можно присвоить значение от 0 до 14. Если параметр "Ослабить ограничение минимальной длины пароля" определен и включен, этому параметру можно присвоить значение от 0 до 128. Если присвоить этому параметру значение 0, пароль не требуется.

Установим значение на 6:

Таким образом при смене пароля пользователю необходимо ввести минимум 6 символов.

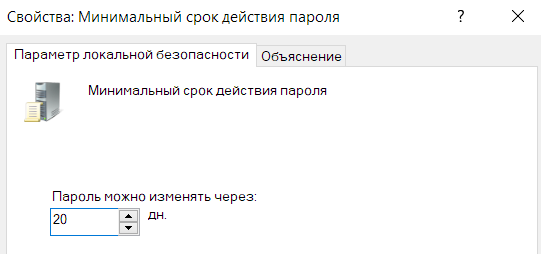

4). Минимальный срок действия пароля.

Данная настройка работает вкупе с максимальным сроком действия пароля.

Этот параметр безопасности определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. Можно установить значение от 1 до 998 дней либо разрешить изменять пароль сразу, установив значение 0 дней. Минимальный срок действия пароля должен быть меньше максимального, кроме случая, когда максимальный срок равен 0 дней и, следовательно, срок действия пароля никогда не истечет. Если максимальный срок действия пароля равен 0 дней, то минимальный срок может принимать любые значения в диапазоне от 0 до 998 дней.

Если установить минимальное значение, то пользователь будет вынужден менять пароли слишком часто, что приведет к неудачным попыткам входа и пользователь просто-напросто не запомнит столько информации. Также это приведет к тому, что пользователь будет хранить пароли не в голове, а в блокноте, в заметках телефона, на стикерах возле АРМ, в свою очередь это будет шанс для злоумышленника завладеть им. С другой стороны если будет установлено большое значение, то у злоумышленника будет больше времени на определение пароля.

Установим время, равное 20 календарным дням:

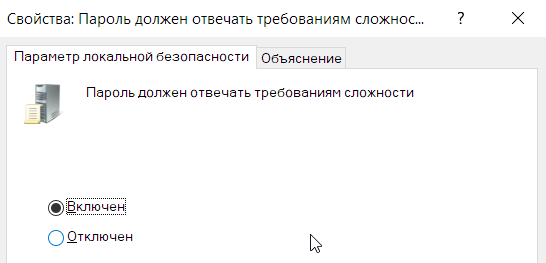

5). Пароль должен отвечать требованиям сложности.

Этот параметр безопасности определяет, должен ли пароль отвечать требованиям сложности. Если эта политика включена, пароли должны удовлетворять следующим минимальным требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков

- Иметь длину не менее 6 знаков

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Требования сложности применяются при создании или изменении пароля.

Данная политика является наиболее важной, так как рядовой пользователь не будет по

своей воле придумывать хороший пароль, ограничится именем домашнего животного, детей, даты рождения и т.д., что выяснить злоумышленнику не составит никакого труда.

Включаем политику:

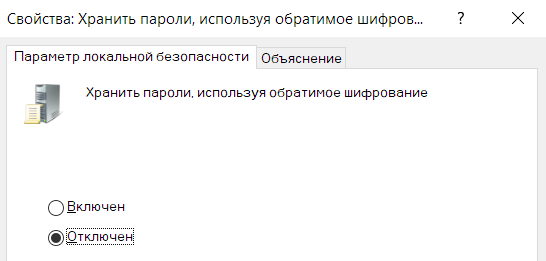

6). Хранить пароли, используя обратимое шифрование.

Этот параметр безопасности определяет, используется ли операционной системой для хранения паролей обратимое шифрование.

Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Хранение паролей с помощью обратимого шифрования - по существу то же самое, что и хранение паролей открытым текстом. По этой причине данная политика не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей.

Эта политика необходима при использовании проверки подлинности протокола CHAP через удаленный доступ или службу проверки подлинности в Интернете (IAS). Она также необходима при использовании краткой проверки подлинности в IIS.

Включать данную политику мы не будем, так как это существенно понизит безопасность нашего АРМ.

-

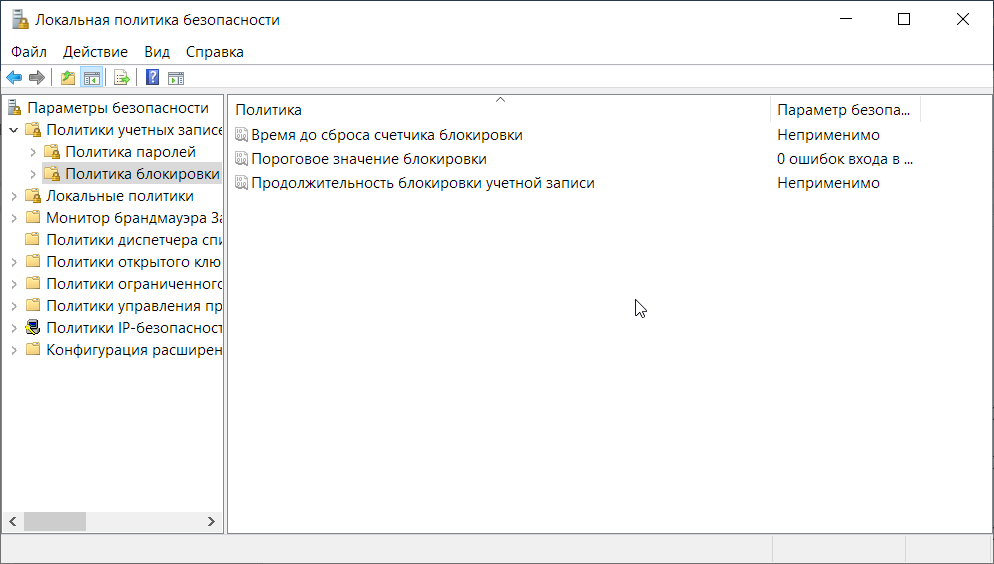

Политики блокировки учетной записи.

Даже после создания сложного пароля и правильной настройки политик безопасности, учётные записи пользователей всё ещё могут быть подвергнуты атакам недоброжелателей. Злоумышленник может быть сотрудником той же компании и иметь неограниченные возможности для попыток входа в чужую учетную запись. Для решения данной проблемы можно настроить политику блокировки учетной записи так, что после определенного количества неудачных попыток входа учетная запись блокируется.

Перейдем по пути: Локальная политика безопасности → Политики учетных записей → Политика блокировки учетной записи:

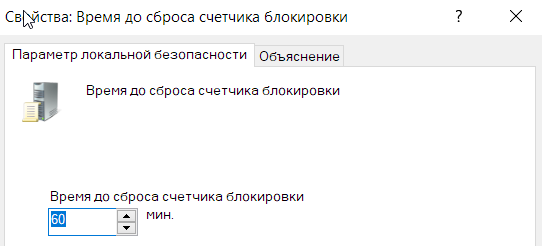

1). Время до сброса счетчика блокировки.

Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0. Допустимые значения: от 1 до 99999 минут. Если определено пороговое значение блокировки учетной записи, то время сброса должно быть меньше или равно длительности блокировки учетной записи.

По умолчанию: Не задано, т.к. этот параметр политики принимает значения, только если задано пороговое значение блокировки учетной записи. Поэтому сначала зададим пороговое значение блокировки учетной записи:

После этого задаем время до сброса счетчика блокировки:

То-есть после 10 неудачных попыток входа счетчик блокировки обнулится через 60 минут.

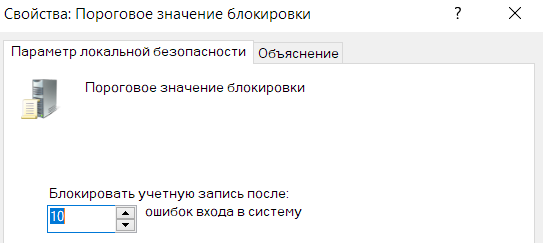

2). Пороговое значение блокировки.

Этот параметр безопасности определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. Заблокированная учетная запись не может использоваться до тех пор, пока не будет сброшена администратором, либо пока не истечет период блокировки этой учетной записи. Количество неудачных попыток входа в систему может составлять от 0 до 999. Если установить это значение равным 0, то учетная запись никогда не будет разблокирована.

Неудачные попытки ввода паролей на рабочих станциях или серверах-членах домена, заблокированных с помощью клавиш CTRL+ALT+DELETE или с помощью защищенных паролем заставок, считаются неудачными попытками входа в систему.

Установка данной политики – см. п. 2).

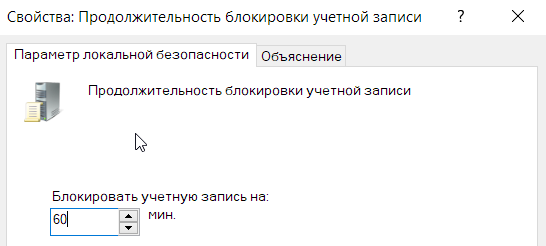

3). Продолжительность блокировки учетной записи.

Этот параметр безопасности определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. Допустимые значения: от 0 до 99999 минут. Если продолжительность блокировки учетной записи равна 0, то учетная запись будет заблокирована до тех пор, пока администратор не разблокирует ее.Если определено пороговое значение блокировки учетной записи, то длительность блокировки учетной записи должна быть больше или равна времени сброса.

По умолчанию: Не задано, т.к. этот параметр политики принимает значения, только если определено пороговое значение блокировки учетной записи.

Установим значение политики на 60 минут:

-

Политика аудита.

Если злоумышленник является сотрудником компании, он может пытаться получить доступ к закрытой информации для нанесения ущерба, промышленного шпионажа и т.д. Для дополнительной защиты и с целью выявления недоброжелателей необходимо настроить политики аудита.