ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 31

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

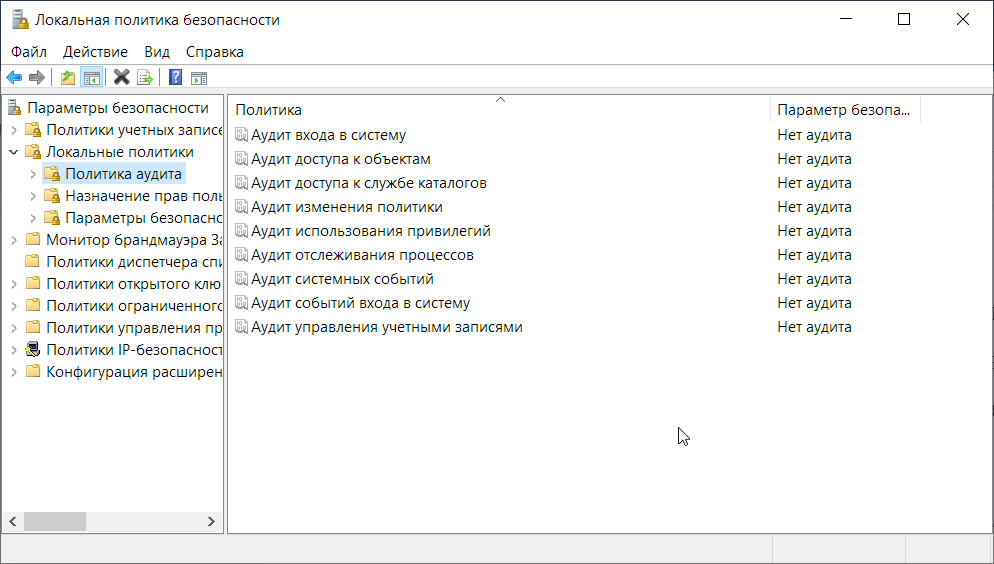

Перейдем по пути: Локальная политика безопасности → Локальные политики → Политика аудита:

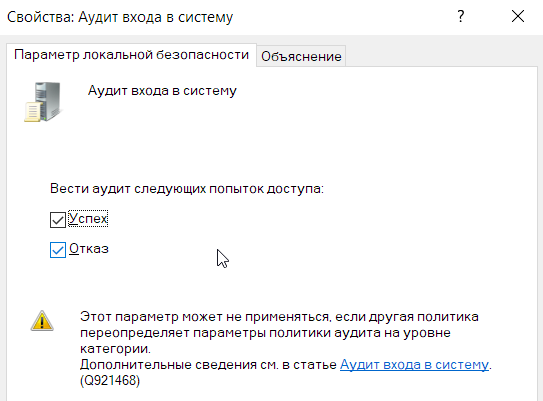

1). Аудит входа в систему.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит каждой попытки входа пользователя в систему или выхода из нее на данном компьютере. События выхода из системы создаются каждый раз, когда завершается сеанс учетной записи пользователя в системе. Если этот параметр политики задан, то администратор может указать, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Выберем оба пункта, так как если злоумышленник уже знает пароль, то мы увидим, когда он выполнил вход в учетную запись, а там можно уже и обратиться в службу безопасности для выявления нарушителя, допустим по камерам.

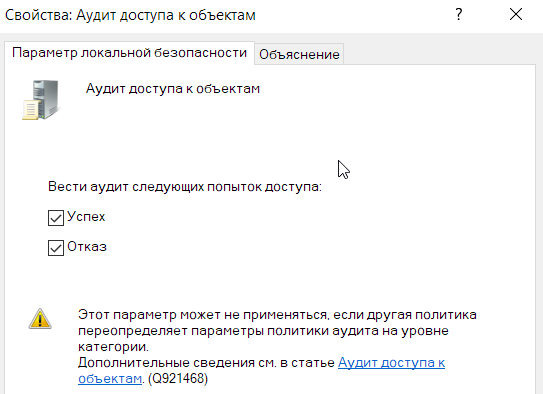

2). Аудит доступа к объектам.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит попыток доступа пользователей к объектам, не относящимся к Active Directory. Аудит выполняется только для объектов, для которых указаны системные списки управления доступом, при условии, что запрашиваемый тип доступа (например, "Запись", "Чтение" и "Изменение") и учетная запись, выполняющая запрос, соответствуют параметрам в таких списках. Администратор может задать только аудит успешных попыток, только аудит неудачных попыток, аудит успешных и неудачных попыток либо совсем отключить аудит этих событий (как успешных, так и неудачных попыток).

Если включен аудит успешных попыток, запись аудита создается при каждой успешной попытке доступа учетной записи к объекту, который не относится к Active Directory и для которого задан соответствующий системный список управления доступом.

Если включен аудит неудачных попыток, запись аудита создается при каждой неудачной попытке доступа учетной записи к объекту, который не относится к Active Directory и для которого задан соответствующий системный список управления доступом.

Выберем оба пункта, так как если злоумышленник получит доступ к объекту, то мы увидим, когда это произошло, а там можно уже и обратиться в службу безопасности для выявления нарушителя, допустим по камерам.

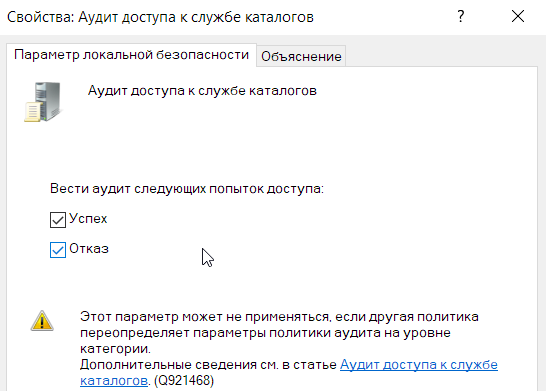

3). Аудит доступа к службе каталогов.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит попыток доступа пользователей к объектам Active Directory. Аудит выполняется только для объектов, для которых указан системный список управления доступом, при условии, что запрашиваемый тип доступа (например, "Запись", "Чтение" или "Изменение") и учетная запись, выполняющая запрос, соответствуют параметрам в данном списке. Администратор может указать, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Если включен аудит успешных попыток, то запись аудита создается при каждой успешной попытке доступа учетной записи к объекту Active Directory с соответствующим системным списком управления доступом.

Если включен аудит неудачных попыток, то запись аудита создается при каждой неудачной попытке доступа учетной записи к объекту Active Directory с соответствующим системным списком управления доступом.

Выберем оба пункта, так как если злоумышленник получит доступ к объекту, то мы увидим, когда это произошло, а там можно уже и обратиться в службу безопасности для выявления нарушителя, допустим по камерам.

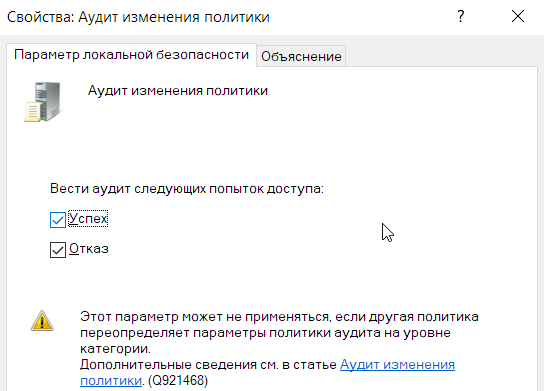

4). Аудит изменения политики.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит каждой попытки изменения политики назначения прав пользователей, политики аудита, политики учетных записей или политики доверия. Администратор может определить, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Если включен аудит успешных попыток, запись аудита создается при каждой успешной попытке изменения политики назначения прав пользователей, политики аудита, политики учетных записей или политики доверия.

Если включен аудит неудачных попыток, запись аудита создается при каждой попытке изменения политики назначения прав пользователей, политики аудита, политики учетных записей или политики доверия с помощью учетной записи, не имеющей разрешения на такие изменения политик.

Выберем оба пункта, поскольку потенциальные последствия несанкционированного изменения политик влекут за собой возможности злоумышленника к изменения личной информации, а также к повышению прав пользователя.

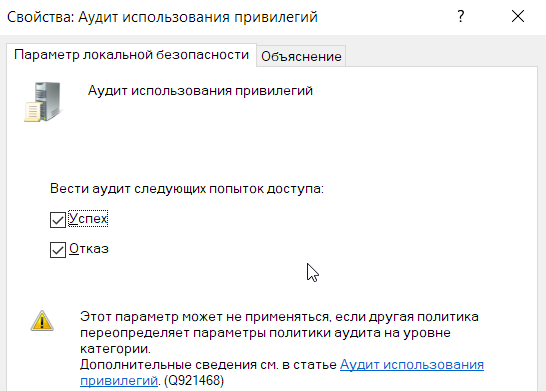

5). Аудит использования привилегий.

Этот параметр безопасности определяет, будет ли выполняться аудит каждого случая применения прав пользователя.

Определяя этот параметр политики, можно задать только аудит успешных попыток, только аудит неудачных попыток либо совсем отключить аудит этих событий (как успешных, так и неудачных попыток). Если включен аудит успешных попыток, запись аудита создается при каждой успешной попытке применения прав пользователя. Если включен аудит неудачных попыток, запись аудита создается при каждой неудачной попытке применения прав пользователя.

Выберем оба пункта. Причиной этому послужили потенциальные последствия несанкционированного изменения привилегий, например, приложение, обладающее большими полномочиями, чем предполагалось системным администратором, может совершать неавторизированные действия.

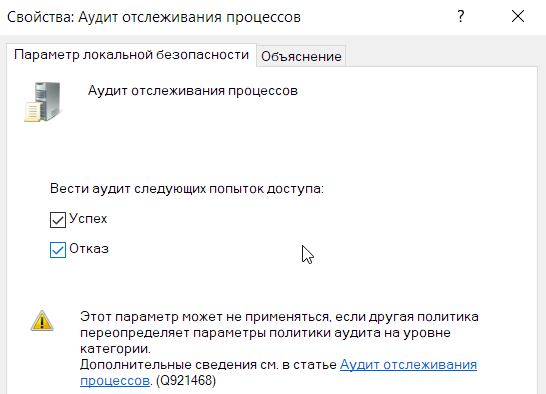

6). Аудит отслеживания процессов.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит связанных с процессами событий, таких как создание процесса, завершение процесса, обработка дублирований, а также непрямой доступ к объектам.

Если этот параметр политики определен, администратор может определить, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Если включен аудит успешных попыток, запись аудита создается каждый раз, когда операционная система успешно выполняет какое-либо из этих действий, связанных с процессами.

Если включен аудит неудачных попыток, запись аудита создается каждый раз, когда операционная система не может выполнить какое-либо из этих действий.

Выберем оба пункта, так как если злоумышленник получит непрямой доступ к объекту или будет манипулировать с процессами, то мы увидим, когда это произошло, а там можно уже и обратиться в службу безопасности для выявления нарушителя, допустим по камерам.

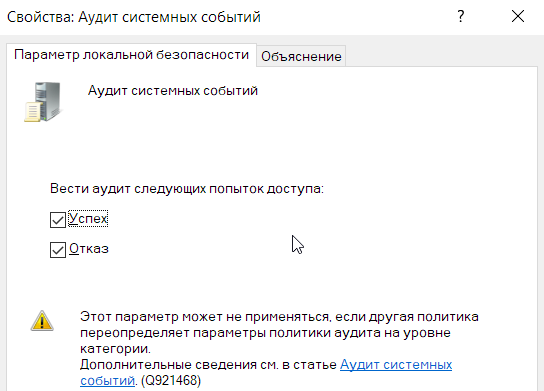

7). Аудит системных событий.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит следующих событий.

• Попытка изменения системного времени

• Попытка запуска или отключения системы безопасности

• Попытка загрузки компонентов расширяемой проверки подлинности

• Потеря отслеженных событий из-за сбоя системы аудита

• Размер журнала безопасности превысил настраиваемый уровень порогового значения предупреждений

Если определен этот параметр политики, администратор может определить, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Если включен аудит успешных попыток, создается запись аудита при каждом успешном выполнении операционной системой какого-либо из этих действий.

Если включен аудит неудачных попыток, создается запись аудита при каждой неудачной попытке выполнения операционной системой какого-либо из этих действий.

Выберем оба пункта, так как данная политика существенно помогает в поиске нарушителей, проблем и неполадок.

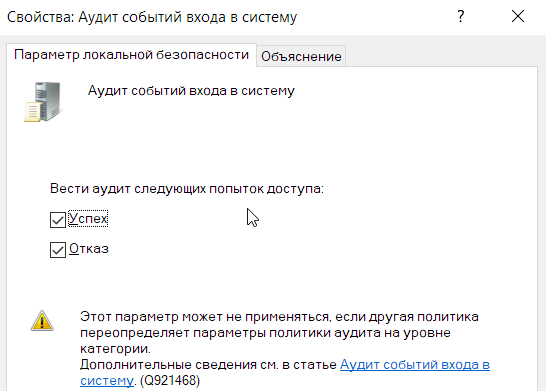

8). Аудит событий входа в систему.

Этот параметр безопасности определяет, будет ли операционная система выполнять аудит каждый раз, когда на компьютере выполняется проверка учетных данных.

События входа в учетную запись создаются при проверке доверенным компьютером учетных данных какой-либо учетной записи. Члены домена и компьютеры, не входящие в домен, являются доверенными для своих локальных учетных записей; все контроллеры домена являются доверенными для учетных записей в домене. Проверка учетных данных может выполняться при локальном входе или, в случае учетной записи в домене Active Directory на контроллере домена, при входе на другом компьютере. Состояние проверки учетных данных не отслеживается, поэтому для событий входа в учетную запись нет соответствующего события выхода.

Если данный параметр политики задан, то администратор может определить, какие события подлежат аудиту: только успешные попытки, только неудачные попытки, успешные и неудачные попытки, никакие попытки (т. е. аудит данного типа событий будет отключен).

Выберем оба пункта, так как данная политика помогает в поиске нарушителей, проблем и неполадок.

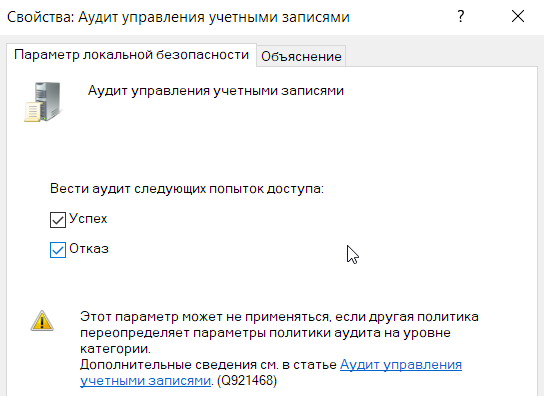

9). Аудит управления учетными записями.

Этот параметр безопасности определяет, необходимо ли выполнять аудит каждого события управления учетными записями на компьютере. Далее указаны примеры событий управления учетными записями.

• Учетная запись пользователя либо группа создана, изменена или удалена.

• Учетная запись пользователя переименована, отключена или включена.

• Пароль установлен или изменен.

При определении данного параметра политики можно указать, какие события подлежат аудиту: успешные, неудачные или никакие (т. е. аудит для данного типа событий не выполняется). При аудите успешных попыток создается запись аудита, когда любое событие управления учетными записями завершается успешно. При аудите неудачных попыток создается запись аудита, когда любое событие управления учетными записями завершается сбоем. Чтобы отключить аудит, в диалоговом окне свойств этого параметра политики выберите флажок "Задать эти параметры политики" и снимите флажки "Успешные" и "Неудачные".

Выберем оба пункта, так как данная политика существенно помогает в поиске нарушителей, проблем и неполадок.

-

Политика назначения прав пользователей.

Всем пользователям должны быть назначены конкретные права в соответствии с его должностью на предприятии. Однако, даже у обычного пользователя может быть достаточно привилегий для нанесения ущерба. Для решения подобных проблем помогают локальные политики безопасности «Назначения прав пользователя». При помощи них можно определять для каких пользователей или групп пользователей предоставлены права и привилегии для выполнения их должностных обязанностей, что существенно повышает безопасность системы. Для назначения прав доступны 44 политики безопасности. Рассмотрим три наиболее актуальных.

1). Изменение системного времени.

Это право пользователя определяет, какие пользователи и группы могут изменять время и дату внутренних часов компьютера. Пользователи с данным правом могут влиять на вид журналов событий. Если системное время было изменено, записи отслеженных событий отразят новое время, а не действительное время совершения событий.

Так как изменение системного времени может серьезно повлиять на работоспособность системы, то в этом списке не должно быть лишних групп.