Файл: Удк 004. 056 Построение модели нарушителя безопасности информации автоматизированной системы учета клиентов в коммерческом банке дедюлина Екатерина Николаевна студент,.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 39

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

УДК 004.056

ПОСТРОЕНИЕ МОДЕЛИ НАРУШИТЕЛЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ УЧЕТА КЛИЕНТОВ В КОММЕРЧЕСКОМ БАНКЕ

Дедюлина Екатерина Николаевна

студент, кафедра «Защита информации», институт кибербезопасности и

цифровых технологий,

МИРЭА – Российский технологический университет, Россия, г. Москва

Федин Федор Олегович

кандидат военных наук, доцент, кафедра «Защита информации», институт кибербезопасности и цифровых технологий,

МИРЭА – Российский технологический университет, Россия, г. Москва

Аннотация:В статье описан порядок построения модели нарушителя для автоматизированной системы, предназначенной для учета клиентов в коммерческом банке. Составлена модель внутреннего нарушителя безопасности банка, описана его мотивация и рассчитан его базовый потенциал.

Ключевые слова: информационная безопасность, безопасность банков, модель нарушителя.

Вводная часть

Безопасность информации является одним из наиболее важных аспектов для банковской сферы, поскольку утечки информации могут привести к серьезным последствиям, включая финансовые потери и ущерб репутации банка. Для того чтобы эффективно защищать информацию, необходимо понимать, кто является потенциальным нарушителем.

Для этого в банке необходимо построить модель нарушителя, которая позволит сформировать набор предположений об одном или нескольких возможных нарушителях информационной безопасности, их квалификации, мотивации, технических и материальных средствах.

Основная часть

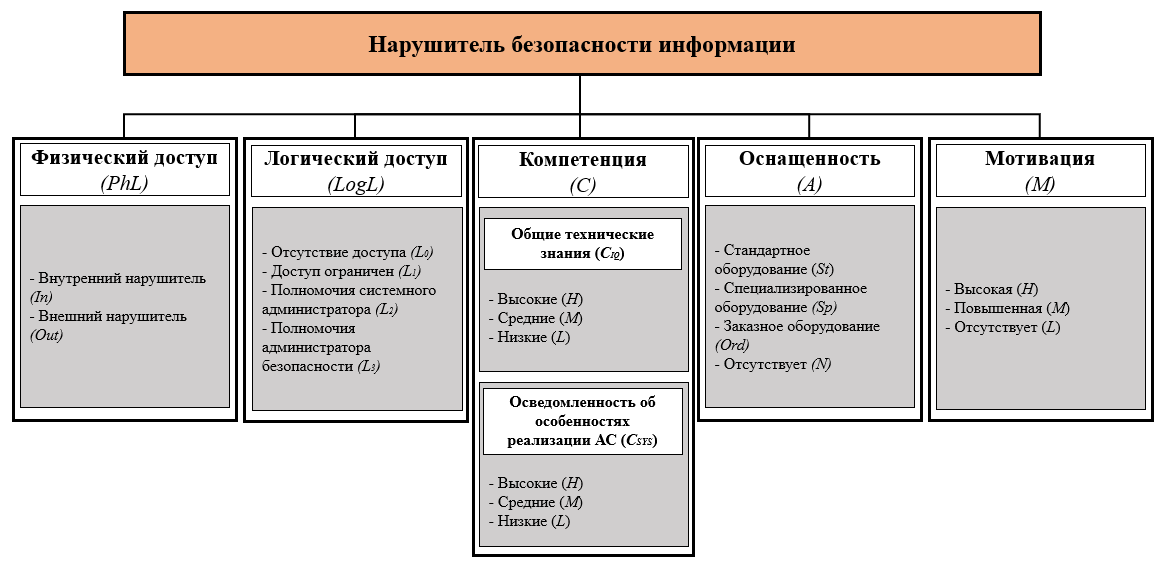

Модель нарушителя безопасности информации автоматизированной системы (АС) учета клиентов в коммерческом банке является составляющей модели угроз безопасности. Целью построения модели нарушителя является формулировка предположений о потенциальном нарушителе, в частности:

-

уровень физического доступа к информации и (или) компонентам защищаемой АС (PhL); -

уровень логического доступа к информации и (или) компонентам защищаемой АС (LogL); -

уровень компетенции (C); -

уровень оснащенности (A); -

уровень мотивации (M).

Модель нарушителя может быть сформулирована в формате строки PhL:[x]/LogL:[x]/C:[x]/A:[x]/M:[x], где [x] является значение соответствующего параметра (рис. 1).

Рис. 1. Характеристики нарушителя

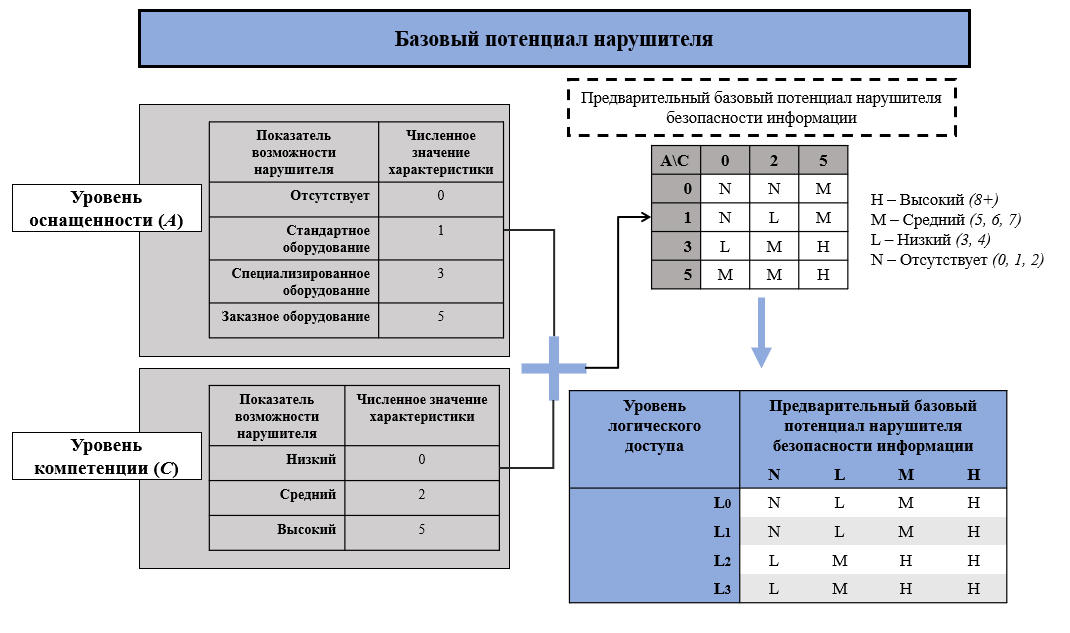

Уровень компетенции нарушителя безопасности определяется общими техническими знаниями нарушителя (CIQ) и его осведомленностью об особенностях реализации АС (CSYS). В обоих случаях выделяют три уровня: высокий (H), средний (M) и низкий (L). Каждому из уровней соответствуют численное представление: высокий уровень – 5, средний – 2, низкий – 0. Общий уровень компетенции складывается из численных представлений CIQи CSYS. Высокой компетенцией (H) обладает нарушитель, имеющий суммарный коэффициент выше 5, средней компетенцией (М) – нарушитель, имеющий коэффициенты от 3 до 5, и низким уровнем компетенции (L) обладает нарушитель, имеющий в сумме от 0 до 2.

Уровень оснащенности (A) также принимает численные значения от 0 до 5, в зависимости от возможности доступа нарушителя к программным и программно-аппаратным средствам, используемым при реализации угроз безопасности информации. Отсутствию оборудования соответствует 0, стандартному оборудованию – 1, специализированному оборудованию – 3 и заказному оборудованию – 5.

Предварительный базовый потенциал нарушителя определяется суммой численных представления уровня компетенции и уровня оснащенности. Далее предварительный базовый потенциал нарушителя дополняется сведениями об уровне логического доступа (рис. 2). Финальной в определении базовой потенциала нарушителя является поправка на уровень мотивации:

-

при высокой мотивации потенциал нарушителя переходит на уровень выше; -

при отсутствии мотивации потенциал нарушителя принимается низким; -

в случае отсутствующего базового потенциала у нарушителя мотивация не имеет значения.

Рис. 2. Определение базового потенциала нарушителя

Примером потенциального нарушителя может являться системный администратор банка. Сотрудником движет желание самоутверждения, мотивация нарушителя повышенная – M:М.

Сотрудник имеет доступ к контролируемой зоне

, АС и ее компонентам, поэтому по уровню физического доступа он является внутренним нарушителем. PhL:In. Сотрудник является зарегистрированным пользователем АС, имеет доступ к объектам АС и обладает правами доступа системного администратора, поэтому LogL:L2.

Уровень компетенции сотрудника складывается из его общих технических знаний и уровня его осведомленности об особенностях построения и эксплуатации атакуемой АС. Нарушитель осведомлен о способах и средствах защиты информации, используемых в АС банка, а также имеет доступ к информации о структуре и функциональных связях в АС банка, системе защиты информации в АС банка, а также к информации, содержащейся в проектной, конструкторской и эксплуатационной документации, что соответствует высокому уровню компетенции – C:H. Для реализации угроз безопасности информации сотрудник использует стандартное штатное оборудование – A:St. Предварительный базовый потенциал нарушителя равняется 6, что соответствует среднему потенциалу. Средний потенциал в совокупности с правами доступа системного администратора на уровне логического доступа соответствует высокому потенциалу нарушителя.

В результате модель нарушителя – системного администратора банка – можно представить в виде PhL:In/LogL:L2/C:H/A:St/M:M.

Выводы по работе

В результате проделанной работы был описан порядок составления модели нарушителя, описан процесс расчета базового потенциала нарушителя, а также приведена модель внутреннего нарушителя.

Литература

-

Федин Ф.О., Павличева Е.Н., Чискидов А.С., Глыбин Н.Ф. Модель нарушителя информационной безопасности объекта критической информационной инфраструктуры торговой площадки транспортных услуг. Вестник компьютерных и информационных технологий. 2021. Т. 18. № 5 (203). С. 28-34. -

Федин Ф.О., Дедюлина Е.Н. Анализ нормативной правовой базы в области оценки угроз безопасности информации автоматизированной системы учета клиентов в коммерческом банке. Сборник статей V Международной научно-практической конференции. – Пенза: МЦНС «Наука и Просвещение». 2023. 29с. -

Добротун Е.Б. Построение модели угроз безопасности информации в автоматизированной системе управления критически важными объектами на основе сценариев действий нарушителя // Программные продукты и системы, 2016. №3 (29). С. 42.