Файл: Разработка модели системы информационной безопасности на предприятии.docx

Добавлен: 30.11.2023

Просмотров: 209

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. ИЗУЧЕНИЕ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРЕДПРИЯТИЯ

1.2. Состав аппаратных и программных средств и структура сети

1.3. Анализ информационных потоков

1.4. Анализ информационных ресурсов

1.5. Физическая безопасность объектов (охрана)

2. АНАЛИЗ И РАЗРАБОТКА МОДЕЛИ УГРОЗ

2.1. Классификация и анализ источников угроз и уязвимостей безопасности

2.3. Определение актуальных угроз информационной системы

2.4. Определение класса защищенности информационной системы

Для выполнения данной выпускной квалификационной работы были выполнены следующие задачи:

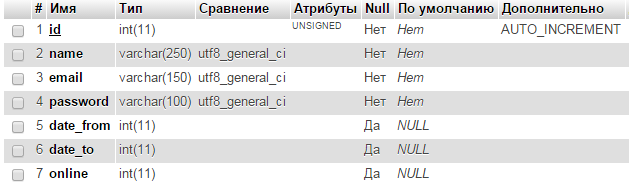

Это поле содержит текущее время нахождения пользователя на портале и обновляется каждые 10 секунд. Используется для проверки при входе на служебный внешний ресурс. На рисунке 2 показана структура базы данных.

Рисунок 2. Структура базы данных

Доступ к базе данных реализуется посредством расширения PHP Data Objects (PDO). С точки зрения защиты данный метод исключает возможность sql – инъекции, путем многократного выполнения prepared statement (заранее скомпилированное SQL – выражение). Подключение к базе данных осуществляется командой:

$this->db = new PDO("mysql:dbname=$dbname;host=localhost", $user, $password,)

array(

PDO::MYSQL_ATTR_INIT_COMMAND => "SET NAMES UTF8"

));

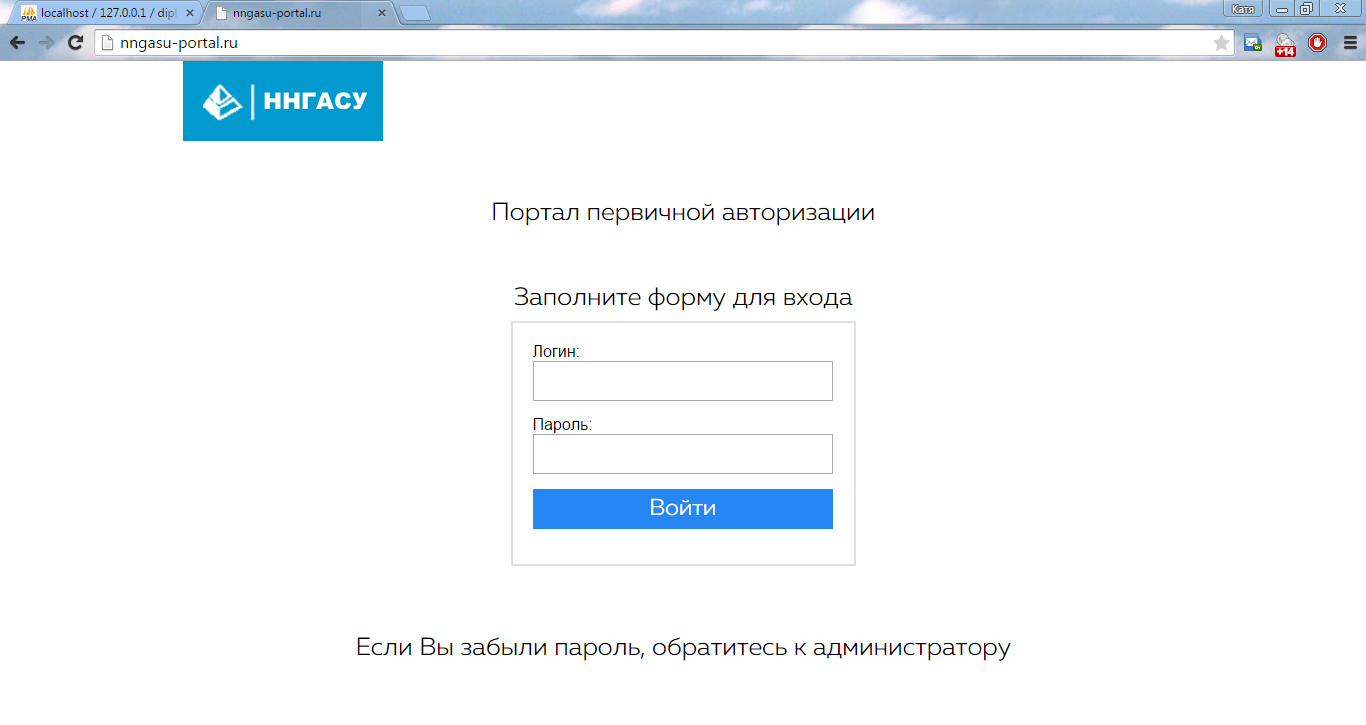

При открытии страницы портала пользователь вводит в форму «Логин» и «Пароль». После нажатия кнопки «Войти» идет запрос в базу данных для проверки:

$query = $this->db->query("SELECT `id` FROM `users` WHERE `email` = '$login' AND `password` = '$pass'");

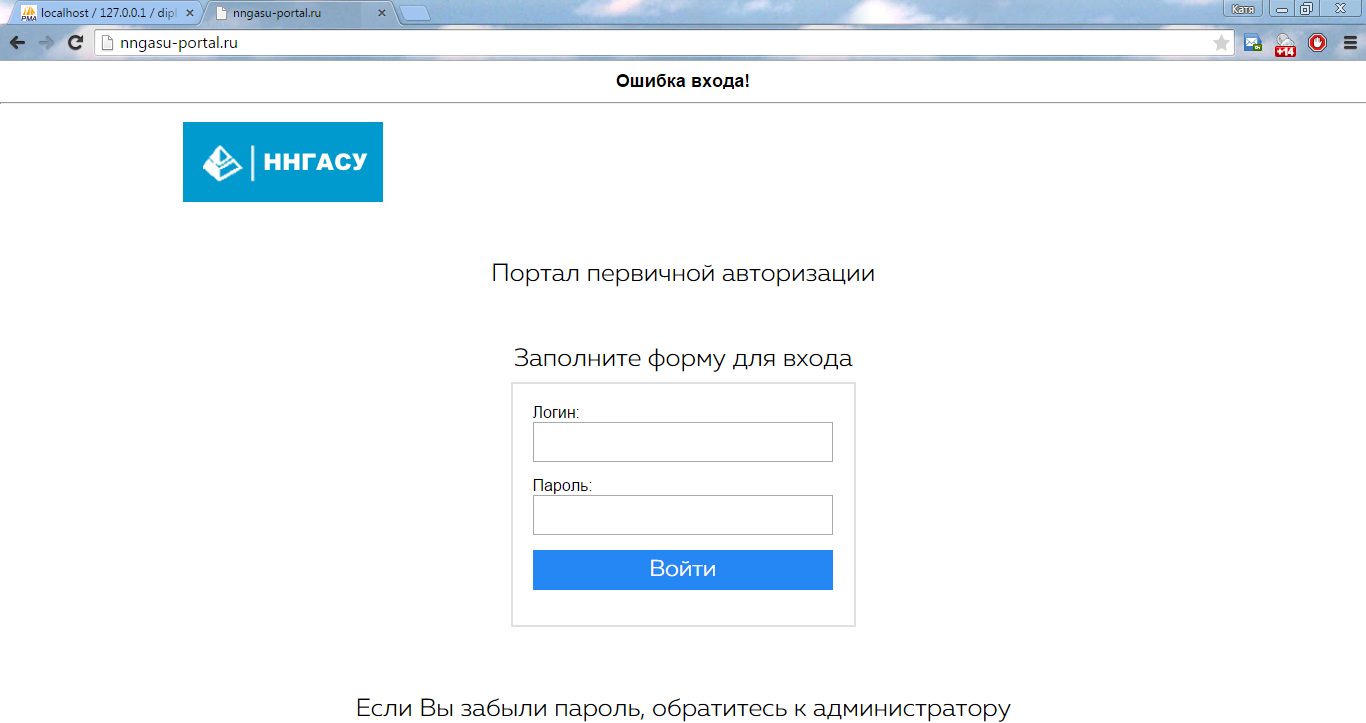

Если пользователя с таким логином нет, то появляется «Ошибка входа!»

if(!$result){

echo "

Ошибка входа!

";

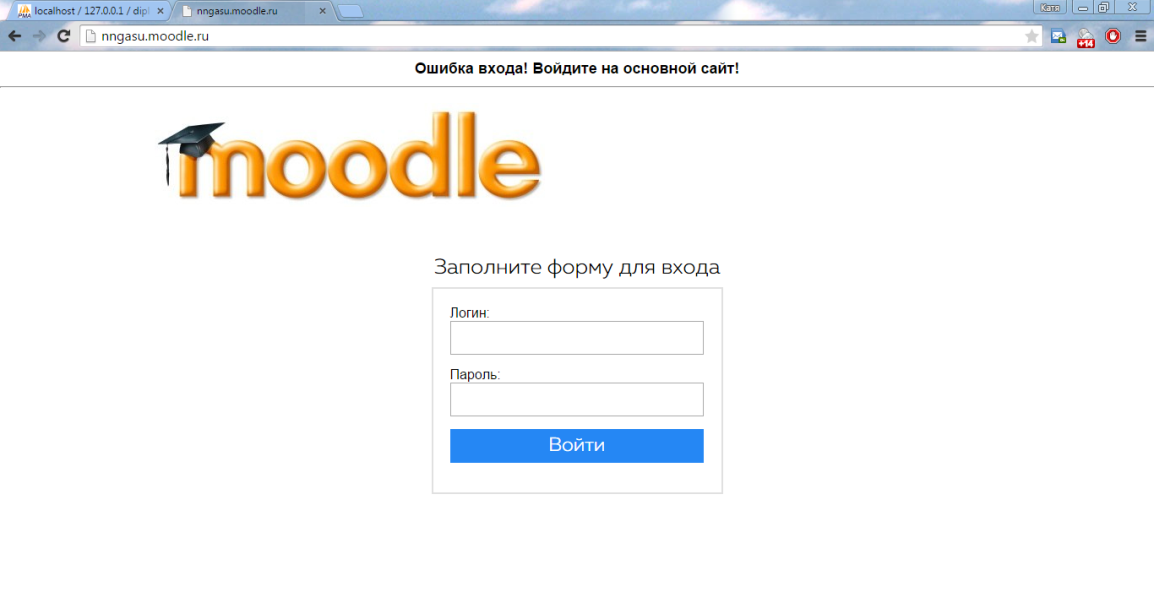

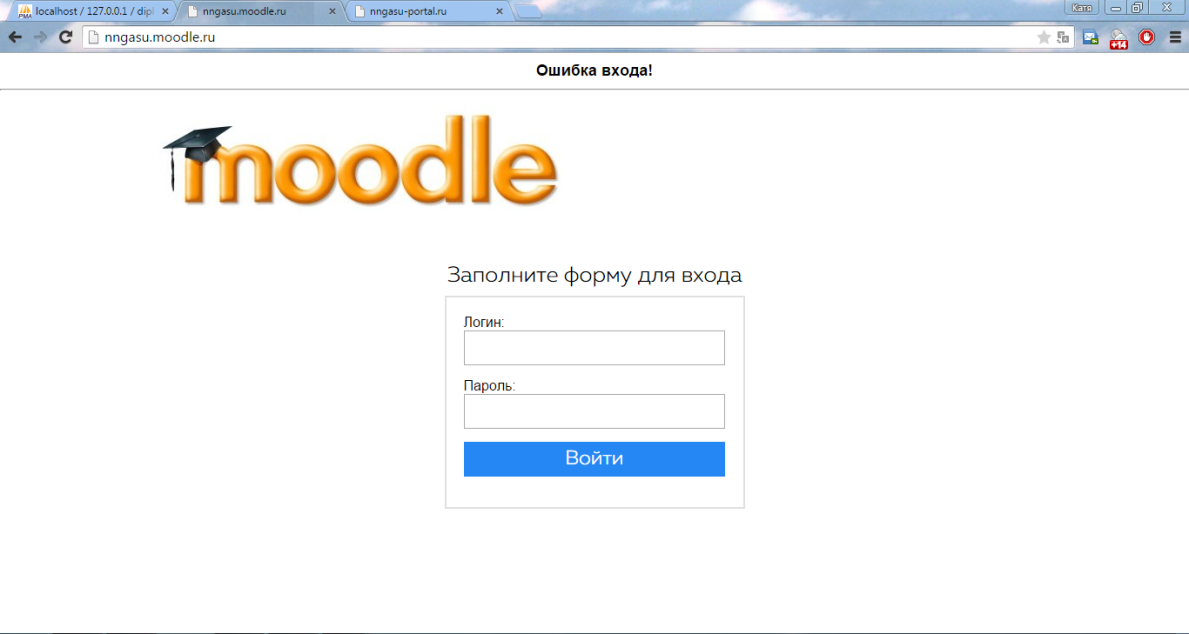

На рисунке 3 представлена главная страница портала. На рисунке 4 изображена ситуация, при входе незарегистрированного пользователя.

Рисунок 3. Главная страница портала

Рисунок 4. Ошибка входа

Если пользователь с таким именем зарегистрирован, то срабатывает SQL –выражение. Prepared statement выглядит следующим образом:

$query = $this->db->prepare("UPDATE `users` SET `date_from`=:time,`date_to`=:date_to WHERE `email` = :login");

Здесь происходит обновление базы путем добавления данных в поля date_to и date_from. Данные использующиеся в запросе:

$query->bindParam(":time", $time);

$query->bindParam(":date_to", $date_to);

$query->bindParam(":login", $login);

Выполнение самого запроса производится посредством $query->execute().

При переходе на следующую страницу создается сессия. В файлах «.htaccess» и «index.php» задается время жизни сессии. В данном случае установлено 5 часов (18000 секунд).

session_start();

ini_set('session.gc_maxlifetime', 18000);

ini_set('session.cookie_lifetime', 18000);

Также, при обновлении базы данных, в поле online добавляется текущее время.

$query = $this->db->prepare("UPDATE `users` SET `online`=:date WHERE `email` = :login");

$query->bindParam(":date", $date);

$query->bindParam(":login", $login);

$query->execute();

Для подтверждения статуса это время обновляется каждые 10 секунд. Процесс подтверждения реализован на JavaScript и содержит ajax запрос, который позволяет отправлять запросы в базу данных без перезапуска страницы.

$.ajax({

url: "inc/data.php",

global: false,

type: "POST",

data: "target=update&login="+$('#login').text(),

dataType: "text",

success: function(res){

}

}

);

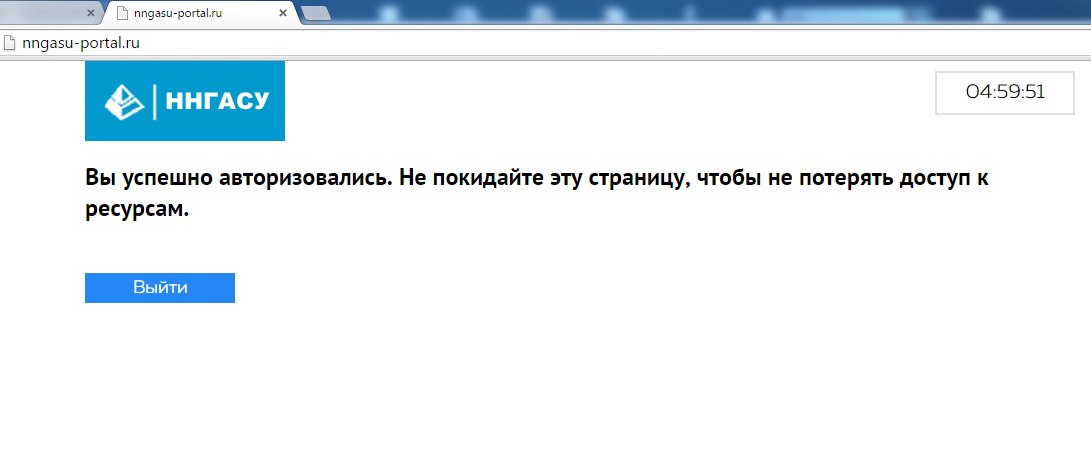

На второй странице установлен таймер, который показывает время до окончания сессии. Функция таймера также реализована на JavaScript.

setInterval (function(){

var time = $('#time').text();

var current_time = new Date;

var time_end = time - Math.round(current_time.getTime()/1000);

var h = Math.floor(time_end/3600);

var m = Math.floor((time_end % 3600)/60);

var s = (time_end % 3600) % 60;

if(h<10)

h='0'+h;

if(m<10)

m='0'+m;

if(s<10)

s='0'+s;

$('.timer').text(h+':'+m+':'+s);

}, 1000);

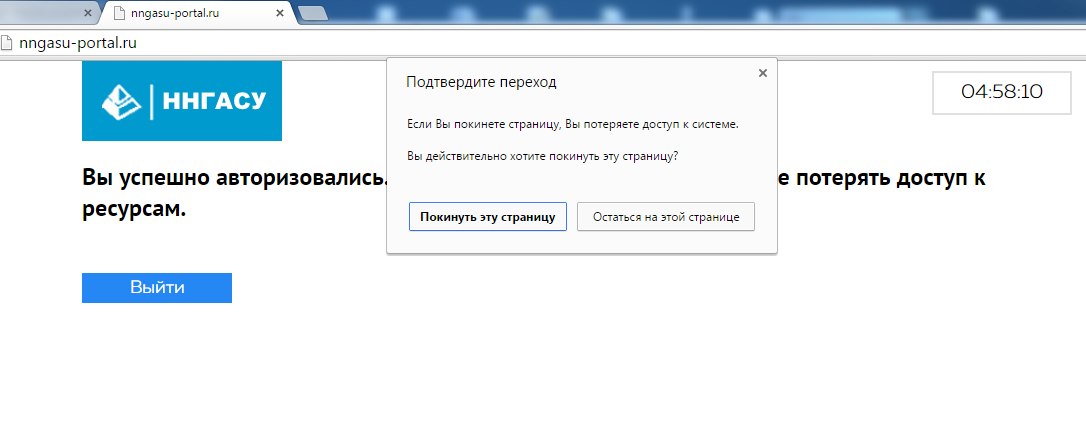

На рисунке 5 изображена страница, на которую попадает авторизованный пользователь.

Рисунок 5. Вторая страница портала

После успешной авторизации на портале первичной авторизации пользователь имеет доступ к внешним информационным порталам университета.

При входе на информационный ресурс университета, пользователь также должен пройти авторизацию. При передаче запроса в базу данных идет проверка на предмет нахождения пользователя на портале первичной авторизации.

public function res_online($login){

$query = $this->db->query("SELECT * FROM `users` WHERE `email` = '$login'");

$result = $query->fetch(PDO::FETCH_ASSOC);

$date = time();

if($result['date_to']<$date || ($date - $result['online'])>20){

return 0;

}else{

return 1;

}

В этом случае сравнивается данные поля online. Данные поля online обновляются каждые 10, однако при внедрении портала в информационную структуру университета может произойти задержка, поэтому разница между текущим временем и временем в таблице сравнивается с двадцатью секундами. Если пользователь не прошел первичную регистрацию или пользователь ввел неверный пароль, то при входе на информационный ресурс университета будет выдана ошибка. На рисунках 6 и 7 изображены страницы информационного портала с ошибкой входа.

Рисунок 6. Ошибка при входе без первичной авторизации

Рисунок 7. Ошибка при входе с неверными данными

Пользователь может пользоваться внешними ресурсами университета только открытой вкладке портала с успешным входом. Так как информационные порталы университета содержат разные разделы, то пользователь будет постоянно куда-то перенаправляться. При выходе из портала или при закрытии

вкладки после истечения двадцати секунд, при нажатии на любой раздел, пользователь будет перенаправлен на главную страницу данного ресурса.

Поэтому при случайном или намеренном нажатии на кнопку закрытия вкладки всплывает окно подтверждения перехода. На рисунке 8 показана ситуация при закрытии вкладки.

Рисунок 8.Появление всплывающего окна

В целом портал разработан в соответствии с главной целью диплома и обеспечивает защиту персональных данных пользователей, находящихся во внешних ресурсах. В дальнейшем подобный портал может быть разработан для корпоративных информационных систем, как одно из средств профилактики защиты информации.

ЗАКЛЮЧЕНИЕ

Для выполнения данной выпускной квалификационной работы были выполнены следующие задачи:

-

Изучение теоретико – правовой базы в области информационной безопасности;

-

Анализ исходной информационной системы ФГБОУ ВПО «Нижегородский государственный архитектурно-строительный университет»;

-

Анализ потенциальных угроз и мер борьбы с ними;

-

Разработка политики информационной безопасности в соответствии со стандартами и лучшими практиками;

-

Разработка портала для ограничения доступа к внешним информационным ресурсам университета.

PHP, для создания отдельных модулей был использован язык JavaScript. Вся работа построена на отправке запросов в базу данных и их последующей проверке. Доступ к базе данных осуществляется посредством метода PDO, который защищает портал от SQL – инъекций. Данный портал разработан для разграничения внешних и внутренних ресурсов университета и для уменьшения поверхности атаки.

Все поставленные цели выполнены. Разработанная политика безопасности может быть развита, в соответствии с развитием технологий и потенциальных угроз.

Список литературы

-

Галатенко В.А. Основы информационной безопасности: курс лекций: учебное пособие. М.: "Интернет-университет информационных технологий - ИНТУИТ.ру", 2003. 280 с.

-

Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. М.: ДМК Пресс, 2012. 592 с.

-

Петренко С.А., Курбатов В.А. Политики безопасности компании при работе в Интернет. М.: ДМК Пресс, 2011. 369 с.

- Проталинский О.М., Ажмухамедов И.М., “Информационная безопасность вуза”, Вестн. Астрахан. гос. техн. ун-та. Сер. управление, вычисл. техн. информ., 2009, № 1, 18–23

-

Редишев М. В., Трефилов В. В. «Средства и методы обеспечения конфиденциальности и целостности данных в СУБД»

-

ГОСТ Р ИСО/МЭК 17799-2005. Информационная технология. Практические правила управления информационной безопасностью. М.: Стандартинформ, 2006. – 56 с.

- ГОСТ Р ИСО/МЭК 27001-2005. Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования. М.: Стандартинформ, 2006. – 31 с.

- ГОСТ Р ИСО/МЭК 15408 – 1 – 2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. М., 2002.

- ГОСТ Р ИСО/МЭК 15408 – 2 – 2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. М., 2002.

- ГОСТ Р ИСО/МЭК 15408 – 3 – 2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. М., 2002.

-

Федеральный закон Российской Федерации N 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27 июля 2006 г.

-

Федеральный закон Российской Федерации №152-ФЗ «О персональных данных» от 27 июля 2006 г.

- Руководящий документ 50-34.698-90 «Методические указания. Информационная технология. Комплекс стандартов и руководящих документов на автоматизированные системы. Автоматизированные системы. Требования к содержанию документов»

- Руководящий документ Гостехкомиссии РФ «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»

- Руководящий документ Гостехкомиссии РФ «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации»

-

Руководящий документ ФСТЭК «Базовая модель угроз безопасность персональных данных при обработке в информационных системах персональных данных»

-

Руководящий документ ФСТЭК «Методика определения актуальных угроз безопасности персональных данных при обработке в информационных системах персональных данных»

-

Виды мер и основные принципы обеспечения информационной безопасности // Asher's Attic URL: http://asher.ru/security/book/its/06 (дата обращения: 28.05.2015).

-

О ВУЗЕ // ННГАСУ URL: http://www.nngasu.ru/sveden/common/index.php (дата обращения: 10.05.2015).