Файл: 1. Общие свойства серверных лвс. Сети масштаба рабочей группы, кампуса, корпорации.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 31

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Для каждого обнаруженного сетевого адаптера устанавливаются следующие компоненты:

o клиент для сетей Microsoft (Client for Microsoft Networks);

o служба совместного доступа к файлам и принтерам Microsoft (File and Printer Sharing for Microsoft Networks);

o протокол TCP/IP, настроенный на получение параметров по протоколу DHCP.

• Мастер установки переходит к окну выбора домена или рабочей группы. Необходимо указать, будет компьютер членом рабочей группы или членом домена. Также нужно будет ввести имя рабочей группы или домена.

• Для подключения к одноранговой сети стоит установить флажок «Нет, этот компьютер не находится в сети, или подключен к сети без домена» и указать имя рабочей группы.

Если нуно включить компьютер в сеть с выделенным сервером, следует установить флажок «Да, включить этот компьютер в домен», и укажите имя домена. Далее программа установки запросит имя и пароль пользователя, имеющего право на создание учетной записи компьютера в домене. Сразу же после выполнения этого шага компьютер будет добавлен в домен.

5.Фомирование домена сети Microsoft Windows, роли сервера в домене.

Active Directory и DNS

В Active Directory используется доменная система имен.

Domen Name System, (DNS) — стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например zeta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа.

Для доступа к ресурсам вдомене применяется полное имя узла, например zeta.webatwork.com. Здесь zeta — имя индивидуального компьютера, webatwork — домен организации, a com — домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами(root domains). Обычные домены, например microsoft.com,называются родительскими(parent domain), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где jacob — имя компьютера, sealtle — поддомен, а microsoft.com — родительский домен. Другое название поддомена — дочерний домен

(child domain).

Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы:

• организационное подразделение (organizational unit) — подгруппа компьютеров, как правило, отражающая структуру компании;

• домен (domain) — группа компьютеров, совместно использующих общую БД каталога;

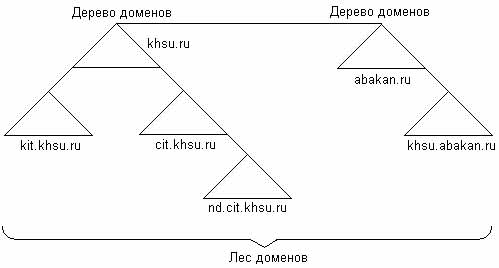

• дерево доменов (domain tree) — один или несколько доменов, совместно использующих непрерывное пространство имен;

• лес доменов (domain forest) — одно или несколько деревьев, совместно использующих информацию каталога.

Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы:

• подсеть (subnet) — сетевая группа с заданной областью IP- адресов и сетевой маской;

• сайт (site) — одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

Домены

Домен Active Directory — это группа компьютеров, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными.

В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т.е. состоят из нескольких сайтов, а сайты — объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки.

Организационные подразделения

Организационные подразделения (ОП) — это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. В ОП разрешается помещать объекты только из родительского домена.

ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами.

ОП позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене.

Сайты и подсети

Сайт — это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов.

В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска, например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными(well connected).

В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

• Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию.

• Информация каталога реплицируется чаще внутрисайтов, чем междусайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию.

Можно настроить порядок репликации данных каталога, используя связи сайтов(site links). Например, определить сервер-плацдарм(bridgehead) для репликации между сайтами. Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory — сайты и службы (Active Directory Sites and Services).

Применение групповых политик

При формировании сети предприятия очень важно правильно организовать групповые политики, что позволит минимизировать избыточность параметров и оптимизировать управление сетью. К сожалению, эти цели в определенном смысле противоречат друг другу. Для минимизации избыточности GPO(объекты гп) должны с максимальной точностью описывать каждую из политик, действующих на конкретные домены и подразделения, что приводит к увеличению числа GPO. Для улучшения управления сетью следует, наоборот, создавать небольшое число GPO. Поэтому в каждом конкретном случае нужно правильно сбалансировать количество объектов политик безопасности.

Для правильного планирования структуры групповых политик сети следует:

-

Разделить политики на логические группы. Например, политики учетных записей могут быть объединены в одну группу. -

Для каждой логической группы создать один или несколько объектов GPO, имеющих различные настройки групповых политик. -

Распределить объекты-компьютеры по иерархическим древовидным структурам, состоящим из подразделений. В качестве критерия при таком распределении следует выбрать функцию, которую выполняет данный компьютер.

В основном, каждое подразделение должно иметь определенную групповую политику, действующую на все находящиеся в ней компьютеры. Зачастую это сделать непросто, поскольку подразделения могут отражать географическое расположение организации, а также иерархию управления сетью. В случаях, когда групповые политики должны распространяться на подмножество компьютеров организации, можно сделать следующее:

-

Создать в различных подразделениях организации внутренние подразделения, переместить туда нужные объекты-компьютеры и назначить внутренним подразделениям собственные групповые политики. -

Если вы не хотите создавать внутренние подразделения, можно использовать схему фильтрации GPO, основанную на разрешениях доступа. С ее помощью вы сможете задать соответствие компьютеров и действующих на них GPO.

6.Конфигурирование стека TCP/IP: свойства IP-адресации, структуризация IP-сети с помощью сетевых масок.

Стек протоколов TCP/IP предназначен для соединения отдельных подсетей, построенных по разным технологиям канального и физического уровней (Ethernet, ATM, X.25 и т. д.) в единую составную сеть. Каждая из технологий нижнего уровня предполагает свою схему адресации. Поэтому на межсетевом

уровне требуется единый способ адресации, позволяющий уникально идентифицировать каждый узел, входящий в составную сеть. Таким способом в TCP/IP-сетях является IP-адресация. IP-адресация назначается независимо от локального адреса и характеризует само сетевое соединение а не устройство.

IP-адрес (IPv4) — это уникальная 32-разрядная последовательность двоичных цифр, разделенная на группы по 8 бит, называемых октетами, с помощью которой компьютер однозначно идентифицируется в IP-сети. Каждый октет может принимать значение от 0 до 255. Чтобы структурировать сети в общем 4-х байтовом коде адреса выделяется 2 поля: поле номера сети и поле номера узла. Например, если в IP-адресе первые 2 байта отводятся под номер сети, то другие 2 байта под номер узла в этой сети, тогда в IP-адресе 192.168.2.10, 192.168.0.0 это номер сети, а 0.0.2.10 это номер узла в этой сети.

Основные условия и требования к IP-адресации определяются на уровне глобальной сети. Для упрощенного и рационального распределения адресов, а также для ускорения работы маршрутизаторов были спланированы правила стандартных классов адресов. Адреса сети делятся на 5 классов, деление на классы заложено в структуре адреса и определяется первыми битами адреса.

| Класс | Начальные биты | Минимальный адрес узла | Максимальный адрес узла | Количество узлов в сети |

| A | 0 | 1.0.0.0 | 126.0.0.0 | 216 |

| B | 10 | 128.0.0.0 | 191.255.0.0 | 28 |

| C | 110 | 192.0.0.0 | 223.255.255.0 | 254 |

| D | 1110 | 224.0.0.0 | 239.255.255.255 | 228 |

| E | 11110 | 240.0.0.0 | 247.255.255.255 | 227 |

A – 1-ый байт адресует сеть, остальные 3 номер узла в сети.

B – 2 байта адресуют сеть, остальные 2 номер узла в сети.

С – 3 байта адресуют сеть, остальной 1 номер узла в сети.

D – класс групповых адресов, пакет с групповым адресом, направляется всем узлам, принадлежащим к определенной группе.

E – зарезервирован для расширений.