Файл: Лабораторная работа 1 Знакомство с программой Boson Network Designer Цель.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 190

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

}

Шаг 3. Выход из режима формирования списка.

Router(config-std-nacl)#exit

Расширенный именованный список доступа создается аналогично.

Назначение списка доступа на интерфейс или терминальную линию.

В режиме конфигурировании терминальной линии выполните команду:

access-class access-list-number {in | out}

В режиме конфигурирования интерфейса выполните команду:

ip access-group {access-list-number | name} {in | out}

Если в результате применения списка доступа, назначенного на интерфейс, пакет отбрасывается, то отправителю посылается ICMP Host Unreachable message.

Если на интерфейс назначен список доступа, который не определен в конфигурации, то считается, что никакого списка не назначено и никакой фильтрации пакетов не происходит.

Обратите внимание, что как только будет введен хотя бы один критерий с этим номером/именем списка доступа, вслед за ним появится критерий "deny all", который добавляется в конце всех существующих списков доступа. Поэтому, во избежание полной блокировки системы при заведении списков доступа следует:

Примеры расширенных списков доступа

Первый критерий разрешает любые входящие TCP-соединения на порты с номерами больше 1023. Второй критерий разрешает входящие SMTP-соединения на адрес 128.88.1.2. Следующий критерий разрешает прохождение ICMP-сообщений.

ВСЕ остальные пакеты, входящие с интерфейса Ethernet0 будут ОТБРОШЕНЫ!

!

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.0.0 0.0.255.255 gt 1023

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.1.2 0.0.0.0 eq 25

access-list 102 permit icmp 0.0.0.0 255.255.255.255 128.88.0.0 255.255.255.255

!

interface ethernet 0

ip access-group 102 in

!

Пример именованного списка доступа

Создается стандартный список доступа с именем Internet_filter и расширенный список доступа с именем marketing_group:

!

interface Ethernet0/5

ip address 2.0.5.1 255.255.255.0

ip access-group Internet_filterout

ip access-group marketing_groupin

...

!

ip access-list standard Internet_filter

permit 1.2.3.4

deny any

ip access-list extended marketing_group

permit tcp any 171.69.0.0 0.0.255.255 eq telnet

deny tcp any any

permit icmp any any

deny udp any 171.69.0.0 0.0.255.255 lt 1024

deny ip any any log

!

Лабораторная работа 15

КОНФИГУРИРОВАНИЕ Standard Access List НА МАРШРУТИЗАТОРЕ

Цель

Изучить настройку стандартного списков доступа на маршрутизаторе.

1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново).

2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4.

3. Выполните базовую конфигурацию маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).

4. Выполните настройку RIP маршрутизации.

5. Проверьте связь Router 4 и Router 2

Router4#ping 24.17.2.2

6. Создадим стандартный ACL с номером «1», который блокирует IP трафик только от одного адреса – 24.17.2.18 и разрешает остальной трафик

Router2(config)#access-list 1 deny host 24.17.2.18

ИЛИ

Router2(config)#access-list 1 deny 24.17.2.18 0.0.0.0

ИЛИ

Router2(config)#access-list 1 deny 24.17.2.18

Router2(config)#access-list 1 permit any

7. После создания ACL его необходимо применить на конкретном интерфейсе – Ethernet 0. Т.к. мы хотим заблокировать входящий трафик, то необходимо указать соответствующее «направление» трафика – «IN»

Router2(config)#interface ethernet0

Router2(config-if)#ip access-group 1 in

Router2(config-if)#exit

8. Проверим работу ACL.

Router4#ping 24.17.2.2

9. Для просмотра настроенных ACL можно воспользоваться командой show running-config

Router2#show running-config

10. Команда show ip interface позволит посмотреть какие ACL применены на данном интерфейсе

Router2#show ip interface

11. Команда show access-list позволяет посмотреть ACL созданные на маршрутизаторе.

Router2#show access-lists

Задание

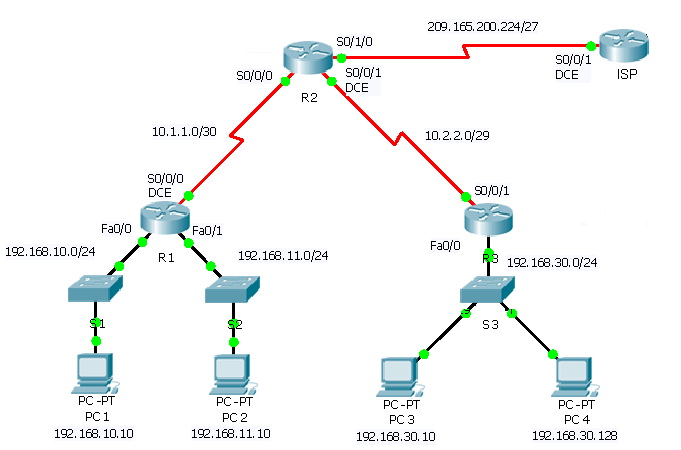

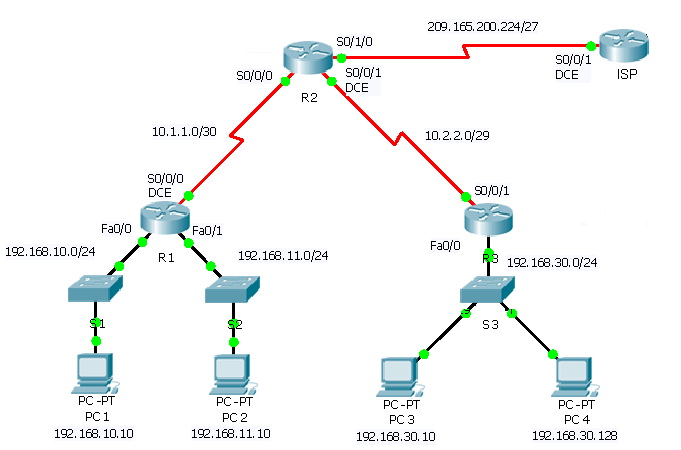

1. Создать топологию представленную на рисунке. Использовать маршрутизаторы 2620 и коммутаторы 2950.

2. Выполнить базовую конфигурацию устройств и конфигурацию интерфейсов согласно топологии и таблице IP адресов.

3. Выполнить настройку RIP маршрутизации между маршрутизаторами R1, R2 и R3.

4. Выполнить настройку статической маршрутизации для обеспечения доступа к ISP.

5. Проверить связи между всеми узлами реализованной топологии.

6. Выполнить на основе стандартных ACL реализацию следующей политики доступа

6.1. Для сетей, подключенных к R1:

Узлам подсети 192.168.10.0/24 разрешить доступ ко всем узлам за исключением подсети 192.168.11.0/24.

Узлам подсети 192.168.11.0/24 разрешить доступ ко всем узлам, кроме выхода в интернет (т.е. запретить доступ к ISP)

6.2. Для подсети, подключенной к R3:

Всем узлам подсети 192.168.30.0/24 разрешить весь трафик.

Узлу 192.168.30.128 запретить трафик за пределы своей подсети.

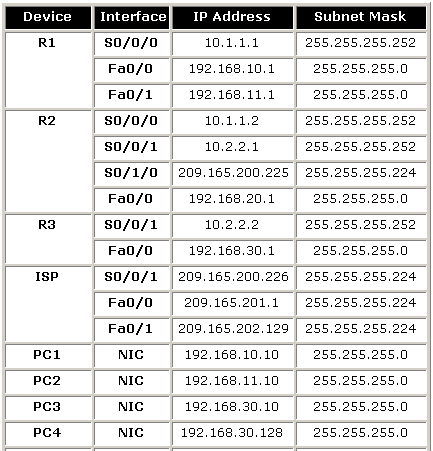

Рис. Топология сети

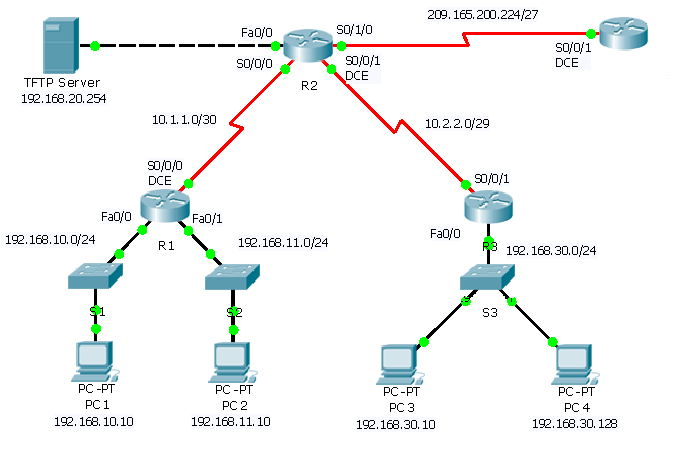

Таблица IP адресов

Лабораторная работа 16

КОНФИГУРИРОВАНИЕ Extended Access List НА МАРШРУТИЗАТОРЕ

Цель

Изучить настройку расширенных списков доступа на маршрутизаторе.

1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново). Возможно, загрузить конфигурацию, которая была создана в предыдущей лабораторной работе. В этом случае необходимо отключить применение ACL 1 на Ethernet 0 Router 2 и пункты 2-4 выполнять нет необходимости.

Router2>enable

Router2#conf t

Router2(config)#interface ethernet0

Router2(config-if)#no ip access-group 1 in

2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4.

3. Выполните базовую конфигурацию маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).

4. Выполните настройку RIP маршрутизации.

5. Проверьте связь Router 4 и Router 2

Router4#ping 24.17.2.2

6. Настроим расширенные списки доступа, которые позволят:

– входящий Telnet трафик на интерфейсе Serial 0 маршрутизатора Router 1только из подсети 24.17.2.16 255.255.255.240 (или 24.17.2.16/27)

– входящий трафик на интерфейсе Ethernet 0 маршрутизатора Router 1 только из подсети 24.17.2.0 255.255.255.240 (или 24.17.2.0/27)

Router1#conf t

Router1(config)#

Router1(config)#access-list 101 permit tcp 24.17.2.16 0.0.0.15 any eq telnet log

Router1(config)#access-list 102 permit ip 24.17.2.0 0.0.0.15 any log

7. Применим созданные ACL на соответствующие интерфейсы

Router1(config)#interface serial0

Router1(config-if)#ip access-group 101 in

Router1(config-if)#exit

Router1(config)#interface ethernet0

Router1(config-if)#ip access-group 102 in

Router1(config-if)#exit

8. Проверим работу ACL и правильность их настройки. Командой ping проверим прохождение пакетов до интерфейса Serial 0 маршрутизатора Router 1. Мы не должны получить ответа, т.к. входящие пакеты были отвергнуты маршрутизатором в соответствии с примененным на интерфейсе ACL.

Router4#ping 24.17.2.17

9. Настроим возможность доступа к Router 1 через Telnet

Router1(config)#

Router1(config)#line vty 0 4

Router1(config-line)#login

Router1(config-line)#password boson

Router1(config-line)#exit

9. Проверим доступность маршрутизатора Router 1 через Telnet.

Router4#telnet 24.17.2.17

10. При успешном подключении считаем, что ACL работает правильно. Для возврата в режим CLI Router 4 используйте уже известную комбинацию control+shift+6 затем x. Необходимо закрыть соединение с Router 1 с помощью команды

disconnect <номер соединения>, в нашем случае имеем только одно соединение, с номером 1.

Router4#disconnect 1

11. Попробуем «пропинговать» интерфейс Serial 0 Router 4 с маршрутизатора Router 2

Router2#ping 24.17.2.18

При правильной настройки ACL мы должны получить отрицательный результат, т.е. мы не получим ответа от маршрутизатора Router 4. Причиной является блокировка ответных пакетов на интерфейсе Serial 0 маршрутизатора Router 1.

12. Попробуем «пропинговать» интерфейс Ethernet 0 маршрутизатора Router 1.

Router2#ping 24.17.2.1

13. Попробуем подключиться с маршрутизатора Router 2 через Telnet к маршрутизатору Router 1.

Router2#telnet 24.17.2.1

13. Для просмотра сведений по настроенным ACL используйте следующие команды:

Router1#show running-config

Router1#show ip interface

Router1#show access-lists

Задание

1. Создать топологию, представленную на рисунке. Использовать маршрутизаторы 2620 и коммутаторы 2950.

2. Выполнить базовую конфигурацию устройств и конфигурацию интерфейсов согласно топологии и таблице IP адресов.

3. Выполнить настройку RIP маршрутизации между маршрутизаторами R1, R2 и R3.

4. Выполнить настройку статической маршрутизации для обеспечения доступа к ISP.

5. Проверить связи между всеми узлами реализованной топологии.

6. Выполнить на основе расширенных ACL реализацию следующей политики доступа

6.1. Для сетей, подключенных к R1:

Для подсети 192.168.10.0/24 блокировать Telnet доступ ко всем узлам и TFTP доступ к корпоративному TFTP серверу 192.168.20.254. Остальной трафик разрешен.

Для подсети 192.168.11.0/24 разрешается TFTP доступ к корпоративному TFTP серверу 192.168.20.254. Блокировать весь остальной трафик из подсети 192.168.11.0/24 до подсети 192.168.20.0/24. Разрешить весь остальной трафик.

6.2. Для подсети, подключенной к R3:

Для подсети 192.168.30.0/24 блокировать весь трафик до подсети 192.168.20.0/24.

Для первой половины IP адресов подсети 192.168.30.0/24 (маска подсети 255.255.255.128) разрешить трафик до всех остальных узлов.

Для второй половины IP адресов подсети 192.168.30.0/24 (маска подсети 255.255.255.128) разрешить WEB и ICMP трафик до всех остальных узлов. Остальной трафик неявно запретить.

Рис. Топология сети

Таблица IP адресов

Шаг 3. Выход из режима формирования списка.

Router(config-std-nacl)#exit

Расширенный именованный список доступа создается аналогично.

Назначение списка доступа на интерфейс или терминальную линию.

-

На терминальную линию могут быть назначены только нумерованные списки. -

На интерфейс могут назначаться как нумерованные, так и именованные списки.

В режиме конфигурировании терминальной линии выполните команду:

access-class access-list-number {in | out}

В режиме конфигурирования интерфейса выполните команду:

ip access-group {access-list-number | name} {in | out}

Если в результате применения списка доступа, назначенного на интерфейс, пакет отбрасывается, то отправителю посылается ICMP Host Unreachable message.

Если на интерфейс назначен список доступа, который не определен в конфигурации, то считается, что никакого списка не назначено и никакой фильтрации пакетов не происходит.

Обратите внимание, что как только будет введен хотя бы один критерий с этим номером/именем списка доступа, вслед за ним появится критерий "deny all", который добавляется в конце всех существующих списков доступа. Поэтому, во избежание полной блокировки системы при заведении списков доступа следует:

-

Либо отменять назначение списка доступа на интерфейс перед редактированием списка и назначать на интерфейс только полностью сформированные и проверенные списки -

Либо создавать и редактировать списки доступа на tftp-сервере и загружать в маршрутизатор полностью сформированные и проверенные списки доступа.

Примеры расширенных списков доступа

Первый критерий разрешает любые входящие TCP-соединения на порты с номерами больше 1023. Второй критерий разрешает входящие SMTP-соединения на адрес 128.88.1.2. Следующий критерий разрешает прохождение ICMP-сообщений.

ВСЕ остальные пакеты, входящие с интерфейса Ethernet0 будут ОТБРОШЕНЫ!

!

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.0.0 0.0.255.255 gt 1023

access-list 102 permit tcp 0.0.0.0 255.255.255.255 128.88.1.2 0.0.0.0 eq 25

access-list 102 permit icmp 0.0.0.0 255.255.255.255 128.88.0.0 255.255.255.255

!

interface ethernet 0

ip access-group 102 in

!

Пример именованного списка доступа

Создается стандартный список доступа с именем Internet_filter и расширенный список доступа с именем marketing_group:

!

interface Ethernet0/5

ip address 2.0.5.1 255.255.255.0

ip access-group Internet_filterout

ip access-group marketing_groupin

...

!

ip access-list standard Internet_filter

permit 1.2.3.4

deny any

ip access-list extended marketing_group

permit tcp any 171.69.0.0 0.0.255.255 eq telnet

deny tcp any any

permit icmp any any

deny udp any 171.69.0.0 0.0.255.255 lt 1024

deny ip any any log

!

Лабораторная работа 15

КОНФИГУРИРОВАНИЕ Standard Access List НА МАРШРУТИЗАТОРЕ

Цель

Изучить настройку стандартного списков доступа на маршрутизаторе.

1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново).

2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4.

3. Выполните базовую конфигурацию маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).

4. Выполните настройку RIP маршрутизации.

5. Проверьте связь Router 4 и Router 2

Router4#ping 24.17.2.2

6. Создадим стандартный ACL с номером «1», который блокирует IP трафик только от одного адреса – 24.17.2.18 и разрешает остальной трафик

Router2(config)#access-list 1 deny host 24.17.2.18

ИЛИ

Router2(config)#access-list 1 deny 24.17.2.18 0.0.0.0

ИЛИ

Router2(config)#access-list 1 deny 24.17.2.18

Router2(config)#access-list 1 permit any

7. После создания ACL его необходимо применить на конкретном интерфейсе – Ethernet 0. Т.к. мы хотим заблокировать входящий трафик, то необходимо указать соответствующее «направление» трафика – «IN»

Router2(config)#interface ethernet0

Router2(config-if)#ip access-group 1 in

Router2(config-if)#exit

8. Проверим работу ACL.

Router4#ping 24.17.2.2

9. Для просмотра настроенных ACL можно воспользоваться командой show running-config

Router2#show running-config

10. Команда show ip interface позволит посмотреть какие ACL применены на данном интерфейсе

Router2#show ip interface

11. Команда show access-list позволяет посмотреть ACL созданные на маршрутизаторе.

Router2#show access-lists

Задание

1. Создать топологию представленную на рисунке. Использовать маршрутизаторы 2620 и коммутаторы 2950.

2. Выполнить базовую конфигурацию устройств и конфигурацию интерфейсов согласно топологии и таблице IP адресов.

3. Выполнить настройку RIP маршрутизации между маршрутизаторами R1, R2 и R3.

4. Выполнить настройку статической маршрутизации для обеспечения доступа к ISP.

5. Проверить связи между всеми узлами реализованной топологии.

6. Выполнить на основе стандартных ACL реализацию следующей политики доступа

6.1. Для сетей, подключенных к R1:

Узлам подсети 192.168.10.0/24 разрешить доступ ко всем узлам за исключением подсети 192.168.11.0/24.

Узлам подсети 192.168.11.0/24 разрешить доступ ко всем узлам, кроме выхода в интернет (т.е. запретить доступ к ISP)

6.2. Для подсети, подключенной к R3:

Всем узлам подсети 192.168.30.0/24 разрешить весь трафик.

Узлу 192.168.30.128 запретить трафик за пределы своей подсети.

Рис. Топология сети

Таблица IP адресов

Лабораторная работа 16

КОНФИГУРИРОВАНИЕ Extended Access List НА МАРШРУТИЗАТОРЕ

Цель

Изучить настройку расширенных списков доступа на маршрутизаторе.

1. Для выполнения работы необходимо использовать топологию, созданную в лабораторной работе 8 (или создать заново). Возможно, загрузить конфигурацию, которая была создана в предыдущей лабораторной работе. В этом случае необходимо отключить применение ACL 1 на Ethernet 0 Router 2 и пункты 2-4 выполнять нет необходимости.

Router2>enable

Router2#conf t

Router2(config)#interface ethernet0

Router2(config-if)#no ip access-group 1 in

2. При выполнении работы будет выполняться конфигурация маршрутизаторов Router1, Router2 и Router4.

3. Выполните базовую конфигурацию маршрутизаторов и сконфигурируйте интерфейсы (см. Таблицу).

4. Выполните настройку RIP маршрутизации.

5. Проверьте связь Router 4 и Router 2

Router4#ping 24.17.2.2

6. Настроим расширенные списки доступа, которые позволят:

– входящий Telnet трафик на интерфейсе Serial 0 маршрутизатора Router 1только из подсети 24.17.2.16 255.255.255.240 (или 24.17.2.16/27)

– входящий трафик на интерфейсе Ethernet 0 маршрутизатора Router 1 только из подсети 24.17.2.0 255.255.255.240 (или 24.17.2.0/27)

Router1#conf t

Router1(config)#

Router1(config)#access-list 101 permit tcp 24.17.2.16 0.0.0.15 any eq telnet log

Router1(config)#access-list 102 permit ip 24.17.2.0 0.0.0.15 any log

7. Применим созданные ACL на соответствующие интерфейсы

Router1(config)#interface serial0

Router1(config-if)#ip access-group 101 in

Router1(config-if)#exit

Router1(config)#interface ethernet0

Router1(config-if)#ip access-group 102 in

Router1(config-if)#exit

8. Проверим работу ACL и правильность их настройки. Командой ping проверим прохождение пакетов до интерфейса Serial 0 маршрутизатора Router 1. Мы не должны получить ответа, т.к. входящие пакеты были отвергнуты маршрутизатором в соответствии с примененным на интерфейсе ACL.

Router4#ping 24.17.2.17

9. Настроим возможность доступа к Router 1 через Telnet

Router1(config)#

Router1(config)#line vty 0 4

Router1(config-line)#login

Router1(config-line)#password boson

Router1(config-line)#exit

9. Проверим доступность маршрутизатора Router 1 через Telnet.

Router4#telnet 24.17.2.17

10. При успешном подключении считаем, что ACL работает правильно. Для возврата в режим CLI Router 4 используйте уже известную комбинацию control+shift+6 затем x. Необходимо закрыть соединение с Router 1 с помощью команды

disconnect <номер соединения>, в нашем случае имеем только одно соединение, с номером 1.

Router4#disconnect 1

11. Попробуем «пропинговать» интерфейс Serial 0 Router 4 с маршрутизатора Router 2

Router2#ping 24.17.2.18

При правильной настройки ACL мы должны получить отрицательный результат, т.е. мы не получим ответа от маршрутизатора Router 4. Причиной является блокировка ответных пакетов на интерфейсе Serial 0 маршрутизатора Router 1.

12. Попробуем «пропинговать» интерфейс Ethernet 0 маршрутизатора Router 1.

Router2#ping 24.17.2.1

13. Попробуем подключиться с маршрутизатора Router 2 через Telnet к маршрутизатору Router 1.

Router2#telnet 24.17.2.1

13. Для просмотра сведений по настроенным ACL используйте следующие команды:

Router1#show running-config

Router1#show ip interface

Router1#show access-lists

Задание

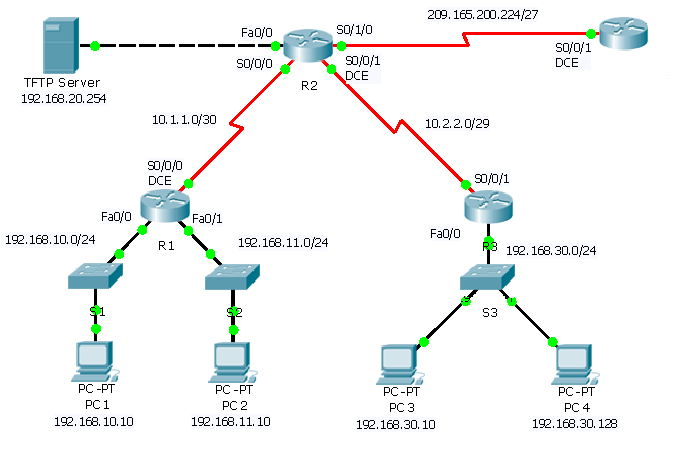

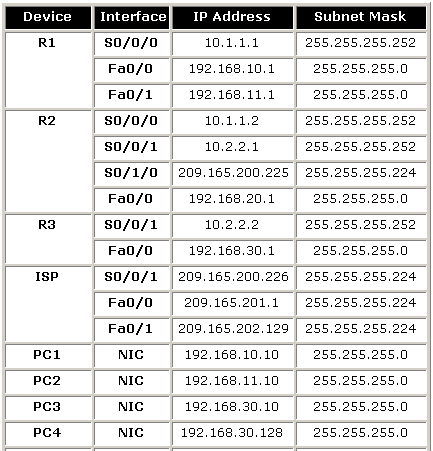

1. Создать топологию, представленную на рисунке. Использовать маршрутизаторы 2620 и коммутаторы 2950.

2. Выполнить базовую конфигурацию устройств и конфигурацию интерфейсов согласно топологии и таблице IP адресов.

3. Выполнить настройку RIP маршрутизации между маршрутизаторами R1, R2 и R3.

4. Выполнить настройку статической маршрутизации для обеспечения доступа к ISP.

5. Проверить связи между всеми узлами реализованной топологии.

6. Выполнить на основе расширенных ACL реализацию следующей политики доступа

6.1. Для сетей, подключенных к R1:

Для подсети 192.168.10.0/24 блокировать Telnet доступ ко всем узлам и TFTP доступ к корпоративному TFTP серверу 192.168.20.254. Остальной трафик разрешен.

Для подсети 192.168.11.0/24 разрешается TFTP доступ к корпоративному TFTP серверу 192.168.20.254. Блокировать весь остальной трафик из подсети 192.168.11.0/24 до подсети 192.168.20.0/24. Разрешить весь остальной трафик.

6.2. Для подсети, подключенной к R3:

Для подсети 192.168.30.0/24 блокировать весь трафик до подсети 192.168.20.0/24.

Для первой половины IP адресов подсети 192.168.30.0/24 (маска подсети 255.255.255.128) разрешить трафик до всех остальных узлов.

Для второй половины IP адресов подсети 192.168.30.0/24 (маска подсети 255.255.255.128) разрешить WEB и ICMP трафик до всех остальных узлов. Остальной трафик неявно запретить.

Рис. Топология сети

Таблица IP адресов