ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 26

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Тема: Стеганография - двоичная тайнопись

План:

-

Развитие стеганографии. -

Современные подходы к стеганографии. -

Обнаружение стеганограмм. -

Повышение надёжности сокрытия данных. -

Примеры применения стеганографии.

1. Развитие стеганографии

Проблема обеспечения конфиденциальности хранимых и пересылаемых данных в современном информационном мире стала особенно острой. Если имеется информация, доступ к которой должен быть ограничен, каждый знающий человек первым делом посоветует ее зашифровать. Тогда, даже получив саму шифровку, злоумышленник не сможет получить доступ к ее содержимому. Эти данные можно более или менее безопасно хранить и пересылать по общедоступным каналам связи. Такой способ защиты информации, называемый криптографической защитой, широко используется как в компьютерной, так и в других сферах жизни человеческого общества.

А что делать, если нужно не просто закрыть доступ к секретной информации, но и скрыть сам факт наличия какого бы то ни было секрета? Допустим, вы отправляете с рабочего места письма личного характера, а вся исходящая почта просматривается руководством. Конечно, такие письма можно зашифровать, но это, скорее всего, вызовет еще больший интерес у начальника: уж не передаете ли вы служебные тайны?

Стеганография в переводе с греческого буквально означает «тайнопись». Первые приемы стеганографии, как полагают историки, появились еще в Древнем Египте и затем использовались везде, где существовала письменность.

Что же представляла собой стеганография в докомпьютерную эру? Классифицировать все методы сокрытия информации практически невозможно — они многочисленны и разнообразны. Чтобы стало понятно, что весь спектр этих методов объединяется лишь одним — целью их применения, приведем несколько исторических примеров.

В античности, когда для письма использовались вощеные таблички, секретную информацию можно было написать непосредственно на подложке, потом нанести воск, а на нем написать какой-то безобидный текст. Попади такая табличка к врагам, они не догадались бы, что там имеются какие-то секреты. В средние века, да и позднее, большой популярностью пользовались особые чернила, не видимые постороннему глазу. Написанное с их помощью послание можно было прочесть лишь после особой обработки бумаги. Помните известный рассказ об умном Ленине и глупом жандарме? Так вот Владимир Ильич использовал как раз такой стеганографический инструмент — молочные чернила, которые после высыхания становились практически невидимыми, а при нагревании проявлялись четкими коричневыми буквами. Кроме таких незамысловатых способов, изобретались и сложные составы, для проявления которых нужно было провести химическую реакцию.

Нередко для передачи важных данных использовался посторонний текст (книга, заметка в газете, безобидное письмо о погоде и пр.), буквы и знаки которого кодировали конфиденциальную информацию. И здесь простор для фантазии просто огромен: скрытый текст может считываться по первым буквам слов (принцип акростиха) или определяться по заранее оговоренному правилу. После изобретения общепринятых кодов (например, азбуки Морзе) стало возможным распознавать секретный текст по длинам слов: 4-5 букв — тире, 5-6 букв — точка, 7 и более — пробел, меньше 4 букв — игнорируются). В рукописном тексте значение могли иметь особенности начертания букв —размеры, завитки и т.д.

С появлением фотографии стали доступны новые способы — например в ничего не значащие снимки добавлялись микроточки. Подобные методы секретных сообщений активно использовались во время Второй мировой войны.

Широкое распространение вычислительной техники открыло новые горизонты для изобретателей методов тайнописи. С одной стороны, были адаптированы и доработаны некоторые из старых методов, а с другой — разработаны новые алгоритмы, применимые только в сфере компьютерных технологий.

-

Современные подходы к стеганографии

Введём основные понятия. В стеганографии всегда наличествуют две составляющие: то, что нужно скрыть, и то, где мы будем это скрывать. Первую составляющую будем называть сообщением, или стеганограммой, а вторую — контейнером. Сообщением может являться текст либо, в общем случае, произвольный файл, а в качестве контейнера обычно используются текстовые или мультимедийные (аудио-, видео-, графические) файлы, а также носители информации (внешние или встроенные).

В зависимости от типа контейнера компьютерные стеганографические алгоритмы удобно разделить на три основные группы.

1. Применение в качестве контейнера текстовых файлов предполагает использование докомпьютерных методов или вариаций на их тему. Если скрывается текстовое сообщение, то без современных технологий можно вообще обойтись — вполне подойдет традиционный акростих или что-то вроде невидимых чернил (белые буквы на белом фоне). Используются также специальные шрифты, в которых одна и та же буква может иметь несколько слегка различающихся начертаний.

Фантазия разработчика может пригодиться в случае необходимости спрятать в тексте двоичные данные. Если в качестве стеганограммы выступает произвольный файл, он рассматривается в виде последовательности одиночных битов или короткой серии битов (группы по два-три бита). Для их кодирования используют пробелы (один пробел — 0, два — 1) или непечатаемые символы (например, нулевой символ). Для решения данной задачи вполне может подойти приведенный выше пример с азбукой Морзе: тогда для кодирования коротких серий битов будут использоваться длины слов или их первые буквы.

Все методы этой группы при своей очевидной простоте имеют один очень серьезный недостаток — скрытое сообщение может легко обнаружить даже непрофессионал, поэтому применять их имеет смысл лишь тогда, когда использовать нетекстовую информацию в качестве контейнера не представляется возможным.

2. Сокрытие данных в неиспользуемых областях носителей, в отличие от предыдущей группы алгоритмов, является ноу-хау периода вычислительной техники. Эти методы основаны на особенностях файловых систем. Во-первых, файлы всегда занимают целое число кластеров, поэтому между двумя файлами обычно остается свободное пространство, которое и используется для размещения сообщения. Во-вторых, для передачи информации можно использовать нулевую дорожку диска. Существует также возможность удалить заголовочную запись файла с носителя, а файловая система будет считать свободным место, занимаемое этим файлом.

Слабой стороной всех перечисленных методик является все та же простота обнаружения, поскольку места закладки сообщения очевидны. Кроме того, последний способ требует пересылки заголовочной части файла отдельно от носителя, что вовсе не повышает уровень секретности. Использование алгоритмов этой группы для организации секретного обмена информацией предполагает применение внешних накопителей, обычно имеющих небольшую емкость, что налагает значительные ограничения на размер скрываемых данных. Поэтому разумнее будет выбирать носители информации в качестве контейнера только в том случае, когда планируется засекретить хранимые, а не передаваемые данные.

3. Третий, и наиболее распространенный класс контейнеров —мультимедийные файлы (мы будем говорить в основном о графических файлах, но все сказанное справедливо и в отношении аудио-и видеоданных). Традиционно большие объемы таких файлов-контейнеров позволяют упаковывать в них значительные по размеру сообщения

, а разнообразные, постоянно совершенствующиеся форматы и стандарты обусловили появление множества стеганографических алгоритмов. Но как бы ни был широк спектр этих методов, практически все они базируются на каком-либо из двух принципиальных подходов.

3.1. В простых некоммерческих программах для стеганографии в качестве контейнера нередко используют области графических файлов, изменение которых не влияет на изображение. Скрываемая информация может размещаться и после окончания данных изображения, и между отдельными картинками одного файла (например, анимированного GIF), и в полях-комментариях, которые игнорируются при прорисовке. Такие стеганограммы легко детектируются, поэтому обычно они рассчитаны на то, что специально их никто искать не будет.

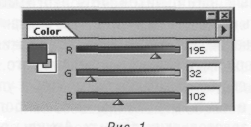

3.2. Метод наименее значащих битов (Least Significant Bit, LSB) наиболее распространен в электронной стеганографии. Он основан на ограниченных возможностях человеческих органов чувств, в силу чего люди не способны различать незначительные вариации цветов или звуков. Для простоты описания покажем принцип работы этого метода на примере 24-битного растрового RGB-изображения. Одна точка изображения в этом формате кодируется тремя байтами, каждый из которых отвечает за интенсивность одного из трех составляющих цветов (рис. 1).

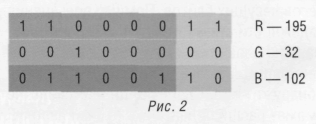

В результате смешения цветов из красного (R), зеленого (G) и синего (В) каналов пиксел получает нужный оттенок. Чтобы нагляднее увидеть принцип действия метода LSB, распишем каждый из трех байтов в битовом виде (рис. 2). Младшие разряды (на рисунке они расположены справа) в меньшей степени влияют на итоговое изображение, чем старшие. Из этого можно сделать вывод, что замена одного или двух младших, наименее значащих битов, на другие произвольные биты настолько незначительно исказит оттенок пиксела, что зритель просто не заметит изменения.

Допустим, нам нужно скрыть в данной точке изображения шесть бит: 101100.

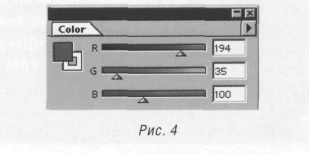

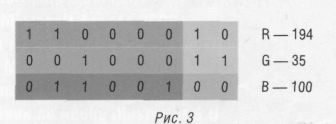

Для этого разобьем их на три пары (рис. 3) и заместим ими по два младших бита в каждом канале (рис. 4).

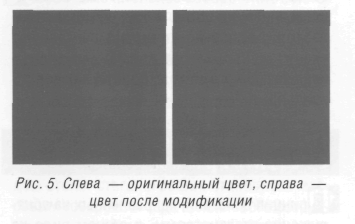

В результате мы получим новый оттенок, очень похожий на исходный. Эти цвета трудно различить даже на большой по площади заливке, хотя разница будет заметна по одной отдельной точке (рис. 5). Как показывает практика, замена двух младших битов не воспринимается человеческим глазом. В случае необходимости можно занять и три разряда, что весьма незначительно скажется на качестве картинки.

Подсчитаем полезный объем такого RGB-контейнера. Занимая два бита из восьми на каждый канал, мы будем иметь возможность спрятать три байта полезной информации на каждые четыре пиксела изображения, что соответствует 25% объема картинки. Таким образом, имея файл изображения размером 200 Кбайт, мы можем скрыть в нем до 50 Кбайт произвольных данных так, что невооруженному глазу эти изменения не будут заметны.

Модификацией метода LSB являются алгоритмы стеганографии, разработанные для компрессированных мультимедиаданных. В частности, довольно популярен у разработчиков стеганографического программного обеспечения алгоритм сокрытия данных в изображениях формата JPEG. Поскольку преобразование картинки в JPEG происходит с потерей информации, закладывать стеганограмму в исходное изображение не имеет смысла, так как потом ее невозможно будет восстановить. Выход нашелся в самом алгоритме сжатия — не вдаваясь в подробности спецификации JPEG, скажем, что сжатие проходит здесь в три этапа: дискретно-косинусоидальное преобразование (ДКП), квантование и вторичное сжатие (кодирование Хаффмана), а третья стадия проходит без потери данных, поэтому в качестве контейнера используются коэффициенты ДКП после квантования, то есть пользовательской информацией замещаются младшие разряды этих коэффициентов. Такие возможности предоставляются практически всеми схемами сжатия с потерей информации, включая аудио- и видеоформаты.

Чем же объясняется лидерство метода LSB среди стеганографических алгоритмов? Во-первых, мультимедиаконтейнеры не вызывают подозрений: можно без проблем отправить другу свою фотографию или симпатичный пейзаж. Во-вторых, младшие биты оцифрованных изображений, звука или видео могут иметь различное распределение в зависимости от применявшихся параметров аналого-цифрового преобразования, от дополнительной компьютерной обработки и от прочих факторов. Эта особенность делает метод наименее значащих битов наиболее защищенным от обнаружения вложения. Наконец, в-третьих, реализации LSB для большинства стандартов файлов-контейнеров не требуют значительных затрат времени и сил -идея указанного метода проста, как все гениальное.

-

Обнаружение стеганограмм