ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 27

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Принцип действий, направленных на обнаружение стеганограмм, в общем виде представляет собой следующие действия:

-

Для начала нужно найти все места возможных закладок инородной информации, которые допускает формат файла-контейнера. -

Далее требуется извлечь данные из этих мест и проанализировать их свойства на соответствие стандартным значениям.

Для решения первой задачи достаточно внимательно изучить спецификации используемых форматов файлов, а вторая обычно решается методами статистического анализа. Например, если необходимо спрятать некий текстовый фрагмент, то такое послание будет содержать только символьную информацию: 52 знака латиницы, 66 знаков кириллицы, знаки препинания и некоторые служебные символы. Статистические характеристики такого сообщения будут резко отличаться от характеристик случайной последовательности байтов, которую должны напоминать младшие биты RGB-картинки, собранные вместе (для метода LSB).

-

Повышение надёжности сокрытия данных

Исходя из способов анализа потенциальных контейнеров на предмет наличия в них тайных вложений, можно сформулировать несколько советов по повышению надежности сокрытия данных. Прежде всего, нужно сделать трудным поиск участков файла-контейнера, содержащих фрагменты стеганограммы. Это вполне возможно реализовать с помощью метода LSB. С этой целью биты сообщения упаковываются не во все байты изображения подряд, а с пропусками, что усложняет анализ. В более серьезном варианте адреса байтов, содержащих вложение, будут рассчитываться некой функцией, которая в качестве аргумента будет получать, скажем, пароль пользователя.

Затем нужно приблизить статистические свойства сообщения к тому, что аналитик рассчитывает найти в неискаженном файле-контейнере. Если вы собираетесь использовать текстовые поля комментариев для передачи бинарных данных, то имеет смысл применить кодирование Base64 или аналогичное, чтобы двоичная последовательность была записана символьными знаками. Это хотя и не обманет профессионала, но позволит обойти некоторые программные фильтры.

Для метода наименее значащих битов требуется действовать наоборот — сделать сообщение максимально похожим на случайный набор битов. Для этого можно сжать стеганограмму одним из алгоритмов архивации, что сгладит статистические характеристики вложения, а кроме того, сделает его более компактным, чтобы упаковать в контейнер той же емкости больше пользовательских данных. Архивы очень напоминают равновероятные последовательности, но все же имеют свой служебный формат (заголовки, маркеры и пр.), поэтому для окончательного придания сообщению свойств случайного потока рекомендуется использовать алгоритм шифрования. При этом можно применить тот же пароль, что использовался для расчета адресов несущих байтов. Помимо повышения надежности стеганографического алгоритма, шифрование создает как бы второй рубеж защиты: даже если злоумышленник обнаружит ваши данные, он все равно не сможет расшифровать их, не зная пароля.

При использовании метода LSB нужно учесть некоторые детали, которые позволят обойти стеганографический контроль:

• не следует использовать для хранения сообщения более трех битов каждого байта контейнера, а лучше ограничиться двумя, разбив большое сообщение на несколько мелких или подобрав более емкий файл-носитель. Кроме того, не стоит забивать контейнер пользовательскими данными «под завязку» — чем меньше будет доля важной информации в общем объеме передаваемого файла, тем сложнее обнаружить факт закладки. На практике обычно рекомендуют скрывать сообщения так, чтобы их размер составлял не более 10% размера контейнера;

• не рекомендуется использовать в сте-ганографических целях искусственно созданные изображения или фотографии, на которых присутствуют значительные участки однотонной заливки (например, голубое небо). Большое количество мелких пестрых деталей, наоборот, повысит надежность сокрытия;

• неудачным контейнером для вашего сообщения будут общедоступные, широко известные мультимедийные файлы, поскольку простое сравнение вашего файла с оригиналом сразу обнаружит стеганограмму. Для этих целей лучше использовать собственноручно сделанное цифровое изображение — с помощью цифрового фотоаппарата или сканера.

Стеганография предоставляет различные по сложности и надежности инструменты для тех, кто хочет сохранить свою переписку в тайне — можно воспользоваться одной из десятков готовых бесплатных или коммерческих программ, а можно реализовать описанные выше алгоритмы самостоятельно (такие решения подчас оказываются надежнее широко распространенных). А что же делать сотрудникам отделов информационной безопасности предприятий, в задачу которых как раз и входит пресечение тайной переписки сотрудников с целью предотвращения утечки конфиденциальной информации из компании? Для начала нужно попытать счастья (вдруг подготовка злоумышленника окажется слабоватой) и проверить самые доступные хранилища: поля-комментарии и поля расширений различных форматов файлов, чтобы убедиться, что в переписке не встречаются вложения с необоснованно большим объемом.

Текстовые сообщения должны быть значимы, а бессмысленные фразы типа «наскоро актер тащит арбуз шестой армии» сразу должны привлекать внимание — они могут автоматически генерироваться специальными стеганографическими программами по словарям. Стеганограммы, упакованные методом LSB, обнаружить сложно, особенно если этот метод применяется грамотно. Выход из положения подсказывает сам принцип, легший в основу алгоритма наименее значащих битов: если изменение младших разрядов каждого байта мульти-медиафайла не отражается на качестве изображения или звука, то можно со спокойной совестью заменить эти разряды нулевыми битами. Безобидную картинку таким образом не испортим, но несанкционированную передачу данных обязательно пресечем.

-

Примеры применения стеганографии.

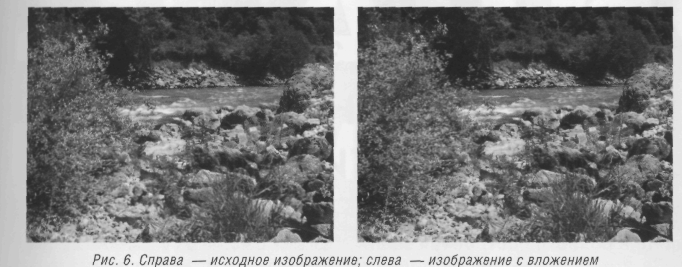

Чтобы теория стеганографии не показалась не имеющей никакого отношения к практике, приведем пример ее применения. Для демонстрации использовали одну из десятков бесплатных и условно-бесплатных программ, предоставляющих сервис стеганографического сокрытия информации и доступных для загрузки в Интернет. В качестве контейнера, согласно описанным выше правилам, была выбрана фотография в формате BMP 24-bit размером около 1 Мбайт, подобранная по принципу отсутствия крупных однотонных заливок и наличия мелких деталей. Сообщением послужил случайный бинарный файл (некая динамическая библиотека) размером чуть более 100 Кбайт, что составило как раз примерно 10% от размера контейнера. Перед тем как вложение было упаковано в файл изображения, оно было автоматически зашифровано при помощи указанной программы с использованием алгоритма Blowfish. Итак, все требования безопасности соблюдены, и две картинки, в одной из которых десятая часть информации замещена произвольными данными, практически неразличимы — убедитесь сами (рис. 6).

К

роме тайной пересылки и хранения информации, стеганография имеет еще одну область применения — это защита авторских прав. Поскольку к изображению, аудио- или видеофайлу можно добавить какое-либо сообщение таким образом, чтобы это не испортило впечатления от просмотра/прослушивания, и поскольку такое вложение практически невозможно обнаружить и изъять, то это сообщение можно использовать в качестве авторской подписи. Подобные «водяные знаки» помогут доказать, что, например, сделанная вами фотография была незаконно использована для оформления некоего известного Web-сайта. В настоящее время существует ряд программ, реализующих электронную подпись мультимедиаданных методами стеганографии, а также сканирующих Интернет с целью обнаружения работ, используемых без разрешения.

роме тайной пересылки и хранения информации, стеганография имеет еще одну область применения — это защита авторских прав. Поскольку к изображению, аудио- или видеофайлу можно добавить какое-либо сообщение таким образом, чтобы это не испортило впечатления от просмотра/прослушивания, и поскольку такое вложение практически невозможно обнаружить и изъять, то это сообщение можно использовать в качестве авторской подписи. Подобные «водяные знаки» помогут доказать, что, например, сделанная вами фотография была незаконно использована для оформления некоего известного Web-сайта. В настоящее время существует ряд программ, реализующих электронную подпись мультимедиаданных методами стеганографии, а также сканирующих Интернет с целью обнаружения работ, используемых без разрешения.Заключение

Любое замечательное изобретение в истории человечества — от колеса до пороха, от письменности до расщепления атома использовалось как во благо, так и во вред обществу, и стеганография здесь не является исключением. Раньше эта область знаний была доступна лишь немногим, но с приходом «виртуальной эпохи», когда персональные компьютеры стоят почти на каждом столе, стеганография становится массовым товаром. И задача лояльного сотрудника — спрятаться от подозрительного взгляда начальника, а цель хорошего начальника — не позволить нечестному работнику продать секреты фирмы конкурентам. А наша с вами задача — помнить о многовековой истории стеганографии, знать ее методы и уметь применять их на благо себе и окружающим.