Файл: Управление правами пользователей в ос windows Локальная политика безопасности Пенза, 2014.doc

Добавлен: 12.01.2024

Просмотров: 372

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Политики ограниченного использования программ

Политики ограниченного использования программ предоставляют механизм идентификации программ и управления возможностями их выполнения. Существует два варианта установки правил ограничения:

-

на всё программное обеспечение устанавливается ограничение на запуск и создаются исключения, то есть список программ, разрешенных к выполнению; -

разрешается запуск любых программ и создаётся список исключений, запрещающий запуск некоторых программ, доступ к программам определяется правами пользователя.

Для того чтобы выбрать один из вариантов как вариант по умолчанию, необходимо открыть пункт «Уровни безопасности» и выбрать нужный уровень. По умолчанию установлен уровень безопасности «Неограниченный», то есть запуск любых программ разрешен и необходимо создать исключения для запрета запуска определённых программ.

Политики ограниченного использования программ распространяются только на исполняемые файлы, чтобы посмотреть список таких файлов, перейдите в пункт «Назначенные типы файлов». В этот список можно добавить новый тип файлов, соответственно на такие файлы будут распространяться все установленные правила, или удалить какой-то тип, исключив такие файлы из правил политик.

По умолчанию политики распространяются на всех пользователей компьютера. Но при создании некорректных правил (например, политик ограничивающих запуск системных файлов), система может работать неправильно, при этом существует риск невозможности возвращения системы в исходное состояние. Поэтому желательно распространять действие политик только на пользователей, исключив из области действия политик локальных администраторов. Для этого перейдите в пункт «Принудительный» и выполните соответствующие настройки.

Кроме того в пункте «Принудительный» существует возможность выбора, будут ли политики распространяться на файлы библиотек *.dll. Если политики будут распространяться и на файлы *.dll, то при установке уровня безопасности по умолчанию запрещающего выполнение программ, придется создавать дополнительные разрешения для каждой библиотеки которую использует программа, иначе программа будет работать некорректно.

С помощью политик ограниченного использования программ имеется возможность защищать компьютерное оборудование от программ неизвестного происхождения посредством определения программ, разрешенных для запуска. В данной политике приложения могут быть определены с помощью правила для хеша, правила для сертификата, правила для пути и правила для зоны Интернета. Программное обеспечение может выполняться на двух уровнях: неограниченном и запрещённом.

Политики ограниченного использования программ регулируют использование неизвестных программ и программ, к которым нет доверия. В организациях используется набор хорошо известных и проверенных приложений. Администраторы и служба поддержки обучены для поддержки этих программ. Однако, при запуске пользователем других программ, они могут конфликтовать с установленным программным обеспечением, изменять важные данные настройки или, содержать вирусы или «троянские» программы для несанкционированного удалённого доступа.

При интенсивном использовании сетей, Интернета и электронной почты в бизнесе пользователи повсеместно сталкиваются с различными программами. Пользователям постоянно приходится принимать решения о запуске неизвестных программ, поскольку документы и веб-страницы содержат программный код – сценарии. Вирусы и «троянские» программы зачастую умышленно замаскированы для введения пользователей в заблуждение при запуске. При таком большом количестве и разнообразии программ отдельным пользователям трудно определить, какое программное обеспечение следует запускать.

Пользователем необходим эффективный механизм идентификации и разделения программ на безопасные и не заслуживающие доверия. После идентификации программы к ним может быть применена политика для определения, могут ли они быть запущены. Политики ограниченного использования программ предоставляют различные способы идентификации программного обеспечения и средства определения, следует ли запускать данное приложение.

При применении политик ограниченного использования программ идентификация программного обеспечения производится посредством следующих правил:

-

Правило для сертификата;

Политики ограниченного использования программ могут идентифицировать файл по его сертификату подписи. Правила для сертификатов не применяются к файлам с расширением .exe или .dll. Они используются для сценариев и пакетов установщика Windows. Имеется возможность создать правило для сертификата, идентифицирующее приложение и затем, в зависимости от уровня безопасности, позволяющее или не позволяющее его запустить. Например, администратор может использовать правила для сертификатов, чтобы автоматически доверять программам из проверенного источника в домене без запроса пользователя. Кроме того, правила для сертификатов могут использоваться в запрещённых областях операционной системы.

-

Правило для пути;

Правило для пути идентифицирует программы по пути к файлу. Например, если имеется компьютер с политикой запрета по умолчанию, имеется возможность, предоставить неограниченный доступ к указанной папке для каждого пользователя. Для данного типа правил могут быть использованы некоторые общие пути: %userprofile%, %windir%, %appdata%, %programfiles% и %temp%.

Поскольку данные правила определяются с использованием пути, при перемещении программы правило для пути применяться не будет.

-

Правило для хеша;

Хеш представляет собой серию байтов фиксированной длины, однозначно идентифицирующую программу или файл. Хеш рассчитывается с помощью алгоритма хеширования. Политики ограниченного использования программ могут идентифицировать файлы по их хешу с помощью алгоритмов хеширования SHA-1 (Secure Hash Algorithm) и MD5 hash algorithm.

Например, имеется возможность создать правило для хеша и задать уровень безопасности «Не разрешено», чтобы запретить запуск определённого файла. Хеш переименованного или перемещённого в другую папку файла не изменяется. Однако при любом изменении файла значение хеша изменяется, позволяя обойти ограничения.

Политики ограниченного использования программ распознают только хеши, рассчитанные с помощью политик ограниченного использования программ.

-

Правило для зоны Интернета;

Правила для зоны влияют только на пакеты установщика Windows.

Правило для зоны идентифицирует программное обеспечение из зоны, указанной посредством Internet Explorer. Такими зонами являются Интернет, локальный компьютер, местная интрасеть, ограниченные узлы и надёжные сайты.

В политиках ограниченного использования программ используются следующие уровни безопасности:

-

«Неограниченный». Приложения запускается со всеми правами пользователя, вошедшего в систему. -

«Не разрешено». Приложения не могут быть запущены.

Политики управления приложениями

AppLocker – управление правами на запуск приложений.

Одна из причин, по которой безопасность корпоративной сети организации может оказаться под угрозой, – несанкционированная установка и запуск приложений пользователями. Сотрудники могут запускать сомнительные приложения, утилиты, которые расходуют корпоративный трафик (например, Bittorent-клиенты), программы, которые вносят изменения в различные компоненты системы, что, в конечном итоге, приводит к ухудшению её производительности. Наконец, не исключена возможность запуска приложений, содержащих вредоносный код, что может стать причиной заражения компьютера вирусами.

В предыдущих версиях Windows была возможность решения этой задачи при помощи политик ограниченного использования программ (Software Restriction Policies), однако этот инструмент был неудобен и несовершенен. В Windows 7 функция политик ограниченного использования программ заменена средством AppLocker, которое представляет собой изменённую и доработанную версию Software Restriction Policies.

AppLocker значительно упрощает контроль за действиями пользователей, которые касаются установки приложений, а также запуска файлов EXE, использования библиотек DLL, файлов инсталляторов MSI и MSP, а также сценариев. Основные отличия AppLocker от политик ограниченного использования программ:

-

применение правила к определённому пользователю или к группе, а не только ко всем пользователям; -

мастер автоматического создания правил; -

импорт и экспорт созданных правил; -

режим «Только аудит», в котором ведется аудит приложений, которые обрабатываются правилами, однако на самом деле правила не применяются; -

условие «Издатель», которое является расширенной версией условия «Сертификаты», существовавшего ранее; -

поддержка новой командной строки Windows Power Shell; -

коллекции правил для разных типов файлов, которые не зависят друг от друга.

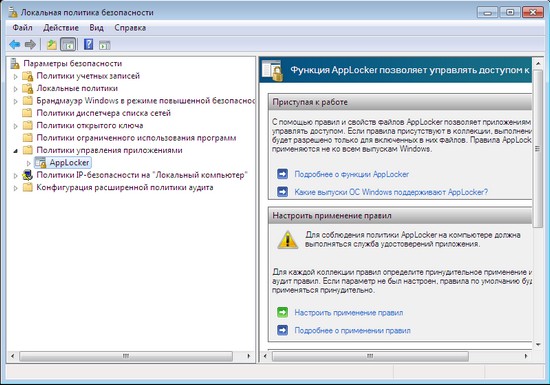

Для доступа к настройкам AppLocker необходимо перейти в раздел «Администрирование» (Administrative Tools) панели управления выбрать пункт «Локальная политика безопасности» (Local Security Policy), после чего раскрыть список «Политики управления приложениями» (Application Control Policies).

Рисунок 4 – Узел «Политики управления приложениями»

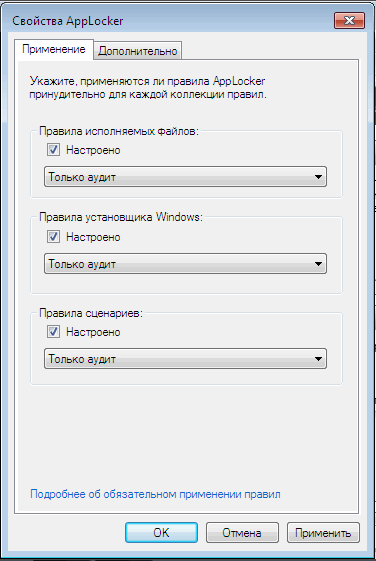

Одна из особенностей AppLocker состоит в том, что по

умолчанию все правила, настроенные при помощи этого средства, применяются. Именно поэтому необходимо очень осторожно настраивать их, так как можно по неопытности заблокировать работу Windows. Во-первых, рекомендуется перед созданием правил перейти в окно их настройки, щёлкнув по ссылке «Настроить применение правил» (Configure Rule Enforcement), и для каждого типа правил (исполняемые файлы, установщик Windows и сценарии) выбрать вариант применения «Только аудит» (Audit Only). В этом случае правила с любыми настройками не смогут блокировать работу приложений или системы в целом, однако при помощи журнала событий администратор сможет просмотреть, как они применяются по отношению к файлам или приложениям. Если окажется, что правила блокируют приложения, к которым доступ должен быть разрешён, или, наоборот, не действуют на программы, к которым нужно ограничить доступ, правила можно будет отредактировать.

Второе решение, которое может помочь администраторам разобраться с новыми возможностями управления доступом, – создание и отладка правил на тестовом компьютере. AppLocker поддерживает импорт и экспорт правил, благодаря чему можно создать набор политик ограничений в безопасной среде, тщательно протестировать их работоспособность, после чего импортировать уже в рабочую среду.

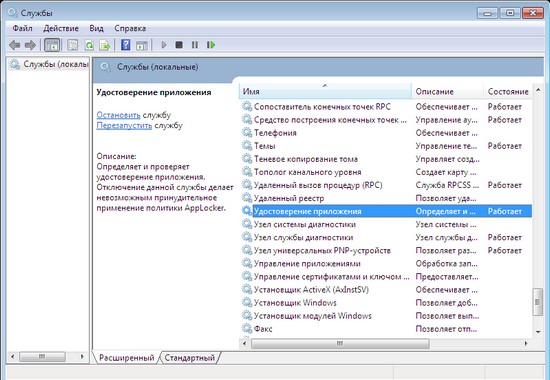

Для применения правил, созданных при помощи AppLocker, необходимо, чтобы на компьютерах была запущена служба «Удостоверение приложения» (Application Identity). По умолчанию она отключена. Для её запуска откройте раздел «Администрирование» панели управления и выберите пункт «Службы», после чего найдите службу в списке, щёлкните по её названию правой кнопкой мыши и выберите команду «Запустить». В свойствах службы можно настроить её автоматический запуск.

Рисунок 5 – Окно свойств AppLocker, вкладка «Примечание»

Рисунок 6 – Запуск службы «Удостоверение приложения»

По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга: исполняемые файлы (EXE и COM), установщик Windows (MSI и MSP) и сценарии (PS1, BAT, CMD, VBS и JS), однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX). Для этого нужно установить флажок «Включить коллекцию правил DLL» (Enable the DLL rule collection) на вкладке «Дополнительно» (Advanced) окна «Свойства AppLocker» (AppLocker Properties).