ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 18.01.2024

Просмотров: 233

Скачиваний: 1

СОДЕРЖАНИЕ

1 Организация санкционированного доступа

1.1 Общие сведения об организации санкционированного доступа

1.2 Система ограничения доступа к настройкам BIOS

1.3 Защита логических дисков от записи

1.4 Система безопасности операционной системы Windows

1.5 Система безопасности интерфейса оператора-технолога

1.6 Система безопасности Сервера приложений

1.7 Система безопасности Сервера баз данных

2 Настройка сигнализации на АРМ

2.2 Настройка общих параметров подсистемы визуализации

2.4 Настройка звуковой сигнализации

3 Настройка синхронизации времени

4.1 Разметка физического диска компьютера верхнего уровня ПТК

4.2 Создание образа логического диска

4.3 Восстановление логического диска из образа

4.4 Создание резервных копий приложений визуализации InTouch

4.5 Создание резервных копий приложений ISaGRAF

4.6 Создание резерв ных копий ПО контроллеров ПТК

5 Администрирование серверов баз данных

5.1 Резервное копирование базы данных

5.2 Восстановление базы данных из резервной копии

5.3 Загрузка файлов ретроспектив с Сервера приложений

6.2 Регламентные работы по программному обеспечению ПТК

7 Метрологическое сопровождение

7.1 Метрологическое сопровождение АСУТП

7.2 Метрологическое сопровождение ПТК

Закрытое акционерное общество

«МСТ»

Автоматизированная система управления

технологическими процессами

котлоагрегата типа БЭМ-25

Руководство по системному обслуживанию ПТК

Технический директор С.А. Кулагин

2011

СОДЕРЖАНИЕ

1.1 Общие сведения об организации санкционированного доступа 5

1.2 Система ограничения доступа к настройкам BIOS 6

1.3 Защита логических дисков от записи 6

1.4 Система безопасности операционной системы Windows 8

1.4.1 Учетная запись администратора 8

1.4.2 Учетная запись оператора-технолога 9

1.4.3 Изменение пароля администратора 9

1.4.4 Изменение пароля в учетной записи пользователя 10

1.5 Система безопасности интерфейса оператора-технолога 11

1.5.1 Уровни доступа 12

1.5.2 Конфигурирование учетных записей 13

1.6 Система безопасности Сервера приложений 16

1.6.1 Конфигурирование групп пользователей Сервера приложений 17

1.6.2 Конфигурирование учетных записей пользователей Сервера приложений 17

1.6.3 Изменение настроек системы безопасности Сервера приложений 18

1.7 Система безопасности Сервера баз данных 19

2.1 Общие сведения 20

2.2 Настройка общих параметров подсистемы визуализации 21

2.3 Настройка alarm-групп 22

2.3.1 Редактирование описания alarm-группы 22

2.3.2 Добавление новой alarm-группы 23

2.3.3 Удаление alarm-группы 23

2.3.4 Класс сигнализации 23

2.3.5 Цвет сообщения на сигнальном дисплее 24

2.3.6 Звуковая сигнализация 24

2.3.7 Атрибуты 24

2.4 Настройка звуковой сигнализации 25

2.4.1 Добавление новой звуковой группы 26

2.4.2 Удаление звуковой группы 26

4.1 Разметка физического диска компьютера верхнего уровня ПТК 30

4.2 Создание образа логического диска 32

4.3 Восстановление логического диска из образа 35

4.4 Создание резервных копий приложений визуализации InTouch 37

4.5 Создание резервных копий приложений ISaGRAF 38

4.6 Создание резерв ных копий ПО контроллеров ПТК 38

5.1 Резервное копирование базы данных 40

5.2 Восстановление базы данных из резервной копии 43

5.3 Загрузка файлов ретроспектив с Сервера приложений 46

6.1 Регламентные работы по техническим средствам ПТК 48

6.2 Регламентные работы по программному обеспечению ПТК 49

6.2.1 Создание резервных копий файлов ретроспектив аналоговых сигналов 49

6.2.2 Создание архивных резервных копий файлов базы данных 50

6.2.3 Резервное копирование настроечных параметров системы 50

7 Метрологическое сопровождение 51

7.1 Метрологическое сопровождение АСУТП 51

7.2 Метрологическое сопровождение ПТК 51

Введение

Системное обслуживание программно-технического комплекса «ТОРНАДО» (ПТК) производится в неоперативном режиме.

К системному обслуживанию ПТК относятся следующие виды работ:

– организация санкционированного доступа к программному обеспечению (ПО);

– создание резервных копий ПО и восстановление ПО из резервных копий;

– настройка автоматизированных рабочих мест (АРМ);

– плановый запуск и останов системы;

– администрирование баз данных;

– регламентные работы;

– метрологическое сопровождение.

Состав технических и программных средств комплекса, а также их функциональное назначение описаны в документе «Инструкция по эксплуатации ПТК».

1 Организация санкционированного доступа

1.1 Общие сведения об организации санкционированного доступа

Для обеспечения надежного и безопасного функционирования АСУТП обслуживающему персоналу (пользователям системы) устанавливаются определенные полномочия, согласно которым осуществляется санкционированный доступ к отдельным подсистемам и функциям.

При организации санкционированного доступа используются учетные записи, которые содержат имя пользователя; пароль и перечень прав доступа.

Первоначально конфигурирование учетных записей выполняется на этапе наладки системы. В процессе эксплуатации АСУТП возможно:

– добавление нового пользователя;

– удаление пользователя;

– изменение пароля и/или уровня доступа.

Все сведения об изменениях учетных записей должны фиксироваться в «Журнале регистрации паролей», который ведет и ответственно хранит администратор системы. Рекомендуемая форма заполнения журнала приведена в Приложении Б. Ведение журнала позволяет:

– контролировать распределение полномочий между пользователями;

– менять пароли при необходимости;

– использовать пароли при восстановлении ПО из резервных копий.

Выполнять конфигурирование учетных записей имеет право администратор системы, имеющий наивысший уровень доступа.

Для защиты программно-технических средств АСУТП от неправомочных действий существуют следующие

системы безопасности:

1) Система ограничения доступа к настройкам BIOS на компьютерах ПТК.

2) Программное средство защиты логических дисков от записи на компьютерах ПТК.

3) Система безопасности операционной системы Windows, ограничивающая использование ПО на компьютерах ПТК.

4) Система безопасности программного обеспечения «АРМ оператора-технолога», ограничивающая использование программных средств управления технологическим объектом на компьютерах АРМ.

5) Система безопасности Сервера приложений AIST, ограничивающая доступ к веб-интерфейсу, предназначенному для настройки каналов АСУТП.

6) Система безопасности Сервера баз данных, ограничивающая доступ к базам данных.

1.2 Система ограничения доступа к настройкам BIOS

В целях информационной безопасности на компьютерах ПТК рекомендуется установить пароль доступа к настройкам BIOS.

На всех компьютерах ПТК, кроме компьютеров из ЗИП, рекомендуется установить один и тот же пароль доступа к настройкам BIOS максимально возможной длины, состоящий из комбинации цифр и символов латиницы. Регулярно менять этот пароль нет необходимости.

Чтобы не затруднять замену неисправных компьютеров, на компьютерах в составе ЗИП рекомендуется устанавливать пустой пароль доступа к настройкам BIOS.

В целях информационной безопасности в настройках BIOS могут быть отключены приводы CD/DVD-ROM и т. п. средства подключения внешних носителей информации.

Внимание! На компьютерах с программным обеспечением «АРМ оператора-технолога» должен быть постоянно включен порт USB, предназначенный для USB-ключа среды InTоuch.

Настройки BIOS рекомендуется менять только на время выполнения работ по системному обслуживанию системы, при необходимости.

1.3 Защита логических дисков от записи

Установленное на компьютерах ПТК программное средство «File based write filter» (далее Фильтр) защищает от записи избранные логические диски компьютера, но может разрешать запись в отдельные файлы и папки, хранящиеся на защищенных дисках.

Настройка Фильтра производится специалистами Изготовителя при поставке ПТК. Администратор системы может отключать и включать защиту, которую обеспечивает Фильтр.

Реализованную с помощью Фильтра защиту рекомендуется отключать только при выполнении работ по системному обслуживанию компьютера, при которых:

– изменяются пароли пользователей ОС Windows;

– заново устанавливаются IP-адреса (например, после замены адаптеров сети Ethernet);

– изменяются состав и/или настройки системного программного обеспечения.

Файл, защищаемый Фильтром, замещается копией, которая хранится в Кэше Фильтра – выделенной области оперативной памяти компьютера. Если Фильтр включен, в ходе работы операционной системы все изменения вносятся не в защищенные файлы на диске, а в замещающие их копии в оперативной памяти.

Внимание!

При перезагрузке операционной системы компьютера становятся недействительными все изменения файлов, накопленные в Кэше Фильтра!

Внимание! Фильтр должен быть включен на всех компьютерах ПТК! Отключение этой защиты допускается только для выполнения работ по системному обслуживанию согласно рекомендациям соответствующих руководств или согласно рекомендациям специалистов Службы технической поддержки. После выполнения таких работ нужно обязательно включать защиту!

Конфигурация Фильтра содержит список защищаемых логических дисков, а для каждого защищаемого диска – список файлов и папок, для которых разрешена запись.

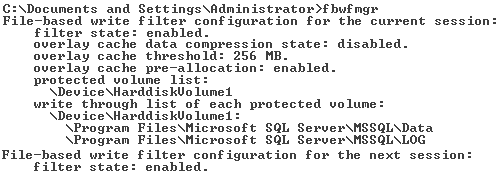

Чтобы вывести на экран описание конфигурации Фильтра и проверить, что защита включена, следует в режиме командной строки ввести команду «fbwfmgr».

По команде «fbwfmgr» на экран выводятся текущая конфигурация Фильтра (current session) и его новая конфигурация, которая будет установлена при следующем запуске операционной системы (next session).

Пример описания конфигурации Фильтра приведен на рисунке 1.3.1.

Рисунок 1.3.1 – Пример показа конфигурации Фильтра по команде «fbwfmgr»

Рекомендуемое состояние защиты – «enabled» (включено), временное – «disabled» (отключено). Защита включается командой «fbwfmgr /enable» и отключается командой «fbwfmgr /disable». После ввода такой команды операционную систему компьютера следует перезагрузить, чтобы изменение состояния защиты стало актуальным.

Внимание! Если при попытке выполнения этих команд происходит перезагрузка компьютера, рекомендуется, согласовав свои действия со специалистами Службы технической поддержки, выполнить процедуру восстановления ПО на диске C компьютера (из образа).

При использовании Фильтра необходимо учитывать следующую особенность. Если диск защищен от записи с помощью Фильтра и защита включена, тогда в программе «Проводник» (Windows Explorer) при показе свойств (Properties) этого защищенного диска значение параметра «Free Space» (свободное место на диске) указывает размер свободного места в Кэше Фильтра. Это значение, как правило, много меньше реальной величины параметра «Free Space», которая показывается при отключенной защите.

Внимание! Если защита включена, при исчерпании свободного места в