Файл: Автоматизация разграничений прав доступа к ресурсам информационной системы в ООО "Монарх".pdf

Добавлен: 31.03.2023

Просмотров: 126

Скачиваний: 1

Таблица 12

Документы

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 13

Заявка

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

Таблица 14

Решение по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

|

|

Решение |

Решение |

строка |

9 |

Таблица 15

Решение по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

Структурная схема пакета (дерево вызова программных модулей)

Дерево программных модулей отражает структурную схему пакета, содержащего программные модули различных классов:

Дерево программных модулей, составляющих структуру основного пакета представлено на рис. 8.

Модуль проверки загружаемой информации на ошибки

Форма редактирования пользователей

Форма пользователя

Модуль тестирования БД

Подсистема работы с отчетами

Модуль визуальных эффектов

Подсистемы работы с документами

Модуль редактирования визуализированных данных

Модуль визуализации данных

Подсистема работы со справочниками

Главная форма

Форма аутентификации

Рисунок 8. Структурная схема основного пакета

Описание программных модулей

Алгоритм функционирования всей системы представлен на рис.9

Начало

Занесение данных о запросе на права в БД

CASE:Выбор операции

Регистрация прав

Утверждение заявки на право доступа

Регистрация запроса на доступ

Регистрация второстепенных прав

Определение приоритета прав

Рассмотрение прав доступа на уровне объектов

Формирование отчетности:

- Заявки пользователей

Формирование отчетности:

- Права доступа

Формирование отчетности:

- Пользователи

- Решения по заявкам пользователей

Конец

Рисунок 9. Алгоритм функционирования всей системы

Контрольный пример реализации проекта и его описание

На рис.10 –11 представлены вышеперечисленные справочники в режиме «1С: Предприятие 8».

Рисунок 10. Справочник «Права» в режиме «1С: Предприятие 8.3»

Рисунок 11. Справочник «Пользователи» в режиме «1С: Предприятие 8.3»

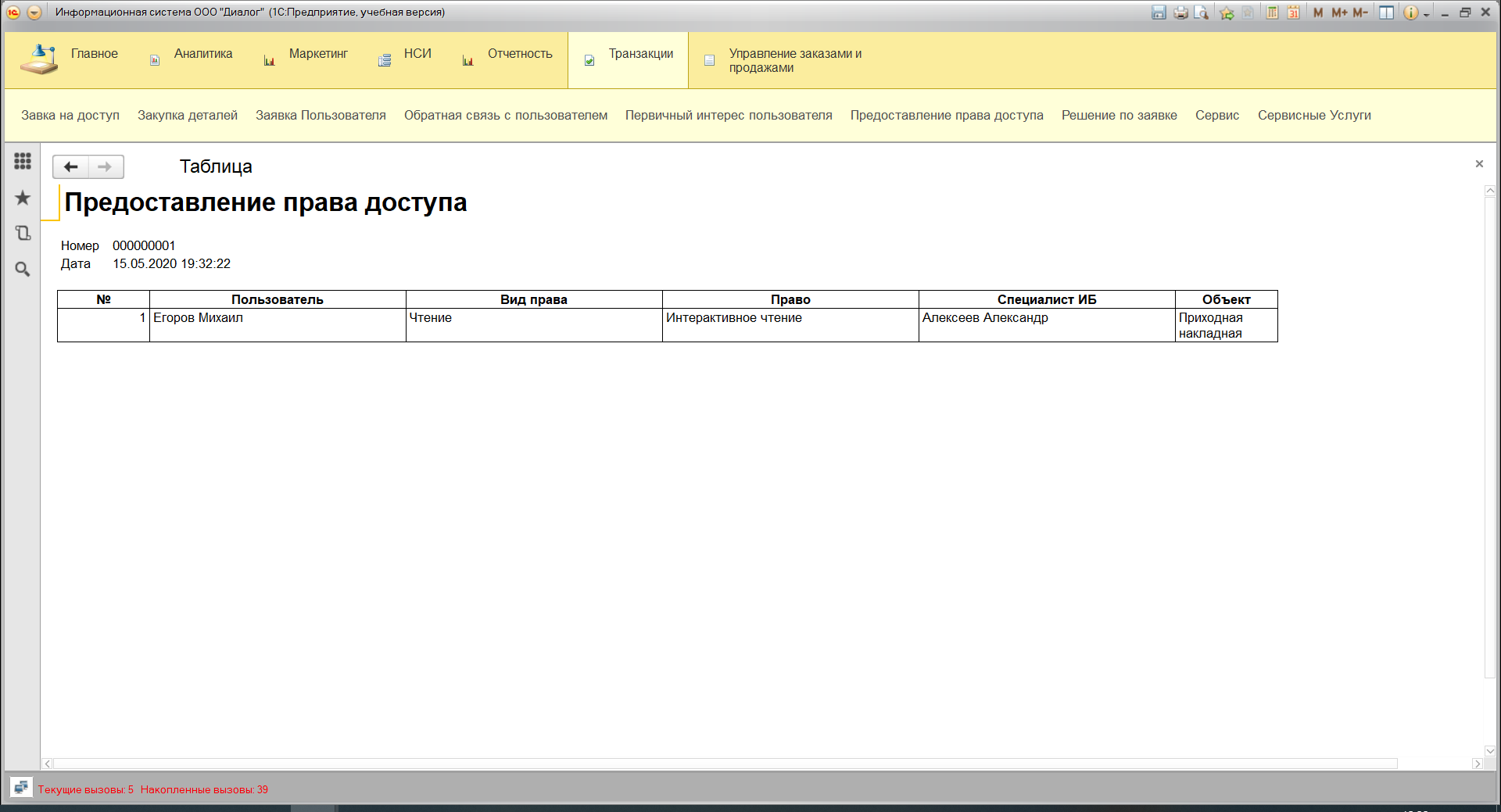

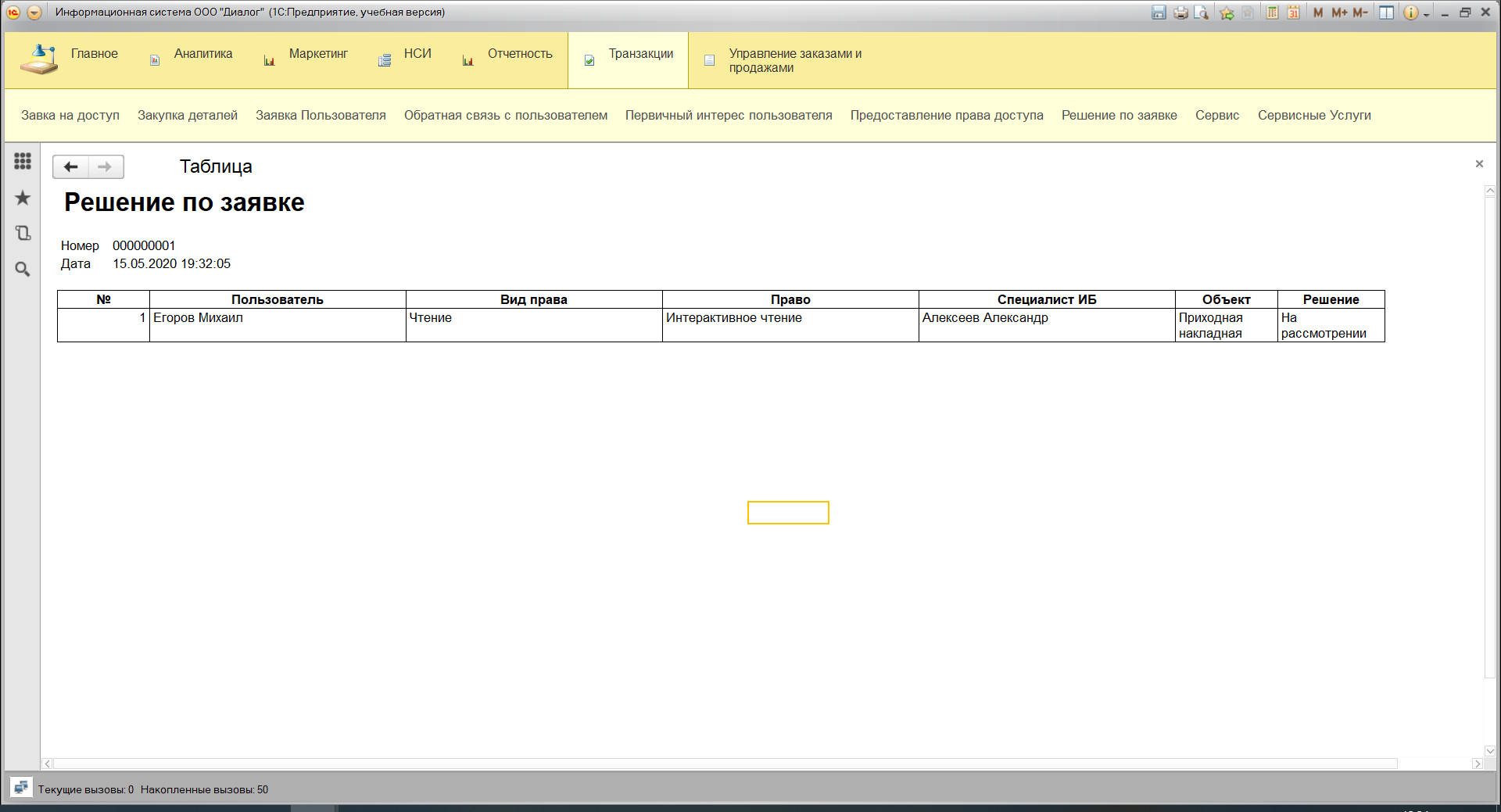

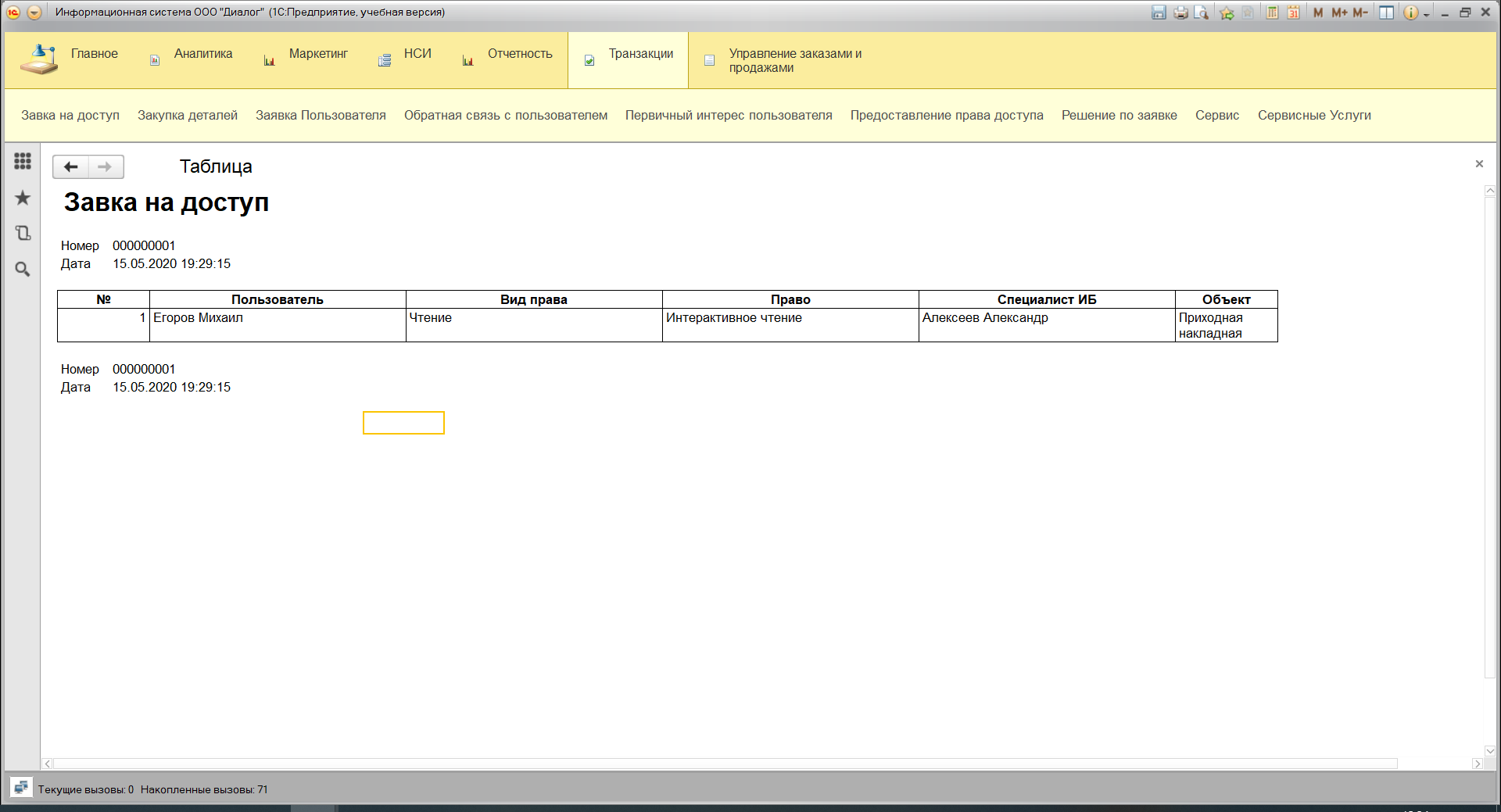

Вышеперечисленные документы и отчеты показаны на рис. 12 – .

Рисунок 12. Документ «Заявка на доступ»

Рисунок 13. Документ «Решение по заявке»

Рисунок 14. Документ «Предоставление права доступа»

Рисунок 15. Отчет «Заявки»

Рисунок 16. Отчет «Решения по заявкам».

Рисунок 17. Печатная форма «Предоставление права доступа»

Рисунок 18. Печатная форма «Решение по заявке»

Рисунок 19. Печатная форма «Заявка на доступ»

Заключение

Обеспечение информационной безопасности можно рассматривать как одну из важнейших задач для любой компании, работающей с информацией, разглашение которой может дорого стоить. Характерным в такой работе является то, что почти каждый человек понимает для себя важность защиты данных, но на практике лишь несколько понимают необходимость такой защиты и представляют реальные последствия и методы их предотвращения. У большинства же людей информационная угроза ассоциируется с сфенами из популярных фильмов о «хакерах». На практике же все не так просто, ведь ИБ обязана учитывать множество факторов, которые так или иначе связаны с рассматриваемым объектом.

Каждый год появляется множество новый научных открытий, особенно заметно это в сфере информационных технологий. Реализуются новые технологии обработки данных, их хранения, передачи, благодаря этому растут и вычислительные мощности, направляемые на преодоление даже самых современных систем защиты. Продвижение таких направлений, как физика волн, радиоэлектроника, электромагнитные импульсы, позволяют изобретать все более изощренные способы получения данных, при которых даже не устанавливается непосредственного контакта с компьютером жертвы.

В России еще с начала 90-х годов практика применения противоправных средств при ведении бизнеса стала нормой, угроза информационной безопасности стоит очень актуально. Поэтому всем администраторам рекомендуется постоянно следить за появлением новых методов в области взлома, прослушивания каналов и защитного ПО.

Вначале важно подробно описать все бизнес и информационные процессы, проходящие в компании. Если упустить на этом этапе хотя бы один нюанс, в будущем именно он может стать зацепкой для злоумышленника. Однако стоит помнить и про чрезмерное засекречивание и неоправданные растраты на защиту данных во вред всей компании.

В рамках первой главы КР была проанализировать деятельность компании, выявлены основные тенденции её развития и результаты текущей деятельности, проанализирована её организационно-управленческая структура и дано её описание.

В рамках первой главы была проанализирована предметная область в рамках рассматриваемой темы, а именно автоматизация информационной безопасности и управления доступом.

С помощью проделанного анализа были определены недостатки существующей технологии управления и предложены рекомендации по их устранению с последующей автоматизацией новых информационно-управленческих потоков.

В рамках второй главы были проанализирован комплекс факторов, влияющих на проект автоматизации, а именно:

- Структура информационной системы управления информационной безопасностью в различных разрезах;

Основополагающим выводом правильнее всего считать вывод о том, что внедрение методологии управления и информационных систем их поддержки должно осуществляться совместно, тем самым давая синергетический эффект и повышение эффективности управления и бизнес-процессов на предприятии.

В дальнейшем по мере роста бизнеса компании планируется расширение существующей ЭИС, добавлением в нее новых подсистем и усовершенствование существующих алгоритмов.

Это становится возможным благодаря правильно выбранному масштабируемому решению, которое позволит интеграцию и расширение с наименьшими экономическими издержками для компании, что говорит об экономической целесообразности дальнейшей эксплуатации данной разработанной информационной системы управления информационной безопасностью.

Используемые источники литературы

- ГОСТ Р ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения. Критерии оценки безопасности информационных технологий. Ч.1. Введение и общая модель. – М.: Госстандарт России, 2002.

- Конвенция совета Европы «О защите физических лиц при автоматизированной обработке персональных данных»

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год Пометка «для служебного пользования» снята Решением ФСТЭК России от 16 ноября 2009 г.

- Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. ГОСТ Р ИСО/МЭК 27001-2006.

- Обеспечение информационной безопасности организаций банковской системы РФ. Стандарт банка России СТО БР ИББС-1.0-2010.) [Электронный ресурс] http://www.cbr.ru/credit/Gubzi_docs/main.asp?Prtid=Stnd (дата обращения: 07.01.2016).

- Стандарт ЦБ РФ "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения", (принят и введен в действие распоряжением ЦБ РФ от 18 ноября 2004 г. N Р-609).

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации" С изменениями и дополнениями от: 27 июля 2010 г., 6 апреля, 21 июля 2011 г., 28 июля 2012 г., 5 апреля 2013 г.

- Федеральный закон РФ от 27 июля 2006 года № 152-ФЗ «О персональных данных» (ред. от 21.07.2014).

- Адаменко М.А., Основы классической криптологии. Секреты шифров и кодов. - М.: ДМК Пресс, 2012. – 256 с.

- Бузов Г.Г. Защита информации ограниченного доступа от утечки по техническим каналам. - М.: Горячая Линия – Телеком, 2014. – 594 с.

- Воронцова С.В., Обеспечение информационной безопасности в банковской сфере. Монография. - М.: Кнорус, 2015. – 160 с.

- Вус М.А. Информатика: введение в информационную безопасность / М.А. Вус, В.С. Гусев, Д.В. Долгирев и др. - СПб., 2012. - 156 с.

- Гашков С. Б., Применко Э. А., Черепнев М. А., Криптографические методы защиты информации. - М.: Академия, 2010. – 304 с.

- Гришина Н. В., Комплексная система защиты информации на предприятии. - М.: Форум, 2010. – 240 с.

- Денисова А.А. Основы криптографии. – М.: Юрайт, 2014. – 289 с..

- Емельянова Н.А., Партыка Т.В., Попов И.А. Защита информации в персональном компьютере. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 368 с.

- Ефимов А.А. Защита информации. - М.: КноРус, 2014. – 594 с.

- Исамидинов А.Е. Защита коммерческой тайны в сфере трудовых отношений. - СПб.: Ленанд, 2014. – 120 с.

- Ишейнов В.А. Организационное и техническое обеспечение информационной безопасности. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Куняев Н.Н., Демушкин А.А., Кондрашова Т.В. Конфиденциальное делопроизводство и защищенный электронный документооборот. Учебник. - М.: Логос, 2014. – 500 с.

- Малюк А.В. Анализ и прогнозирование потребности в специалистах по защите информации. - М.: Горячая Линия – Телеком, 2014. – 214 с.

- Мельников В.В., Куприянов А.А., Схиртладзе А.В. Защита информации. Учебник. - М.: Образовательно-издательский центр "Академия", 2014. – 304 с.

- Мецапутян М.А. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Минзов А.С. Методология применения терминов и определений в сфере информационной, экономической и комплексной безопасности бизнеса. Уч-мет. пособие. -М.: ВНИИгеосистем, 2011. -84 с.

- Новак Дж., Норткатт С., Маклахен Д., как обнаружить вторжение в сеть. Настольная книга специалиста по системному анализу. - М.: Лори, 2012. – 384 с.

- Осмоловский С.В. Универсальная защита информации. Прецизионная теория информации. - М.: Издательский дом фонда "Сталинград", 2014. – 266 с.

- Платонов В.Ю. Программно-аппаратные средства защиты информации. Учебник. - М.: Academia, 2014. – 336 с.

- Поляков А.В. Безопасность Oracle глазами аудитора. Нападение и защита. - М.: ДМК Пресс, 2014 г., 336 с.

- Применко Э.Ю. Алгебраические основы криптографии. - М.: Либроком, 2014. – 294 с.

- Рябко Б. Я., Фионов А. Н., Криптографические методы защиты информации. - М.: Горячая Линия – Телеком, 2012. – 230 с.

- Сборник статей. А.Ю.Щеглов, К.А.Щеглов. Под общим названием «КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ. Новые технологии, методы и средства добавочной защиты информации от несанкционированного доступа (НСД)», СПб, 2015

- Сергеева Ю. С., Защита информации. Конспект лекций. - М.: А-Приор, 2011. – 128 с.

- Сердюк В. А., Организация и технологии защиты информации. Обнаружение и предотвращение информационных атак в автоматизированных системах предприятий. - М.: Высшая Школа Экономики (Государственный Университет), 2011. – 576 с.

- Скиба В. Ю., Курбатов В. А. Руководство по защите от внутренних угроз информационной безопасности, СпБ, Питер, 2011 г.- 320 с.

- Ховард М., Д. Лебланк, Дж. Вьега 24 смертных греха компьютерной безопасности. - М.: Питер, 2010. – 400 с.

- Хорев П.А. Программно-аппаратная защита информации. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 352 с.

- Чефранова А. О., Система защиты информации ViPNet. Курс лекций. - М.: ДМК-Пресс, 2015. – 392 с.

- Шаньгин В. Ф., Информационная безопасность. - М.: ДМК-ПРесс, 2014. – 702 с.

- Шаньгин В. Ф., Комплексная защита информации в корпоративных системах. - М.: Форум, Инфра-М, 2010. – 592 с.

- Шепитько. – Е., Экономика защиты информации. - М.: МФЮУ, 2011. – 64 с.