Файл: Анализ и оценка средств реализации объектно-ориентированного подхода к проектированию экономической информационной системы ( ООО «ИНТЕК+» ).pdf

Добавлен: 04.04.2023

Просмотров: 1022

Скачиваний: 1

СОДЕРЖАНИЕ

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИЗУЧЕНИЯ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

1.1. Основные проблемы и задачи защиты информации в компьютерных сетях

1.2. Классификация и содержание угроз программного обеспечения

1.3. Основные методы и средства защиты информации в сетях

ГЛАВА 2. АНАЛИЗ ИНФОРМАЦИОНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ ООО «ИНТЕК+»

2.1. Краткая характеристика предприятия ООО «ИНТЕК+»

ГЛАВА 3. МОДЕРНИЗАЦИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ООО «ИНТЕК+»

- несанкционированное пользование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, вещественный адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

- взламывание шифров криптозащиты информации;

- введение аппаратных "специальных вложений";

- внедрение программных "закладок" и "вирусов" ("троянских коней" и "жучков);

- незаконное подсоединение к линиям связи с целью работы "между строк", с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

Достаточно часто злоумышленник проводит атаку на систему с целью ее отказа в работе.

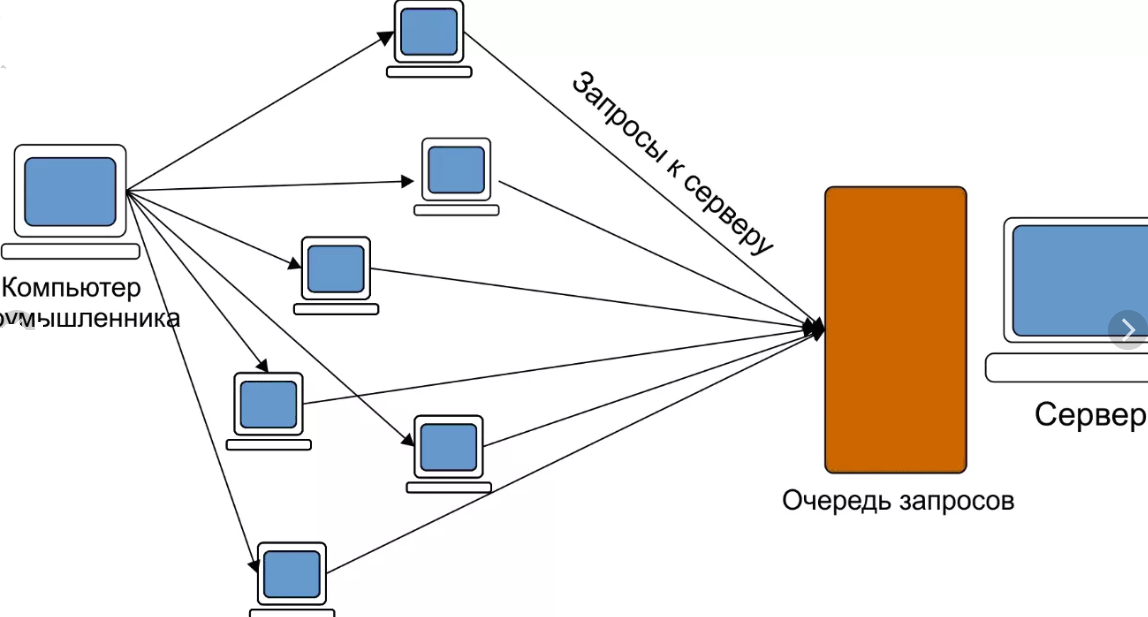

Рисунок 2-Схема DoS-атаки

Как правило, атаки типа DoS (Denial of service) направлены на исчерпание критичных системных ресурсов, что приводит к прекращению функционирования системы, т.е. к отказу в обслуживании и невозможности доступа к серверу удаленных пользователей.[16]

Выделяется два типа отказа в обслуживании [4]:

1) отказ, основанный на ошибке в приложении;

2) отказ, основанный на плохой реализации или уязвимости протокола.

1.3. Основные методы и средства защиты информации в сетях

К числу методов и средств организационной защиты информационных данных следует относить организационно-технические и организационно-правовые мероприятия, которые осуществляются при формировании и использовании компьютерной сети с целью гарантии защиты информационных данных.

Данные мероприятия следует проводить в процессе строительства или ремонта помещения, в котором будут размещены персональные компьютеры (ПК), а также в ходе проектирования системы, монтажа и наладки е технических и программных средств, испытаний и проверки работоспособности КС.

Базой для реализации организационных мероприятий считается применение и подготовка законодательной и нормативной документации в сфере информационной безопасности, которая на правовом уровне должна регулировать доступ к информационным данным для потребителя. В законодательстве РФ необходимые правовые акты начали применяться позже, чем в остальных развитых странах мира.

Организационные или административные приемы и способы защиты отличаются организационным характером, направленным на регламентацию рабочих процессов системы обработки информации, применение ее ресурсов, работу сотрудников, а также алгоритм взаимодействия пользователя с системой таким образом, чтобы в максимально затруднить или минимизировать вероятность возникновения угрозы безопасности.

Организационно-правовые методы базируются на принципах управления персоналом и организацией, а также на принципах законности, которые включают в себя [17]:

- мероприятия, которые осуществляются в процессе проектирования, строительства и оборудования вычислительных центров и иных объектов систем обработки информации;

- мероприятия, направленные на разработку правил доступа пользователя к ресурсам системы (создание политики безопасности);

- мероприятия, которые осуществляются в процессе подбора и подготовки пользователей системы;

- организация охраны и надежного режима пропусков;

- организация процедур учета, хранения, применения и уничтожения документации и носителей с информационными данными;

- процедура распределения реквизитов разграничения доступа (пароли, ключи шифрования);

- организация явной и скрытой процедуры контроля деятельности пользователя;

- мероприятия, которые осуществляются в процессе проектирования, разработки, ремонта и модификации техники и программного обеспечения (ПО).

Организационные меры являются единственным, что остается, в случае отсутствия других методов защиты или если они не могут обеспечить необходимый уровень надежности. Необходимо понимать, что система защиты не может быть построена только на их основе, хотя к этому часто стремятся чиновники, которые не достаточно осознают суть технического прогресса.

Основные преимущества организационно-правовых методов и средств:

- широкий круг задач, которые могут быть решены;

- легкость в реализации;

- гибкость реагирования на незаконные действия;

- практически неограниченные возможности корректировки и совершенствования.

Основные недостатки организационно-правовых методов и средств:

- необходимость привлечения сотрудников;

- высокая степень зависимости от субъективных факторов,

- высокая степень зависимости от совокупной организации труда в компании; низкий уровень надежности без необходимой поддержки физическими, техническими и программными средствами (человек имеет склонность к нарушению множества сформированных дополнительных ограничений и правил, если только есть возможность их нарушения),

- появление дополнительных неудобств, которые связаны с существенным объемом монотонной формальной работы.[3,c.400]

Необходимость организационные мер заключается в обеспечении эффективного использования остальных средств и способов защиты, касающихся регламентации деятельности персонала. Одновременно с этим важно поддержка организационных мер посредством надежных физических и технических средств.

Организационная защита информационных данных представляет собой регламентацию производственной деятельности и взаимоотношений исполнителей на нормативно-правовой базе, которая исключает или в значительной степени затрудняет неправомерное пользование конфиденциальными сведениями, и включает в свой состав организацию режима охраны, осуществление работы с персоналом, документацией, применение технических средств и деятельность по анализу возможных угроз ИБ.

Обеспечение защиты средств обработки данных и автоматизированных рабочих мест от незаконного доступа может быть достигнуто с помощью ряда разграничений доступа субъекта к объекту. Указанная система может быть реализована в программно-технических комплексах, в разрезе операционной системы, систем управления информационными данными или прикладными программ, в средствах осуществления ЛВС, в применении криптографических корректировок, способах контроля доступа.

К числу мер противодействия угрозам безопасности необходимо относить правовые, морально-этические, технологические, физические и технические. Морально-этические меры ориентированы на побуждение к формированию правовых мер (например, нежелание того, что незнакомая личность имела возможность узнать ваши ФИО, особенности здоровья или семейное положение).

Правовые меры ориентированы на реализацию организационных мер (формирование требуемых норм и правил при сборе, обработке, передаче и хранении данных), которые имеют взаимосвязь с физическими и техническими мерами (технические методы защиты данных, физические барьеры на пути достижения целей злоумышленника).

Организационная защита информационных сведений представляет собой основу общей системы защиты конфиденциальных данных. Полнота и качество решения руководителем организации и специалистами организационных задач определяют уровень эффективности функционирования системы защиты информационных данных в целом. Значение организационной защиты информационных данный в совокупности мер, ориентированных на защиту конфиденциальных сведений, определяется степенью важности принимаемых руководством управленческих решений. При этом следует учитывать силы, средства, методы и способы защиты информационных данных, которые имеются в наличии у данного предприятия.

Инженерно - технические способы и методы охраны АС имеют все шансы быть выполнены в комплексе инженерно-технической охраны предметов информатизации.

К числу аппаратных средств защиты данных необходимо относить электронные и электронно-механические средства, которые включены в состав технических устройств КС и осуществляющие (самостоятельно либо совместно с программными средствами) определенные функции обеспечения безопасности информации. Критерием отнесения к аппаратному, а не к инженерно-техническому средству защиты считается обязательное отнесение к составу технических приемов КС.

К числу важнейших аппаратных методов защиты данных необходимо относить:

- средства ввода данных, которые идентифицируют их пользователей (магнитные и пластиковые карточки, отпечатки пальцев);

- средства шифрования информационных данных;

- средства, направленные на воспрепятствование незаконному включению рабочих станций и серверов (электронный замок и блокиратор).

Ниже приведены примеры вспомогательных аппаратных устройств защиты информационных данных:

- устройства ориентированные на уничтожение данных магнитных носителей;

-устройства осуществляющие сигнализацию при попытке несанкционированного действия пользователей КС.

Программное средство защиты информационных данных – это специализированные программы, которые включены в состав ПО компьютерной сети с целью реализации защитной функции.

Криптографические способы защиты информационных данных представляют собой серьезное оружие в борьбе за безопасность информации.

Рисунок 3 - Классификация способов криптографического изменения информационных данных

ГЛАВА 2. АНАЛИЗ ИНФОРМАЦИОНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ ООО «ИНТЕК+»

2.1. Краткая характеристика предприятия ООО «ИНТЕК+»

ООО «Интек+» занимается комплексным информационно-техническим обеспечением как предприятий, так и отдельных физических лиц.

Также ООО «Интек+» выполняет работы по ремонту лазерных принтеров, копировальных аппаратов. При проведении ремонтных работ выполняются работы по осмотру техники, тестированию, проверке работоспособности, чистки без разборки.

Организационно-штатная структура ООО «Интек+» приведена на рисунке 4.

Рисунок 4 – Организационная структура ООО «Интек+»

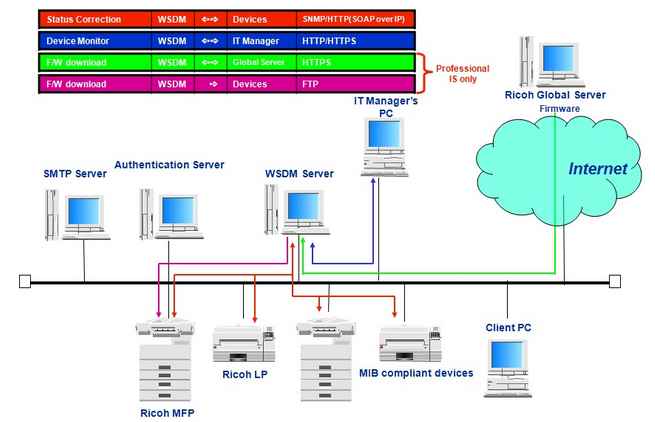

Среди клиентов ООО «Интек+» пользуется спросом программа для удаленного сетевого управления «Web Smart Device Monitor», схема которой приведена на рисунке 5.

Рисунок 5 – Схема удаленного мониторинга копировальной техники и печатающих устройств с помощью программы «Web Smart Device Monitor»

Программа для удаленного сетевого управления «Web Smart Device Monitor» позволяет вести мониторинг и контроль сетевых многофункциональных устройств, принтеров, сканеров и других устройств.

Данное программное решение позволяет автоматизировать процессы поиска печатных устройств, управления группами пользователей в локальной вычислительной сети и в удаленном режиме обновлять микропрограммы и пакетное конфигурирование [8].

За работоспособность компьютерной сети, программного обеспечения на предприятии отвечает отдел информационных технологий.

Схему информационных потоков рассмотрим на основании разработки модели бизнес-процессов в нотации IDEF0 с помощью программы Erwin, которая позволяет отразить и проанализировать основные бизнес процессы компании, а также выполнить их декомпозицию [29, c.55].

Контекстная диграмма модели бизнес процессов «AS-IS» приведена на рисунке 6.

Рисунок 6 – Контекстная диаграмма модели бизнес процессов «AS-IS» ООО «Интек+»

Как видно из рисунка 6 входящими потоками информации в ООО «Интек+» являются заявки на сервисное обслуживание техники, данные по услугам компании, клиентам, сотрудникам и программные решения.

В результате предоставления услуг формируются отчеты реализации услуг, сервисному обслуживанию, программным решениям, а также бухгалтерская и налоговая отчетность.

В своей деятельности ООО «Интек+» руководствуется процедурами и функциями обработки запросов по техническому обслуживанию, уставом, правилами по техническому обслуживанию, планом работы, прайс-листом и положением по бухгалтерии.

Декомпозиция главной задачи приведена на рисунке 7.

Рисунок 7 – Декомпозиция главной задачи модели бизнес процессов «AS-IS» ООО «Интек+»

Как видно из рисунка 7 в результате декомпозиции были получены следующие задачи:

- прием техники для обслуживания с формированием отчета по реализации услуг;

- учет сервисного обслуживания с формированием отчетов по сервисному обслуживанию и установке программных решений;

- учет деятельности компании с сформированием бухгалтерской и налоговой отчетности.

Декомпозиция задачи «Учет сервисного обслуживания» приведена на рисунке 8.