Файл: Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет.doc

Добавлен: 11.01.2024

Просмотров: 344

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

.

: пт: j rv-:fl.

F-НУ! ¡'Г *?, ►

сцрл (У r^

i <:*' ■ n .

. 1

Ык2 .

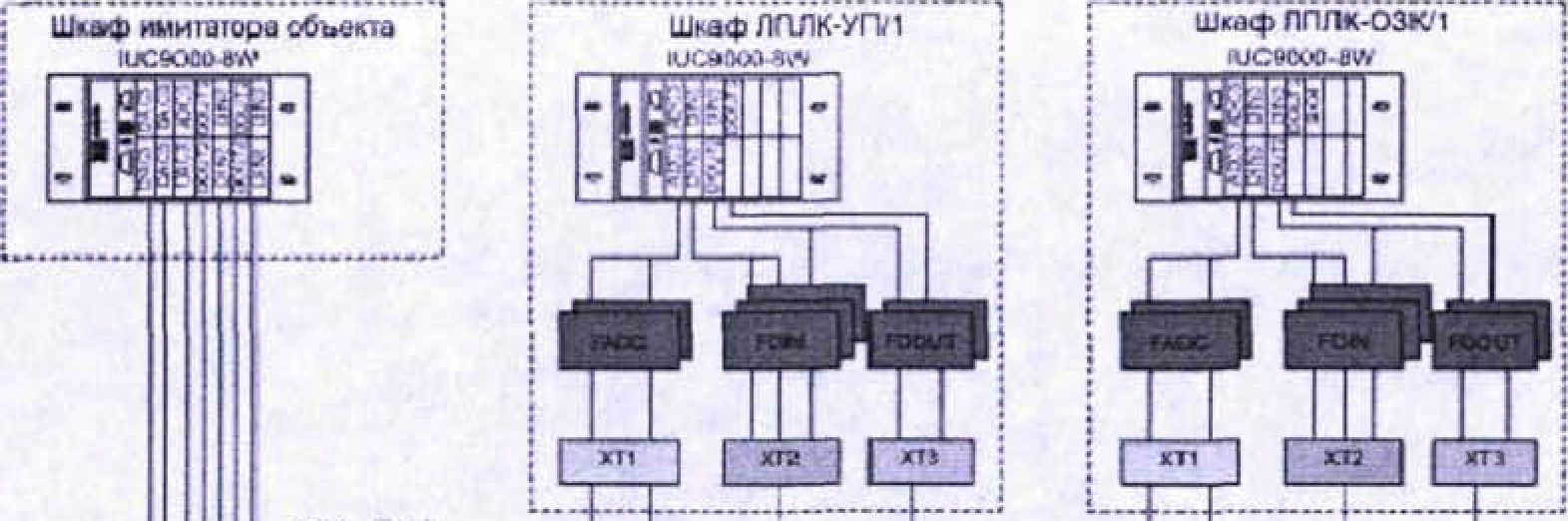

Рисунок 3.21 - Схема соединений кабелей имитатора объекта для стенда АСУТП «ПХВ-1»

Формирование контрольно-измерительных сигналов (КИС) производится с помощью приложения ISaGRAF и других графических приложений, например, в среде Builder 4.

Формирование контрольно-измерительных сигналов (КИС) производится с помощью приложения ISaGRAF и других графических приложений, например, в среде Builder 4.

Графическое представление программы-имитатора возможно в графических приложениях с помощью трех типов изображений:

-

мнемосхема; -

табличная схема; -

символьная схема.

Пример приложения имитатора в табличной форме представлен на Рисунке 3.22.

| L*au>TH1 | LUwTHI | СтилТГИТ | в*пТУ1 | bn.il г» 1 ТС! | KPnOl |

| ишлм | | | В*пГУ2 | И^ЁЯш IC2 | КРяОТА |

| LfcauiTMU | ш—тш» | | SuiTYt« | Bww^Viij] 1С« | KPnW |

имнгагор пуль- J

| ЦМ>' |

Рисунок 3.22 - Приложения имитатора

Базовые графические элементы рисуются, как правило, в любом графическом редакторе и заносятся в поле приложения ISaGRAF. Затем графические элементы привязываются к конкретным дискретным и аналоговым переменным и таким образом становятся составной частью программы имитатора. Для отладки системы АСУ ТП необходим комплекс имитаторов.

3.6.3 Комплексная отладка системы

Комплексная отладка системы проводится после её окончательной сборки. Для организации отладки и проверки собирается имитатор объекта на базе тех же контроллеров, что используются в основной АСУ ТП. Использование базовых контроллеров-имитаторов типа IUC9000 (фирма «РЕР Modular Computers») чрезвычайно выгодно и удобно как для реализации программного обеспечения задач-имитаторов объектов, так и для технологической стыковки интерфейсов контрольно-измерительных каналов (КИК). Для данных контроллеров разработано программное обеспечение, эмулирующее работу объекта.

Автор предлагает использовать подобную систему отладки АСУ ТП для моделирования угроз безопасности, вмешательства в каналы связи, а также защитные мероприятия. Такая система отладки необходима для проведения многочисленных экспериментов и накопления статистики, что иногда невозможно реализовать в реальных условиях в разумные сроки.

В процессе комплексной отладки имитируются:

-

отказы по напряжениям питания;

-

изменение питающего напряжения до предельно допустимых значений;

-

отказы основных контроллеров (проверка работоспособности резервной аппаратуры);

-

поведение объекта путём подачи на модули аналогового и дискретного ввода сигналов от имитатора;

-

имитация отказа (повреждения) основного канала связи;

-

имитация НСД в сеть.

3.7 Сравнение результатов отладки (моделирования) до и после введения мер защиты информации в АСУ ТП «ПХВ-1»

Таблица 3.7 содержит результаты экспериментальной отладки АСУ ТП «ПХВ-1» с помощью контроллеров-имитаторов и задач-имитаторов до и после рекомендованных автором мер защиты. Количество проведенных экспериментов - 100 для каждого параметра.

Таблица 3.7 - Результаты экспериментальной отладки АСУ ТП «ПХВ-1»

До внедрения рекомендованных мер защиты

После внедрения рекомендованных мер защиты

Количество отключений напряжения питания / Количество переключений на резервный источник

100/95

100/ 100

Количество выходов питающего напряжения за предельно допустимые значения / Количество переключений на резервный источник

100/100

100/ 100

Отказы основных контроллеров/ Переключения на резервные

100/94

100/100

Количество превышений технологических уставок / Количество обнаружений превышения

100/92

100/99

Количество превышений аварийных уставок / Количество обнаружений аварий

100/92

100/99

Количество отказов канала связи тОБШив / Количество переключений на резервный канал

100/98

-/(резервный канал исключен)

Количество ошибок в канале связи МОБВШ / Количество потерянных измерений

100/100

100/58

(восстановлены с помощью косвенных измерений)

Количество попыток НСД в канал РЯОРШиЭ / Количество обнаружений НСД

100/74

-/-

(НСД в оптоволоконный канал практически не возможен)

Количество попыток НСД в канал МСЮВШ / Количество обнаружений НСД

100/0

100/83

-

Для обеспечения помехозащищенности, достоверности передачи, увеличения пропускной способности канала и защиты от НСД путем физического подключения рекомендовано применение оптической линии связи с кабелем, имеющим соответствующие технические характеристики оптических преобразователей. Это позволит обойтись без резервирования проводного канала связи РЫОРГОиЗ и не увеличит затраты.

Применение оптического РЛОРШиЭ, при дополнительных затратах на оптическое оборудование, значительно увеличивает надежность магистрали за счет развязки потенциалов удаленных узлов, защиты от вторичного проявления грозовых токов и обеспечивает высокий уровень защиты от несанкционированного доступа (НСД).

Модули оптических преобразователей имеют встроенную диагностику оптического канала, индикацию питания модуля и оптического канала.

-

Преобразователи БС/ОС типа «ИРБИС», мощностью 25 Вт, рекомендовано заменить на аналогичные преобразователи фирмы «ТЯАСО», имеющие более высокую надежность.

-

Для повышения достоверности измерений рекомендовано ввести дублирующие вычисления параметров по косвенным характеристикам (например, при измерении расхода жидкостей, газов применяется метод измерения абсолютного давления и разности давлений до и после места сужения трубопровода; вместо дифференциального датчика давления целесообразно применить два датчика абсолютного давления и вычислять разность давлений).

ЭСАБА-система МоисЬ, применяемая на предприятии, имеет развитые математические каналы, которые позволяют вести дублирующие вычисления параметров, но данное преимущество в АСУ ТП не было реализовано разработчиком.

-

Для повышения достоверности измерений (и реализации пункта 3) рекомендовано применять интеллектуальные датчики (давления, температуры, уровня, расхода).

5. Для охраны производственного оборудования, защиты от НСД, пожарной и прочей безопасности, а также для контроля деятельности персонала рекомендовано установить систему видеонаблюдения [73].

Угрозы безопасности АСУ ТП «ПХВ-1» и предложенные меры защиты приведены в главе 4 (Таблица 4.3).

3.8 Выводы

-

Исследовано влияние программных мер защиты на эффективность использования физической скорости передачи в сетях МоёЬш и РгоШэиэ, при применении их на нижнем уровне АСУ ТП. Для характерных на нижнем уровне АСУ ТП коротких сообщений не рекомендуется использовать программные методы защиты.

-

Проведена экспериментальная проверка защищенности телекоммуникаций нижнего уровня АСУ ТП от НСД с помощью разработанной автором программы.

-

Проведён анализ множества алгоритмов доступа к интеллектуальным сетевым устройствам нижнего уровня АСУ ТП.

-

Разработаны алгоритмы доступа к узлам сети со стороны пульта и со стороны сети, отличающиеся оптимальным сочетанием методов защиты от НСД и обеспечивающие быстрое обнаружение вторжения. Разработанные алгоритмы реализованы в интеллектуальных датчиках ПД-1ЦМ, ИТ-1ЦМ и приборах ПКЦ-1111, ПКД-1115 (ЗАО «НПП «Автоматика», г. Владимир), применённых в АСУ ТП «ПХВ-1». Акты внедрения приведены в Приложениях.

-

Предложено для сравнительной оценки защищённости узлов сети от НСД использовать отношение вероятностей уязвимости (преодоления барьера защиты).

-

Экспериментально доказана эффективность разработанных алгоритмов для повышения защищённости узлов сети. Сравнительное экспериментальное исследование нескольких устройств показало многократное (минимум в 5 раз) превосходство по защищённости узлов, в которых реализован разработанный автором алгоритм доступа.

-

Проведено экспериментальное исследование СЗИ АСУ ТП «ПХВ-1».

-

Рекомендовано применение программно-аппаратурных имитаторов на базе контроллеров ПТК для имитации нештатных ситуаций (сбоев, отказов, НСД), а также защитных мероприятий.

-

Выработаны рекомендации по модернизации системы защиты информации АСУ ТП «ПХВ-1».

4 ОЦЕНКА ЗАЩИЩЕННОСТИ ТЕЛЕКОММУНИКАЦИЙ АСУ ТП

4.1 Методология оценки безопасности информационных технологий по

общим (открытым) критериям

На государственном уровне сформулированы критерии, которые позволяют компаниям и госорганам оценивать результаты своей деятельности по защите информации. С 1999 года во всем мире применяется международный стандарт в области оценки безопасности информационных технологий (ИТ) КОЛЕС 15408 [74-76]. Российский аналог, разработанный в 2002 году - ГОСТР ИСО/МЭК 15408-2002 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий» [77-79].

Данный стандарт преследует следующие цели:

-

Унификация национальных стандартов оценки безопасности ИТ;

-

Повышение уровня доверия к оценке безопасности ИТ;

-

Сокращение затрат на оценку безопасности ИТ на основе взаимного признания сертификатов.

На основе данных стандартов создаются профили защиты, которые описывают требования к межсетевым экранам, АСУ, АСУ ТП, сайтам и т.п.

В поддержку стандарта существует целый ряд документов. Среди них:

-

Руководство по разработке защиты и заданий по безопасности [80];

-

Процедуры регистрации профилей защиты [81];

-

Общая методология оценки безопасности (ОМО) ИТ [82].

В ОМО описываются основные действия, которые необходимо выполнить оценщику при проведении оценки безопасности с использованием критериев и свидетельств оценки.

Данную систему оценок поддерживают многие страны мира, такие как США, Канада, Великобритания, Япония, Россия и другие.

Особенности выполнения количественных оценок. В настоящее время основным подходом к построению критериев оценки безопасности ИТ является использование совокупности определенным образом упорядоченных качественных требований к функциональным механизмам обеспечения безопасности, их эффективности и доверия к реализации.

Качественные критерии применимы для оценки большей части механизмов обеспечения безопасности ИТ, а также оценки выполнения требований доверия к безопасности изделий ИТ. Несмотря на это, ОМО предусматривает возможность проведения, там где это применимо, количественных оценок с использованием соответствующих качественных показателей.

Чтобы корректно использовать количественный показатель, он должен иметь объективную интерпретацию, однозначную зависимость от отдельных аспектов безопасности. Поэтому количественные критерии целесообразно использовать для оценки таких механизмов безопасности, как парольная защита, контрольное суммирование и т.п.

Для оценки информационной безопасности АСУ ТП автором разработана методика оценки качества СЗИ, которая учитывает мировые стандарты оценки, в том числе и ОМО. В своей оценке автор руководствуется в том числе и методами, приведенными в документе «Общая методология оценки безопасности информационных технологий».

Нужно отметить, что в ОМО рассмотрены не все вопросы, связанные с оценкой безопасности ИТ, и это обуславливает необходимость дальнейшей разработки дополнительных руководств для всех участников оценки.

Нормативная база [83-87] в области оценки безопасности ИТ постоянно совершенствуется. В России, то в настоящее время подготовлен проект РД Гостехкомиссии России «Общая методология оценки безопасности информационных технологий» [88] и проект «Типовой методики оценки профилей защиты и заданий по безопасности» [89].

4.2 Оценка качества защищённости телекоммуникаций АСУ ТП

Рассмотрим методы оценки качества и выбора рационального варианта СЗИ для телекоммуникаций в АСУ ТП.

4.2.1 Обоснование показателя качества СЗИ.

В общем виде модель процесса защиты информации в АСУ ТП может быть представлена так, как это показано на Рисунке 4.1.

Источник Угроз

\ = 1,п { Р 'I уф- ДЧ 1 уф- }

n

Телекоммуникации АСУ ТП

к

СЗИ АСУ ТП ¡ = 1,п

р устр. " угр

V

X

Рисунок 4.1 - Общая модель процесса за защиты информации в АСУ ТП

Злоумышленник с помощью некоторого источника угроз (ИУ) генерирует совокупность угроз телекоммуникациям АСУ ТП (путь она будет конечной и счетной 1=1 ..п). Каждая 1-я угроза характеризуется вероятностью появления Р{угр и ущербом Дqiyгp■, наносимым системе.

СЗИ выполняет функцию полной или частичной компенсации угроз для телекоммуникаций АСУ ТП. Основной характеристикой средств защиты являются вероятности устранения каждой ьй угрозы Р; угр устр'.

За счет функционирования СЗИ- обеспечивается уменьшение ущерба XV, наносимого телекоммуникациям АСУ ТП воздействием угроз. Обозначим общий предотвращенный ущерб через ¡г-, а предотвращенный ущерб за счет ликвидации воздействия ¿-и угрозы через ш/.

После введенных обозначений сформулируем в общем виде задачу синтеза средств защиты информации в телекоммуникациях АСУ ТП (как это предложено в [31, 32]): Необходимо выбрать вариант реализации СЗИ, обеспечивающий максимум предотвращенного ущерба от воздействия угроз при допустимых затратах на СЗИ.

Формальная постановка задачи имеет вид:

Найти: Т° = arg шах F(T), Т° е Т+ (4.2.1)

при ограничении: С(Т°) < Сдоп (4.2.2)

Здесь Т - некоторый вектор, характеризующий вариант технической реализации СЗИ; Т+,Т° - допустимое и оптимальное значение вектора Т; Сдоп — допустимые затраты на СЗИ.

Для решения задачи необходимо, прежде всего, сформировать показатель качества функционирования СЗИw (Т).

Предотвращенный ущерб в общем виде выражается соотношением: W = F(P- ■ Ла.угр- ?/аир-i = I п)

" 1 угр-^41 '1 iySp ) (4 2 3)

Предотвращенный ущерб за счет ликвидации воздействия i-й угрозы: Щ = R- • А<]/гр ■ P/cmp;i - 1.F

1 'угр 'I I угр (4.2.4)

При независимости угроз и аддитивности их последствий получаем:

п

W - V Р -А а у''р ■ Р устр

¡=1 (4.2.5)

Остановимся подробно на сомножителях, входящих в формулу (4.2.5). Вероятность появления i-й угрозы Pj угр. определяется статистически и соответствует относительной частоте ее появления:

/-1 (4.2.6)

где Л - частота появления i-й угрозы

Ущерб, наносимый i-й угрозой Aqi; может определяться в абсолютных единицах: экономических потерях, временных затратах, объеме уничтоженной или «испорченной» информации и т.д.

Однако, практически сделать это весьма затруднительно, особенно на ранних этапах проектирования СЗИ [90]. Поэтому целесообразно вместо абсолютного ущерба использовать относительный ущерб, который представляет собой, степень опасности i-й угрозы для телекоммуникаций АСУ ТП. Степень опасности может быть определена экспертным путем в предположении, что все угрозы составляют полную группу событий [98], т.е.

0¿ <1;2>,- =1

Сложным вопросом является определение вероятности устранения i-й угрозы P¡ уГрустр' при проектировании СЗИ. Сделаем допущение, что эта вероятность определяется тем, насколько полно учтены качественные и количественные требования к СЗИ при проектировании, т.е.

Р ¡угр. —■ ■ •, x¡j,..., x¡m) (4.2.7)

Где x¡j — степень выполнения j-ro требования к СЗИ для устранения i-й угрозы, i=l..n; j=l..m.

Пусть первые «Ь> требований будут количественными (j=l..k), остальные «ш - к» - качественными (pk+1 ..т).

Степень выполнения j-ro количественного требования определяется его близостью к требуемому (оптимальному) значению. Для оценки степени выполнения j-ro количественного требования к СЗИ удобнее всего использовать

х, (= 1Д),0 <х, <1 его нормированное значение > w ' v

Как следует из [100], для нормирования можно использовать функцию:

V- _ V " v

ха i ¡

Xij —

^ * , (4.2.8)

где Ху — текущее значение ]-го требования;

нл нх

Ху > Ху - наилучшее и наихудшее значения.

С учетом формулы (4.2.8) получаем следующие расчетные соотношения: при

ИТ

V — V ' V — V

лу — ш ^лу ШШ

_ Л'// ^f/mm X¡J -

•^nmxtJ mili (4.2.9)ял _ их

при " *

=

(4.2.10)

Х$ 'от™»'*!/ Х„шси ' - Л „оф л „шх.

-

при Х^ > Х^ ; < ^

< х <

при

при ц

=

Ха=<

' ^ Г ^ Г

при

0?г - лу

-

(4.2.11)

Степень выполнения ^го качественного требования определяется функцией принадлежности к наилучшему значению ц (ху).

Разложив функцию (4.2.7) в ряд Маклорена и ограничившись лишь первыми членами ряда, получим вероятность устранения 1-й угрозы:

т ЗР У"пр

(4.2.12)

Р УстР _ р У"»Р /П, , V 1УгР . г Пугр -Чугр Эх„ Хи

где Р устр^ угр.(О) = 0 — вероятность устранения ьй угрозы при невыполнении требований к СЗИ;

гк "

— величина, характеризующая степень влияния ]-го требования на вероятность устранения 1-й угрозы (важность выполнения ]-го Требовали

ния для устранения 1-й угрозы). Очевидно, что М для 1=1..п.

После подстановки в (4.2.12) соответствующих значений получаем:

к т

■/-*+! (4.2.13)

Окончательно формула (4.2.5) для оценки величины предотвращенного ущерба принимает вид

:

1>

1 ... 11 12 13 14 15 16 17 18 ... 25

имнгагор пуль- J

| ЦМ>' |

Рисунок 3.22 - Приложения имитатора

Базовые графические элементы рисуются, как правило, в любом графическом редакторе и заносятся в поле приложения ISaGRAF. Затем графические элементы привязываются к конкретным дискретным и аналоговым переменным и таким образом становятся составной частью программы имитатора. Для отладки системы АСУ ТП необходим комплекс имитаторов.

3.6.3 Комплексная отладка системы

Комплексная отладка системы проводится после её окончательной сборки. Для организации отладки и проверки собирается имитатор объекта на базе тех же контроллеров, что используются в основной АСУ ТП. Использование базовых контроллеров-имитаторов типа IUC9000 (фирма «РЕР Modular Computers») чрезвычайно выгодно и удобно как для реализации программного обеспечения задач-имитаторов объектов, так и для технологической стыковки интерфейсов контрольно-измерительных каналов (КИК). Для данных контроллеров разработано программное обеспечение, эмулирующее работу объекта.

Автор предлагает использовать подобную систему отладки АСУ ТП для моделирования угроз безопасности, вмешательства в каналы связи, а также защитные мероприятия. Такая система отладки необходима для проведения многочисленных экспериментов и накопления статистики, что иногда невозможно реализовать в реальных условиях в разумные сроки.

В процессе комплексной отладки имитируются:

-

отказы по напряжениям питания; -

изменение питающего напряжения до предельно допустимых значений; -

отказы основных контроллеров (проверка работоспособности резервной аппаратуры); -

поведение объекта путём подачи на модули аналогового и дискретного ввода сигналов от имитатора; -

имитация отказа (повреждения) основного канала связи; -

имитация НСД в сеть.

3.7 Сравнение результатов отладки (моделирования) до и после введения мер защиты информации в АСУ ТП «ПХВ-1»

Таблица 3.7 содержит результаты экспериментальной отладки АСУ ТП «ПХВ-1» с помощью контроллеров-имитаторов и задач-имитаторов до и после рекомендованных автором мер защиты. Количество проведенных экспериментов - 100 для каждого параметра.

| Таблица 3.7 - Результаты экспериментальной отладки АСУ ТП «ПХВ-1» | До внедрения рекомендованных мер защиты | После внедрения рекомендованных мер защиты |

| Количество отключений напряжения питания / Количество переключений на резервный источник | 100/95 | 100/ 100 |

| Количество выходов питающего напряжения за предельно допустимые значения / Количество переключений на резервный источник | 100/100 | 100/ 100 |

| Отказы основных контроллеров/ Переключения на резервные | 100/94 | 100/100 |

| Количество превышений технологических уставок / Количество обнаружений превышения | 100/92 | 100/99 |

| Количество превышений аварийных уставок / Количество обнаружений аварий | 100/92 | 100/99 |

| Количество отказов канала связи тОБШив / Количество переключений на резервный канал | 100/98 | -/(резервный канал исключен) |

| Количество ошибок в канале связи МОБВШ / Количество потерянных измерений | 100/100 | 100/58 (восстановлены с помощью косвенных измерений) |

| Количество попыток НСД в канал РЯОРШиЭ / Количество обнаружений НСД | 100/74 | -/- (НСД в оптоволоконный канал практически не возможен) |

| Количество попыток НСД в канал МСЮВШ / Количество обнаружений НСД | 100/0 | 100/83 |

-

Для обеспечения помехозащищенности, достоверности передачи, увеличения пропускной способности канала и защиты от НСД путем физического подключения рекомендовано применение оптической линии связи с кабелем, имеющим соответствующие технические характеристики оптических преобразователей. Это позволит обойтись без резервирования проводного канала связи РЫОРГОиЗ и не увеличит затраты.

Применение оптического РЛОРШиЭ, при дополнительных затратах на оптическое оборудование, значительно увеличивает надежность магистрали за счет развязки потенциалов удаленных узлов, защиты от вторичного проявления грозовых токов и обеспечивает высокий уровень защиты от несанкционированного доступа (НСД).

Модули оптических преобразователей имеют встроенную диагностику оптического канала, индикацию питания модуля и оптического канала.

-

Преобразователи БС/ОС типа «ИРБИС», мощностью 25 Вт, рекомендовано заменить на аналогичные преобразователи фирмы «ТЯАСО», имеющие более высокую надежность. -

Для повышения достоверности измерений рекомендовано ввести дублирующие вычисления параметров по косвенным характеристикам (например, при измерении расхода жидкостей, газов применяется метод измерения абсолютного давления и разности давлений до и после места сужения трубопровода; вместо дифференциального датчика давления целесообразно применить два датчика абсолютного давления и вычислять разность давлений).

ЭСАБА-система МоисЬ, применяемая на предприятии, имеет развитые математические каналы, которые позволяют вести дублирующие вычисления параметров, но данное преимущество в АСУ ТП не было реализовано разработчиком.

-

Для повышения достоверности измерений (и реализации пункта 3) рекомендовано применять интеллектуальные датчики (давления, температуры, уровня, расхода).

5. Для охраны производственного оборудования, защиты от НСД, пожарной и прочей безопасности, а также для контроля деятельности персонала рекомендовано установить систему видеонаблюдения [73].

Угрозы безопасности АСУ ТП «ПХВ-1» и предложенные меры защиты приведены в главе 4 (Таблица 4.3).

3.8 Выводы

-

Исследовано влияние программных мер защиты на эффективность использования физической скорости передачи в сетях МоёЬш и РгоШэиэ, при применении их на нижнем уровне АСУ ТП. Для характерных на нижнем уровне АСУ ТП коротких сообщений не рекомендуется использовать программные методы защиты. -

Проведена экспериментальная проверка защищенности телекоммуникаций нижнего уровня АСУ ТП от НСД с помощью разработанной автором программы. -

Проведён анализ множества алгоритмов доступа к интеллектуальным сетевым устройствам нижнего уровня АСУ ТП. -

Разработаны алгоритмы доступа к узлам сети со стороны пульта и со стороны сети, отличающиеся оптимальным сочетанием методов защиты от НСД и обеспечивающие быстрое обнаружение вторжения. Разработанные алгоритмы реализованы в интеллектуальных датчиках ПД-1ЦМ, ИТ-1ЦМ и приборах ПКЦ-1111, ПКД-1115 (ЗАО «НПП «Автоматика», г. Владимир), применённых в АСУ ТП «ПХВ-1». Акты внедрения приведены в Приложениях. -

Предложено для сравнительной оценки защищённости узлов сети от НСД использовать отношение вероятностей уязвимости (преодоления барьера защиты). -

Экспериментально доказана эффективность разработанных алгоритмов для повышения защищённости узлов сети. Сравнительное экспериментальное исследование нескольких устройств показало многократное (минимум в 5 раз) превосходство по защищённости узлов, в которых реализован разработанный автором алгоритм доступа. -

Проведено экспериментальное исследование СЗИ АСУ ТП «ПХВ-1». -

Рекомендовано применение программно-аппаратурных имитаторов на базе контроллеров ПТК для имитации нештатных ситуаций (сбоев, отказов, НСД), а также защитных мероприятий. -

Выработаны рекомендации по модернизации системы защиты информации АСУ ТП «ПХВ-1».

4 ОЦЕНКА ЗАЩИЩЕННОСТИ ТЕЛЕКОММУНИКАЦИЙ АСУ ТП

4.1 Методология оценки безопасности информационных технологий по

общим (открытым) критериям

На государственном уровне сформулированы критерии, которые позволяют компаниям и госорганам оценивать результаты своей деятельности по защите информации. С 1999 года во всем мире применяется международный стандарт в области оценки безопасности информационных технологий (ИТ) КОЛЕС 15408 [74-76]. Российский аналог, разработанный в 2002 году - ГОСТР ИСО/МЭК 15408-2002 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий» [77-79].

Данный стандарт преследует следующие цели:

-

Унификация национальных стандартов оценки безопасности ИТ; -

Повышение уровня доверия к оценке безопасности ИТ; -

Сокращение затрат на оценку безопасности ИТ на основе взаимного признания сертификатов.

На основе данных стандартов создаются профили защиты, которые описывают требования к межсетевым экранам, АСУ, АСУ ТП, сайтам и т.п.

В поддержку стандарта существует целый ряд документов. Среди них:

-

Руководство по разработке защиты и заданий по безопасности [80]; -

Процедуры регистрации профилей защиты [81]; -

Общая методология оценки безопасности (ОМО) ИТ [82].

В ОМО описываются основные действия, которые необходимо выполнить оценщику при проведении оценки безопасности с использованием критериев и свидетельств оценки.

Данную систему оценок поддерживают многие страны мира, такие как США, Канада, Великобритания, Япония, Россия и другие.

Особенности выполнения количественных оценок. В настоящее время основным подходом к построению критериев оценки безопасности ИТ является использование совокупности определенным образом упорядоченных качественных требований к функциональным механизмам обеспечения безопасности, их эффективности и доверия к реализации.

Качественные критерии применимы для оценки большей части механизмов обеспечения безопасности ИТ, а также оценки выполнения требований доверия к безопасности изделий ИТ. Несмотря на это, ОМО предусматривает возможность проведения, там где это применимо, количественных оценок с использованием соответствующих качественных показателей.

Чтобы корректно использовать количественный показатель, он должен иметь объективную интерпретацию, однозначную зависимость от отдельных аспектов безопасности. Поэтому количественные критерии целесообразно использовать для оценки таких механизмов безопасности, как парольная защита, контрольное суммирование и т.п.

Для оценки информационной безопасности АСУ ТП автором разработана методика оценки качества СЗИ, которая учитывает мировые стандарты оценки, в том числе и ОМО. В своей оценке автор руководствуется в том числе и методами, приведенными в документе «Общая методология оценки безопасности информационных технологий».

Нужно отметить, что в ОМО рассмотрены не все вопросы, связанные с оценкой безопасности ИТ, и это обуславливает необходимость дальнейшей разработки дополнительных руководств для всех участников оценки.

Нормативная база [83-87] в области оценки безопасности ИТ постоянно совершенствуется. В России, то в настоящее время подготовлен проект РД Гостехкомиссии России «Общая методология оценки безопасности информационных технологий» [88] и проект «Типовой методики оценки профилей защиты и заданий по безопасности» [89].

4.2 Оценка качества защищённости телекоммуникаций АСУ ТП

Рассмотрим методы оценки качества и выбора рационального варианта СЗИ для телекоммуникаций в АСУ ТП.

4.2.1 Обоснование показателя качества СЗИ.

В общем виде модель процесса защиты информации в АСУ ТП может быть представлена так, как это показано на Рисунке 4.1.

| Источник Угроз \ = 1,п { Р 'I уф- ДЧ 1 уф- } | n | Телекоммуникации АСУ ТП | ||

| к | СЗИ АСУ ТП ¡ = 1,п р устр. " угр | V | ||

| | X | | | |

Рисунок 4.1 - Общая модель процесса за защиты информации в АСУ ТП

Злоумышленник с помощью некоторого источника угроз (ИУ) генерирует совокупность угроз телекоммуникациям АСУ ТП (путь она будет конечной и счетной 1=1 ..п). Каждая 1-я угроза характеризуется вероятностью появления Р{угр и ущербом Дqiyгp■, наносимым системе.

СЗИ выполняет функцию полной или частичной компенсации угроз для телекоммуникаций АСУ ТП. Основной характеристикой средств защиты являются вероятности устранения каждой ьй угрозы Р; угр устр'.

За счет функционирования СЗИ- обеспечивается уменьшение ущерба XV, наносимого телекоммуникациям АСУ ТП воздействием угроз. Обозначим общий предотвращенный ущерб через ¡г-, а предотвращенный ущерб за счет ликвидации воздействия ¿-и угрозы через ш/.

После введенных обозначений сформулируем в общем виде задачу синтеза средств защиты информации в телекоммуникациях АСУ ТП (как это предложено в [31, 32]): Необходимо выбрать вариант реализации СЗИ, обеспечивающий максимум предотвращенного ущерба от воздействия угроз при допустимых затратах на СЗИ.

Формальная постановка задачи имеет вид:

Найти: Т° = arg шах F(T), Т° е Т+ (4.2.1)

при ограничении: С(Т°) < Сдоп (4.2.2)

Здесь Т - некоторый вектор, характеризующий вариант технической реализации СЗИ; Т+,Т° - допустимое и оптимальное значение вектора Т; Сдоп — допустимые затраты на СЗИ.

Для решения задачи необходимо, прежде всего, сформировать показатель качества функционирования СЗИw (Т).

Предотвращенный ущерб в общем виде выражается соотношением: W = F(P- ■ Ла.угр- ?/аир-i = I п)

" 1 угр-^41 '1 iySp ) (4 2 3)

Предотвращенный ущерб за счет ликвидации воздействия i-й угрозы: Щ = R- • А<]/гр ■ P/cmp;i - 1.F

1 'угр 'I I угр (4.2.4)

При независимости угроз и аддитивности их последствий получаем:

п

W - V Р -А а у''р ■ Р устр

¡=1 (4.2.5)

Остановимся подробно на сомножителях, входящих в формулу (4.2.5). Вероятность появления i-й угрозы Pj угр. определяется статистически и соответствует относительной частоте ее появления:

/-1 (4.2.6)

где Л - частота появления i-й угрозы

Ущерб, наносимый i-й угрозой Aqi; может определяться в абсолютных единицах: экономических потерях, временных затратах, объеме уничтоженной или «испорченной» информации и т.д.

Однако, практически сделать это весьма затруднительно, особенно на ранних этапах проектирования СЗИ [90]. Поэтому целесообразно вместо абсолютного ущерба использовать относительный ущерб, который представляет собой, степень опасности i-й угрозы для телекоммуникаций АСУ ТП. Степень опасности может быть определена экспертным путем в предположении, что все угрозы составляют полную группу событий [98], т.е.

0¿ <1;2>,- =1

Сложным вопросом является определение вероятности устранения i-й угрозы P¡ уГрустр' при проектировании СЗИ. Сделаем допущение, что эта вероятность определяется тем, насколько полно учтены качественные и количественные требования к СЗИ при проектировании, т.е.

Р ¡угр. —■ ■ •, x¡j,..., x¡m) (4.2.7)

Где x¡j — степень выполнения j-ro требования к СЗИ для устранения i-й угрозы, i=l..n; j=l..m.

Пусть первые «Ь> требований будут количественными (j=l..k), остальные «ш - к» - качественными (pk+1 ..т).

Степень выполнения j-ro количественного требования определяется его близостью к требуемому (оптимальному) значению. Для оценки степени выполнения j-ro количественного требования к СЗИ удобнее всего использовать

х, (= 1Д),0 <х, <1 его нормированное значение > w ' v

Как следует из [100], для нормирования можно использовать функцию:

V- _ V " v

ха i ¡

Xij —

^ * , (4.2.8)

где Ху — текущее значение ]-го требования;

нл нх

Ху > Ху - наилучшее и наихудшее значения.

С учетом формулы (4.2.8) получаем следующие расчетные соотношения: при

ИТ

V — V ' V — V

лу — ш ^лу ШШ

_ Л'// ^f/mm X¡J -

•^nmxtJ mili (4.2.9)ял _ их

при " *

=

(4.2.10)

Х$ 'от™»'*!/ Х„шси ' - Л „оф л „шх.

-

при Х^ > Х^ ; < ^

< х <

при

при ц

=

Ха=<

' ^ Г ^ Г

при

0?г - лу

-

(4.2.11)

Степень выполнения ^го качественного требования определяется функцией принадлежности к наилучшему значению ц (ху).

Разложив функцию (4.2.7) в ряд Маклорена и ограничившись лишь первыми членами ряда, получим вероятность устранения 1-й угрозы:

т ЗР У"пр

(4.2.12)

Р УстР _ р У"»Р /П, , V 1УгР . г Пугр -Чугр Эх„ Хи

где Р устр^ угр.(О) = 0 — вероятность устранения ьй угрозы при невыполнении требований к СЗИ;

гк "

— величина, характеризующая степень влияния ]-го требования на вероятность устранения 1-й угрозы (важность выполнения ]-го Требовали

ния для устранения 1-й угрозы). Очевидно, что М для 1=1..п.

После подстановки в (4.2.12) соответствующих значений получаем:

к т

■/-*+! (4.2.13)

Окончательно формула (4.2.5) для оценки величины предотвращенного ущерба принимает вид

:

1 ... 11 12 13 14 15 16 17 18 ... 25

и к п т

¥ = 'А(]1' °ч/'х0 + X ХЛ'" °Ч/ • }

/=и=1 /=1у=А+1 (4.2.14)

Таким образом, задача создания СЗИ АСУ ТП в виде (4.2.1), (4.2.2) сводится к оптимальному обоснованию количественных и качественных требований к СЗИ, при допустимых затратах, и принимает вид:

Найти: шах ил (х^; 1=1..п; ]=1..т) (4.2.15)

при ограничении: С(х^) < Сд0П\ ¡=1 ..п; ]=1 ..т.

В соответствии с формулировкой задачи (4.2.15) основными этапами ее решения являются:

-

сбор и обработка экспертной информации о характеристиках угроз: частоте появления 1-й угрозы и ущербе Дqj (¡=1 ..п); -

сбор и обработка экспертной информации для определения важности выполнения ]-го требования для устранения ьй угрозы ау и функции принадлежности р.(ху), (1=1..п; ]=1..т); -

оценка стоимости СЗИ для конкретного варианта ее реализации, зависящая от степени выполнения требований С (х^; 1=1..п; ]=1..т); -

выбор рационального варианта СЗИ АСУ ТП (рационального задания требований) в соответствии с постановкой (4.2.15) как задачи нечеткого математического программирования.

Отметим, что при отсутствии информации об угрозах для решения задачи (4.2.15) может быть использован показатель вида:

" к » "I

'•=и=1 ¡=и=к+\ (4.2.16)

| В результате проведенного экспертного опроса были получены следующие показатели, характеризующие степени опасности угроз АСУ ТП «ПХВ-1», относительную частоту их появления, вероятности устранения угроз до и после применения рекомендаций, предложенных автором для защиты. Рассчитан показатель величины относительного предотвращенного ущерба. Данные сведены в Таблице 4.1 и в Таблице 4.2.Таблица 4.1 - Угрозы безопасности и предотвращенный ущерб до применения рекомендаций по защите № | Угроза безопасности | Относительный ущерб от ьй угрозы (Степень опасности угрозы) ДЧь0<ДЧ,<1, 1Лд,= 1 | Вероятность появления ьй угрозы (Отн.частота появл. угрозы) X* (»1 | Вероятность устранения ьй угрозы 0<Р^фустр <1 | Предотвращенный ущерб от ¡-й угрозы 1 1 угр 1 \-гр |

| | | Экспертная оценка | Экспертная оценка на основе статистических данных | Экспертная оценка на основе статистических данных | Расчетные данные |

| 1 | НСД в физический канал связи | 0,15 | 0,08 | 0,40 | 0,00048 |

| 2 | Отключение (перебой) питания | 0,15 | 0,23 | 0,50 | 0,01725 |

| J | Отказ (сбой) контроллера | 0,10 | 0,08 | 0 | 0 |

| 4 | Неправильная передача данных от датчиков (некорректная работа датчиков) | 0,20 | 0,28 | 0 | 0 |

| 5 | Вмешательство в датчики и ИМ, несанкционированная перенастройка, сбой в работе | 0,20 | 0,15 | 0,10 | 0,00300 |

| 6 | Сбой в работе датчиков и ИМ, вследствие нарушения цикличности работы | 0,10 | 0,09 | 0 | 0 |

| 7 | Сбой в программе (БСАБА) | 0,10 | 0,09 | 0,1 | 0,00090 |

| | | 1-1 | 1=1 | | 1=0,02163 |

| Таблица 4.2 - Угрозы безопасности и предотвращенный ущерб после применения рекомендаций по защите № | Угроза безопасности | Относительный | Вероятность | Вероятность | Предотвращенный ущерб |

| | | ущерб от ¡-й угрозы (Степень опасности угрозы) | появления 1-й угрозы (Отн.частота появл. угрозы) X* | устранения 1-й угрозы 0<Р;угрустр<1 | от 1-й угрозы / / г.-/; и I угр ' |

| | | Дф,0<Дф<1, | | | |

| | | Экспертная оценка | Экспертная оценка на основе статистических данных | Экспертная оценка на основе статистических данных | Расчетные данные |

| 1 | НСД в физический канал связи | 0,15 | 0,08 | 0,97 | 0,01164 |

| 2 | Отключение (перебой) питания | 0,15 | 0,23 | 0,90 | 0,03105 |

| 3 | Отказ(сбой)контроллера | 0,10 | 0,08 | 0,99 | 0,02277 |

| 4 | Неправильная передача данных от датчиков (некорректная работа датчиков) | 0,20 | 0,28 | 0,96 | 0,05376 |

| 5 | Вмешательство в датчики и ИМ, несанкционированная перенастройка, сбой в работе | 0,20 | 0,15 | 0,99 | 0,02970 |

| б | Сбой в работе датчиков и ИМ, вследствие нарушения цикличности работы | 0,10 | 0,09 | 0,99 | 0,00891 |

| 7 | Сбой в программе (ЗСАОА) | 0,10 | 0,09 | 0,99 | 0,00891 |

| | | 1=1 | 1=1 | | 1= 0,16674 |

| Таблица 4.3 - Угрозы безопасности и меры защиты № | Угроза безопасности | Мера защиты от данной угрозы | Реализация мер защиты | Внутренние или внешние средства ща- шиты |

| 1 | НСД в физический канал связи | Применение оптоволоконной линии связи | Аппаратурная | Внутренняя |

| 2 | Отключение (перебой) питания | Резервирование питания, применение более надежных источников бесперебойного питания | Аппаратурная | Внешняя |

| 3 | Отказ(сбой)контроллера | Применение резервных контроллеров | Аппаратурная | Внешняя |

| 4 | Неправильная передача данных от датчиков (некорректная работа датчиков) | Применение дублирующих вычислений параметров ко косвенным характеристикам | Программная | Внутренняя |

| 5 | Вмешательство в датчики и ИМ, несанкционированная перенастройка, сбой в работе | Применение интеллектуальных датчиков и приборов:

| Аппаратурная | Внутренняя |

| 6 | Сбой в работе датчиков и ИМ, вследствие нарушения цикличности работы | Отслеживание цикличности работы интеллектуальных узлов, применение локальных сторожевых таймеров | Аппаратурная | Внутренняя |

| 7 | Сбой в программе (БСАОА) | Отслеживание цикличности работы программ и обмена по сетям, применение системных сторожевых таймеров | Программная | Внутренняя |