Файл: Диссертация на соискание ученой степени кандидата технических наук Владимирский государственный университет.doc

Добавлен: 11.01.2024

Просмотров: 343

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

или РА).

Рисунок 3.4 представляет в общем виде структуру БР-сообщения, включающего и защищенные данные, которые, в свою очередь, включены в состав общего блока данных. Всего из 244 байт полезных данных, которые могут быть переданы в одной ЭР-телеграмме, собственно защищенные данные могут составлять максимально 128 байт. Это ограничение связано с общим ограничением РгоАЬиэ ЭР, по которому за один цикл может быть прочитано/записано до 64 слов по инициативе ведущего абонента.

Обобщённый формат кадра в сети РгойЬиБ БР приведён на рисунке:

Sync Time - время синхронизации, SD - метка начала, LE - длина данных, LEr - повтор длины данных, DA - адрес приёмника,

Рисунок 3

SA - адрес передатчика, FC - номер функции, Data Unit - данные, FCS - контрольная сумма, ED - метка конца сообщения.

4 - Кадр Profibus D

PДля считывания значения измеряемого параметра в формате Float 4, занимающем 4 байта, структура запроса входной информации и ответа в блоке данных (Data Unit) выглядят как показывает Рисунок 3.5:

Запрос ведущего устройства:

Ответ ведомого устройства:

Рисунок 3.5 - Структура блоков данных в цикле обмена информацией с одноканальным

узлом сети РгоШэш ЭР

Передача каждого байта данных требует дополнительно 1 стартового бита и 2 стоповых бит контроля (на чётность не проводится). Дополнительные биты относятся к управляющим (служебным), они обеспечивают синхронизацию обмена байтами.

Необходимой информацией для исполнения команды считывания входных данных является «адрес приёмника», «номер функции» в запросе и собственно «защищённые данные» в ответе. Всего 6 байт. Запрос, ответ и минимальная пауза между ними составляют 36 байт. Очевидно, что введение защиты в форме избыточности кодирования, т.е. добавления двух полей «контрольная сумма», «количество байт данных», квитанций «адрес ведомого» и «номер функции», - приводит к снижению пропускной способности канала на 83 %:

100х (6 - 36)/36 = - 83,3 %.

Таким образом, дополнительная защита программными методами существенно снижает пропускную способность канала для характерных в сетях нижнего уровня АСУ ТП коротких сообщений.

3.3 Экспериментальная проверка защищённости телекоммуникаций нижнего уровня АСУ ТП.

Телекоммуникации нижнего уровня АСУ ТП в подавляющем большинстве случаев используют проводные линии связи. В лучшем случае — это экранированная витая пара.

Проникновение в сеть возможно при физическом подключении к линии связи. Это можно сделать в клеммных коробках разветвителей, контроллеров, датчиков, если доступ к ним недостаточно защищен.

Однако на практике чаще случаются ошибки монтажа, совпадения адресов, неправильная установка скорости обмена и т.п. Ошибки задерживают отладку АСУ ТП, особенно, если затруднено их обнаружение и локализация.

Автором была проверена реакция системы контроля и датчиков на включение второго ведущего в сеть МосИэш ЯТи. Для проверки автором разработана программа «МоёЬи8_Маз1ег», которая позволяет генерировать запросы, в том числе с ошибками, и получать статистическую информацию о событиях в сети.

Целью проведения эксперимента было определение возможности включения второго ведущего в централизованную детерминированную сеть МоёЬиБ ЯТи, выявления последствий такого вмешательства для легального ведущего и для подчиненных узлов сети.

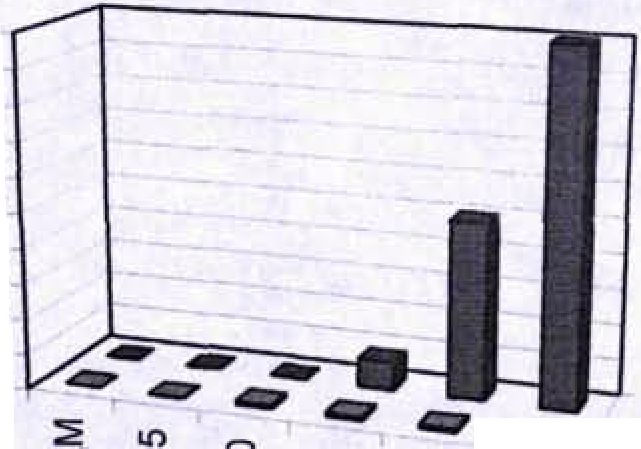

Рисунок 3.6 показывает зависимость процента обнаруженных ошибок обменов легального ведущего от скорости сети с четырьмя ведомыми при цикле опроса 1 с

.

30 25 20 15 10 5 0

Рисунок 3.6 - Зависимость процента обнаруженных ошибок обмена от скорости передачи

Генерация запросов нелегального ведущего производилась программой «МоёЬиз_Маз1ег» 1 раз в секунду независимо (асинхронно) от легального ведущего.

При включении алгоритма прослушивания сети и генерации посылок только после 10-миллисекундного «молчания». Программа «МоёЬиз_Маз1ег» обеспечила практически 100 % доступ к ведомым узлам сети, не нарушая циклы обмена легального ведущего. СОМ-порт легального ведущего получал дополнительные несанкционированные посылки. Но 8САОА-система никак на них не реагировала, то есть вмешательство не обнаруживала.

Адреса узлов в сети нелегальный ведущий может получить простым «прослушиванием» сети или сканированием. Скорость обмена может определить методом проб.

Из этого можно сделать следующие выводы:

1,2 2,4 4,8 9,6 19,2 38,4 57,6 115,2

Кбит/с

1. Результаты эксперимента показали, что вмешательство нелегального ведущего физически возможно и не распознается легальным ведущим как вмешательство. Легальный ведущий воспринимает вмешательство нелегального ведущего как ошибку обмена только при наложении сигналов. Основное негативное воздействие вмешательства нелегального ведущего - ошибки обмена при наложении сигнала

.

3.4 Разработка алгоритма доступа к узлам сети нижнего уровня АСУ ТП

Предложенный автором системный подход к построению СЗИ, предполагает кроме внешней защитной оболочки, организованной БСАБА- системой и операционной системой, создавать и использовать встроенные механизмами защиты в программных и технических компонентах нижнего уровня АСУ ТП.

Защита интеллектуальных датчиков, исполнительных механизмов, приборов и контроллеров как со стороны встроенного пульта управления, так и со стороны локальной сети представляет из себя механизм цифрового или процедурного пароля. Т.е. доступ к изменению (записи) параметров устройства может быть открыт и закрыт нажатием определённой последовательности кнопок пульта или подачей специальных команд по сети.

Анализ защищённости интеллектуальных сетевых устройств нижнего уровня АСУ ТП показал, что тенденция разработки устройств с максимальной гибкостью, программируемостью приводит к неоправданному повышению риска НСД и увеличивает число возможных ошибок обслуживающего персонала. Некоторые характерные результаты этого анализа, проведённого автором среди множества отечественных и зарубежных интеллектуальных устройств ввода-вывода [36-61] сведены в Таблице 3.2.

Таким образом, потенциальная опасность НСД существует, несмотря на наличие паролей и процедур начала и окончания настройки, т.к. высока вероятность того, например, что оператор забудет закрыть процедуру настройки. А для узлов, свободно доступных по сети или открываемых по сети, опасность НСД наиболее высока.

Не надо забывать и о том, что легальному пользователю защита не должна добавлять чрезмерных неудобств.

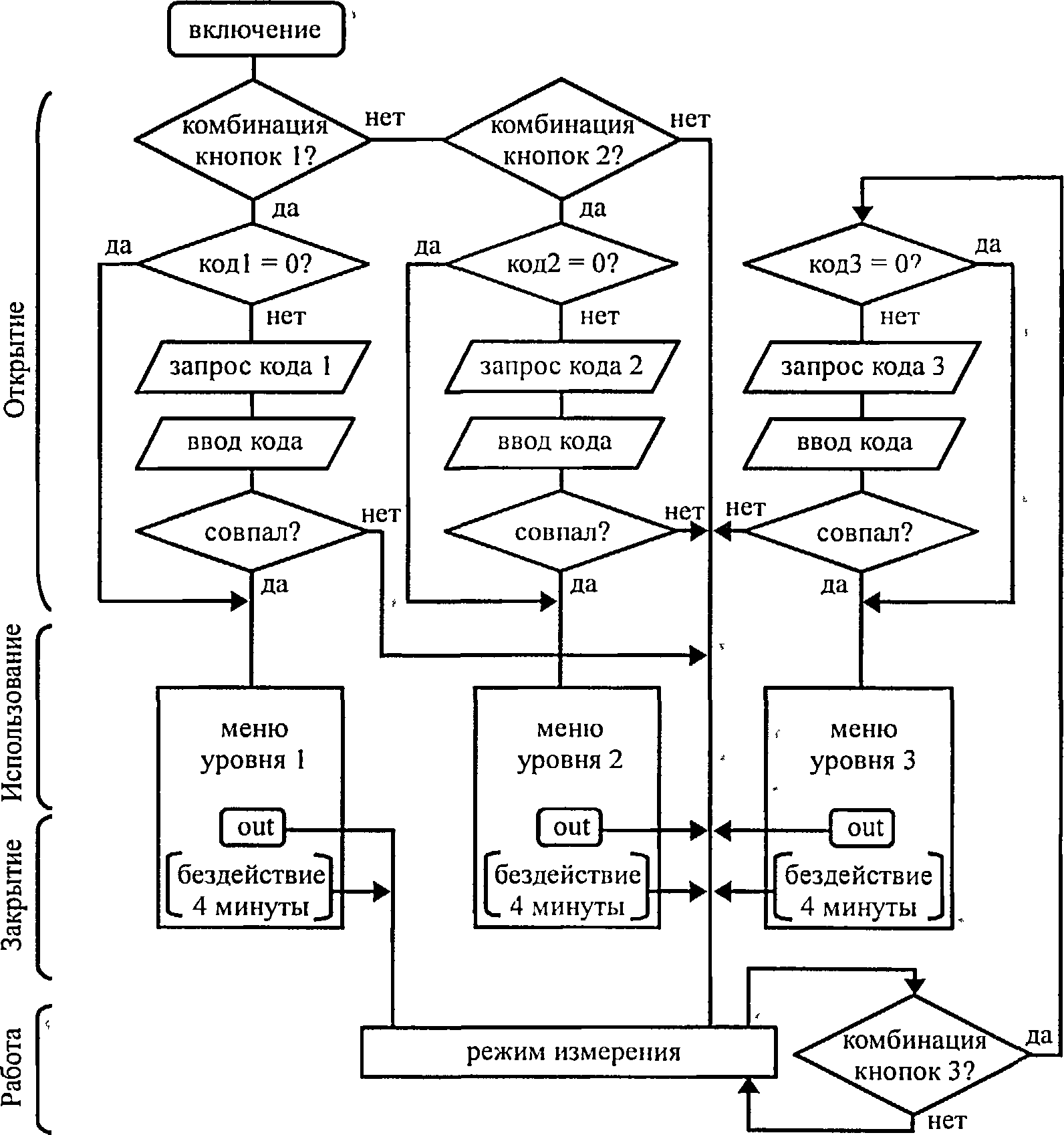

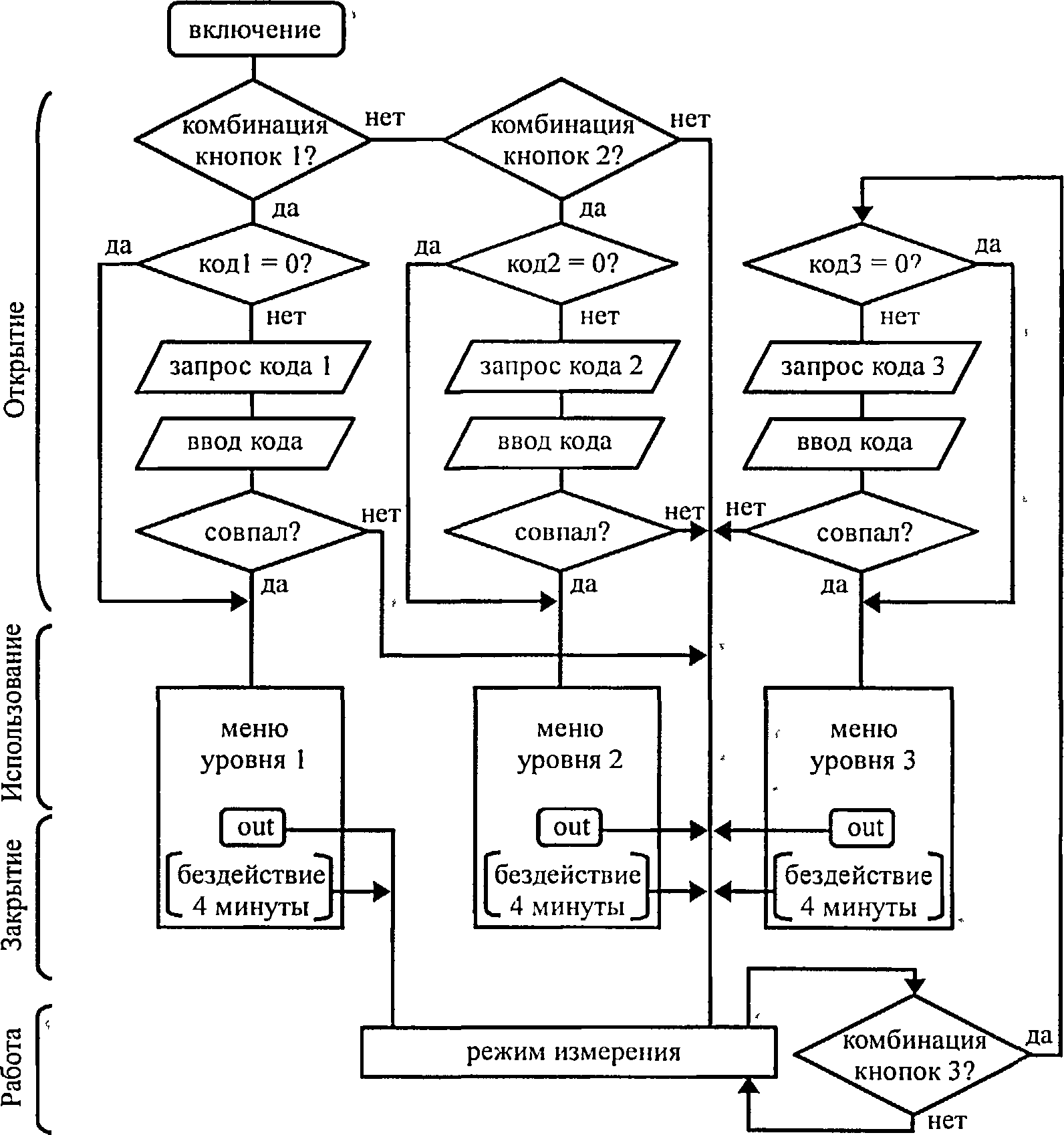

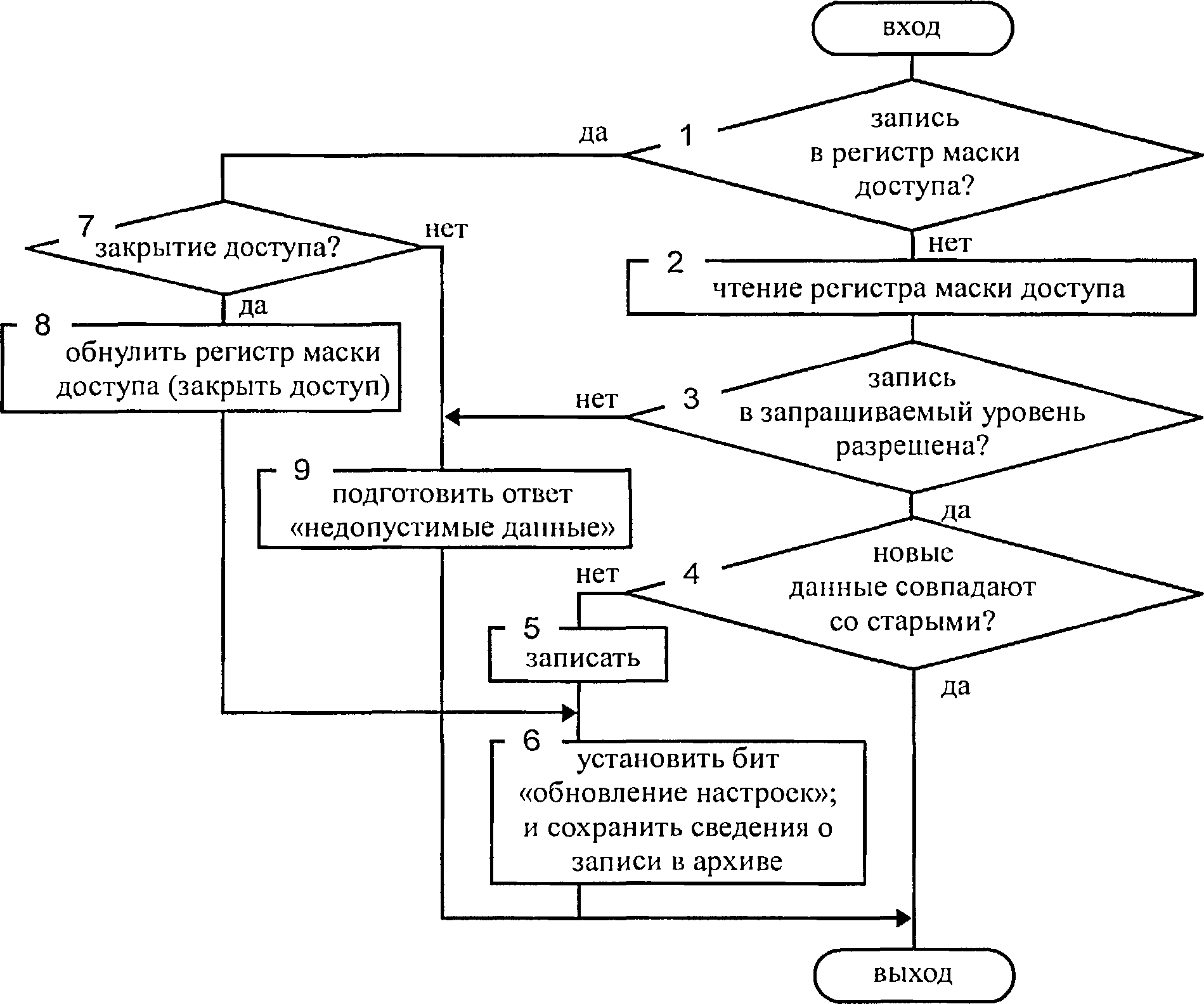

Автор предлагает следующие алгоритмы доступа к узлам сети со стороны пульта (Рисунок 3.7) и со стороны сети (Рисунок 3.8), отличающиеся от существующих тем, что оптимально сочетают ряд методов защиты от НСД с предложением доступ к настройкам по сети только закрывать.

Рисунок 3.7 - Алгоритм доступа со стороны пульта

В предложенном алгоритме работы пульта открытие доступа для настройки (записи) производится нажатием комбинации кнопок и вводом цифрового кода (пароля). Причём открытие доступа возможно только с пульта прибора, а закрытие доступа либо с пульта (выход «out» из меню), либо командой по сети (Рисунок 3.8), либо автоматически по истечении 4 минут после последнего нажатия кнопок пульта прибора. Не получив физического доступа к пульту каждого прибора нельзя их перенастроить. Доступ к особо ответственным настройкам (метрологические характеристики, коды доступа, восстановление заводских настроек) следует предоставлять только при включении питания узла, что дополнительно усложняет доступ и позволяет легко обнаружить его.

Эти неудобства не чрезмерны, если учесть, что такие настройки производятся только в период пуско-наладочных или ремонтных работ. Причём открытие доступа без пароля (код = 0) и открытие доступа по сети отменяют автоматическое закрытие доступа по истечении 4 минут бездействия пульта, т.е. настройка по сети возможна вплоть до её запрета командой по сети.

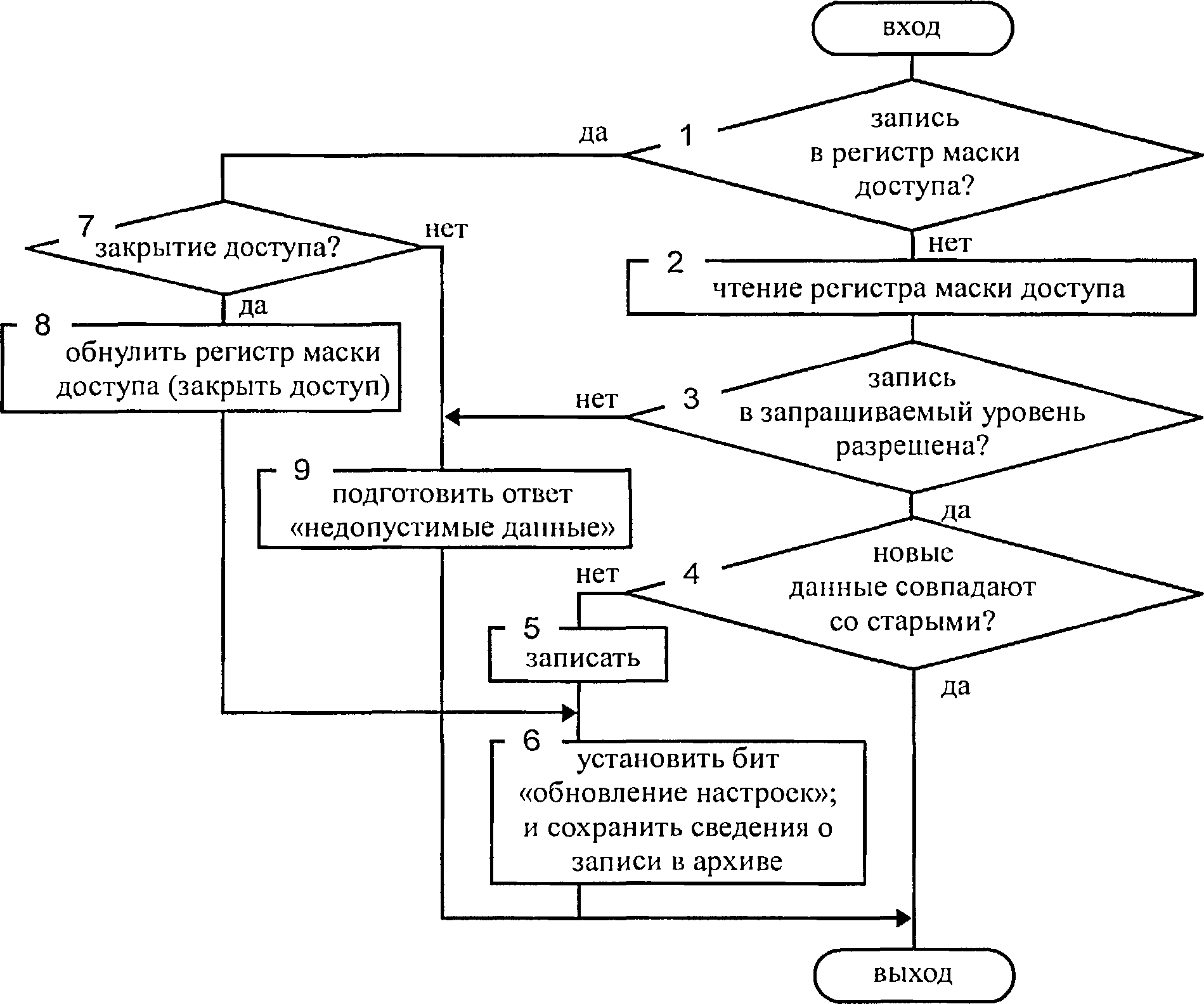

На Рисунке 3.8 показан участок алгоритма обработки команд записи в ведомом узле, ответственный за доступ к записи настроечных параметров. Он отделяет управление регистром маски доступа (блок 1), разрешая только закрытие доступа (блоки 7, 8); увязывает разрешение записи с маской доступа (блоки 2, 3) и не проводит запись, если новые данные совпадают с уже имеющимися (блок 4) для сбережения времени и ресурса flash-памяти.

Рисунок 3.8 - Участок алгоритма обработки команд записи (сетевых и пультовых)

Кроме того, автор предлагает любые изменения настроек прибора отражать в его архиве событий записью логина, пароля и времени, а также в его регистре диагностики установкой бита обновления настроек. «Ведущий» сети должен прочитать регистр диагностики «ведомого», проверить изменения и сбросить бит обновления настроек. Регулярный контроль этого бита легко осуществить, если «ведомый» копирует его в байт статуса в ответе «ведущему». БСАБА-системы обычно обрабатывают байт статуса в ответах, и это не является дополнительной нагрузкой. Такой алгоритм существенно снижает вероятность НСД и обеспечивает быстрое обнаружение вторжений в настройки, не усложняя работу с узлом сети в процессе эксплуатации.

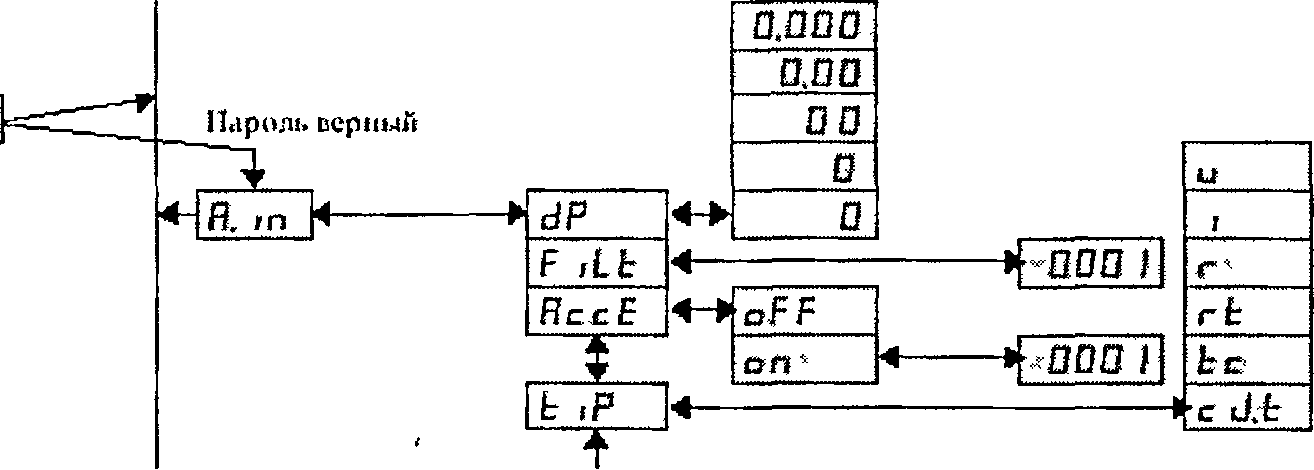

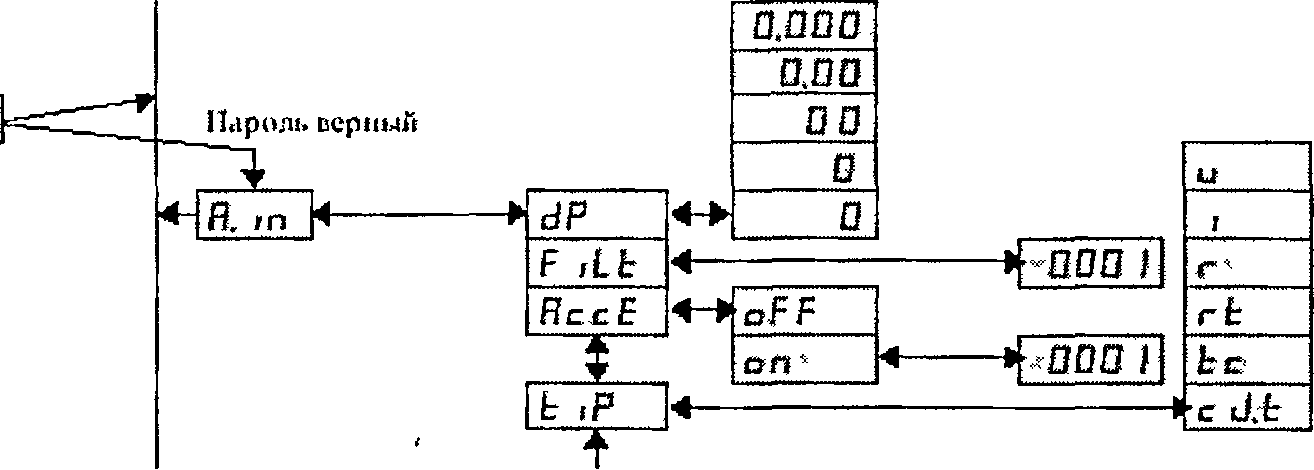

Предложенный автором алгоритм реализован в интеллектуальных датчиках ПД-1ЦМ [62, 63], ИТ-1ЦМ [64, 65] и вторичных приборах ПКД-111

5

[66-68], ПКЦ-1111 [69-71] производства ЗАО «НПП «Автоматика» (г. Владимир). Пример конкретной реализации алгоритма в меню прибора ПКД- 1115 [67] иллюстрирует Рисунок 3.9 (показан начальный и конечный участки одной из пяти ветвей управления с пульта). Здесь использован процедурный и цифровой пароли доступа в меню, индивидуальное открытие и закрытие доступа по сети (подменю «гё» —> «гб.Еп») к настройкам аналогового входа «Алп», аналогового выхода «А.оиЬ>, дискретных выходов «с!.оиЪ>, параметров интерфейса «гЭ» и сервисных функций «г8ъ>.

Режим измерения: ¡g 34 *

(Мтяреыгшюешжатие Щ {• и у)гржо!ше оагее 3 делу/А)1 г

Cade Пароль j Ht: мерный

Ввод пароля.! 0000

л*

Конфигурация аналогового входа

fciSJ

5 7.5

ЭВ.Ч

I a J

9.6

Ч.В

г 5 j4->bffud

IS

FF-

Q

Bdt

* DO IS

Конфигурация интерфейса

PRr

EUEn

Я5П

Prat

SEP

r kt

aaia

QFF

a

F Fx

•an*

a

i

• 5 .E

nо FF'

ап

Ion

fl.oufe

d.ouf

c

r5

a FF

St

on «

«-» oBF

Сервис

-ШЖ

г 5

MrEfc

End.;

DODO

(воесыпоплсгшс гаюдскнх настроек и смена кодд доступа ровню .\'»1

)

Рисунок 3.9 - Меню конфигурации ПКД-1115

Автором проведены сравнительные испытания датчиков ПД-1ЦМ и приборов ПКД-1115 с датчиками и приборами аналогичных изделий в сети Modbus RTU SCADA-системы «MySCADA» (разработана ЗАО «НЛП «Автоматика») в режиме имитации НСД с использованием авторской программы Modbus_Master.

Для сравнительной оценки защищённости узлов сети от НСД автор предлагает использовать отношение сумм остаточных рисков: S*2i = £ Risk2\ / £Risku,

гдеRiski — PiL,Ri - оценка математического ожидания потерь (риск), Pi - вероятность появления i-й угрозы,

L\ - величина ущерба при удачном осуществленииi-й угрозы в отношении защищаемых объектов (уровень серьезности угрозы),

Rt- вероятность уязвимости, т.е. преодоления механизма защиты. Сравнивая два узла сети №1 и №2, выполняющих одинаковые или близкие функции, можно свести отношение рисков к отношению вероятностей уязвимости (преодоления барьера защиты):

Ям = 1Д2|/1Дц, (3.4.1)

т.к. в этом случае для всех I : Рп —Р\\, L2\= LVl

В качестве оценки вероятности преодоления механизма защитыRx использована относительная частота преодоления механизма защиты по экспериментальным данным имитации НСД (величина, обратно пропорциональная количеству попыток до получения доступа).

Защищенность узлов определяется как величина, обратная их «уязвимости» или риску, поэтому Sz\означает меньшую защищённость узла №1.

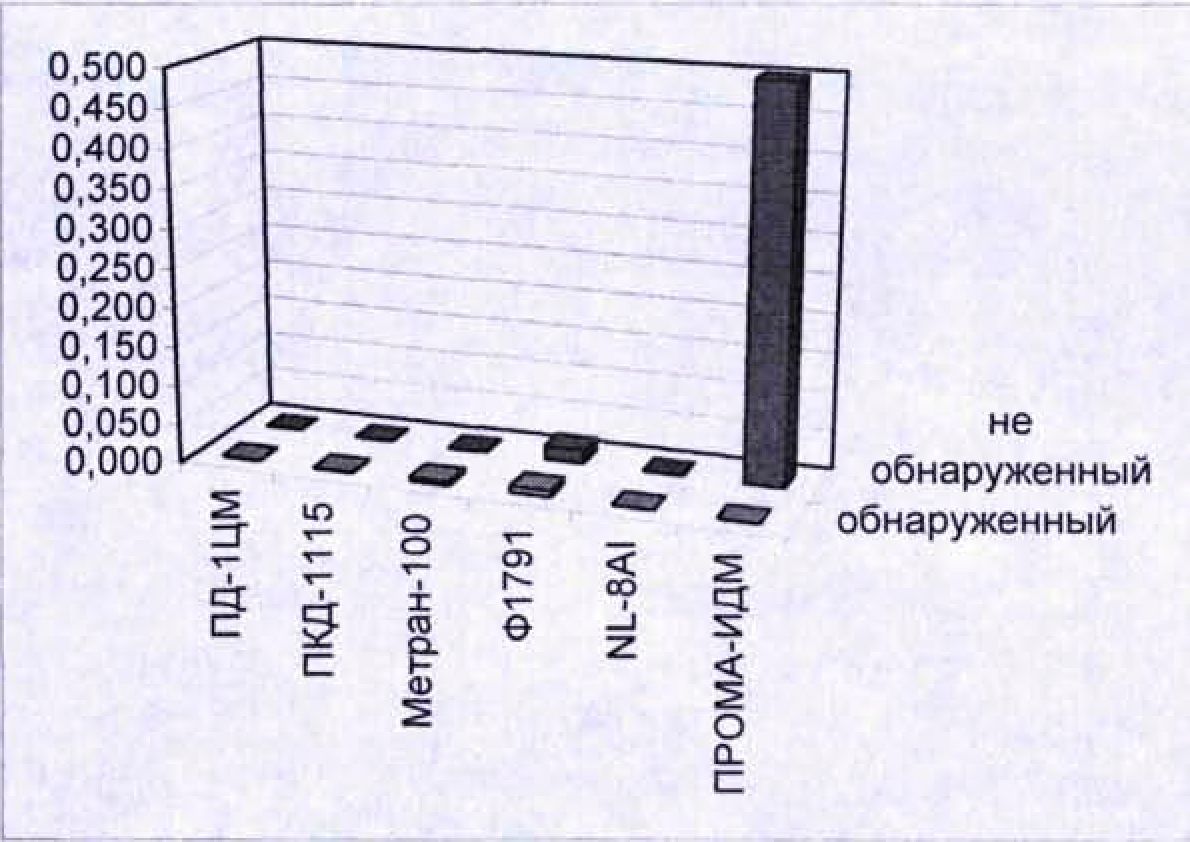

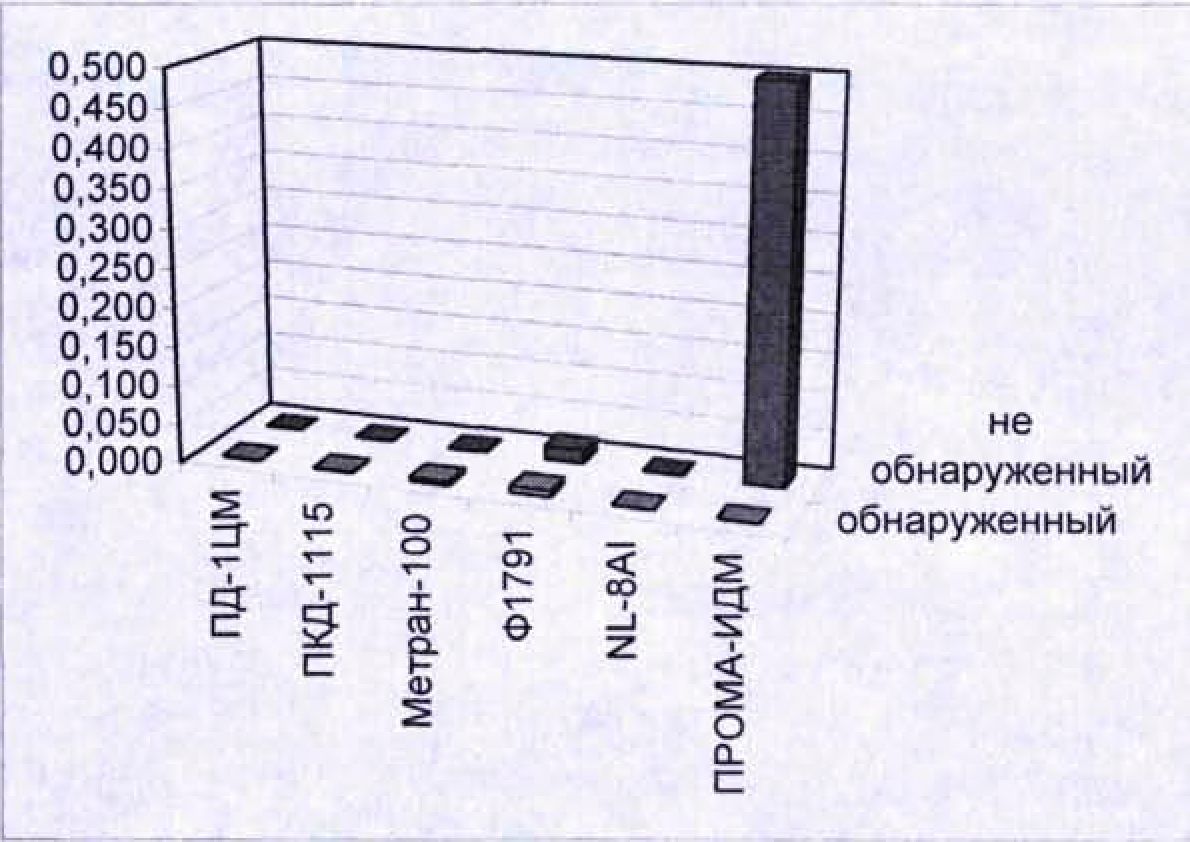

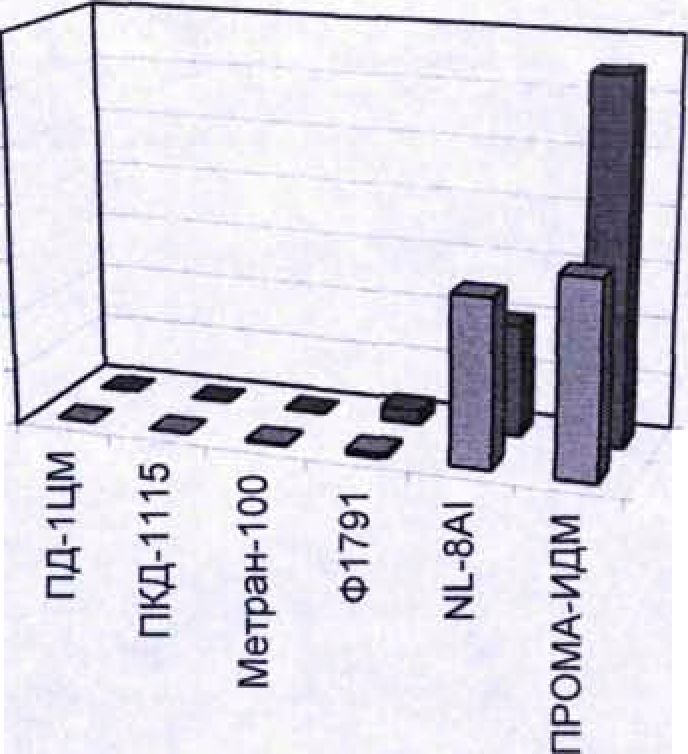

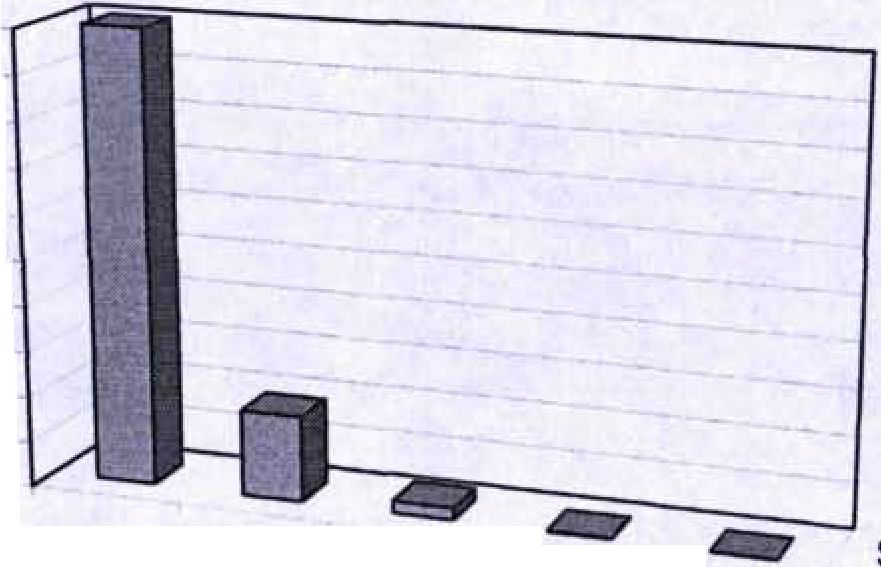

Таблица 3.3, Таблица 3.4, Таблица 3.5 и Рисунок ЗЛО, Рисунок 3.11, Рисунок 3.12 содержат относительные частоты появления обнаруженных и не обнаруженных мастером сети (MySCADA) вторжений в настройки узлов сети со стороны пульта и по сети нелегальным мастером (Modbus_Master). Таблица 3.4 получена при асинхронной работе нелегального мастера (Modbus_Master), когда возможно наложение запросов нелегального мастера на обмены легального мастера. Таблица 3,5 получена при синхронизации запросов Мо<ЗЬиз_Ма51ег с паузами в обменах легального мастера сети МуБ- САЛЭА.

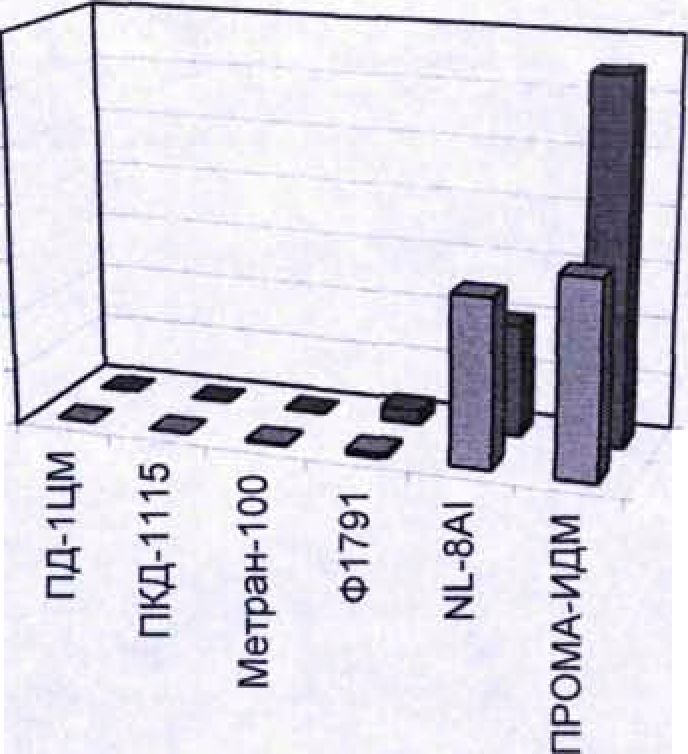

Рисунок ЗЛО - Относительные частоты появления обнаруженного и не обнаруженного

НСД с пульта

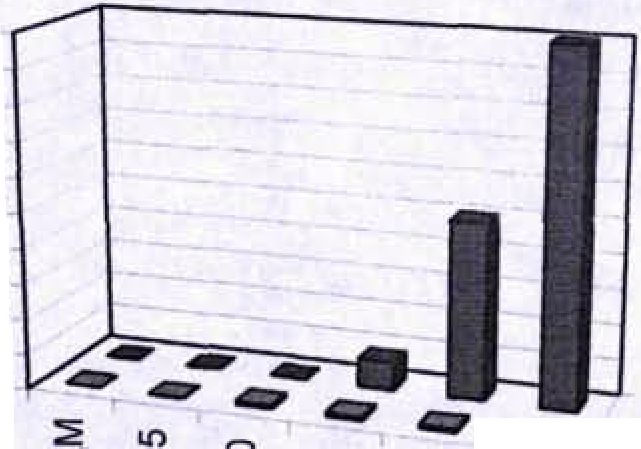

асинхронного НСД через сеть

Примечания:

т

не

обнаруженный обнаруженный

Рисунок 3.11 - Относительные частоты появления обнаруженного и не обнаруженного

0,7000 0,6000 0,5000 0,4000 0,3000 0,2000 0.1000 0,0000

не

обнаруженны обнаруженный

1,000 0,900 0,800 0,700 0,600 0,500 0,400 0,300 0,200 0,100 0,000

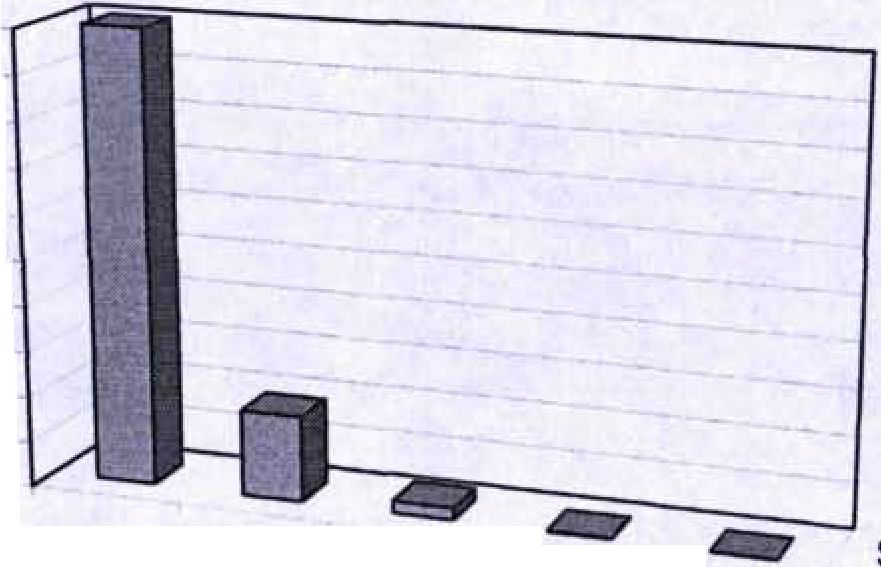

Рисунок 3.12 - Относительные частоты появления обнаруженного и не обнаруженного

синхронного НСД через сеть

" В датчике «N1.-8А1» для доступа по сети устанавливается перемычка. 2} Доступ открывается с пульта прибора. 3) Прибор не имеет защиты доступа по сети.

ОМА- ИДМ

ПД-1ЦМ.

Метран- ф1791

Ю0 гч1_-8А1

1,000 0,900 0,800 0,700 0,600 0,500 0,400 0,300 0,200 0,100 0.000

Рисунок 3.13 - Сравнительная оценка защищённости

Высокая защищённость ПД-1ЦМ и ПКД-1115 получена за счёт использования бита обновления настроек и передачи его в байте статуса прибора в каждом ответе, а также тем, что открыть доступ к настройкам из сети можно только с помощью пульта (специальной процедурой с отключением питания и вводом пароля). Прибор «Ф1791» имеет пароль всего из трёх цифр (у ПКД, ПД и Метрана - 4 цифры). Приборы «ЫЬ-8А1» и «ПРОМА-ИДМ» не имеют бита обновления настроек и регистра диагностики; доступ к ним по сети не закрывается средствами самого прибора. НСД в приборы «ЫЬ-8А1» и «ПРОМА-ИДМ» через сеть фактически обнаруживался только как сбой обмена, поэтому при синхронизации запросов МосШи5_Маз1ег с паузами в обменах легального мастера относительная частота не обнаруженного НСД сравнялась с 1.

Рисунок 3.4 представляет в общем виде структуру БР-сообщения, включающего и защищенные данные, которые, в свою очередь, включены в состав общего блока данных. Всего из 244 байт полезных данных, которые могут быть переданы в одной ЭР-телеграмме, собственно защищенные данные могут составлять максимально 128 байт. Это ограничение связано с общим ограничением РгоАЬиэ ЭР, по которому за один цикл может быть прочитано/записано до 64 слов по инициативе ведущего абонента.

Обобщённый формат кадра в сети РгойЬиБ БР приведён на рисунке:

| Sync Time | SD | LE | LEr | SD | DA | SA | FC | Data Unit | FCS | ED |

| 33 бита | 1 байт | 1 байт | 1 байт | 1 байт | 1 байт | 1 байт | 1 байт | до 244 байт | 2 байта | 1 байт |

Sync Time - время синхронизации, SD - метка начала, LE - длина данных, LEr - повтор длины данных, DA - адрес приёмника,

Рисунок 3

SA - адрес передатчика, FC - номер функции, Data Unit - данные, FCS - контрольная сумма, ED - метка конца сообщения.

4 - Кадр Profibus D

PДля считывания значения измеряемого параметра в формате Float 4, занимающем 4 байта, структура запроса входной информации и ответа в блоке данных (Data Unit) выглядят как показывает Рисунок 3.5:

Запрос ведущего устройства:

| контрольный байт | последовательный счётчик | контрольная сумма 2 (CRC2) |

| 1 байт | 1 байт | 2 байт |

Ответ ведомого устройства:

| защищённые данные | байт состояния | последовательный счётчик | контрольная сумма 2 (CRC2) |

| 4 байта | 1 байт | 1 байт | 2 байт |

Рисунок 3.5 - Структура блоков данных в цикле обмена информацией с одноканальным

узлом сети РгоШэш ЭР

Передача каждого байта данных требует дополнительно 1 стартового бита и 2 стоповых бит контроля (на чётность не проводится). Дополнительные биты относятся к управляющим (служебным), они обеспечивают синхронизацию обмена байтами.

Необходимой информацией для исполнения команды считывания входных данных является «адрес приёмника», «номер функции» в запросе и собственно «защищённые данные» в ответе. Всего 6 байт. Запрос, ответ и минимальная пауза между ними составляют 36 байт. Очевидно, что введение защиты в форме избыточности кодирования, т.е. добавления двух полей «контрольная сумма», «количество байт данных», квитанций «адрес ведомого» и «номер функции», - приводит к снижению пропускной способности канала на 83 %:

100х (6 - 36)/36 = - 83,3 %.

Таким образом, дополнительная защита программными методами существенно снижает пропускную способность канала для характерных в сетях нижнего уровня АСУ ТП коротких сообщений.

3.3 Экспериментальная проверка защищённости телекоммуникаций нижнего уровня АСУ ТП.

Телекоммуникации нижнего уровня АСУ ТП в подавляющем большинстве случаев используют проводные линии связи. В лучшем случае — это экранированная витая пара.

Проникновение в сеть возможно при физическом подключении к линии связи. Это можно сделать в клеммных коробках разветвителей, контроллеров, датчиков, если доступ к ним недостаточно защищен.

Однако на практике чаще случаются ошибки монтажа, совпадения адресов, неправильная установка скорости обмена и т.п. Ошибки задерживают отладку АСУ ТП, особенно, если затруднено их обнаружение и локализация.

Автором была проверена реакция системы контроля и датчиков на включение второго ведущего в сеть МосИэш ЯТи. Для проверки автором разработана программа «МоёЬи8_Маз1ег», которая позволяет генерировать запросы, в том числе с ошибками, и получать статистическую информацию о событиях в сети.

Целью проведения эксперимента было определение возможности включения второго ведущего в централизованную детерминированную сеть МоёЬиБ ЯТи, выявления последствий такого вмешательства для легального ведущего и для подчиненных узлов сети.

Рисунок 3.6 показывает зависимость процента обнаруженных ошибок обменов легального ведущего от скорости сети с четырьмя ведомыми при цикле опроса 1 с

.

30 25 20 15 10 5 0

Рисунок 3.6 - Зависимость процента обнаруженных ошибок обмена от скорости передачи

Генерация запросов нелегального ведущего производилась программой «МоёЬиз_Маз1ег» 1 раз в секунду независимо (асинхронно) от легального ведущего.

При включении алгоритма прослушивания сети и генерации посылок только после 10-миллисекундного «молчания». Программа «МоёЬиз_Маз1ег» обеспечила практически 100 % доступ к ведомым узлам сети, не нарушая циклы обмена легального ведущего. СОМ-порт легального ведущего получал дополнительные несанкционированные посылки. Но 8САОА-система никак на них не реагировала, то есть вмешательство не обнаруживала.

Адреса узлов в сети нелегальный ведущий может получить простым «прослушиванием» сети или сканированием. Скорость обмена может определить методом проб.

Из этого можно сделать следующие выводы:

| 24,6 | | | | | | | |||||

| | .ж | | | | | | |||||

| | | | | | | | | ||||

| | | 11,9 | — | — | | | |||||

| - | | — | | /.1 | | | | — | |||

| | | " /щ | | | _ | 3,0 | | | |||

| | | & | | | | р— | 1,0 1,0 | 0,5 0,5 | |||

| | | ш | | ** | | * | гз—I г—1 | ||||

1 ... 6 7 8 9 10 11 12 13 ... 25

1,2 2,4 4,8 9,6 19,2 38,4 57,6 115,2

Кбит/с

1. Результаты эксперимента показали, что вмешательство нелегального ведущего физически возможно и не распознается легальным ведущим как вмешательство. Легальный ведущий воспринимает вмешательство нелегального ведущего как ошибку обмена только при наложении сигналов. Основное негативное воздействие вмешательства нелегального ведущего - ошибки обмена при наложении сигнала

.

-

При низкой скорости обмена вмешательство нелегального ведущего в большей степени блокирует работу системы, которая констатирует ошибки обмена по сети. -

При высокой скорости обмена нелегальный ведущий чаще успевает произвести обмен с ведомым узлом в промежутках между обменами легального ведущего. При этом легальный ведущий получает в буфер СОМ-порта сообщения, но не распознает их как вмешательство. А ведомые узлы исправно исполняют команды нелегального ведущего.

3.4 Разработка алгоритма доступа к узлам сети нижнего уровня АСУ ТП

Предложенный автором системный подход к построению СЗИ, предполагает кроме внешней защитной оболочки, организованной БСАБА- системой и операционной системой, создавать и использовать встроенные механизмами защиты в программных и технических компонентах нижнего уровня АСУ ТП.

Защита интеллектуальных датчиков, исполнительных механизмов, приборов и контроллеров как со стороны встроенного пульта управления, так и со стороны локальной сети представляет из себя механизм цифрового или процедурного пароля. Т.е. доступ к изменению (записи) параметров устройства может быть открыт и закрыт нажатием определённой последовательности кнопок пульта или подачей специальных команд по сети.

Анализ защищённости интеллектуальных сетевых устройств нижнего уровня АСУ ТП показал, что тенденция разработки устройств с максимальной гибкостью, программируемостью приводит к неоправданному повышению риска НСД и увеличивает число возможных ошибок обслуживающего персонала. Некоторые характерные результаты этого анализа, проведённого автором среди множества отечественных и зарубежных интеллектуальных устройств ввода-вывода [36-61] сведены в Таблице 3.2.

| Таблица 3.2 - Защита доступа к сетевым устройствам АСУ ТП Устройство и производитель | Сеть (интерфейс) | Открытие доступа | Закрытие доступа | |

| Комплекс ТЕКОНИК® (10 сетевых модулей). ЗАО «ТеконГруп» (Россия) | Т4000 (RS-485) | Замыкание перемычки WWZ\ на приборе. По сети - командой «Перейти в режим «конфигурировани я» ($ААСРО) | Выключение питания прибора. По сети - командой «Перезапуск датчика» ($AARST) |

| Комплекс «ДЕКОНТ» (около 30 сетевых модулей). Компания ДЭП (Россия) | CAN, Ethernet (RS-232, RS-485, USB, SSI) | Модули не имеют встроенного пульта, полностью управляются по сети или с переносного пульта. Защита паролями на уровне программ «Конфигуратор», «Клиент-Сервер». | |

| Датчик «Rosemount 3051 >>. Emerson Process Management (США) | Foundation fieldbus | Снять перемычку защиты от записи на приборе | Установить перемычку защиты от записи на приборе |

| Датчик «Cerbar S». Endress+Hauser (Германия) | Foundation fieldbus | Одновременное нажатие кнопок «+8» и «-г» на приборе. По сети - командой с кодом 130 | Одновременное нажатие кнопок «+Z» и «-8» на приборе. По сети - командой с кодом, не равным 130 |

| Приборы «ПРОМА-ИДМ», «ПРОМА-ИТМ». ООО «ПРОМА» (Россия) | Modbus RTU (RS-485) | Одновременное нажатие кнопок «|» и «1» на приборе | Одновременное нажатие кнопок «|» и «|» на приборе |

| Доступ по сети свободный | |||

| Прибор Ф1791. Завод «ВИБРАТОР» (Россия) | Modbus RTU (RS-485) | Пароль из 3 цифр с пульта прибора(по сети только чтение) | Нажатие кнопки «Вход» |

| Датчики «Метран-100». ПГ «Метран» (Россия) | ICP, Modbus (RS-485) | Доступ по сети свободный. 1 Защита паролями на уровне конфигурационной программы 1СР- МА8ТЕ^ Modbus-MASTER или ЗСАВА-системы | |

| 1 Модули ввода-вывода серии «NL-М». | НИЛ АП (Россия) | ASCII, Modbus (RS-485) | Доступ по сети свободный через ОРС- сервер ^орс от любой ЗСАОА-системы | |

1 ... 7 8 9 10 11 12 13 14 ... 25

Таким образом, потенциальная опасность НСД существует, несмотря на наличие паролей и процедур начала и окончания настройки, т.к. высока вероятность того, например, что оператор забудет закрыть процедуру настройки. А для узлов, свободно доступных по сети или открываемых по сети, опасность НСД наиболее высока.

Не надо забывать и о том, что легальному пользователю защита не должна добавлять чрезмерных неудобств.

Автор предлагает следующие алгоритмы доступа к узлам сети со стороны пульта (Рисунок 3.7) и со стороны сети (Рисунок 3.8), отличающиеся от существующих тем, что оптимально сочетают ряд методов защиты от НСД с предложением доступ к настройкам по сети только закрывать.

Рисунок 3.7 - Алгоритм доступа со стороны пульта

В предложенном алгоритме работы пульта открытие доступа для настройки (записи) производится нажатием комбинации кнопок и вводом цифрового кода (пароля). Причём открытие доступа возможно только с пульта прибора, а закрытие доступа либо с пульта (выход «out» из меню), либо командой по сети (Рисунок 3.8), либо автоматически по истечении 4 минут после последнего нажатия кнопок пульта прибора. Не получив физического доступа к пульту каждого прибора нельзя их перенастроить. Доступ к особо ответственным настройкам (метрологические характеристики, коды доступа, восстановление заводских настроек) следует предоставлять только при включении питания узла, что дополнительно усложняет доступ и позволяет легко обнаружить его.

Эти неудобства не чрезмерны, если учесть, что такие настройки производятся только в период пуско-наладочных или ремонтных работ. Причём открытие доступа без пароля (код = 0) и открытие доступа по сети отменяют автоматическое закрытие доступа по истечении 4 минут бездействия пульта, т.е. настройка по сети возможна вплоть до её запрета командой по сети.

На Рисунке 3.8 показан участок алгоритма обработки команд записи в ведомом узле, ответственный за доступ к записи настроечных параметров. Он отделяет управление регистром маски доступа (блок 1), разрешая только закрытие доступа (блоки 7, 8); увязывает разрешение записи с маской доступа (блоки 2, 3) и не проводит запись, если новые данные совпадают с уже имеющимися (блок 4) для сбережения времени и ресурса flash-памяти.

Рисунок 3.8 - Участок алгоритма обработки команд записи (сетевых и пультовых)

Кроме того, автор предлагает любые изменения настроек прибора отражать в его архиве событий записью логина, пароля и времени, а также в его регистре диагностики установкой бита обновления настроек. «Ведущий» сети должен прочитать регистр диагностики «ведомого», проверить изменения и сбросить бит обновления настроек. Регулярный контроль этого бита легко осуществить, если «ведомый» копирует его в байт статуса в ответе «ведущему». БСАБА-системы обычно обрабатывают байт статуса в ответах, и это не является дополнительной нагрузкой. Такой алгоритм существенно снижает вероятность НСД и обеспечивает быстрое обнаружение вторжений в настройки, не усложняя работу с узлом сети в процессе эксплуатации.

Предложенный автором алгоритм реализован в интеллектуальных датчиках ПД-1ЦМ [62, 63], ИТ-1ЦМ [64, 65] и вторичных приборах ПКД-111

5

[66-68], ПКЦ-1111 [69-71] производства ЗАО «НПП «Автоматика» (г. Владимир). Пример конкретной реализации алгоритма в меню прибора ПКД- 1115 [67] иллюстрирует Рисунок 3.9 (показан начальный и конечный участки одной из пяти ветвей управления с пульта). Здесь использован процедурный и цифровой пароли доступа в меню, индивидуальное открытие и закрытие доступа по сети (подменю «гё» —> «гб.Еп») к настройкам аналогового входа «Алп», аналогового выхода «А.оиЬ>, дискретных выходов «с!.оиЪ>, параметров интерфейса «гЭ» и сервисных функций «г8ъ>.

Режим измерения: ¡g 34 *

(Мтяреыгшюешжатие Щ {• и у)гржо!ше оагее 3 делу/А)1 г

Cade Пароль j Ht: мерный

Ввод пароля.! 0000

л*

Конфигурация аналогового входа

fciSJ

5 7.5

ЭВ.Ч

I a J

9.6

Ч.В

г 5 j4->bffud

IS

FF-

Q

Bdt

* DO IS

Конфигурация интерфейса

PRr

EUEn

Я5П

Prat

SEP

r kt

aaia

QFF

a

F Fx

•an*

a

i

• 5 .E

nо FF'

ап

Ion

fl.oufe

d.ouf

c

r5

a FF

St

on «

«-» oBF

Сервис

-ШЖ

г 5

MrEfc

End.;

DODO

(воесыпоплсгшс гаюдскнх настроек и смена кодд доступа ровню .\'»1

)

Рисунок 3.9 - Меню конфигурации ПКД-1115

Автором проведены сравнительные испытания датчиков ПД-1ЦМ и приборов ПКД-1115 с датчиками и приборами аналогичных изделий в сети Modbus RTU SCADA-системы «MySCADA» (разработана ЗАО «НЛП «Автоматика») в режиме имитации НСД с использованием авторской программы Modbus_Master.

Для сравнительной оценки защищённости узлов сети от НСД автор предлагает использовать отношение сумм остаточных рисков: S*2i = £ Risk2\ / £Risku,

гдеRiski — PiL,Ri - оценка математического ожидания потерь (риск), Pi - вероятность появления i-й угрозы,

L\ - величина ущерба при удачном осуществленииi-й угрозы в отношении защищаемых объектов (уровень серьезности угрозы),

Rt- вероятность уязвимости, т.е. преодоления механизма защиты. Сравнивая два узла сети №1 и №2, выполняющих одинаковые или близкие функции, можно свести отношение рисков к отношению вероятностей уязвимости (преодоления барьера защиты):

Ям = 1Д2|/1Дц, (3.4.1)

т.к. в этом случае для всех I : Рп —Р\\, L2\= LVl

В качестве оценки вероятности преодоления механизма защитыRx использована относительная частота преодоления механизма защиты по экспериментальным данным имитации НСД (величина, обратно пропорциональная количеству попыток до получения доступа).

Защищенность узлов определяется как величина, обратная их «уязвимости» или риску, поэтому Sz\

Таблица 3.3, Таблица 3.4, Таблица 3.5 и Рисунок ЗЛО, Рисунок 3.11, Рисунок 3.12 содержат относительные частоты появления обнаруженных и не обнаруженных мастером сети (MySCADA) вторжений в настройки узлов сети со стороны пульта и по сети нелегальным мастером (Modbus_Master). Таблица 3.4 получена при асинхронной работе нелегального мастера (Modbus_Master), когда возможно наложение запросов нелегального мастера на обмены легального мастера. Таблица 3,5 получена при синхронизации запросов Мо<ЗЬиз_Ма51ег с паузами в обменах легального мастера сети МуБ- САЛЭА.

| Таблица 3.3 - Относительные частоты НСД с пульта НСД | ПД-1ЦМ | пкд- | Метран- | Ф1791 | 1ЧЬ-8А1" | ПРОМА |

| с пульта | | 1115 | 100 | | | -ИДМ |

| обнаруженный | 0,001 | 0,001 | 0,005 | 0,008 | 0 | 0 |

| не обнаруженный | 0 | 0 | 0 | 0,017 | 0 | 0,50 |

Рисунок ЗЛО - Относительные частоты появления обнаруженного и не обнаруженного

НСД с пульта

| Таблица 3.4 - Относительные частоты асинхронного НСД по сети НСД | пд- | пкд- | Метран- | Ф17912' | 1ЧЬ-8А1и | ПРОМА |

| по сети | 1ЦМ21 | 11152) | 1002) | | | -идм3) |

| обнаруженный | 0,0005 | 0,0005 | 0,003 | 0,008 | 0,30 | 0,35 |

| не обнаруженный | 0 | 0 | 0 | 0.025 | 0,20 | 0,65 |

асинхронного НСД через сеть

| Таблица 3.5 - Относительные частоты синхронного НСД по сети НСД по сети | ПД- 1ЦМ21 | ПКД- П152) | Метран- 1002) | Ф17914 | N1^-8 А11) | ПРОМА -ИДМ3) |

| обнаруженный | 0,001 | 0,001 | 0,01 | 0,01 | 0,01 | 0 |

| не обнаруженный | 0 | 0 | 0 | 0,08 | 0,50 | 1 |

1 ... 8 9 10 11 12 13 14 15 ... 25

Примечания:

т

не

обнаруженный обнаруженный

Рисунок 3.11 - Относительные частоты появления обнаруженного и не обнаруженного

0,7000 0,6000 0,5000 0,4000 0,3000 0,2000 0.1000 0,0000

не

обнаруженны обнаруженный

1,000 0,900 0,800 0,700 0,600 0,500 0,400 0,300 0,200 0,100 0,000

Рисунок 3.12 - Относительные частоты появления обнаруженного и не обнаруженного

синхронного НСД через сеть

" В датчике «N1.-8А1» для доступа по сети устанавливается перемычка. 2} Доступ открывается с пульта прибора. 3) Прибор не имеет защиты доступа по сети.

ОМА- ИДМ

ПД-1ЦМ.

Метран- ф1791

Ю0 гч1_-8А1

1,000 0,900 0,800 0,700 0,600 0,500 0,400 0,300 0,200 0,100 0.000

Рисунок 3.13 - Сравнительная оценка защищённости

Высокая защищённость ПД-1ЦМ и ПКД-1115 получена за счёт использования бита обновления настроек и передачи его в байте статуса прибора в каждом ответе, а также тем, что открыть доступ к настройкам из сети можно только с помощью пульта (специальной процедурой с отключением питания и вводом пароля). Прибор «Ф1791» имеет пароль всего из трёх цифр (у ПКД, ПД и Метрана - 4 цифры). Приборы «ЫЬ-8А1» и «ПРОМА-ИДМ» не имеют бита обновления настроек и регистра диагностики; доступ к ним по сети не закрывается средствами самого прибора. НСД в приборы «ЫЬ-8А1» и «ПРОМА-ИДМ» через сеть фактически обнаруживался только как сбой обмена, поэтому при синхронизации запросов МосШи5_Маз1ег с паузами в обменах легального мастера относительная частота не обнаруженного НСД сравнялась с 1.