Файл: Учебнометодическое пособие по дисциплине Информационная безопасность Классы 1011 Курск 2023 Настоящее.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 1086

Скачиваний: 8

СОДЕРЖАНИЕ

Лабораторная работа №1 Защита документов MS Office

Установка пароля для открытия и изменения документа, книги или презентации MS Office 2010

Шифрование документа и задание пароля для его открытия

Задание пароля для изменения документа

Задание 1. Установка пароля в документе MS Word 2010

Задание 4. Создание сложных паролей вручную

Возможности Advanced Office Password Recovery

Методы восстановления пароля Предварительная атака

Выполнить практическое задание:

Выполнить конспект задания в тетради

Выполнить практическое задание:

Работа с программами взлома на примере AZPR

Выбирается архив для вскрытия и тип атаки (см. рис).

Выполнить практическое задание:

Проведение атаки перебором (bruteforce attack)

Проведение атаки по словарю (dictionary attack)

Оформить конспект работы в тетради Контрльные вопросы:

Лабораторная работа №3 Исследование и настройка межсетевого экрана

Теоретические сведения к практической работе

Системы программной и аппаратной защиты рабочих станций – брандмауэры (FireWalls)

Фильтрация пакетов (packet filtering firewalls)

Firewall цепного уровня (circuit level firewalls)

Динамическая фильтрация пакетов (dynamic packet filter firewalls)

Вспомогательные системы обеспечения безопасности компьютерных сетей - сканеры.

Задание 1. Изучите теоретический материал темы, выполните конспект в тетради.

Изменения в пользовательском интерфейсе

Настройка параметров регулярного резервного копирования

Варианты размещения резервной копии файлов

При самостоятельном выборе можно создать резервные копии:

Создание резервной копии файлов

Рассмотрим создание первого образа.

Просмотр и удаление резервных копий

Рекомендации по резервному копированию

Архивы пользовательских файлов

Примеры классических шифров замены

В связи с создавшимся положением отодвигаем сроки возвращения

А) СРОЧНО ПРИЕЗЖАЙ ИВАН Ключ БАЙТ

Пусть, например, требуется зашифровать фразу ГРУЗИТЕ АПЕЛЬСИНЫ БОЧКАМИ с помощью ключа ВЕНТИЛЬ

МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБЛЕЙ ЗА ШТУКУ

Расшифровка текста производится в следующей последовательности:

А) слово ООЗЦБККГДХБ Ключ ВАГОН

Классические шифры перестановки

ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ

ОИЛЕТ ОХЫМК АККАТ ТЕДУ Б ЬТСУП

ПКУМС ЫТХЬО БТУЕД ЛЕИТК ТЛАМК НКОАП

ПСЬУЕ ТКАМХ ТЛАВД УТБДТ АККЫО ЕИБГЕ

УТЫ ЬКТ СТХ ТАО УАЛ ПЕМО ДКИ БКЕ

УДТ ЬИ СЕАЕ ТТКЛ АЫК ПКО УКХЛ БТМ

А) СРОЧНО ПРИЕЗЖАЙ ИВАН ключ БАЙТ

П УУ СДК ТЕКХ ЬТАОА БТКТБЖ АМЕВЗ ЫЛГИ ИДК ЕЛ М

ПУУСДК ТЕКХЬТ АОАБТК ТБЖАМЕ ВЗЫЛГИ ИДКЕЛМ

ПРИМЕР МАРШРУТНОЙ ПЕРЕСТАНОВКИ

ОЬТСО НЙАЧУ ЛСВТЯ РЕВЕН ИЛЕТИ ДЕБОП

ТОУМА МЕЖЕЧ ЫАООО ОММГЗ ЕСНМЕ ДЕООО ЧЫАОД НЛОТМ УМООО ТДЕРО ЕОЧОМ МОООО

Задание 1: Расшифровать фразу, зашифрованную столбцовой перестановкой

перестановкой (сначала были переставлены столбцы, затем строки)

Задание: с помощью матрицы третьего порядка

Получили шифротекст: 25 19 27 4 10 8

Для нахождения обратной матрицы используют следующую схему:

Найдем алгебраические дополнения всех элементов ключа А

Лабораторная работа №9 Методы сжатия. Алгоритм Хаффмена

Динамическая фильтрация пакетов (dynamic packet filter firewalls)

В основном этот уровень повторяет предыдущий, за двумя важными исключениями:

-

возможно изменение правил обработки пакетов «на лету»; -

включена поддержка UDP.

Уровень kernel proxy

Уровень kernel proxy возник достаточно недавно. Основная его идея — попытка поместить описанный выше алгоритм firewall программного уровня в ядро операционной системы, что избавляет компьютер от лишних затрат времени на передачу данных между ядром и программой proxy. Это повышает производительность и позволяет производить более полную проверку проходящей информации.

Примеры межсетевых экранов

-

Аппаратный (D-Link)

| DFL-1100 Межсетевой экран для сетей крупных предприятий (на данный момент используются также в школах) |

|

-

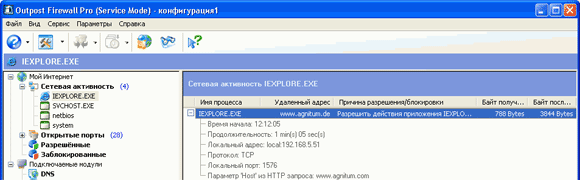

Программный (Agnitum Outpost)

Вспомогательные системы обеспечения безопасности компьютерных сетей - сканеры.

Архитектура сканера

Основной принцип функционирования сканера заключается в эмуляции действий потенциального злоумышленника по осуществлению сетевых атак. Поиск уязвимостей путем имитации возможных атак является одним из наиболее эффективных способов анализа защищенности АС, который дополняет результаты анализа конфигурации по шаблонам

, выполняемый локально с использованием шаблонов (списков проверки). Современные сканеры способны обнаруживать сотни уязвимостей сетевых ресурсов, предоставляющих те или иные виды сетевых сервисов. Их предшественниками считаются сканеры телефонных номеров (war dialers), использовавшиеся с начала 80-х и непотерявшие актуальности по сей день. Первые сетевые сканеры представляли собой простейшие сценарии на языке Shell, сканировавшие различные TCP- порты. Сегодня они превратились в зрелые программные продукты, реализующие множество различных сценариев сканирования. Современный сетевой сканер выполняет четыре основные задачи:

-

Идентификацию доступных сетевых ресурсов; -

Идентификацию доступных сетевых сервисов; -

Идентификацию имеющихся уязвимостей сетевых сервисов; -

Выдачу рекомендаций по устранению уязвимостей.

В функциональность сетевого сканера не входит выдача рекомендаций по использованию найденных уязвимостей для реализации атак на сетевые ресурсы. Возможности сканера по анализу уязвимостей ограничены той информацией, которую могут предоставить ему доступные сетевые сервисы. Принцип работы сканера заключается в моделировании действий злоумышленника, производящего анализ сети при помощи стандартных сетевых утилит, таких как host, showmount, traceout, rusers, finger, ping и т. п. При этом используются известные уязвимости сетевых сервисов, сетевых протоколов и ОС для осуществления удаленных атак на системные ресурсы и осуществляется документирование удачных попыток.

Число уязвимостей в базах данных современных сканеров медленно, но уверенно приближается к 10000.

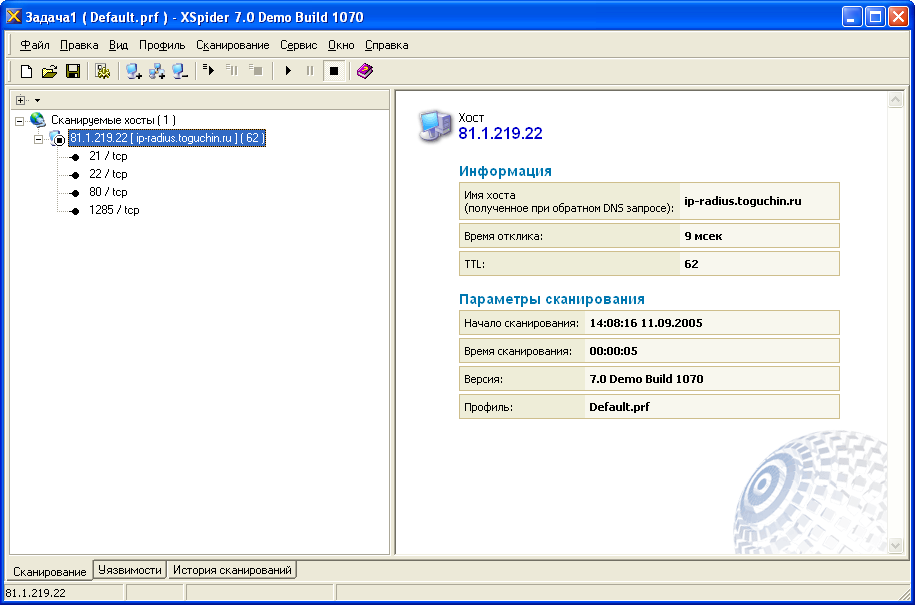

Пример сканера XSpider

Пример сканера XSpider

-

Порядок выполнения работы.

Условиявыполненияпрактическойработы. Данная работа должна выполняться в присутствии учителя или уполномоченного им лица, которому предоставляются права на осуществление следующих действий в операционных системах Windows XP, работающих как в сетевом режиме, так и в одиночном режиме:

-

права на установку программного обеспечения; -

права на работу как в составе рабочей группы или домена Windows, так и в составе локального администратора рабочей станции; -

права на предоставление учетной записи учащимся, позволяющей установку ПО.

Практическая работа проводится в двух вариантах:

-

Автономный.

В компьютерном классе должны находиться не менее 2-х машин, объединенных в сеть. На первой устанавливается сетевойсканерили межсетевой экран. В случае установки МСЭ вторая машина используется для тестирования защиты первой от ICMP пакетов с помощью стандартной утилиты ping. При «автономном» тестировании сканера вторая машина будет использоваться в качестве исследуемого объекта.

-

Совместный.

В компьютерном классе должны находиться также не менее 2-х машин, объединенных в сеть. На части из них устанавливается сканер, на остальных – МСЭ. При этом для проверки защиты рабочей станции от ICMP пакетов

с помощью МСЭ (а также для тестирования сканера) будет использоваться сетевой сканер.

Порядокработы

Работа будет проходить в два этапа. Первый этап предназначен для изучения работы XSpider, Outpost и WindowsXP в «автономном» режиме. Второй этап – для изучения работы в совместном режиме. На каждом этапе студенты делятся на две группы, одна из которых будет работать с МСЭ, вторая – со сканером или псевдосканером (утилитой ping).

Действия, общие для двух этапов:

-

Взять из папки \\m00\fit2005 файлы установки сканера XSpider и МСЭ Agnitum Outpost; -

На каждом рабочем месте выполнить установку сканера и МСЭ; -

При установке Outpost соглашаться со всеми вопросами. По окончании установки – перезагрузить машину; -

Перед началом работы перевести установленный МСЭ в режим разрешения. Открыть Outpost -> меню «Параметры» -> «Политики» -> выбрать режим «Разрешать»; -

Узнать имя и IP-адрес своего рабочего компьютера: «Пуск» ->

«Выполнить» -> “cmd” -> “ipconfig /all”;

Этап 1. Автономный режим. Каждый ученик из группы 1 должен работать в паре с учеником из группы 2.

Группа 1:

-

Запустить пинг компьютера-соседа из группы 2: «Пуск» ->

«Выполнить» -> “cmd” -> “ping ip-addr -t”; (утилита ping располагается в C:\windows\system32)

-

Смотреть на ответные пинг-пакеты. -

Фиксировать моменты, когда ответные пакеты пропадают и появляются. -

Сравнить данные с моментами изменения конфигурации МСЭ напарником

Группа 2:

-

Открыть Outpost; -

Зайти в меню «Параметры» -> «Системные» -> «ICMP параметры» -> отключить/включить эхо-запросы и ответы; -

Проверить состояние ответов на ping-запросы у напарника; -

Повторить п.1-2 несколько раз.

Поменяться с напарником ролями и повторить вышеуказанные пункты.

Этап 2. Совместный режим. Каждый ученик из группы 1 должен работать в паре с учеником из группы 2.

Группа 1:

-

Запустить утилиту сканирования сети XSpider; -

В меню «Правка» выбрать «Добавить хост»; -

Введите IP-адрес хоста напарника; -

Узнать у напарника текущий режим работы МСЭ; -

В меню «Сканирование» выберите «Старт все»;

Начнется попытка XSpider сканировать указанный хост. В случае, если на целевом хосте отключены ICMP-ответы, то сканирование происходить не будет без установки в XSpider специальной опции: меню «Профиль» ->

«Редактировать текущий» -> «Поиск хостов» -> поставить галочку «Сканировать не отвечающие хосты».

-

Сбросить флаг «Сканировать не отвечающие хосты» для возврата XSpider в первоначальную конфигурацию.

Группа 2:

-

Открыть Outpost; -

Зайти в меню «Параметры» -> «Системные» -> «ICMP параметры» -> отключить/включить эхо-запросы и ответы; -

Проверить, как работает XSpider у напарника; -

Повторить п.1-2 несколько раз для двух режимов XSpider – требующего ICMP-ответа и не требующего.

Поменяться с напарником ролями и повторить вышеуказанные пункты.

По завершению практической работы установленное в процессе занятия ПО необходимо удалить из системы.