Файл: Учебнометодическое пособие по дисциплине Информационная безопасность Классы 1011 Курск 2023 Настоящее.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 1088

Скачиваний: 8

СОДЕРЖАНИЕ

Лабораторная работа №1 Защита документов MS Office

Установка пароля для открытия и изменения документа, книги или презентации MS Office 2010

Шифрование документа и задание пароля для его открытия

Задание пароля для изменения документа

Задание 1. Установка пароля в документе MS Word 2010

Задание 4. Создание сложных паролей вручную

Возможности Advanced Office Password Recovery

Методы восстановления пароля Предварительная атака

Выполнить практическое задание:

Выполнить конспект задания в тетради

Выполнить практическое задание:

Работа с программами взлома на примере AZPR

Выбирается архив для вскрытия и тип атаки (см. рис).

Выполнить практическое задание:

Проведение атаки перебором (bruteforce attack)

Проведение атаки по словарю (dictionary attack)

Оформить конспект работы в тетради Контрльные вопросы:

Лабораторная работа №3 Исследование и настройка межсетевого экрана

Теоретические сведения к практической работе

Системы программной и аппаратной защиты рабочих станций – брандмауэры (FireWalls)

Фильтрация пакетов (packet filtering firewalls)

Firewall цепного уровня (circuit level firewalls)

Динамическая фильтрация пакетов (dynamic packet filter firewalls)

Вспомогательные системы обеспечения безопасности компьютерных сетей - сканеры.

Задание 1. Изучите теоретический материал темы, выполните конспект в тетради.

Изменения в пользовательском интерфейсе

Настройка параметров регулярного резервного копирования

Варианты размещения резервной копии файлов

При самостоятельном выборе можно создать резервные копии:

Создание резервной копии файлов

Рассмотрим создание первого образа.

Просмотр и удаление резервных копий

Рекомендации по резервному копированию

Архивы пользовательских файлов

Примеры классических шифров замены

В связи с создавшимся положением отодвигаем сроки возвращения

А) СРОЧНО ПРИЕЗЖАЙ ИВАН Ключ БАЙТ

Пусть, например, требуется зашифровать фразу ГРУЗИТЕ АПЕЛЬСИНЫ БОЧКАМИ с помощью ключа ВЕНТИЛЬ

МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБЛЕЙ ЗА ШТУКУ

Расшифровка текста производится в следующей последовательности:

А) слово ООЗЦБККГДХБ Ключ ВАГОН

Классические шифры перестановки

ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ

ОИЛЕТ ОХЫМК АККАТ ТЕДУ Б ЬТСУП

ПКУМС ЫТХЬО БТУЕД ЛЕИТК ТЛАМК НКОАП

ПСЬУЕ ТКАМХ ТЛАВД УТБДТ АККЫО ЕИБГЕ

УТЫ ЬКТ СТХ ТАО УАЛ ПЕМО ДКИ БКЕ

УДТ ЬИ СЕАЕ ТТКЛ АЫК ПКО УКХЛ БТМ

А) СРОЧНО ПРИЕЗЖАЙ ИВАН ключ БАЙТ

П УУ СДК ТЕКХ ЬТАОА БТКТБЖ АМЕВЗ ЫЛГИ ИДК ЕЛ М

ПУУСДК ТЕКХЬТ АОАБТК ТБЖАМЕ ВЗЫЛГИ ИДКЕЛМ

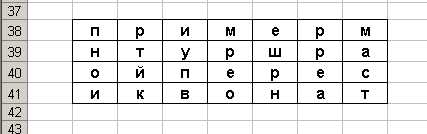

ПРИМЕР МАРШРУТНОЙ ПЕРЕСТАНОВКИ

ОЬТСО НЙАЧУ ЛСВТЯ РЕВЕН ИЛЕТИ ДЕБОП

ТОУМА МЕЖЕЧ ЫАООО ОММГЗ ЕСНМЕ ДЕООО ЧЫАОД НЛОТМ УМООО ТДЕРО ЕОЧОМ МОООО

Задание 1: Расшифровать фразу, зашифрованную столбцовой перестановкой

перестановкой (сначала были переставлены столбцы, затем строки)

Задание: с помощью матрицы третьего порядка

Получили шифротекст: 25 19 27 4 10 8

Для нахождения обратной матрицы используют следующую схему:

Найдем алгебраические дополнения всех элементов ключа А

Лабораторная работа №9 Методы сжатия. Алгоритм Хаффмена

Рис. 3 Использование ключа

Записываем столбики в соответствии с номерами букв ключа:

УТЫ ЬКТ СТХ ТАО УАЛ ПЕМО ДКИ БКЕ

Затем последовательность опять разбивается на пятерки:

УТЫЬК ТСТХТ АОУАЛ ПЕМОД КИБКЕ

Таким шифром простой перестановки колонок пользовались немецкие секретные агенты во время Второй мировой войны. В качестве ключа они использовали первые буквы строк на определенной странице какой-нибудь обыкновенной книги.

Развитием этого шифра является шифр перестановки колонок с пропусками, которые располагаются в решетке тоже в соответствии с ключом (в нашем случае через 6-1-3-4-2-8-5-7 ... символов):

Рис. 4. Шифрование с пробелами

Шифрограмма будет такой:

УДТ ЬИ СЕАЕ ТТКЛ АЫК ПКО УКХЛ БТМ

Задача 1

С помощью табличной перестановки (без пробелов) зашифруйте фразу:

А) СРОЧНО ПРИЕЗЖАЙ ИВАН ключ БАЙТ

Б) В СВЯЗИ С СОЗДАВШИМСЯ ПОЛОЖЕНИЕМ ОТОДВИГАЕМ СРОКИ ВОЗВРАЩЕНИЯ ДОМОЙ. РАМЗАЙ Ключ ЗАПИСЬ

Задача 2

С помощью табличной перестановки (с пробелами) зашифруйте фразу:

В СВЯЗИ С СОЗДАВШИМСЯ ПОЛОЖЕНИЕМ ОТОДВИГАЕМ СРОКИ ВОЗВРАЩЕНИЯ ДОМОЙ. РАМЗАЙ Ключ ЗАПИСЬ

Шифрование методом перестановки по маршрутам

Преобразования из этого шифра состоят в том, что в фигуру исходный текст вписывается по ходу одного «маршрута», а затем по ходу другого выписывается с нее. Такой шифр называют маршрутной перестановкой.

Для примера возьмем решетку 6*6 (причем количество строк может увеличиваться или уменьшаться в зависимости от длины исходного сообщения) и заполним ее по строкам:

Рис. 5 Перестановка по диагонали

Если шифровать по стрелкам (диагоналям) сверху вниз с левого верхнего угла, то в итоге получится такая шифрограмма:

П УУ СДК ТЕКХ ЬТАОА БТКТБЖ АМЕВЗ ЫЛГИ ИДК ЕЛ М

Для окончательного оформления шифротекст может быть разбит на группы по 6 символов:

ПУУСДК ТЕКХЬТ АОАБТК ТБЖАМЕ ВЗЫЛГИ ИДКЕЛМ

Можно вписывать исходное сообщение в прямоугольную таблицу, выбрав такой маршрут: по горизонтали, начиная с левого верхнего угла поочередно слева направо и справа налево. Выписывать же сообщение будем по другому маршруту: по вертикали, начиная с верхнего правого угла и двигаясь поочередно сверху вниз и снизу вверх.

Зашифруем, например, указанным способом фразу:

ПРИМЕР МАРШРУТНОЙ ПЕРЕСТАНОВКИ

Для решения задачи заполним таблицу (рис. 5)

Рис. 5 Пример маршрутной перестановки | Зашифрованная фраза выглядит так: МАСТ АЕРР ЕШРН ОЕРМ ИУПВ КЙТР ПНОИ |

Задача 3. Расшифруйте цитаты, зашифрованные методами перестановки:

А) изречение немецкого философа Фридриха Ницше:

ОЬТСО НЙАЧУ ЛСВТЯ РЕВЕН ИЛЕТИ ДЕБОП

Б) изречение немецкого ученого – гуманиста Эразма Роттердамского:

ЙЫТЫР КСТНА ЛАТЕН ТЕАДЗ ОСИИЦ АТУПЕ РОООО

В) изречение чешского писателя Карела Чапека:

ЕЛЙГС АМОЛТ ЕМИЬР УНСЕО ЕАНОМ МЕООП МОЖОЕ ОЕКШО ШРАОЬ АЙОСЙ ДОДНР ОЕЕУО

Г) изречение польского писателя – фантаста Станислава Лема:

ТОУМА МЕЖЕЧ ЫАООО ОММГЗ ЕСНМЕ ДЕООО ЧЫАОД НЛОТМ УМООО ТДЕРО ЕОЧОМ МОООО

Дополнительное задание

Написать программу шифрования текста сообщения методами перестановки на любом языке программирования.

Отчет оформить в печатном и электронном видах. Продемонстрировать работу программы на произвольном сообщении

Контрольные вопросы:

-

Опишите простейшие примеры шифров перестановки -

Опишите суть метода перестановки с ключом -

Опишите суть метода шифрования перестановкой с пропусками (пробелами) -

Опишите суть метода маршрутной перестановки -

Возможен ли криптоанализ шифров перестановки, в чем его суть?

Лабораторная работа №7

Методы криптоанализа классических шифров

Цель: познакомиться с основами криптоанализа шифров перестановки

Шифр столбцовой перестановки

При решении заданий на криптоанализ шифров перестановки необходимо восстановить

начальный порядок следования букв текста. Для этого используется анализ совместимости символов, в чем может помочь таблица сочетаемости (таб. 1 – 2, см. Приложение).

При анализе сочетаемости букв друг с другом следует иметь в виду зависимость появления букв в открытом тексте от значительного числа предшествующих букв. Для анализа этих закономерностей используют понятие условной вероятности.

Систематически вопрос о зависимости букв алфавита в открытом тексте от предыдущих букв исследовался известным русским математиком А.А.Марковым (1856 - 1922). Он доказал, что появления букв в открытом тексте нельзя считать независимыми друг от друга. В связи с этим А. А. Марковым отмечена еще одна устойчивая закономерность открытых текстов, связанная с чередованием гласных и согласных букв. Им были подсчитаны частоты встречаемости биграмм вида гласная-гласная (г,г), гласная-согласная (г,с), согласная-гласная (с,г), согласная-согласная (с,с) в русском тексте длиной в 105 знаков. Результаты подсчета отражены в таб. 3 (см. Приложение)

Задание: расшифровать криптограмму, зная, что при шифровании использован метод столбцовой перестановки

СВПООЗЛУЙЬСТЬ_ЕДПСКОКАОЙЗ