Файл: Учебнометодическое пособие по дисциплине Информационная безопасность Классы 1011 Курск 2023 Настоящее.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 25.10.2023

Просмотров: 1082

Скачиваний: 8

СОДЕРЖАНИЕ

Лабораторная работа №1 Защита документов MS Office

Установка пароля для открытия и изменения документа, книги или презентации MS Office 2010

Шифрование документа и задание пароля для его открытия

Задание пароля для изменения документа

Задание 1. Установка пароля в документе MS Word 2010

Задание 4. Создание сложных паролей вручную

Возможности Advanced Office Password Recovery

Методы восстановления пароля Предварительная атака

Выполнить практическое задание:

Выполнить конспект задания в тетради

Выполнить практическое задание:

Работа с программами взлома на примере AZPR

Выбирается архив для вскрытия и тип атаки (см. рис).

Выполнить практическое задание:

Проведение атаки перебором (bruteforce attack)

Проведение атаки по словарю (dictionary attack)

Оформить конспект работы в тетради Контрльные вопросы:

Лабораторная работа №3 Исследование и настройка межсетевого экрана

Теоретические сведения к практической работе

Системы программной и аппаратной защиты рабочих станций – брандмауэры (FireWalls)

Фильтрация пакетов (packet filtering firewalls)

Firewall цепного уровня (circuit level firewalls)

Динамическая фильтрация пакетов (dynamic packet filter firewalls)

Вспомогательные системы обеспечения безопасности компьютерных сетей - сканеры.

Задание 1. Изучите теоретический материал темы, выполните конспект в тетради.

Изменения в пользовательском интерфейсе

Настройка параметров регулярного резервного копирования

Варианты размещения резервной копии файлов

При самостоятельном выборе можно создать резервные копии:

Создание резервной копии файлов

Рассмотрим создание первого образа.

Просмотр и удаление резервных копий

Рекомендации по резервному копированию

Архивы пользовательских файлов

Примеры классических шифров замены

В связи с создавшимся положением отодвигаем сроки возвращения

А) СРОЧНО ПРИЕЗЖАЙ ИВАН Ключ БАЙТ

Пусть, например, требуется зашифровать фразу ГРУЗИТЕ АПЕЛЬСИНЫ БОЧКАМИ с помощью ключа ВЕНТИЛЬ

МАКСИМАЛЬНО ДОПУСТИМОЙ ЦЕНОЙ ЯВЛЯЕТСЯ ПЯТЬСОТ РУБЛЕЙ ЗА ШТУКУ

Расшифровка текста производится в следующей последовательности:

А) слово ООЗЦБККГДХБ Ключ ВАГОН

Классические шифры перестановки

ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ

ОИЛЕТ ОХЫМК АККАТ ТЕДУ Б ЬТСУП

ПКУМС ЫТХЬО БТУЕД ЛЕИТК ТЛАМК НКОАП

ПСЬУЕ ТКАМХ ТЛАВД УТБДТ АККЫО ЕИБГЕ

УТЫ ЬКТ СТХ ТАО УАЛ ПЕМО ДКИ БКЕ

УДТ ЬИ СЕАЕ ТТКЛ АЫК ПКО УКХЛ БТМ

А) СРОЧНО ПРИЕЗЖАЙ ИВАН ключ БАЙТ

П УУ СДК ТЕКХ ЬТАОА БТКТБЖ АМЕВЗ ЫЛГИ ИДК ЕЛ М

ПУУСДК ТЕКХЬТ АОАБТК ТБЖАМЕ ВЗЫЛГИ ИДКЕЛМ

ПРИМЕР МАРШРУТНОЙ ПЕРЕСТАНОВКИ

ОЬТСО НЙАЧУ ЛСВТЯ РЕВЕН ИЛЕТИ ДЕБОП

ТОУМА МЕЖЕЧ ЫАООО ОММГЗ ЕСНМЕ ДЕООО ЧЫАОД НЛОТМ УМООО ТДЕРО ЕОЧОМ МОООО

Задание 1: Расшифровать фразу, зашифрованную столбцовой перестановкой

перестановкой (сначала были переставлены столбцы, затем строки)

Задание: с помощью матрицы третьего порядка

Получили шифротекст: 25 19 27 4 10 8

Для нахождения обратной матрицы используют следующую схему:

Найдем алгебраические дополнения всех элементов ключа А

Лабораторная работа №9 Методы сжатия. Алгоритм Хаффмена

Получили цифровые эквиваленты открытого текста:

| 8 | 0 | 1 | 0 | 2 | 0 |

| З | А | Б | А | В | А |

При шифровании методом алгебры матриц можно использовать матрицы второго, третьего и более порядков. Алгоритмы шифрования и дешифрования при этом сохраняются.

Задание 1. С помощью матрицы-ключа

расшифровать слова:

3

А 2

3

2 1

5 3 зашифровать и

3

4

А) КЛЕТКА; Б) СУДОКУ.

Задание 2. С помощью матрицы-ключа

слово

3

А 2

3

2 1

5 3 расшифровать

3

4

108 197 198 74 157 156

Задание 3 (выполнить по вариантам)

С помощью матрицы третьего порядка

14 8 3

А 8 5 2

3

1

2

| Номер варианта | Зашифровать слова | Расшифровать слова |

| 1 | А) ЛОНДОН | А) 357 217 89 224 132 53 |

| Б) ДРАКОН | Б) 107 67 27 262 152 59 416 245 94 | |

| 2 | А) ТАЙНИК | А) 196 123 52 412 247 99 |

| Б) МАСТЕР | Б) 292 178 73 404 237 93 307 187 76 116 71 28 | |

| 3 | А) МОСКВА | А) 365 222 90 403 243 98 |

| Б) ТЕОРИЯ | Б) 310 187 75 364 218 87 32 20 8 | |

| 4 | А) ПИРАТЫ | А) 275 162 65 387 234 96 |

| Б) СЫЩИКИ | Б) 207 127 51 423 252 99 364 215 83 469 275 107 | |

| 5 | А) НЕПТУН | А) 428 259 102 262 153 59 |

| Б) ПАРУСА | Б) 138 84 33 128 77 30 437 261 104 | |

| 6 | А) ЛОЦМАН | А) 351 207 82 406 245 101 |

| Б) БАУНТИ | Б) 250 148 60 615 364 141 353 212 85 485 293 119 | |

| 7 | А) ЛЮДОЕД | А) 192 117 46 316 191 77 |

| Б) БИАНКИ | Б) 266 156 62 425 253 100 230 137 53 | |

| 8 | А) ВОПРОС | А) 296 172 67 301 179 71 |

| Б) КАРЛИК | Б) 316 191 77 375 219 84 416 245 94 490 293 119 | |

| 9 | А) КУРОРТ | А) 284 169 68 468 280 111 |

| Б) ПРИБОР | Б) 129 79 33 346 205 79 437 261 104 | |

| 10 | А) ДАЙВЕР | А) 554 336 136 241 145 58 |

| Б) ПАРОЛЬ | Б) 202 127 54 383 229 91 238 142 55 350 167 65 |

Дополнительное задание

Написать программу шифрования текста сообщения методом аналитических преобразований на любом языке программирования.

Отчет оформить в печатном и электронном видах. Продемонстрировать работу программы на произвольном сообщении

Контрольные вопросы:

-

Опишите алгоритм шифрования текста с помощью матрицы -

Опишите алгоритм дешифрования текста с помощью матрицы-ключа -

Как вычислить определитель матрицы третьего порядка? -

Как вычислить алгебраические дополнения к элементам матрицы? -

Как вычислить обратную матрицу? -

Матрицу какого порядка можно использовать при шифровании слов:

-

ИГРА, ШИФР, КЛЮЧ; -

ЧУДЕСА, ПОЛИТИКА, ФЕОДОСИЯ, ЖЕРТВОПРИНОШЕНИЕ; -

НЕБЕСА, ЗВЕЗДОЧЕТ, КОНЦЕНТРАЦИЯ, ХРОМОЛИТОГРАФИЯ

Лабораторная работа №9 Методы сжатия. Алгоритм Хаффмена

Цель: ознакомиться с общими принципами сжатия информации с использованием метода Хаффмена

Исследование экономичных схем поиска привело к появлению метода сжатия информации, который был назван методом Хаффмена. Фактически Дэвид Хаффмен (1925-1999) просто нашел метод решения задачи для сокращения объемов передаваемой и хранимой информации, и построенные на его основе программы оказались настолько эффективны, что вызвали целый поток конкурентных исследований в этой области.

Первоначально речь шла о сжатии текстовой информации, но затем внимание стало обращаться к экономному хранению других типов данных: изображений, музыки, кинофильмов.

Алгоритм Хаффмена

Суть алгоритма Хаффмена сводится к

следующему:

-

буквы алфавита сообщений выписываются в основной столбец таблицы в порядке убывания вероятностей; -

две последние буквы объединяются в одну вспомогательную букву, которой приписывается суммарная вероятность; -

вероятности букв, не участвовавших в объединении, и полученная суммарная вероятность снова располагаются в порядке убывания вероятностей, а две последние объединяются до тех пор, пока не получают единственную вспомогательную букву с вероятностью единица; -

далее для построения кода используется бинарное дерево, в корне которого располагается буква с вероятностью единица, при ветвлении ветви с большей вероятностью присваивается код единица, а с меньшей — код ноль (возможно левой — единица, а правой — ноль).

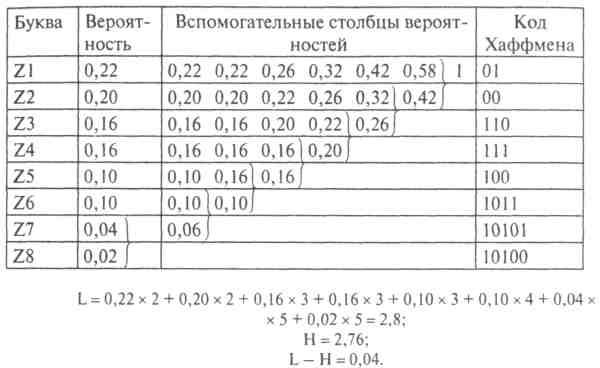

Пример 1. Рассмотрим условный алфавит из восьми букв, каждой из которых приписана соответствующая вероятность ее появления в сообщении (табл. 1).

Таблица 1

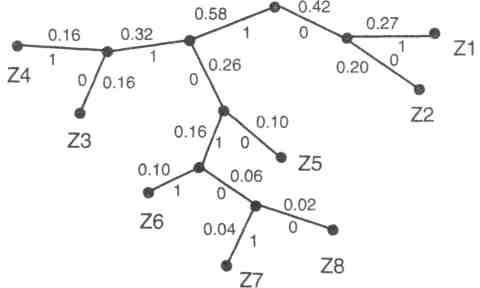

Таблица 1Кодовое дерево представлено на рисунке 1.

Рис. 1. Кодовое (бинарное) дерево для примера 1.

Выполнить практическое задание:

Задача 1. Даны символы a, b, c, d с частотами fa = 0,5; fb = 0,25; fc = 0,125; fd= 0,125. Построить эффективный код методом Хаффмена.

Задача 2. Построить код Хаффмена для алфавита, состоящего из пяти символов a, b, c, d, e с частотами (вероятностями появления в тексте) a – 0,37; b – 0,22; c – 0,16; d – 0,14; e – 0,11

Задача 3. Подсчитать частоты

символов во фразе и по этим частотам построить код Хаффмена:

-

на_дворе_трава_на_траве_дрова_не_руби_дрова_на траве_двора; -

aaabbaaabbababababaaaaabbbaaaabbbaaabbbbaaabbbdadadadadadddddaaa; -

мороз_и_солнце_день_чудесный_еще_ты_дремлешь_друг_прелестный

(А. Пушкин);

-

если_жизнь_тебя_обманет_не_печалься_не_сердись_в_день_уныния_с мирись_день_веселья_верь_настанет (А. Пушкин); -

имеем_не_храним_потеряем_плачем; -

в_горнице_моей_светло_это_от_ночной_звезды_матушка_возьмет_вед ро_молча_принесет_воды (Н. Рубцов); -

выше_гор_могут_быть_только_горы_на_которых_еще_не_бывал (В. Высоцкий); -

белеет_парус_одинокий_в_тумане_моря_голубом_что_ищет_он_в_стр ане_далекой_что_кинул_он_в_краю_родном (М. Лермонтов); -

в_глубокой_теснине_Дарьяла_где_роется_Терек_во_мгле_старинная башня стояла_чернея на черной скале (М. Лермонтов); -

не_презирай_совета_ничьего_но_прежде_рассмотри_его (И.А. Крылов); -

образование_это_то_что_остается_когда_все_выученное_забыто; 12.математику_уже_за_то_любить_следует_что_она_ум_в_порядок_прив

одит (М.В. Ломо-носов); 13.математика_это_язык_на_котором_написана_книга_природы (Галилео

Галилей) 14.деньги_дороги_жизнь_человеческая_ещё_дороже_а_время_дороже_все

го (А.В. Суворов);

15.легко в учении_тяжело_в_походе_тяжело_в_учении_легко_в_походе (А.В. Суворов).

Контрольные вопросы:

-

Поясните алгоритм построения кода для сообщения с заданными вероятностями букв по алгоритму Хаффмена -

Поясните алгоритм построения кода для произвольного сообщения по алгоритму Хаффмена

Используемая литература

Основные источники:

-

Богомазова Г.Н. Обеспечение информационной безопасности компьютерных сетей : учеб. для студ. учреждений сред. проф. образования / Г.Н. Богомазова. – М. : Издательский центр «Академия», 2017. – 224 с. -

Федорова Г.Н. Информационные системы : учеб. для студ. учреждений сред. проф. образования / Г.Н. Федорова. – 6-е изд., стер. - М. : Издательский центр «Академия», 2017. – 208 с. -

Баранчиков А.И. Организация сетевого администрирования учебник для студ. учреждений сред. проф. образования / А.И. Баранчиков, П.А. Баранчиков, А.Ю. Громов. – М. : Издательский центр «Академия», 2017. – 320 с. -

Шаньгин В.Ф. Информационная безопасность и защита информации [Электронный ресурс] / В.Ф. Шаньгин. — Электрон. текстовые данные.