Добавлен: 08.11.2023

Просмотров: 135

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Анализ деятельности предприятия

1.2 Анализ технологий беспроводного доступа

1.3 Особенности развития технологий беспроводного доступа

1.4 Выбор топологии беспроводных сетей Wi-Fi

1.5 Беспроводное оборудование, применяемое в Wi-Fi сетях

2.1 Выбор беспроводного оборудования

2.4 Администрирование информационной безопасности в беспроводной сети

По формуле (2.1) эффективная изотропная излучаемая мощность составляет:

EIRP = 18 – 6 + 24 = 36 дБм

Расчет зоны действия сигнала.Эта методика позволяет определить теоретическую дальность работы беспроводного канала связи, построенного на оборудовании D-LINK. Следует сразу отметить, что расстояние между антеннами, получаемое по формуле – максимально достижимое теоретически, а так как на беспроводную связи влияет множество факторов, получить такую дальность работы, особенно в черте города, увы, практически невозможно.

Для определения дальности связи необходимо рассчитать суммарное усиление тракта и по графику определить соответствующую этому значению дальность. Усиление тракта в дБ определяется по формуле:

где

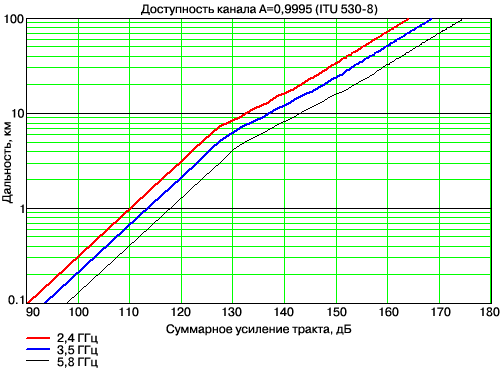

По графику, приведённому на рисунке 3.1, находим необходимую дальность работы беспроводного канала связи.

Рисунок 2.4 – График для определения дальности работы беспроводного канала связи

По графику (кривая для 2.4 GHz) определяем соответствующую этому значению дальность. Получаем дальность равную 300 метрам.

Без вывода приведём формулу для расчёта дальности. Она берётся из инженерной формулы расчёта потерь в свободном пространстве:

где

FSL (free space loss) – потери в свободном пространстве (дБ);

F – центральная частота канала на котором работает система связи (МГц);

D – расстояние между двумя точками (км).

FSL определяется суммарным усилением системы. Оно считается следующим образом: Суммарное усиление = Мощность передатчика (дБмВт) + | Чувствительность приёмника (–дБмВт)(по модулю) | + Коэф. Уисления антенны передатчика + Коэф усиления антенны приёмника – затухание в антенно-фидерном тракте передатчика – затухание в антенно-фидерном тракте приёмника – SOM

Для каждой скорости приёмник имеет определённую чувствительность. Для небольших скоростей (например, 1-2 мегабита) чувствительность наивысшая: от –90 дБмВт до –94 дБмВт. Для высоких скоростей, чувствительность намного меньше.

В зависимости от марки радио-модулей максимальная чувствительность может немного варьироваться. Ясно, что для разных скоростей максимальная дальность будет разной.

SOM (System Operating Margin) – запас в энергетике радиосвязи (дБ).

Параметр SOM берётся равным 15 дБ. Считается, что 15-ти децибельный запас по усилению достаточен для инженерного расчета.

В итоге получим формулу дальность связи:

D=0.25km = 250м

2.4 Администрирование информационной безопасности в беспроводной сети

2.4.1 Протоколы защиты

Понимая, что низкая безопасность будет препятствовать активному использованию беспроводных технологий, производители обратили внимание на спецификацию 802.1x, предназначенную для предоставления единого для всех сетевых технологий в рамках группы стандартов 802 сетевого механизма контроля доступа. Этот стандарт, называемый также динамическим WEP, применим и к беспроводным технологиям, что достигается благодаря использованию протокола EAP (Extensible Authentication Protocol). Данный протокол позволяет устранить угрозу создания ложных точек доступа, повысить криптографическую стойкость трафика к взлому и облегчить распределение аутентификационной информации по абонентам сети беспроводного доступа. Со временем протокол EAP видоизменялся, и сейчас существует несколько его разновидностей:

-

Cisco Wireless EAP (LEAP); -

Protected EAP (PEAP); -

EAP-Transport Layer Security (EAP-TLS); -

EAP-Tunneled (EAP-TTLS); -

EAP-Subscriber Identity Module (EAP-SIM).

Применение одного и того же ключа шифрования WEP приводило к накапливанию злоумышленником объема данных, достаточного для взлома используемой криптографии. Решением проблемы стала динамическая смена ключей, которую одной из первых реализовала компания Fortress в своем протоколе wLLS. Сменяемые через каждые два часа ключи усложняли работу криптоаналитика.

Второй подход, предложенный в протоколе TKIP (Temporal Key Integrity Protocol), заключается в смене ключей через каждые 10 Кбайт переданных данных. Этот протокол, заменив статический ключ шифрования динамически изменяющимися и распределяемыми по клиентам, позволил увеличить их длину — с 40 до 128 бит. При этом RC4 по-прежнему оставался алгоритмом шифрования.

Многие производители делают ставку на более сложный алгоритм AES (длина ключей шифрования 128, 192 или 256 бит), ставший национальным стандартом шифрования США. Однако его внедрение потребует реализации новых микросхем в оборудовании, что, в свою очередь, скажется на его цене и на стоимости перехода на новую версию.

Новые алгоритмы и протоколы значительно повысили защищенность беспроводных технологий и способствовали их более широкому распространению, однако они плохо интегрировались друг с другом, а оборудование, их использующее, стыковалось только после приложения серьезных усилий. Устранить все эти недостатки позволяет стандарт WPA (Wi-Fi Protected Access), анонсированный альянсом Wi-Fi (бывший WECA) 31 октября 2002 года. Данный стандарт призван унифицировать все технологии безопасности для беспроводных сетей 802.11. В настоящее время в этот стандарт входят:

-

аутентификация пользователей при помощи 802.1x и EAP; -

шифрование при помощи TKIP; -

динамическое распределение ключей при помощи 802.1x; -

контроль целостности при помощи MIC (он же Michael).

В этом году стандарт WPA должен преобразоваться в более новую и расширенную спецификацию 802.11i (или WPA2). Именно в WAP2 алгоритм шифрования WEP будет заменен на AES.

Решения предлагаются различными производителями для защиты беспроводных сетей. Программное обеспечение позволяет достичь трех целей:

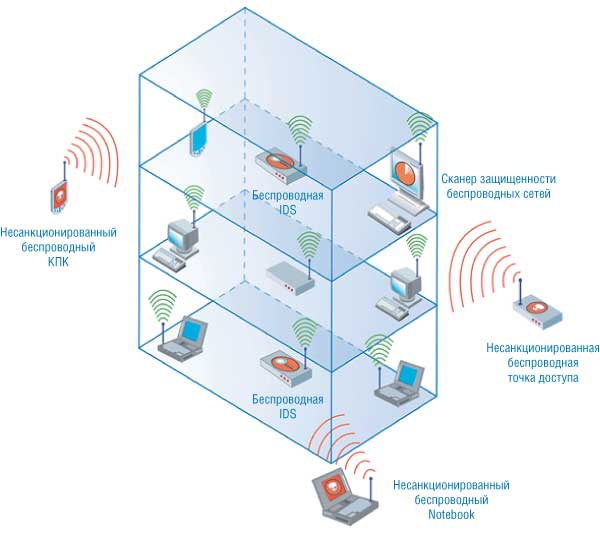

Найти чужих, то есть провести инвентаризацию беспроводной сети с целью обнаружить любые несанкционированные точки доступа и беспроводных клиентов, которые могут прослушивать трафик и вклиниваться во взаимодействие абонентов;

Проверить своих, то есть проконтролировать качество настройки и порекомендовать способы устранения дыр в санкционировано установленных беспроводных устройствах;

Защитить своих, то есть предотвратить несанкционированный доступ и атаки на узлы беспроводного сегмента сети (рисунок 2.5).

Рисунок 2.5– Несанкционированный доступ к беспроводной сети

2.2 Аудит безопасности беспроводной сети

Поиск дыр в беспроводных устройствах осуществляют многие утилиты и инструменты, но, как правило, поиск дыр ограничивается попыткой взлома ключей шифрования WEP, и не более того. По такому принципу, например, действуют AirSnort и WEPCrack.

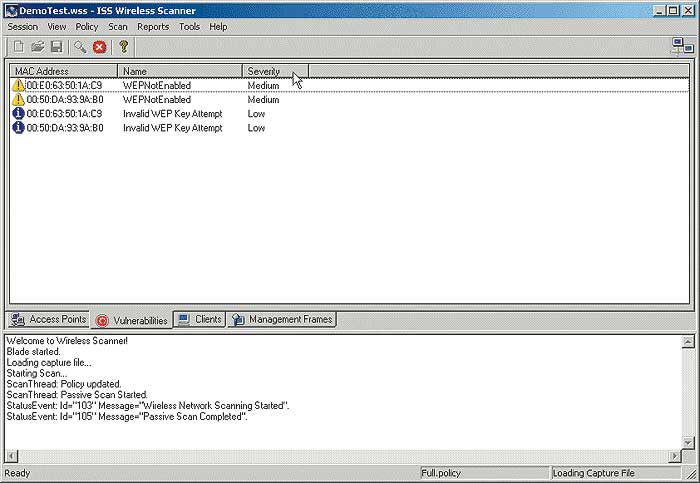

Более интересен специализированный инструментарий, обеспечивающий всесторонний аудит беспроводных устройств. Таких продуктов сегодня немного. Если быть точным, то только один — Wireless Scanner от компании Internet Security Systems, вид интерфейса системы Wireless Scanner представлен на рисунке 2.6 .

Рисунок 2.6 – Интерфейс системы Wireless Scanner

Эта система, базирующаяся на широко известном и самом первом в мире сетевом сканере безопасности Internet Scanner, проводит инвентаризацию сети и обнаруживает все санкционировано и несанкционированно установленные беспроводные точки доступа и клиенты. После этого проводится всесторонний анализ каждого устройства с целью определения любых слабых мест в системе защиты — недостатков в настройке или ошибок программирования. В базу сигнатур уязвимостей Wireless Scanner входит большое число записей о дырах в решениях ведущих игроков этого рынка — Cisco, Avaya, 3Com, Lucent, Cabletron и т.д. В гораздо меньшем объеме проверку проводит Wireless Security Auditor (WSA) — программный продукт от компании IBM. Пока это только прототип, и трудно сказать, каков будет окончательный результат усилий разработчиков. Как и вышеназванные системы, WSA проводит инвентаризацию сети и анализирует конфигурацию обнаруженных устройств в плане безопасности.

2.3 Обнаружение атак на беспроводные сети

После обнаружения чужих устройств и устранения дыр в своих перед пользователями встает задача обеспечения непрерывной защиты беспроводной сети и своевременного обнаружения атак на ее узлы. Эту задачу решают системы обнаружения вторжений, коих тоже существует достаточно, чтобы задуматься над выбором.. Применительно к беспроводным сетям очень трудно провести грань между сканером, инвентаризирующим сеть, и системой обнаружения атак, так как под обнаружением большинство производителей понимают идентификацию несанкционированных точек доступа. Отличие между ними заключается только в том, что сканеры выполняют эту задачу по команде или через заданные интервалы времени, а системы обнаружения контролируют сеть постоянно.

Выбираем систему Airsnare от компании Digital Matrix. Она отслеживает MAC-адреса всех пакетов, передаваемых в беспроводном сегменте, и в случае обнаружения чужих адресов сигнализирует об этом, а также позволяет определить IP-адрес несанкционированно подключенного узла. В комплект поставки входит интересный модуль AirHorn, который позволяет послать злоумышленнику сообщение о том, что он вторгся в чужие владения и стоит поскорее их покинуть, если ему не нужны лишние проблемы.

-

Она позволяет: -

автоматически обнаруживать все подключенные к сети беспроводные устройства; -

строить карту сети с указанием точек расположения беспроводных устройств; -

отслеживать изменения (отключено, украдено, выведено из строя и т.д.) в составе беспроводных устройств; -

контролировать сетевой трафик, передаваемый в беспроводном сегменте, и обнаруживать в нем различные аномалии; -

собирать информацию для проведения расследований, связанных с несанкционированной активностью; -

обнаруживать различные атаки и попытки сканирования; -

отслеживать отклонения в политике безопасности и настройках беспроводных устройств.

Заключение

Цели достигнуты, задачи выполнены.

В курсовом проекте произведено проектирование и администрирование беспроводной сетевой инфраструктуры торгового предприятия. Предприятием на основе которого будет внедряется этот проект выбрано предприятие «Позитроника». Очень большая протяженность магазина требует организации компьтерной сети. Инфраструктура не позволяет организовать проводную сеть, поэтому были выбраны беспроводные сетевые технологии. Проектирование беспроводной сети Wi-Fi проведено на основе стандарта 802.11n. В работе был сделан анализ сети беспроводного доступа Wi-Fi.В качестве выбора оборудования для реализации проекта было отдано предпочтение в пользу фирмы D-Link. Обоснование выбора оборудования производилось с учетом: технических характеристик, возможностии применения, стоимостии и так далее. В технической части проекта рассмотрен вариант построения сети беспроводного доступа с установлением шести точек доступа. Выбор обусловлен условиями технических параметров оборудования. В расчетной части дипломного проекта произведены расчеты эффективной изотропной излучаемой мощности и зона покрытия сети.