Файл: Практическая работа 11. Работа с файловой системой в оc просмотр и упорядочение файлов и папок.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 106

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Практическая работа № 11. Работа с файловой системой в ОC

Практическая работа № 12. Установка общего разрешения и права пользователя

Настройка прав доступа к файлам и ограничение прав пользователей

Практическая работа № 14. Настройте компоненты безопасности OС

Практическая работа №15. Настройка удалённого доступа.

Сетевые настройки, проброс портов

По итогам тестирования на ложные срабатывания Защитник Windows набрал 6 баллов – это максимально возможная оценка. Резюмируя: Defender можно использовать в качестве основного средства защиты, а если и менять – то на лицензионный антивирус, а не бесплатные программы.

Чтобы Защитник работал эффективно:

1. Откройте в параметрах раздел «Обновление и безопасность».

2. Перейдите на вкладку «Защитник Windows».

3. Включите защиту в реальном времени, облачную защиту и отправку образцов.

Отправляя сведения в Microsoft, вы помогаете улучшать продукты. В этом же разделе есть возможность добавить исключения, но делать это рекомендуется крайне осторожно, так как указанные файлы и разделы диска не будут сканироваться антивирусом.

Если вы всё-таки решите установить другое антивирусное ПО, то не отключайте и не удаляйте Windows Defender: он автоматически деактивируются после инсталляции стороннего защитного софта.

Браузер Microsoft Edge

На смену Internet Explorer пришел Microsoft Edge – универсальное приложение из Windows Store, выполненное по технологии «песочницы». Сам Internet Explorer в Windows 10 тоже остался, но он запрятан в глубине системы и используется в основном для установления совместимости со старыми web-приложениями.

Как и любое другое приложение из Магазина Windows, новый встроенный браузер работает изолированно от системы. Чем это полезно на практике: если компьютер уже заражен, то браузер остается защищенным от большинства атак, то есть ваши аккаунты и личные данные находятся в безопасности.

Эффективность защиты повышает система безопасности SmartScreen, которая анализирует сайты, на которые заходят пользователя, выявляя вредоносный код и сомнительное содержание. «Умный экран» интегрирован также в менеджер загрузок, что позволяет ему следить за теми файлами, что скачиваются пользователем на компьютер.

Отключать Smart Screen не следует. К сожалению, некоторые пользователи оказались впечатлены сообщениями о «шпионских функциях Windows 10», собирающих личную информацию. В интернете появилась масса инструкций по отключению «слежки», в которых советуют отключить все параметры конфиденциальности. Но есть ли в этом смысле?

Windows 10 следит за пользователями?

Официальная позиция Microsoft по вопросу сбора информации о пользователях и устройствах такова:

— Сведения собираются для последующего улучшения продуктов.

— Пользователи сами выбирают, какую информацию предоставлять.

Без обратной связи невозможно оперативно устранять ошибки, поэтому Windows 10 по умолчанию отправляет на сервер Microsoft данные телеметрии. Компания имеет доступ к переписке в Skype, истории просмотров в Microsoft Edge, файлам, загруженным на OneDrive.

«Функции слежения» не появились в Windows 10; практически все они работали на Windows 8 и Windows Phone. Начало же шпионской истерии положил один пост неизвестного автора, широко растиражированный в интернете.

Можно пройти по разделу «Конфиденциальность» и отключить все параметры, но это негативно скажется на функциональности и безопасности системы. И уж тем более не стоит отключать «функции слежения» с помощью специальных программ – такие утилиты несут только вред.

Практическая работа №15. Настройка удалённого доступа.

Теоретическая часть

Что такое удаленный рабочий стол

Использование удаленного рабочего стола (rdp) Windows может оказаться очень полезным и удобным решением вопроса удаленного доступа к компьютеру. Когда может быть полезен удаленный рабочий стол? Если вы хотите управлять компьютером удаленно (как из локальной сети, так и из любой точки планеты). Конечно, для этих целей можно использовать и сторонние программы удаленного доступа, такие как TeamViewer, Ammyy Admin, VNC Connect и другие. Но зачастую эти программы требуют подтверждения доступа на стороне удаленного компьютера, они не подходят для одновременного параллельного использования компьютера несколькими пользователя, и работают все-таки медленнее, чем удаленный рабочий стол. Поэтому такие программы больше подходят для удаленной помощи или обслуживания, но не для повседневной работы.

Может быть весьма удобно использовать удаленный рабочий стол для работы пользователей с определенными программами. Например, если нужно продемонстрировать находящемуся далеко пользователю работу какой-либо программы (предоставить возможность демо-доступа для тестирования). Или, к примеру, у вас в офисе есть только один мощный компьютер, на котором установлена требовательная программа. На остальных слабых компьютерах она тормозит, а доступ нужен всем. Тогда неплохим решением будет использование удаленного рабочего стола: все со своих «дохлых» компьютеров подключаются по rdp к мощному и пользуются программой на нем, при этом не мешая друг другу.

Статический ip-адрес. Что нужно для удаленного доступа через rdp

Одним из важных моментов, касающихся настройки и последующего использования удаленного рабочего стола является необходимость в статическом ip-адресе на удаленном компьютере. Если вы настраиваете удаленный рабочий стол, которым будут пользоваться только в пределах локальной сети, то проблем нет. Однако в основном удаленный рабочий стол используется как раз для доступа извне. Большинство провайдеров предоставляет абонентам динамические ip-адреса и для обычного использования интернета этого вполне достаточно. Статические («белые») ip-шники, как правило, предоставляют за дополнительную плату.

Итак, для доступа к удаленному рабочему столу вам нужен статический ip-адрес на том компьютере, к которому будем подключаться. Выясняем данный вопрос у провайдера. Конечно, если нет никакой возможности получить «белый» айпишник у интернет-компании, существуют и альтернативные способы его получения. Например, можно использовать программу LogMeIn Hamachi. Читайте также, как ее установить и развернуть локальную сеть через Интернет с помощью Hamachi.

Настройка удаленного рабочего стола Windows

Что ж, зачем нужен удаленный рабочий стол разобрались. Теперь займемся его настройкой. Рассмотренная здесь инструкция подойдет для ОС Windows 7, 8, 8.1, 10. Во всех перечисленных операционных системах настройка аналогичная, отличия незначительны и те лишь в том, как открыть некоторые окна.

Сначала нужно настроить компьютер, к которому будем подключаться.

Внимание! Ваша учетная запись должна обладать правами администратора.

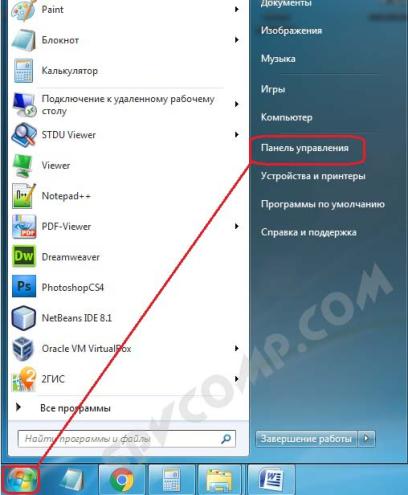

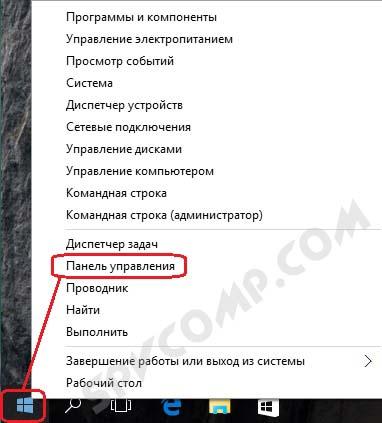

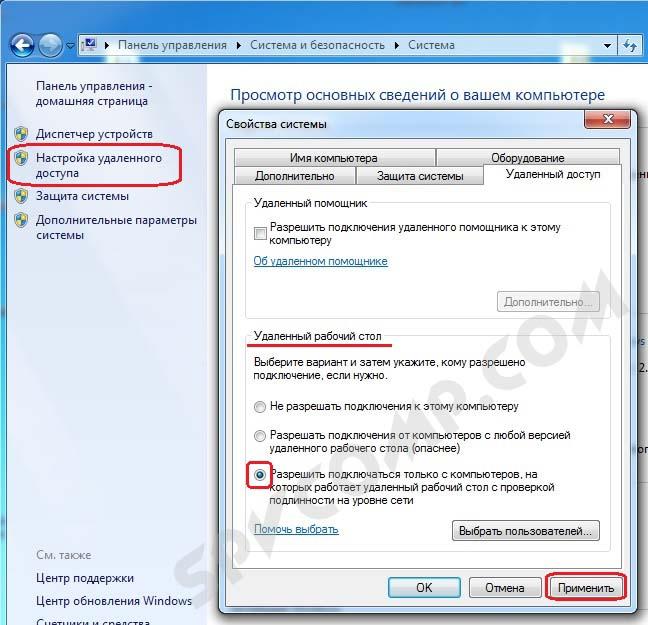

1. Открываем Пуск – Панель управления.

В Windows 8.1 и 10 удобно открыть Панель управления, нажав правой кнопкой мыши на иконку Пуск и выбрав из списка Панель управления.

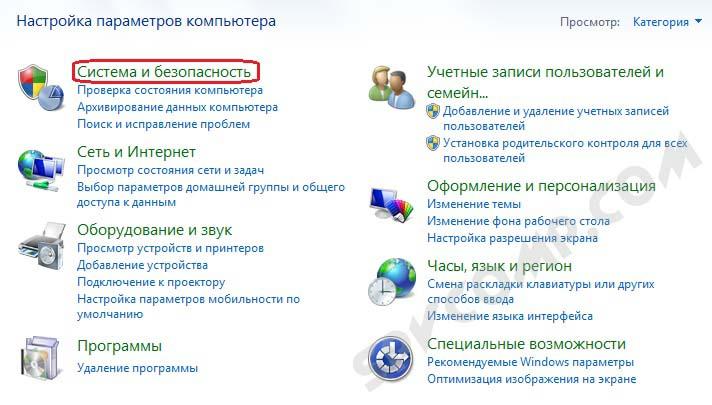

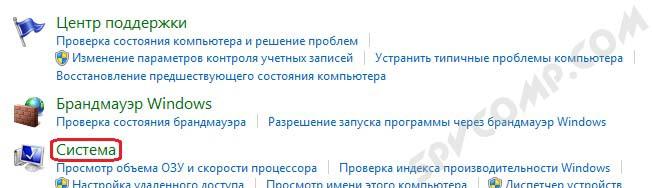

Далее выбираем Система и безопасность – Система. (Это окно можно также открыть по-другому: нажать Пуск, затем правой кнопкой мыши на Компьютер и выбрать Свойства).

2. В левой колонке кликаем на Настройка удаленного доступа.

3. В разделе Удаленный рабочий стол выбираем:

- Разрешить подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Подходит для клиентов, у которых установлена версия 7.0 удаленного рабочего стола.

- Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее). Подходит для подключения устаревших версий клиентов.

4. Нажимаем Применить.

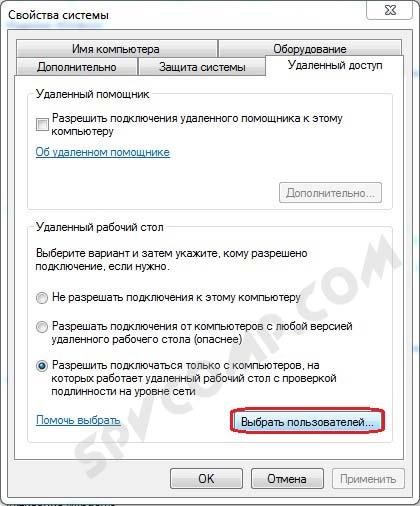

5. По кнопке Выбрать пользователей открывается окно, в котором

можно указать учетные записи на компьютере, которым будет разрешено удаленное подключение. (Эта процедура также называется добавлением пользователя в группу Пользователи удаленного рабочего стола)

Пользователи с правами администратора имеют доступ к удаленному рабочему по умолчанию. Однако, кроме того, чтобы действительно подключиться любая учетная запись должна быть защищена паролем, даже учетная запись администратора.

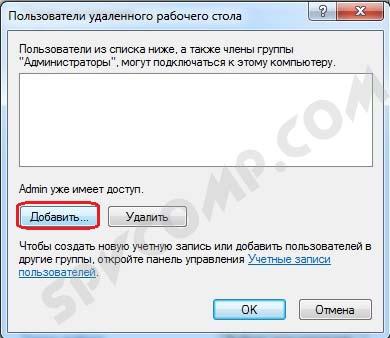

6. Добавим в группу Пользователи удаленного рабочего стола нового пользователя с обычными правами (не администратора). Для этого нажмем кнопку Добавить

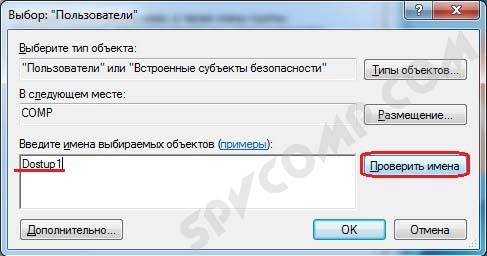

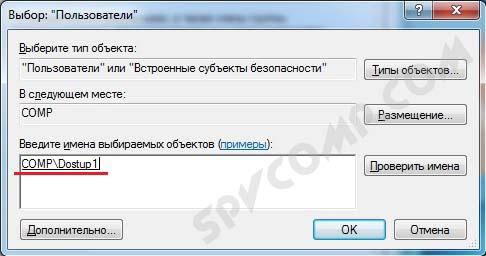

В поле Введите имена выбираемых объектов введем имя нашего пользователя. У меня это Dostup1. Нажмем Проверить имена.

Если все правильно, то к имени пользователя добавиться имя компьютера. Нажимаем ОК.

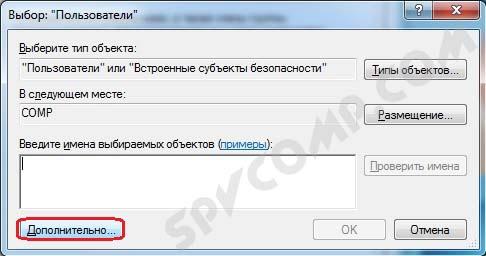

Если не помним точно имя пользователя или не хотим вводить вручную, нажмем Дополнительно.

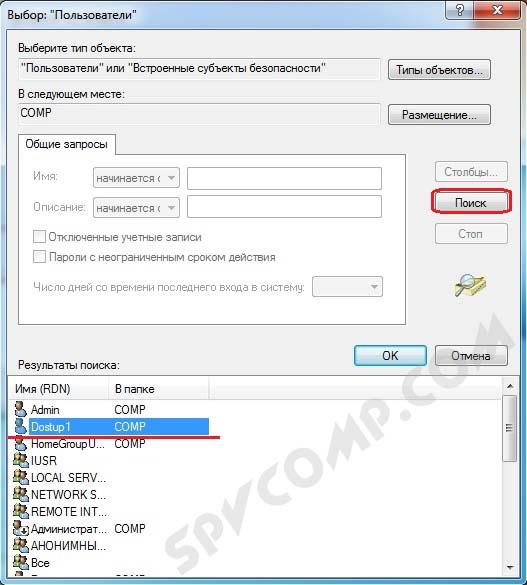

В открывшемся окне нажимаем кнопку Поиск.

В поле Результаты поиска появятся все пользователи компьютера и локальные группы. Выбираем нужного пользователя и нажимаем ОК.

Когда выбрали всех нужных пользователей в окне Выбор: Пользователи нажимаем ОК.

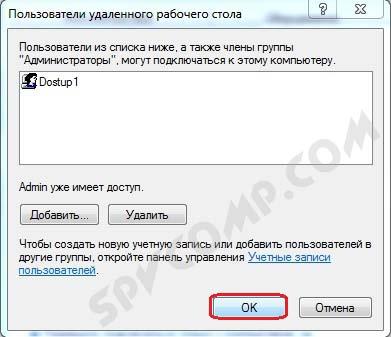

Теперь в группу Пользователи удаленного рабочего стола будет добавлен пользователь с обычной учетной записью Dostup1. Для применения изменений нажимаем ОК.

7. Если вы используете сторонний брандмауер (файервол), то потребуется дополнительно его настроить, а именно открыть порт TCP 3389. Если у вас работает только встроенный брандмауер Windows, то ничего делать не надо, он будет настроен автоматически, как только мы разрешили использование удаленного рабочего стола на компьютере.