Файл: Реферат по дисциплине Технологии программирования на фреймворках.docx

Добавлен: 02.12.2023

Просмотров: 47

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

ПРИАМУРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ИМЕНИ ШОЛОМ-АЛЕЙХЕМА

ФАКУЛЬТЕТ МАТЕМАТИКИ, ИНФОРМАЦИОННЫХ

ТЕХНОЛОГИЙ И ТЕХНИКИ

КАФЕДРА ИНФОРМАЦИОННЫХ СИСТЕМ, МАТЕМАТИКИ И ПРАВОВОЙ ИНФОРМАТИКИ

РЕФЕРАТ

по дисциплине «Технологии программирования на фреймворках»

на тему «Технология защиты информации»

Выполнил: магистр Мамаев Самарбек Сатыбалдыевич

Научный руководител: Глаголев Владимир Александрович

Биробиджан 2022

Содержание

Введение 3

1.Информационные угрозы. 3

2.Защита информации. 6

Заключение 13

Список используемой литературы 14

Введение

Вступление человечества в 21 век знаменуется бурным развитием информационных технологий во всех сферах общественной жизни. Информация все в большей мере становится стратегическим ресурсом государства, производительной силой и дорогим товаром. Это не может не вызывать стремления государств, организаций и отдельных граждан получить преимущества за счет овладения информацией, недоступной оппонентам, а также за счет нанесения ущерба информационным ресурсам противника (конкурента) и защиты своих информационных ресурсов.

Противоборство государств в области информационных технологий, стремление криминальных структур противоправно использовать информационные ресурсы, необходимость обеспечения прав граждан в информационный сфере, наличие множества случайных угроз вызывают острую необходимость обеспечения защиты информации в компьютерных системах, являющихся материальной основой информатизации общества.

Проблема обеспечения информационной безопасности на всех уровнях может быть решена успешно только в том случае, если создана и функционирует комплексная система защиты информации, охватывающая весь жизненный цикл компьютерных систем от разработки до утилизации и всю технологическую цепочку сбора, хранения, обработки и выдачи информации.

-

Информационные угрозы.

Наряду с позитивным влиянием на все стороны человеческой деятельности широкое внедрение информационных технологий привело к появлению новых угроз безопасности людей. Это связано с тем обстоятельством, что информация, создаваемая, хранимая и обрабатываемая средствами вычислительной техники, стала определять действия большей части людей и технических систем. В связи с этим резко возросли возможности нанесения ущерба, связанные с хищением информации, так как воздействовать на любую систему (социальную, биологическую или техническую) с целью ее уничтожения, снижения эффективности функционирования или, воровства ее ресурсов (денег, товаров, оборудования) возможно только в том случае, когда известна информация о ее структуре » принципах функционирования.

Все виды информационных угроз можно разделить на две большие группы:

-

отказы и нарушения работоспособности программных и технических средств; -

преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда.

Выделяют следующие основные группы причин сбоев и отказов в работе компьютерных систем:

-

нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа их носителей; -

нарушения, возникающие в работе аппаратных средств из-за их старения или преждевременного износа; -

нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине некорректного использования компьютерных ресурсов; -

нарушения, возникающие в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств; -

не устранённые ошибки в программных средствах, не выявленные в процессе отладки и испытаний, а также оставшиеся в аппаратных средствах после их разработки.

Помимо естественных способов выявления и своевременного устранения указанных выше причин, используют следующие специальные способы защиты информации от нарушений работоспособности компьютерных систем:

-

внесение структурной, временной, информационной и функциональной избыточности компьютерных ресурсов; -

защиту от некорректного использования ресурсов компьютерной системы; -

выявление и своевременное устранение ошибок на этапах разработки программноаппаратных средств.

Структурная избыточность компьютерных ресурсов достигается за счет резервирования аппаратных компонентов и машинных носителей данных, организации замены отказавших и своевременного пополнения резервных компонентов. Структурная избыточность составляет основу остальных видов избыточности.

Внесение информационной избыточности выполняется путем периодического или постоянного (фонового) резервирования данных на основных и резервных носителях. Зарезервированные данные обеспечивают восстановление случайно или преднамеренно уничтоженной и искаженной информации. Для восстановления работоспособности компьютерной системы после появления устойчивого отказа кроме резервирования обычных данных следует заблаговременно резервировать и системную информацию, а также подготавливать программные средства восстановления.

Функциональная избыточность компьютерных ресурсов достигается дублированием функций или внесением дополнительных функций в программно-аппаратные ресурсы вычислительной системы для повышения ее защищенности от сбоев и отказов, например периодическое тестирование и восстановление, а также самотестирование и самовосстановление компонентов компьютерной системы.

Защита от некорректного использования информационных ресурсов заключается в корректном функционировании программного обеспечения с позиции использования ресурсов вычислительной системы. Программа может четко и своевременно выполнять свои функции, но некорректно использовать компьютерные ресурсы из-за отсутствия всех необходимых функций (например, изолирование участков оперативной памяти для операционной системы и прикладных программ, защита системных областей на внешних носителях, поддержка целостности и непротиворечивости данных).

Выявление и устранение ошибок при разработке программно-аппаратных средств достигается путем качественного выполнения базовых стадий разработки на основе системного анализа концепции, проектирования и реализации проекта.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

-

угрозы, реализация которых выполняется при постоянном участии человека; -

угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Задачи по защите от угроз каждого вида одинаковы:

-

запрещение несанкционированного доступа к ресурсам вычислительных систем; -

невозможность несанкционированного использования компьютерных ресурсов при осуществлении доступа; -

своевременное обнаружение факта несанкционированных действий, устранение их причин и последствий.

-

Защита информации.

Основным способом запрещения несанкционированного доступа к ресурсам вычислительных систем является подтверждение подлинности пользователей и разграничение их доступа к информационным ресурсам, включающего следующие этапы:

-

идентификация; -

установление подлинности (аутентификация); -

определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя. Идентификатор может представлять собой любую последовательность символов и должен быть заранее зарегистрирован в системе администратора службы безопасности. В процессе регистрации заносится следующая информация:

-

фамилия, имя, отчество (при необходимости другие характеристики пользователя); -

уникальный идентификатор пользователя; -

имя процедуры установления подлинности; -

эталонная информация для подтверждения подлинности (например, пароль); -

ограничения на используемую эталонную информацию (например, время действия пароля); -

полномочия пользователя по доступу к компьютерным ресурсам.

Установление подлинности (аутентификация) заключается в проверке истинности полномочий пользователя.

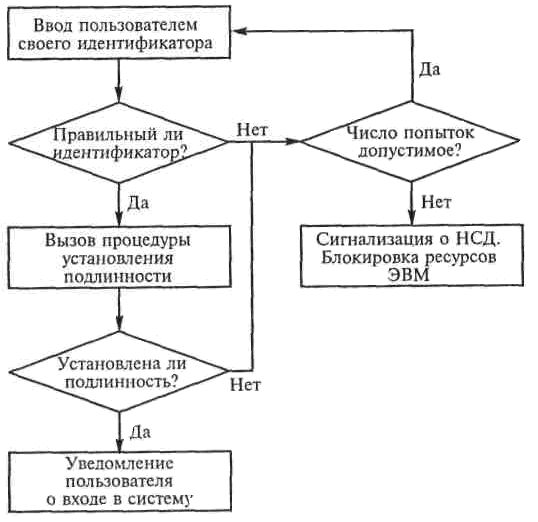

Общая схема идентификации и установления подлинности пользователя представлена на рисунке 1.

Рисунок 1. Общая схема идентификации и установления подлинности пользователя.

Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрачка). Однако такие методы требуют значительных затрат и поэтому используются редко. Наиболее массово используемыми являются парольные методы проверки подлинности пользователей. Пароли можно разделить на две группы: простые и динамически изменяющиеся.

Простой пароль не изменяется от сеанса к сеансу в течение установленного периода его существования.

Во втором случае пароль изменяется по правилам, определяемым используемым методом. Выделяют следующие методы реализации динамически изменяющихся паролей:

-

методы модификации простых паролей. Например, случайная выборка символов пароля и одноразовое использование паролей; -

метод «запрос—ответ», основанный на предъявлении пользователю случайно выбираемых запросов из имеющегося массива; -

функциональные методы, основанные на использовании некоторой функции F с динамически изменяющимися параметрами (дата, время, день недели и др.), с помощью которой определяется пароль.

Для защиты от несанкционированного входа в компьютерную систему используются как общесистемные, так и специализированные программные средства защиты.

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированного доступа к компьютерным ресурсам (разграничение доступа). В качестве компьютерных ресурсов рассматриваются:

-

программы; -

внешняя память (файлы, каталоги, логические диски); -

информация, разграниченная по категориям в базах данных; -

оперативная память; -

время (приоритет) использования процессора; -

порты ввода-вывода; -

внешние устройства.

Различают следующие виды прав пользователей по доступу к ресурсам:

-

всеобщее (полное предоставление ресурса); -

функциональное или частичное; -

временное.

Наиболее распространенными способами разграничения доступа являются:

-

разграничение по спискам (пользователей или ресурсов); -

использование матрицы установления полномочий (строки матрицы — идентификаторы пользователей, столбцы — ресурсы компьютерной системы); -

разграничение по уровням секретности и категориям (например, общий доступ, конфиденциально, секретно); • парольное разграничение.

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных. Задачей криптографии является обратимое преобразование некоторого понятного исходного текста (открытого текста) в кажущуюся случайной последовательность некоторых знаков, часто называемых шифротекстом, или криптограммой. В шифре выделяют два основных элемента — алгоритм и ключ. Алгоритм шифрования представляет собой последовательность преобразований обрабатываемых данных, зависящих от ключа шифрования. Ключ задает значения некоторых параметров алгоритма шифрования, обеспечивающих шифрование и дешифрование информации.

По способу использования ключей различают два типа криптографических систем: симметрические и асимметрические.

В симметрических (одноключевых) криптографических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого.

В асимметрических (двухключевых или системах с открытым ключом) криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого.

Скорость шифрования в двухключевых криптографических системах намного ниже, чем в одноключевых. Поэтому асимметрические системы используют в двух случаях: