Файл: Оглавление введение 2 Основные этапы допуска в компьютерную систему 4.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 281

Скачиваний: 1

СОДЕРЖАНИЕ

1 Основные этапы допуска в компьютерную систему

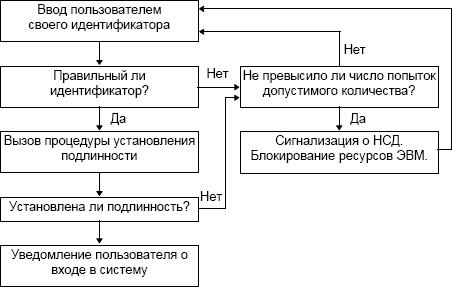

Рисунок 1. Схема идентификации и аутентификации пользователя при его доступе в КС

2 Использование простого пароля

3 Использование динамически изменяющегося пароля

Рисунок 2. Схема аутентификации по методу «рукопожатия»

4 Предотвращение несанкционированного доступа к персональному компьютеру

Защита от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы

Рисунок 3. Лист свойств «Заставка»

5 Способы разграничения доступа

Разграничение доступа по спискам

Рисунок 4. Схема обработки запроса на доступ к ресурсу при использовании матрицы полномочий

Парольное разграничение и комбинированные методы

Программная реализация контроля установленных полномочий

Реализация криптографического закрытия конфиденциальных данных в «Secret Net 5.1»

Общие сведения о ключевой схеме в системе защиты

Рисунок 5. Схема использования ключей в системе защиты «Secret Net 5.1»

В области интеллектуальных навыков:

В области практических навыков:

В области переносимых навыков:

Функциональные части Secret Net 6.0

Клиентская часть системы защиты

Подсистема управления Secret Net 6.0

ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ 2

-

Основные этапы допуска в компьютерную систему 4 -

Использование простого пароля 7 -

Использование динамически изменяющегося пароля 10-

Методы модификации схемы простых паролей 10 -

Метод «запрос-ответ» 10 -

Функциональные методы 11

-

-

Предотвращение несанкционированного доступа к

персональному компьютеру 14

-

Защита от несанкционированного входа в компьютерную систему 14 -

Защита от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы 16

-

Способы разграничения доступа 18-

Разграничение доступа по спискам 20 -

Использование матрицы установления полномочий 20 -

Разграничение доступа по уровням секретности и категориям 23 -

Парольное разграничение и комбинированные методы 25

-

-

Программная реализация контроля установленных полномочий 27 -

Реализация криптографического закрытия конфиденциальных данных в «Secret Net 5.1» 30

ЗАКЛЮЧЕНИЕ 34

СПИСОК ЛИТЕРАТУРЫ 36

ПРИЛОЖЕНИЕ 37

КАФЕДРА ПРОЕКТИРОВАНИЯ КОМПЬЮТЕРНЫХ СИСТЕМ 43

ВВЕДЕНИЕ

Высокий темп внедрения вычислительных средств во все сферы жизнедеятельности человека стал причиной стремительного повышения количества угроз безопасности людей. Это связано с тем, что информация,

как результат автоматизированной обработки, с каждым годом определяет действия не только все большего числа людей, но и все большего числа технических систем, созданных человеком. Отсюда становятся понятны последствия потери, подлога или хищения данных, хранящихся в вычислительных системах, а также нарушения работоспособности самих вычислительных средств.

Одним из основных видов угроз целостности и конфиденциальности информации, а также работоспособности вычислительных систем являются преднамеренные угрозы, реализация которых заранее планируется злоумышленником для нанесения вреда. Этот вид угроз по субъекту непосредственной реализации можно разделить на две группы:

-

угрозы, реализация которых выполняется при постоянном участии человека; -

угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Первый тип угроз называют угрозами несанкционированных действий со стороны людей, а второй – со стороны программ, созданных людьми.

Задачи по защите от реализации угроз каждого из данных типов одинаковы:

-

преградить несанкционированный доступ к ресурсам вычислительных систем; -

сделать невозможным несанкционированное использование компьютерных ресурсов, если доступ к ним все-таки осуществлен; -

своевременно обнаружить факт несанкционированных действий устранить причины, а также последствия их реализации.

Способы же решения перечисленных задач по защите от несанкционированных действий со стороны людей и компьютерных программ существенно отличаются друг от друга.

Данное пособие посвящено рассмотрению основных способов защиты от несанкционированных действий, реализуемых при непосредственном участии человека.

Основными функциями системы защиты по преграждению несанкционированного доступа людей к ресурсам вычислительных систем являются, прежде всего, идентификация и подтверждение подлинности пользователей при доступе в вычислительную систему, а также разграничение их доступа к компьютерным ресурсам. Важную роль играет также функция корректного завершения сеанса работы пользователей,

предотвращающая возможность реализации угрозы маскировки под санкционированного пользователя вычислительной системы. Обычное завершение сеанса работы должно обязательно проводиться каждым пользователем по окончании его работы. Принудительное же завершение сеанса работы или блокировка устройств ввода-вывода должны выполняться по истечении для пользователя заданного времени бездействия (отсутствия признаков активности).

1 Основные этапы допуска в компьютерную систему

Системой защиты по отношению к любому пользователю с целью обеспечения безопасности обработки и хранения информации должны быть предусмотрены следующие этапы допуска в вычислительную систему:

-

идентификация; -

установление подлинности (аутентификация); -

определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам (авторизация).

Данные этапы должны выполняться и при подключении к компьютерной системе (КС) таких устройств, как удаленные рабочие станции и терминалы.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя с целью выполнения следующих защитных функций:

-

установление подлинности и определение полномочий пользователя при его допуске в компьютерную систему; -

контроль установленных полномочий и регистрация заданных действий пользователя в процессе его сеанса работы после допуска данного пользователя в КС; -

учет обращений к компьютерной системе.

Сам идентификатор может представлять собой последовательность любых символов и должен быть заранее зарегистрирован в системе администратором службы безопасности. В процессе регистрации администратором в базу эталонных данных системы защиты для каждого пользователя заносятся следующие

элементы данных:

-

фамилия, имя, отчество и, при необходимости, другие характеристики пользователя; -

уникальный идентификатор пользователя; -

имя процедуры установления подлинности; -

используемая для подтверждения подлинности эталонная информация, например, пароль; -

ограничения на используемую эталонную информацию, например, минимальное и максимальное время, в течение которого указанный пароль будет считаться действительным; -

полномочия пользователя по доступу к компьютерным ресурсам.

Процесс установления подлинности, называемый еще аутентификацией, заключается в проверке, является ли пользователь, пытающийся осуществить доступ в КС, тем, за кого себя выдает.

Общая схема идентификации и установления подлинности пользователя при его доступе в компьютерную систему представлена на рисунке 1.