Файл: Оглавление введение 2 Основные этапы допуска в компьютерную систему 4.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 276

Скачиваний: 1

СОДЕРЖАНИЕ

1 Основные этапы допуска в компьютерную систему

Рисунок 1. Схема идентификации и аутентификации пользователя при его доступе в КС

2 Использование простого пароля

3 Использование динамически изменяющегося пароля

Рисунок 2. Схема аутентификации по методу «рукопожатия»

4 Предотвращение несанкционированного доступа к персональному компьютеру

Защита от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы

Рисунок 3. Лист свойств «Заставка»

5 Способы разграничения доступа

Разграничение доступа по спискам

Рисунок 4. Схема обработки запроса на доступ к ресурсу при использовании матрицы полномочий

Парольное разграничение и комбинированные методы

Программная реализация контроля установленных полномочий

Реализация криптографического закрытия конфиденциальных данных в «Secret Net 5.1»

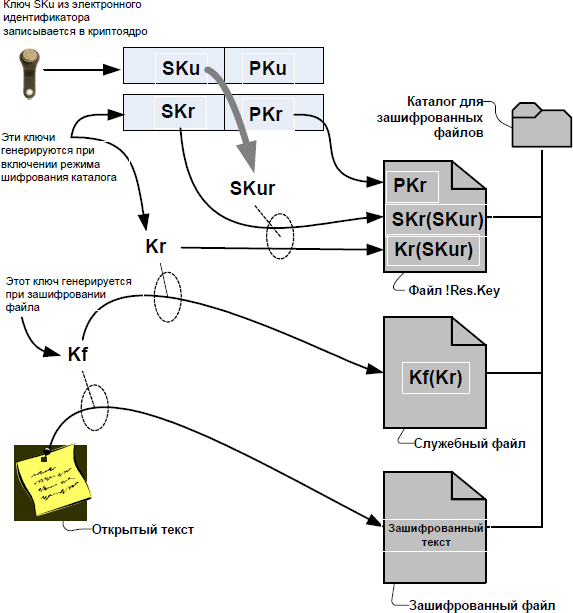

Общие сведения о ключевой схеме в системе защиты

Рисунок 5. Схема использования ключей в системе защиты «Secret Net 5.1»

В области интеллектуальных навыков:

В области практических навыков:

В области переносимых навыков:

Функциональные части Secret Net 6.0

Клиентская часть системы защиты

Подсистема управления Secret Net 6.0

При смене ключей пользователя заново зашифровывается только управляющая информация шифрованных ресурсов. Сами данные (шифрованные файлы) не перешифровываются. При необходимости перешифрования файлов шифрованного ресурса следует создать новый шифрованный ресурс.

Общие сведения о ключевой схеме в системе защиты

«Secret Net 5.1»:

При шифровании данных используются следующие ключи:

| Ключ | Наименование | Алгоритм генерации |

| SKr | Закрытый ключ ресурса | Генерируется в соответствии с ГОСТ Р34.10-2001 |

| PKr | Открытый ключ ресурса (соответствует закрытому ключу SKr) | – '' – |

| SKu | Закрытый ключ пользователя | – '' – |

| PKu | Открытый ключ пользователя (соответствует закрытому ключу SKu) | – '' – |

| Kr | Ключ шифрования ресурса | Генерируется с помощью датчика случайных чисел (ДСЧ) в соответствии с ГОСТ 28147-89 |

| Kf | Ключ шифрования файла | – '' – |

| SKur | Сессионный ключ. Может быть получен из пары ключей SKu и PKr или SKr и PKu | Генерируется в соответствии с алгоритмом Diffie-Hellman |

На следующем рисунке представлена схематическая иллюстрация использования ключей:

Рисунок 5. Схема использования ключей в системе защиты «Secret Net 5.1»

В системе «Secret Net 5.1» предусмотрена

также возможность ограничения доступа пользователей к съемным устройствам (в том числе USB-накопителям). Включение режима ограничения осуществляется заданием администратором режима контроля аппаратных устройств. В этом случае будет осуществляться проверка аппаратной конфигурации при загрузке ПЭВМ и в процессе ее работы. При подключении незарегистрированного аппаратного устройства произойдет блокировка ПЭВМ, разблокировать сможет только администратор безопасности. В

результате станет возможна работа только с теми устройствами, которые специально зарегистрированы администратором безопасности.

Следует отметить, что если задача разграничения доступа пользователей к компьютерным ресурсам является особенно актуальной и КС основана на высокопроизводительной аппаратной базе, то для эффективного контроля установленных полномочий пользователей целесообразно использование операционных систем, имеющих встроенные средства разграничения, например – МС ВС 3.0, либо использовать наложенные средства защиты информации.

ЗАКЛЮЧЕНИЕ

В результате изучения данного учебно-методического пособия и выполнения лабораторной работы «Система защиты информации Secret Net 6.0» студенты получают знания основных подходов управления доступом к информационным ресурсам, умения анализировать механизмы реализации методов защиты конкретных объектов и процессов для решения профессиональных задач, а также приобретают навыки использования современных программно-аппаратных средств защиты информации. Знания, полученные при изучении системы защиты информации (СЗИ) Secret Net 6.0, помогут в дальнейшем освоить любые другие СЗИ.

Перечень компетенций, формируемых у студента в ходе освоения дисциплины «Программно-аппаратная защита информации»:

В области знания и понимания:

− знает основные подходы к защите данных от НСД;

− знает методы и средства ограничения доступа к компонентам ЭВМ;

− знает необходимые и достаточные функции аппаратного средства криптозащиты;

− знает необходимые и достаточные условия недопущения разрушающего воздействия;

− знает наиболее уязвимые для атак противника элементы компьютерных систем.

В области интеллектуальных навыков:

− владеет механизмами решения типовых задач защиты информации;

− владеет технологиями формирования изолированной программной среды;

− владеет технологиями защиты программ от несанкционированного копирования;

− владеет технологиями защиты программ от разрушающих

программных воздействий.

В области практических навыков:

− умеет анализировать механизмы реализации методов защиты конкретных объектов и процессов для решения профессиональных задач;

− умеет применять штатные средства защиты и специализированные продукты для решения типовых задач;

− умеет квалифицированно оценивать область применения конкретных механизмов защиты;

− умеет грамотно использовать аппаратные средства защиты при решении практических задач.

В области переносимых навыков:

− ориентируется в продуктах и тенденциях развития средств защиты информационных технологий;

− доказывает корректность использования полученных навыков в применении к задачам защиты информации с использованием программно-аппаратных средств защиты.

СПИСОК ЛИТЕРАТУРЫ

-

Варлатая С.К., Шаханова М.В. Программно-аппаратная защита информации: учеб. пособие – Владивосток: Изд-во ДВГТУ, 2007. – 318 с. -

Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации. М.: Агентство «Яхтсмен», 1996. -

Зегжда Д.П., Ивашко A.M. Основы безопасности информационных систем. М.: Горячая линия - Телеком, 2000. -

Стахнов А. А. Linux: 3-е изд., перераб. и доп. – СПб.: БХВ-Петербург, 2009. – 1056 с. -

Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. М.: ГТК, 1992. -

Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. М.: ГТК, 1992. -

www.securitycode.ru -

www.fstec.ru