Файл: Программные комплексы анализа каналов утечки информации.pdf

Добавлен: 29.03.2023

Просмотров: 134

Скачиваний: 1

СОДЕРЖАНИЕ

Обеспечение доступа к конфиденциальной информации

1.1 Обзор и анализ основных причин утечки конфиденциальной информации

2. Системы анализа и предотвращения утечки конфиденциальных данных

2.1. Системы защиты от утечки конфиденциальных данных (DLP)

2.2. Анализ передаваемой информации

2.3. Критерии оценки DLP – систем

2.2. Анализ передаваемой информации

На данный момент на рынке представлено довольно много DLP-решений, которые позволяют идентифицировать и предотвращать утечку конфиденциальной информации с определенного канала. Однако действительно сложных решений, которые охватывают все существующие каналы, значительно меньше. В этих условиях чрезвычайно важно выбрать технологию, обеспечивающую защиту источников конфиденциальной информации с максимальной эффективностью и минимальным количеством ложных срабатываний. Первое, что нужно учитывать при выборе DLP -решения - как это решение анализирует переданную информацию и какие технологии используются для определения доступности конфиденциальных данных.

Всего существует пять методов анализа:

1. Поиск по словарям (точным соответствием слов, в некоторых случаях, с учетом морфологии).

2. Регулярные выражения. Регулярные выражения - система анализа текстовых фрагментов по формализованным шаблоном на основе системы записи образцов для поиска. Например, номера кредитных карт, телефоны, адреса электронной почты, номера паспортов, лицензионные ключи и т.д.

3. Сравнение типов файлов. Политика безопасности может запретить отправку некоторых типов файлов. В то же время, если пользователь изменяет расширение файла, системе все равно необходимо «распознать» тип файла и выполнить необходимые действия. Большинство решений используют технологию автономии.

4.· Статистический («поведенческий») анализ пользовательской информации. Если у пользователя есть доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (веб-хранилище, веб-почту и т.д.), то он попадает в «группу риска», и можно применить дополнительные ограничительные политики безопасности.

5. Технология цифровых отпечатков. Наиболее перспективные и довольно сложные технологии, на которых сделаны определенные математические преобразования исходного файла (алгоритмы преобразований производителей не разглашаются). Процесс преобразования строится следующим образом: исходный файл - математическая модель файла - цифровой отпечаток. Такой процесс может значительно сократить объем обрабатываемой информации (объем цифрового отпечатка не более 0,01 от размера файла). Затем цифровые отпечатки помещаются в базу данных (Oracle, MS SQL) и могут дублироваться в ОЗУ устройства, которое выполняет анализ информации. Затем отпечатки используются для сравнения и анализа передаваемой информации. В то же время отпечатки переданных и «образцовых» файлов могут не совпадать обязательно на 100%, процентное совпадение может быть задано (или запрограммировано производителем программного обеспечения). Технологии устойчивы к редактированию файлов и применимы к защите практически любого типа файлов: текстового, графического, аудио, видео. Количество «ложных срабатываний» не превышает одного процента (все остальные технологии дают 20-30% ложных срабатываний). Эта технология устойчива к различным текстовым кодировкам и языкам, используемым в тексте.

Также необходимо обратить внимание на систему отчетности и наборы предварительно разработанных политик безопасности, предоставляемых решением DLP, поскольку это поможет избежать некоторых проблем и трудностей при реализации.

2.3. Критерии оценки DLP – систем

Существует четыре критерия оценки продуктов DLP, сформулированных компанией Forrester Research.

Первый критерий - многоканальность. Решение DLP не должно быть сосредоточено только на одном канале утечек. Это должно быть комплексное решение, охватывающее максимальное количество каналов: e-mail, Web и IM, а также мониторинг файловых операций.

Второй критерий - унифицированный менеджмент. Система должна иметь унифицированные средства управления всех компонентов, которые она в себя включает. Их, как правило, три: менеджмент-сервер, на котором хранятся политики групп пользователей; устройство, которое отслеживает утечку через сеть; агенты для рабочих станций, серверов, файловых-хранилищ. Главное требование второго критерия - возможность управлять этими тремя компонентами с одной консоли.

Третий критерий - активная защита. Система должна не только фиксировать утечку конфиденциальной информации, но и давать возможность ее блокировать.

Четвертый критерий - классификация информации с учетом, как содержания, так и контекста. Утечка конфиденциальной информации должен базироваться не только на содержании информации, пересылаемой, но и на контексте, в котором она происходит: используемый протокол, приложение, от которого пользователя, куда и т.д.

2.4. Обзор существующих DLP – систем

В сравнении принимали участие:

- Securit ZGate;

- InfoWatch Traffic Monitor;

- Symantec Data Loss Prevention;

- Search Inform Контур безопасности;

- FalconGaze SecureTower.

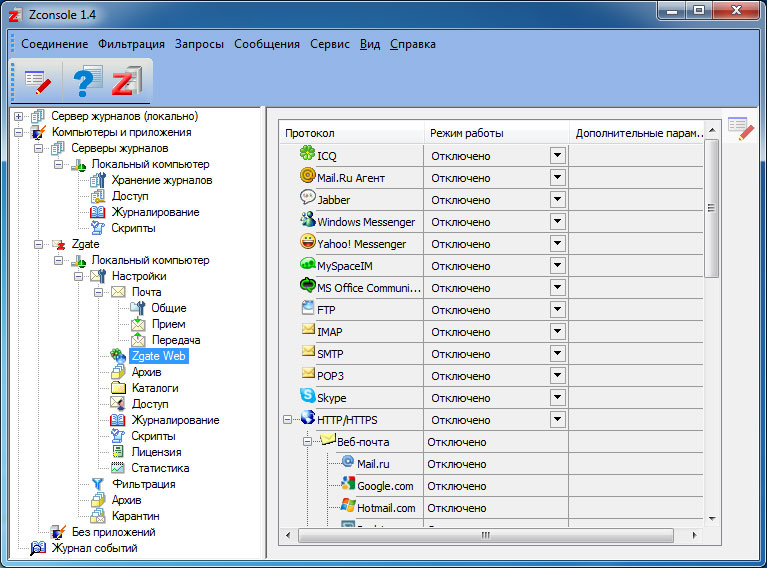

DLP-система Securit Zecurion Zgate (рис.1) предназначена для предотвращения утечки конфиденциальной информации по электронной почте, социальным сетям, интернет-пейджерам и любым другим каналам передачи данных по сети.

Securit Zecurion Zgate позволяет отслеживать и архивировать:

- переписка в корпоративной электронной почте;

- письма и вложения, отправленные через службы электронной почты;

- общение в социальных сетях, форумах и блогах;

- сообщения пейджера в Интернете;

- файлы, переданные по FTP.

Zecurion использует гибридный анализ для обнаружения конфиденциальных данных в сообщениях, комплекс современных технологий обнаружения, которые точно определяют уровень конфиденциальности передаваемой информации и категории документов с учетом характеристик бизнеса, требований отраслевых стандартов и законов России, СНГ, Европе и США. Использование гибридного анализа позволило повысить эффективность обнаружения в среднем на 60-70% для существующих DLP-систем до 95% для Zecurion Zgate.

Рисунок 1. - SecurIT Zgate 3.0

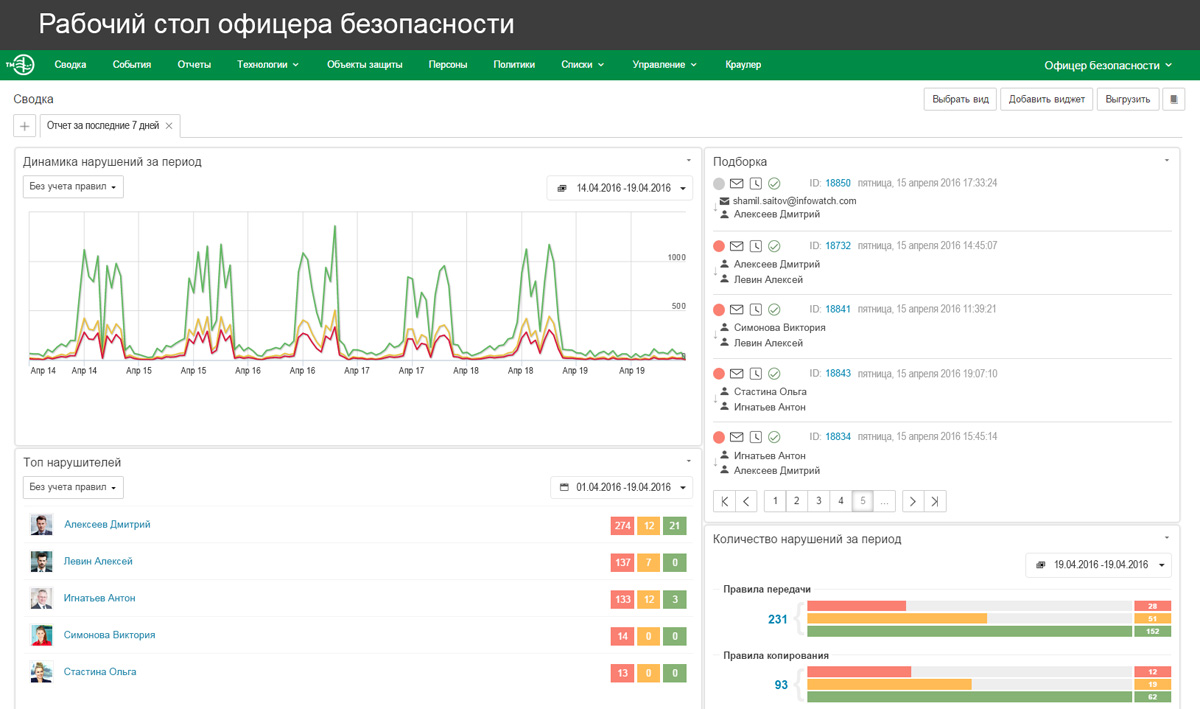

InfoWatch Traffic Monitor (рис.2) - это высокотехнологичное интегрированное решение, которое защищает организации от действий внутренних злоумышленников и обеспечивает надежную защиту корпоративных данных от преднамеренных или непреднамеренных утечек (несанкционированное распространение). Технологии InfoWatch позволяют рассматривать все документы клиента, делить их на категории, структурировать информационные активы, идентифицировать конфиденциальные данные из большого объема информации. Концепция InfoWatch заключается в управлении перемещением информации на всех этапах: от аудита, для определения маршрутов трафика контента и хранения информации (от кого, какая категория данных передается или хранится) до контроля распространения конфиденциальной информации с использованием DLP-системы и настроенных политик информационной безопасности.

Рисунок 2. - InfoWatch Traffic Monitor

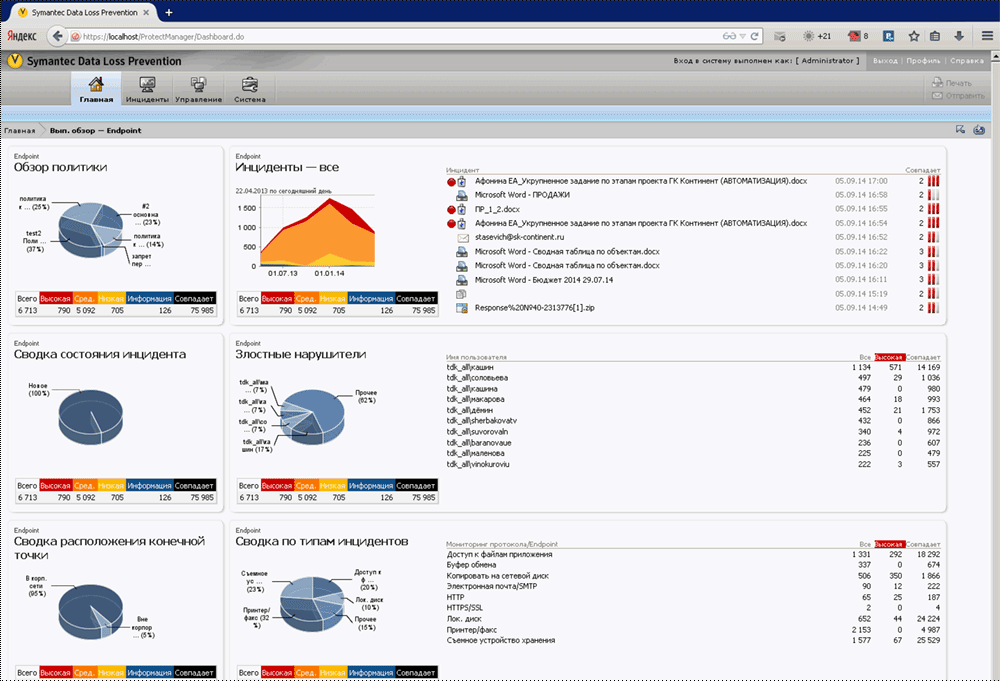

Symantec Data Loss Prevention (рис.3) — комплексное решение для обнаружения и предотвращения утечки информации, призванное помочь в формировании корпоративной культуры обработки конфиденциальной информации, обучать сотрудников существующим правилам обработки и передачи информации внутри организации и за ее пределами , уменьшить количество случайных утечек и облегчить обнаружение и расследование намеренного.

Symantec Data Loss Prevention обеспечивает защиту информации обо всех ресурсах ИТ-инфраструктуры компании:

- отслеживание и блокирование перемещения информации как внутри организации, так и за ее пределами;

- обнаружение конфиденциальной информации в открытом доступе в хранилищах файлов, веб-серверах, базах данных, почтовых системах обмена и рабочем процессе;

- защита конфиденциальной информации на рабочих станциях и ноутбуках, в том числе находящихся за пределами корпоративной сети;

- контроль мобильных приложений, облачных и веб-сервисов, а также полученных и отправленных сообщений на смартфонах и планшетных компьютерах.

Рисунок 3. - Symantec Data Loss Prevention

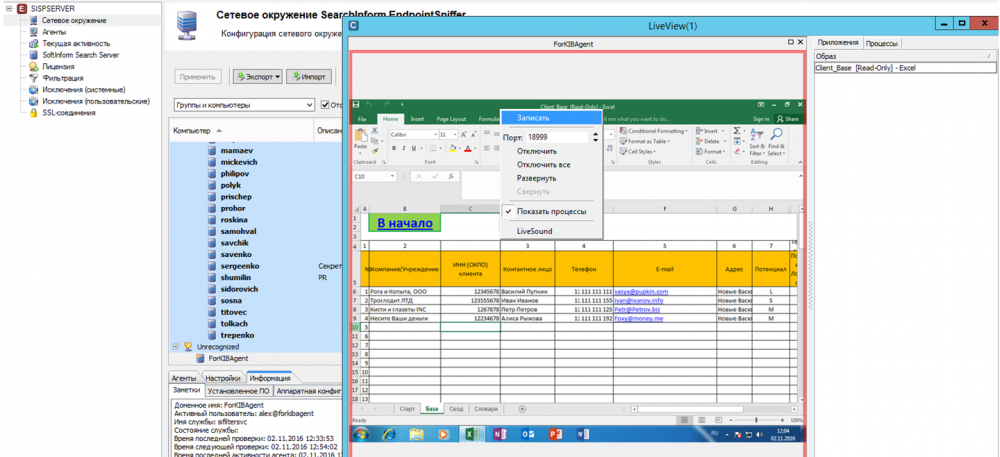

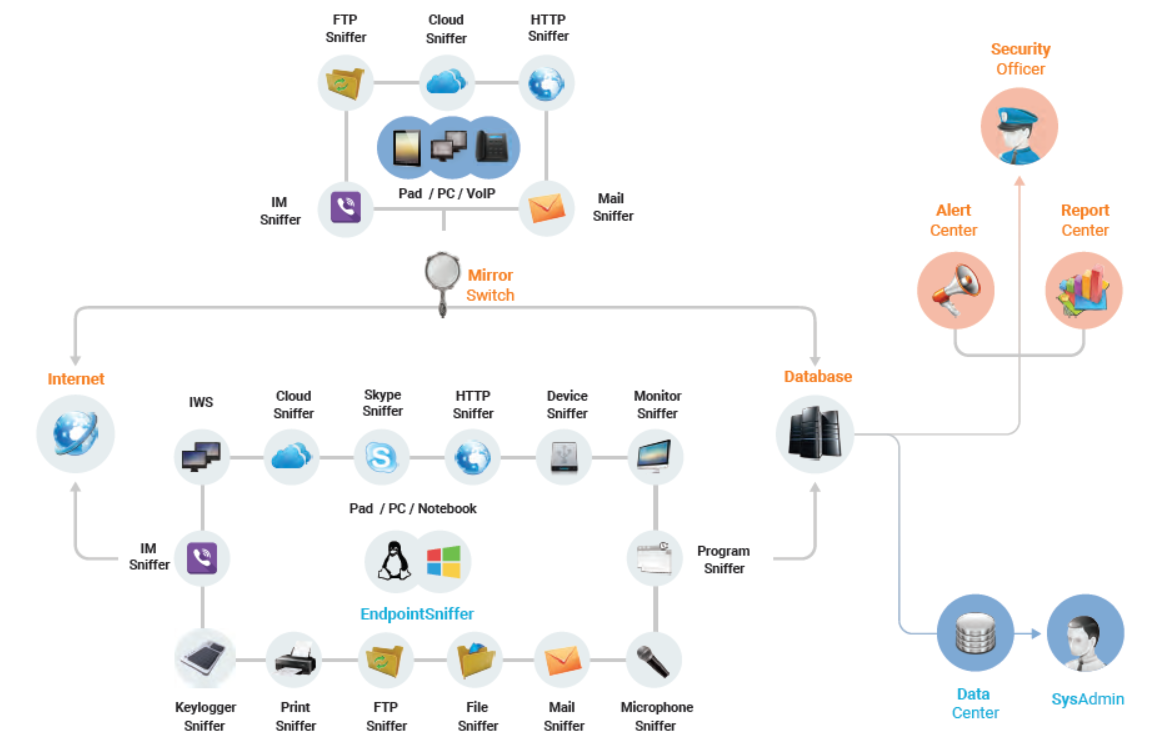

«Контур информационной безопасности SearchInform» (рис.4) предназначен для управления потоками информации в локальной сети. Мониторинг возможен двумя способами, в зависимости от используемого серверного компонента: SearchInform EndpointSniffer или SearchInform NetworkSniffer. Серверные компоненты - это платформы, на которых работают модули перехвата. Каждый модуль перехвата действует как анализатор трафика и контролирует его канал передачи данных.

Рисунок 4. - Search Inform Контур безопасности

SearchInform EndpointSniffer - платформа для перехвата и блокировки информационных потоков через агентов, установленных на рабочих станциях (рис.5). Платформа Endpoint позволяет перехватывать информацию с помощью агентов, установленных на ПК сотрудников. Интернет, корпоративная и личная электронная почта, все популярные мессенджеры (Viber, ICQ и т. Д.), Skype, облачное хранилище, FTP, Sharepoint, печать документов на принтеры, использование внешних устройств хранения данных. Мониторинг файловой системы ПК, процессы и сайты активны, информация, отображаемая на мониторах ПК и захваченная микрофонами, нажатые клавиши, удаленный онлайн-мониторинг ПК. Кроме того, агент позволяет вам зашифровать любые пользовательские данные, которые записываются на носитель. Доступны как открытые, так и зашифрованные соединения. Вы можете установить запрет на использование портов ввода-вывода или определенных устройств. Кроме того, система реализует защиту локальных ресурсов. Функциональность позволяет вам регулировать доступ к критическим данным: скрывает / закрывает верхние папки управления, запрещает доступ к информации даже для привилегированных пользователей (системных администраторов, техников и т. Д.). Доступ к ресурсам (папкам и дискам) ограничен только уровнем DLP и не может быть отменен ни на системном уровне, ни на уровне домена. Агенты SearchInform EndpointSniffer делают теневую копию перехваченной информации и отправляют полученные данные на сервер SearchInform EndpointSniffer. Сервер помещает перехваченные данные в базу данных под управлением Microsoft SQL Server. Рисунок 2. Типичная схема работы SearchInform EndpointSniffer SearchInform NetworkSniffer - платформа для перехвата и блокировки информационных потоков на сетевом уровне. SearchInform NetworkSniffer позволяет работать с зеркальным трафиком, прокси-серверами (ICAP или ISA \ TMG), почтовыми серверами (интеграция почтовых ящиков (POP3, IMAP, EWS), SMTP, транспортные правила или ведение журнала), другое корпоративное программное обеспечение, например Lyns. Перехват сетевого трафика выполняется на уровне сетевых протоколов (Mail, HTTP, IM, FTP, Cloud). Возможна фильтрация по доменному имени пользователя, имени компьютера, IP- и MAC-адресам. Перехваченные сообщения помещаются в базу данных SQL.

Рисунок 5. – Архитектура Search Inform Контур безопасности

DLP-система SecureTower 6.0 (рис. 6) компания Falcongaze перехватывает и анализирует сетевой трафик, передает данные на внешние устройства, сетевые ресурсы, локальные и сетевые принтеры, а также контролирует содержимое буфера обмена, историю нажатия клавиш на клавиатуре, входящие и исходящие сообщения электронной почты, корреспонденции и голосовые вызовы в самых популярных мессенджерах, переданные документы, файлы, веб-страницы и многое другое. Одной из основных функций DLP-системы является противодействие внутренним угрозам. Инсайдерская деятельность часто недооценивается, однако на нее приходится львиная доля утечек. Основные функции: SecureTower 6.0 обеспечивает: полный контроль документооборота и перехват данных в информационных каналах. Система перехватывает все отправленные и принятые сообщения, идентифицирует отправку конфиденциальных документов, контролирует принтеры и подключенные устройства (например, устройства USB), контролирует почтовые серверы, мониторы, контролирует использование облачного хранилища. Гибкая система для создания правил безопасности и многое другое; контроль действий персонала. Система предоставляет графический анализатор, в котором для каждого сотрудника система создает профиль, который может импортировать данные из ActiveDirectory и автоматически генерировать из перехваченной информации. В этом профиле отображаются сообщения сотрудников с другими людьми, адреса электронной почты сотрудников, имена в мессенджерах, учетные записи в социальных сетях и других сайтах. Кроме того, постоянный веб-мониторинг посещаемых сайтов и активность в социальных сетях. Можно получать профили и полную историю общения сотрудников; Определение передачи конфиденциальной информации с помощью различных методов анализа. Метод контроля над цифровыми отпечатками позволяет идентифицировать совпадения (даже фрагментарные) в потоке информации с конфиденциальными документами. Также SecureTower позволяет идентифицировать в документах и корреспонденции регулярные выражения (такие как номера кредитных карт, TIN, данные паспорта и т. Д.) И анализировать тематические словари. Во время анализа система учитывает морфологические особенности русского языка, распознает транслитерацию, определяет формат «маскированного» файла, а также анализирует текст, распознанный на изображениях. сбор данных для расследования инцидентов. В дополнение к предотвращению инцидентов, связанных с безопасностью, система также используется в качестве средства для расследования причин и обстоятельств утечки данных. SecureTower 6.0 предоставляет все необходимые инструменты для расследования инцидентов в горячем поиске. В связи с тем, что система хранит все сообщения и действия сотрудников в архиве, она позволяет в кратчайшие сроки идентифицировать виновного, определять наличие намерения и определять дальнейшие действия руководства. Данные, собранные системой, могут быть приняты судами в качестве доказательств; контроль мобильных рабочих станций.