Файл: Программные комплексы анализа каналов утечки информации.pdf

Добавлен: 29.03.2023

Просмотров: 139

Скачиваний: 1

СОДЕРЖАНИЕ

Обеспечение доступа к конфиденциальной информации

1.1 Обзор и анализ основных причин утечки конфиденциальной информации

2. Системы анализа и предотвращения утечки конфиденциальных данных

2.1. Системы защиты от утечки конфиденциальных данных (DLP)

2.2. Анализ передаваемой информации

2.3. Критерии оценки DLP – систем

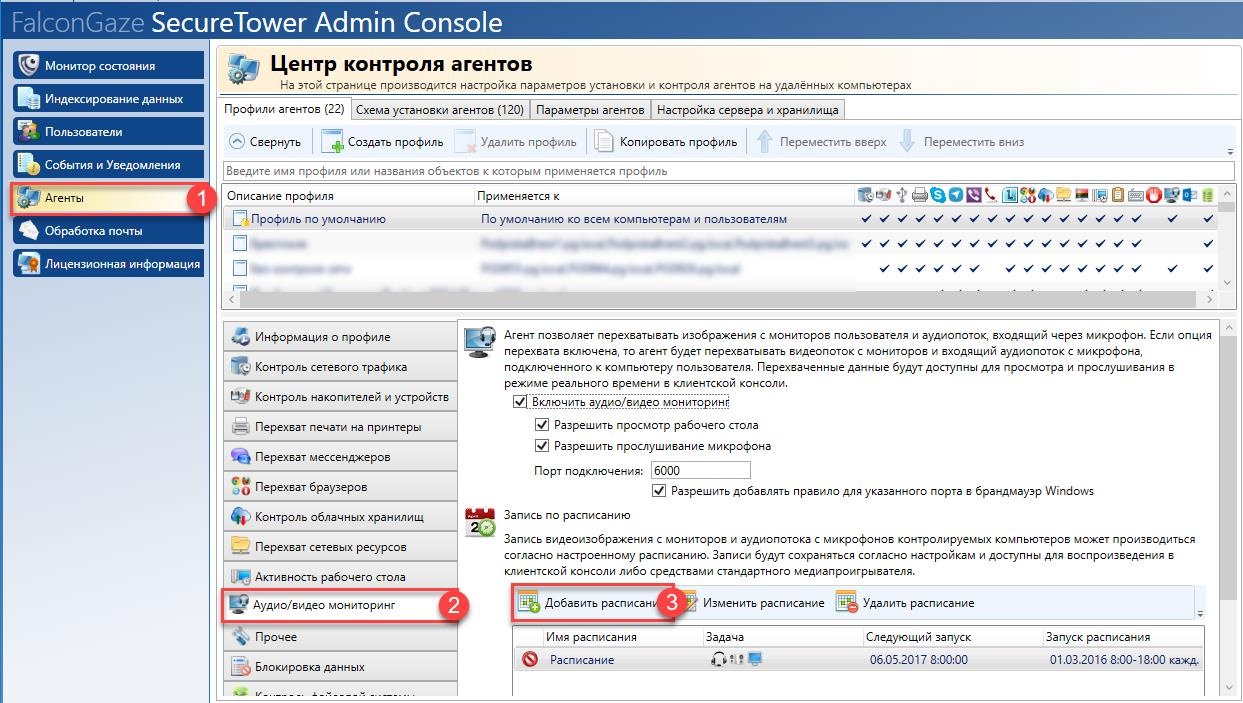

Рисунок 6. – Falcongaze SecureTower 6.0

В SecureTower 6.0, как и в предыдущих версиях системы, реализован метод удаленного контроля рабочих станций. Агент в автономном режиме снимает те же данные, что и в стационарных компьютерах, а после подключения устройства к корпоративной сети отправляет собранный архив на сервер; гибкую систему формирования отчетности. Для сотрудников службы безопасности и руководителей структурных подразделений доступны полностью настраиваемые отчеты по инцидентам безопасности и ежедневной работе сотрудников. Можно настроить автоматическое создание отчетов по расписанию и отправку их на электронную почту. SecureTower 6.0 позволяет осуществлять автоматическую репликацию данных из филиалов на центральный сервер в головном офисе, что упрощает большим организациям с распределенной структурой обработку и хранение перехватываемой информации. Для организаций, занимающихся проектной и производственной деятельностью (например, научно-исследовательские центры), критичным требованием к DLP-системам является поддержка анализа чертежной документации. SecureTower 6.0 умеет перехватывать и анализировать на предмет передачи конфиденциальных данных файлы САПР-программ в формате DWG и DXF, с которыми работают инженеры и проектировщики.

ЗАКЛЮЧЕНИЕ

Существующие угрозы и вызовы в сфере информационной безопасности, большая часть которых приходится на утечку конфиденциальной информации, указывают необходимость дальнейшего совершенствования правового и технического урегулирования в рассматриваемом направлении и кардинальной трансформации системы защиты информационной сферы в целом.

В работе рассмотрена актуальная тема, связанная с обзором программных комплексов для анализа и предотвращения утечки конфиденциальной информации.

Работа состоит из введения, двух глав, заключения и списка литературы из 6 источников.

Во введение обоснована актуальность рассматриваемой темы, определена цель и задачи работы.

В первой главе выполнен обзор и анализ основных причин утечки конфиденциальной информации. Проведенный обзор основывается на материалах исследований компаний «Лаборатория Касперского» и «InfoWatch». Проведенный обзор показал увеличение рисков, связанных с утечкой конфиденциальной информации организаций и фирм.

Также проведен обзор основных каналов утечки информации. Рассмотрены и описаны основные каналы утечки информации: организационные, визуально-оптические, акустические, электромагнитные и другие каналы.

Во второй главе работы выполнено описание систем DLP, которые позволяют предотвратить утечку конфиденциальной информации. В России , в качества аналога, используется словосочетание «системы защиты конфиденциальных данных от внутренних угроз». Для идентификации угроз, в DLP-системах, чаще всего используются такие методы: вероятностный, детерминистский и комбинированный. В системах, для которых реализован вероятностный метод идентификации используют лингвистический анализ контента и «цифровые отпечатки» данных. В системах, которые построены с использованием детерминированного подхода используются специальные метки файлов. Такие системы являются достаточно надежными, но они не отличаются гибкостью настроек и администрирования. В комбинированных системах используются как вероятностный, так и детерминистский подходы, что дает возможность построения оптимального программного решения для обеспечения защиты конфиденциальности информации.

В главе также приведены критерии оценки DLP-системы, которые могут быть использованы для их выбора при внедрении таких системы в организации.

Для примера приведен обзор наиболее популярных программных комплексов анализа и защиты от утечек данных:

- Securit ZGate;

- InfoWatch Traffic Monitor;

- Symantec Data Loss Prevention;

- Search Inform Контур безопасности;

- FalconGaze SecureTower.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- КИБЕРБЕЗОПАСНОСТЬ (2017–2018): ЦИФРЫ, ФАКТЫ, ПРОГНОЗЫ // www.ptsecurity.com URL: https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/cybersecurity-2017-2018-rus.pdf (дата обращения: 28/08/2018).

- Прогнозы в области информационной безопасности на 2018 год: [Электронный ресурс]. – URL: http://aladdin-rd.ru/company/pressroom/ articles/45115/. (дата обращения: 28/08/2018).

- Роговский Е.А. Глобальные информационные технологии – фактор международной безопасности /Е.А. Роговский // США и Канада : экономика – политика– культура. – 2011. – № 6. – С. 3–26.

- Харрис Ш. Кибервойн@: пятый театр военных действий / Ш. Харрис. – М: Альпина нон-фикшн, 2016. – 390 с.

- Lehtinen R. Computer Security Basics O’Reilly / R. Lehtinen, D. Russell, G.T. Gantemi. – O’Reilly Media? 2006. – 312 с. –[Электронный ресурс]. – URL: http://www.kaspersky.ru. (дата обращения: 28/08/2018).

- The future of cybersecurity. Analytics and automation are the next frontier // www.deloitte.com URL: https://www2.deloitte.com/insights/us/en/topics/analytics/future-of-cybersecurity-in-analytics-automation.html?icid=dcom_promo_featured|global;en (дата обращения: 28/08/2018).

-

КИБЕРБЕЗОПАСНОСТЬ (2017–2018): ЦИФРЫ, ФАКТЫ, ПРОГНОЗЫ // www.ptsecurity.com URL: https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/cybersecurity-2017-2018-rus.pdf (дата обращения: 28/08/2018). ↑

-

Прогнозы в области информационной безопасности на 2018 год: [Электронный ресурс]. – URL: http://aladdin-rd.ru/company/pressroom/ articles/45115/. (дата обращения: 28/08/2018). ↑

-

Роговский Е.А. Глобальные информационные технологии – фактор международной безопасности /Е.А. Роговский // США и Канада : экономика – политика– культура. – 2011. – № 6. – С. 3–26. ↑

-

Харрис Ш. Кибервойн@: пятый театр военных действий / Ш. Харрис. – М: Альпина нон-фикшн, 2016. – 390 с. ↑

-

Lehtinen R. Computer Security Basics O’Reilly / R. Lehtinen, D. Russell, G.T. Gantemi. – O’Reilly Media? 2006. – 312 с. –[Электронный ресурс]. – URL: http://www.kaspersky.ru. (дата обращения: 28/08/2018). ↑

-

The future of cybersecurity. Analytics and automation are the next frontier // www.deloitte.com URL: https://www2.deloitte.com/insights/us/en/topics/analytics/future-of-cybersecurity-in-analytics-automation.html?icid=dcom_promo_featured|global;en (дата обращения: 28/08/2018). ↑