ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.09.2024

Просмотров: 3992

Скачиваний: 0

СОДЕРЖАНИЕ

Проверка подлинности, целостность и неотрицание авторства

Подстановочные и перестановочные шифры

Передача информации с использованием симметричной криптографии

Коды проверки подлинности сообщения

Передача информации с использованием криптографии с открытыми ключами

Подпись документа с помощью симметричных криптосистем и посредника

Подпись документа с помощью криптографии с открытыми ключами

Подпись документа и метки времени

Подпись документа с помощью криптографии с открытыми ключами и однонаправленных хэш-функций

Невозможность отказаться от цифровой подписи

Использование цифровых подписей

Возвращение сообщения при приеме

Обнаружение вскрытия, основанного на возвращении сообщения

Вскрытия криптографии с открытыми ключами

Генерация случайных и псевдослучайных последовательностей

Псевдослучайные последовательности

Криптографически безопасные псевдослучайные последовательности

Настоящие случайные последовательности

Типы алгоритмов и криптографические режимы

Режим электронной шифровальной книги

Устройство генератора потока ключей.

Использование других уникальных предметов

Методы биометрической аутентификации

Идентификация по отпечаткам пальцев

Идентификация по Сетчатке и радужной оболочке глаза

Распознавание по форме лица, руки или ладони

Распознавание по рукописному почерку.

Классификация угроз Digital Security (Digital Security Classification of Threats)

Технологические угрозы информационной безопасности

Организационные угрозы информационной безопасности

Информационная безопасность

(методическое пособие)

Оглавление

Информационная безопасность 1

(методическое пособие) 1

Оглавление 2

Криптография 3

Идентификация и авторизация 36

Аудит 44

Социальная инженерия 47

Компьютерные вирусы 49

Противодействие вирусам 52

Криптография

Введение

Криптография бывает двух типов: криптография, которая помешает читать ваши файлы вашей младшей сестре, и криптография, которая помешает читать ваши файлы дядям из правительства.

Если я беру письмо, кладу его в сейф где-нибудь в Нью-Йорке, затем велю Вам прочитать это письмо, то это не безопасность. Это непонятно что. С другой стороны, если я беру письмо и кладу его в сейф, затем передаю этот сейф Вам вместе с детальным описанием, передаю также сотню подобных сейфов с их комбинациями, чтобы Вы и лучшие "медвежатники" мира могли изучить систему замков, а вы все равно не сможете открыть сейф и прочитать письмо – вот это и есть безопасность.

В течение многих лет этот тип криптографии использовался исключительно в военных целях. Федеральное агенство правительственной связи и информации (ФАПСИ, ныне ФСО и иже сними) и его аналоги в США, Англии, Франции, Израиле и прочих странах тратили миллиарды долларов на очень серьезную игру в обеспечение безопасности собственных линий связи, одновременно пытаясь взломать все о с-тальные. Отдельные личности, обладающие значительно меньшими средствами и опытом, были беспомощны защитить свои секреты от правительств.

В течение последних 20 лет значительно вырос объем открытых академических исследований. Со времен Второй мировой войны компьютерная криптография во всем мире применялась исключительно в военной области. Сегодня искусство компьютерной криптографии вырвалось из стен военных ведомств. Непрофессионалы получили возможность средства, позволяющие им обезопасить себя от могущественнейших противников, средства, обеспечивающие защиту от военных ведомств.

А нужна ли обычному человеку такая криптография? Да. Люди могут планировать политическую кампанию, обсуждать налоги, вести незаконные действия. Они могут разрабатывать новые изделия, обсуждать рыночную политику или планировать захват конкурирующей фирмы. Они могут жить в стране, которая не соблюдает запрета на вторжение в личную жизнь своих граждан. Они могут делать что-либо, что не кажется им незаконным, хотя таковым и является. По многим причинам данные и линии связи должны быть личными, тайными и закрытыми от постороннего доступа.

Отправитель и получатель

Предположим, что отправитель хочет послать сообщение получателю. Более того, этот отправитель хочет послать свое сообщение безопасно: он хочет быть уверен, что перехвативший это сообщение не сможет его прочесть.

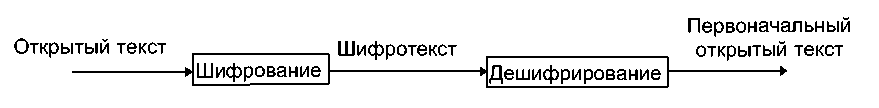

Сообщения и шифрование

Само сообщение называется открытым текстом. Изменение вида сообщения так, чтобы спрятать его суть называется шифрованием. Шифрованное сообщение называется шифротекстом. Процесс преобразования шифротекста в открытый текст называется дешифрированием.

(Если вы хотите следовать стандарту ISO 7498-2, то в английских текстах используйте термины "enchipher" вместо " encrypt" ("зашифровывать") и "dechipher" вместо "decrypt" ("дешифровывать")).

Искусство и наука безопасных сообщений, называемая криптографией, воплощается в жизнь криптографами. Криптоаналитиками называются те, кто постоянно используют криптоанализ, искусство и науку взламывать шифротекст, то есть, раскрывать, что находится под маской. Отрасль математики, охватывающая криптографию и криптоанализ, называется криптологией, а люди, которые ей занимаются, - криптологами. Современным криптологам приходится неплохо знать математику .

Обозначим открытый текст как М (отmessage, сообщение), илиР (отplaintext, открытый текст). Это может быть поток битов, текстовый файл, битовое изображение, оцифрованный звук, цифровое видеоизображение... Для компьютераМ – это просто двоичные данные. (Во всех следующих главах этой книги рассматриваются только двоичные данные и компьютерная криптография.) Открытый текст может быть создан для хранения или передачи. В любом случае,М – это сообщение, которое должно быть зашифровано.

Обозначим шифротекст как С (отciphertext). Это тоже двоичные данные, иногда того же размера, что иМ, иногда больше. (Если шифрование сопровождается сжатием,С может быть меньше чемМ. Однако, само шифрование не обеспечивает сжатие информации.) Функция шифрованияЕ действует наМ, создаваяС. Или, в математической записи:

Е(М) = С

В обратном процессе функция дешифрирования Dдействует на С, восстанавливая М:

D(C) = М

Поскольку смыслом шифрования и последующего дешифрирования сообщения является восстановление первоначального открытого текста, должно выполняться следующее равенство:

D(E(M)) = М

Проверка подлинности, целостность и неотрицание авторства

Кроме обеспечения конфиденциальности криптография часто используется для других функций :

Проверка подлинности. Получатель сообщения может проверить его источник, злоумышленник несможет замаскироваться под кого-либо.

Целостность. Получатель сообщения может проверить, не было ли сообщение изменено в процесседоставки, злоумышленник не сможет подменить правильное сообщение ложным.

Неотрицание авторства. Отправитель не сможет ложно отрицать отправку сообщения.

Существуют жизненно важные требования к общению при помощи компьютеров, также как существуют аналогичные требования при общении лицом к лицу. То, что кто-то является именно тем, за кого он себя выдает... что чьи-то документы – водительские права, медицинская степень или паспорт – настоящие... что документ, полученный от кого-то, получен именно от этого человека... Как раз это обеспечивают проверка подлинности, целостность и неотрицание авторства.

Алгоритмы и ключи

Криптографический алгоритм, также называемый шифром, представляет собой математическую функцию, используемую для шифрования и дешифрирования. (Обычно это две связанных функции: одна для ши ф-рования, а другая для дешифрирования.)

Если безопасность алгоритма основана на сохранении самого алгоритма в тайне, это ограниченный алгоритм. Ограниченные алгоритмы представляют только исторический интерес, но они совершенно не соответствуют сегодняшним стандартам. Большая или изменяющаяся группа пользователей не может использовать такие алгоритмы, так как всякий раз, когда пользователь покидает группу, ее члены должны переходить на другой алгоритм. Алгоритм должен быть заменен и если кто-нибудь извне случайно узнает секрет.

Что еще хуже, ограниченные алгоритмы не допускают качественного контроля или стандартизации. У каждой группы пользователей должен быть свой уникальный алгоритм. Такие группы не могут использовать открытые аппаратные или программные продукты – злоумышленник может купить такой же продукт и раскрыть алгоритм. Им приходится разрабатывать и реализовывать собственные алгоритмы. Если в группе нет хорошего криптографа, то как ее члены проверят, что они пользуются безопасным алгоритмом?

Несмотря на эти основные недостатки ограниченные алгоритмы необычайно популярны для приложений с низким уровнем безопасности. Пользователи либо не понимают проблем, связанных с безопасностью своих систем, либо не заботятся о них.

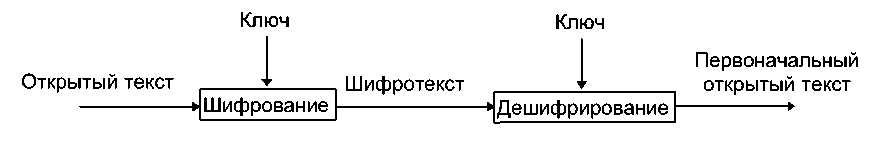

Современная криптография решает эти проблемы с помощью ключа К. Такой ключ может быть любым значением, выбранным из большого множества. Множество возможных ключей называют пространством ключей. И шифрование, и дешифрирование этот ключ (то есть, они зависят от ключа, что обозначается индексом К), и теперь эти функции выглядят как:

ЕК(М)=С

DK(С)=M

При этом выполняется следующее равенство:

DK(EK(M))=M

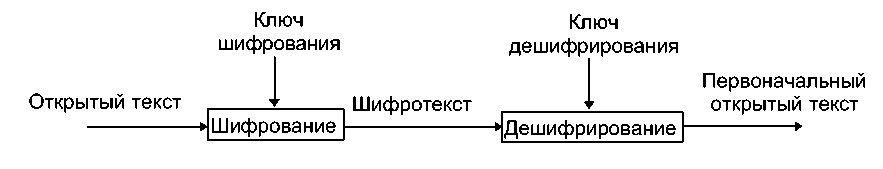

Для некоторых алгоритмов при шифровании и дешифрировании используются различные ключи. То есть ключ шифрования (К1) отличается от соответствующего ключа дешифрирования (К2). В этом случае:

ЕК1(М)=С

DK2(С)=M

DK2(EK1(M))=M

Безопасность этих алгоритмов полностью основана на ключах, а не на деталях алгоритмов. Это значит, что алгоритм может быть опубликован и проанализирован. Продукты, использующие этот алгоритм, могут широко тиражироваться. Не имеет значения, что злоумышленнику известен ваш алгоритм, если ему не известен конкретный ключ, то он не сможет прочесть ваши сообщения.

Криптосистема представляет собой алгоритм плюс все возможные открытые тексты, шифротексты и ключи.

Симметричные алгоритмы

Существует два основных типа алгоритмов, основанных на ключах: симметричные и с открытым ключом. Симметричные алгоритмы, иногда называемые условными алгоритмами, представляют собой алгоритмы, в которых ключ шифрования может быть рассчитан по ключу дешифрирования и наоборот. В большинстве симметричных алгоритмов кличи шифрования и дешифрирования одни и те же. Эти алгоритмы, также называемые алгоритмами с секретным ключом или алгоритмами с одним ключом, требуют, чтобы отправитель и получатель согласовали используемый ключ перед началом безопасной передачи сообщений. Безопасность симметричного алгоритма определяется ключом, раскрытие ключа означает, что кто угодно сможет шифровать и дешифрировать сообщения. Пока передаваемые сообщения должны быть тайными, ключ должен храниться в секрете. Шифрование и дешифрирование с использованием симметричного алгоритма обозначается как:

ЕК(М)=С

DK(C)=M

Симметричные алгоритмы делятся на две категории. Одни алгоритмы обрабатывают открытый текст побитно (иногда побайтно), они называются потоковыми алгоритмами или потоковыми шифрами. Другие работаю с группами битов открытого текста. Группы битов называются блоками, а алгоритмы – блочными алгоритмами или блочными шифрами. Для алгоритмов, используемых в компьютерных модемах, типичный размер блока составляет 64 бита – достаточно большое значение, чтобы помешать анализу, и достаточно небольшое и удобное для работы. (До появления компьютеров алгоритмы обычно обрабатывали открытый текст посимвольно. Такой вариант может рассматриваться как потоковый алгоритм, обрабатывающий поток символов).

Алгоритмы с открытым ключом

Алгоритмы с открытым ключом (называемые асимметричными алгоритмами) разработаны таким образом, что ключ, используемый для шифрования, отличается от ключа дешифрирования. Более того, ключ дешифрирования не может быть (по крайней мере в течение разумного интервала времени) рассчитан по ключу шифрования. Алгоритмы называются "с открытым ключом", потому что ключ шифрования может быть открытым: кто угодно может использовать ключ шифрования для шифрования сообщения, но только конкретный человек с соответствующим ключом дешифрирования может расшифровать сообщение. В этих системах ключ шифрования часто называется открытым ключом, а ключ дешифрирования – закрытым. Закрытый ключ иногда называется секретным ключом. Шифрование с открытым ключом К обозначается как: