ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.09.2024

Просмотров: 3965

Скачиваний: 0

СОДЕРЖАНИЕ

Проверка подлинности, целостность и неотрицание авторства

Подстановочные и перестановочные шифры

Передача информации с использованием симметричной криптографии

Коды проверки подлинности сообщения

Передача информации с использованием криптографии с открытыми ключами

Подпись документа с помощью симметричных криптосистем и посредника

Подпись документа с помощью криптографии с открытыми ключами

Подпись документа и метки времени

Подпись документа с помощью криптографии с открытыми ключами и однонаправленных хэш-функций

Невозможность отказаться от цифровой подписи

Использование цифровых подписей

Возвращение сообщения при приеме

Обнаружение вскрытия, основанного на возвращении сообщения

Вскрытия криптографии с открытыми ключами

Генерация случайных и псевдослучайных последовательностей

Псевдослучайные последовательности

Криптографически безопасные псевдослучайные последовательности

Настоящие случайные последовательности

Типы алгоритмов и криптографические режимы

Режим электронной шифровальной книги

Устройство генератора потока ключей.

Использование других уникальных предметов

Методы биометрической аутентификации

Идентификация по отпечаткам пальцев

Идентификация по Сетчатке и радужной оболочке глаза

Распознавание по форме лица, руки или ладони

Распознавание по рукописному почерку.

Классификация угроз Digital Security (Digital Security Classification of Threats)

Технологические угрозы информационной безопасности

Организационные угрозы информационной безопасности

Устройство генератора потока ключей.

Самосинхронизирующиеся потоковые шифры

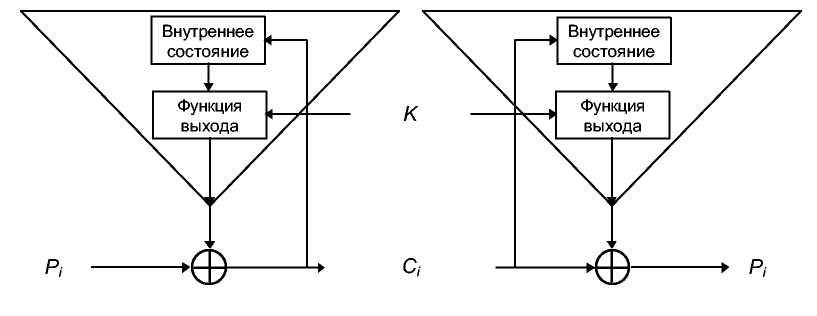

В самосинхронизирующихся потоковых шифрах каждый бит потока ключей является функцией фиксированного числа предыдущих битов шифротекста. Военные называют этот шифр автоключом шифротек-ста (ciphertext auto key, CTAK). Основная идея была запатентована в 1946.

Самосинхронизирующийся потоковый шифр показан на 1-й. Внутреннее состояние является функцией предыдущих п битов шифротекста. Криптографически сложной является выходная функция, которая использует внутреннее состояние для генерации бита потока ключей.

Самосинхронизирующийся генератор потока ключей.

Так как внутреннее состояние полностью зависит от предыдущих п шифротекста, дешифрирующий генератор потока ключей автоматически синхронизируется с шифрующим генератором потока ключей, приняв п битов шифротекста.

В интеллектуальных реализациях этого режима каждое сообщение начинается случайным заголовком дл и-ной п битов. Этот заголовок шифруется, передается и затем расшифровывается . Расшифровка будет неправильной, но после этих п битов оба генератора потока ключей будут синхронизированы.

Слабой стороной самосинхронизирующегося потокового шифра является распространение ошибки . Для каждого бита шифротекста, испорченного при передаче, дешифрирующий генератор потока ключей выдает п неправильных битов потока ключей. Следовательно, каждому неправильному биту шифротекста соответствуют п ошибок в открытом тексте, пока испорченный бит не перестанет влиять на внутреннее состояние .

Вопросы безопасности

Самосинхронизирующиеся потоковые шифры также чувствительны к вскрытию повторной передачей. Сначала Мэллори записывает несколько битов шифротекста. Затем, позднее, он вставляет эту запись в текущий трафик. После выдачи некоторой чепухи, пока принимающая сторона синхронизируется с вставленной записью , старый шифротекст будет расшифрован как нормальный. У принимающей стороны нет способа узнать, что п о-лученные данные являются повторно передаваемой записью. Если не используются метки времени, Мэллори может убедить банк снова и снова зачислять деньги на его счет, повторно передавая одно и то же сообщение (конечно, при условии, что ключ не менялся). Другие слабые места этой схемы могут стать заметны при очень частой пересинхронизации.

Синхронные потоковые шифры

В синхронном потоковом шифре поток ключей генерируется независимо от потока сообщения. Военные называют этот шифр ключевым автоключом (Key Auto-Key, КАК). При шифровании генератор потока ключей один за другим выдает биты потока ключей. При дешифрировании другой генератор потока ключей один за другим выдает идентичные биты потока ключей. Это работает, если оба генератора синхронизированы. Если один из них пропускает один из циклов, или если бит шифротекста теряется при передаче , то после ошибки каждый символ шифротекста будет расшифрован неправильно.

Если такое случается, отправитель и получатель должны повторно синхронизировать свои генераторы пот о-ка ключей прежде, чем можно будет продолжить работу. Что еще хуже, они должны выполнить синхронизацию так, чтобы ни одна часть потока ключей не была повторена, поэтому очевидное решение перевести генератор в более раннее состояние не работает.

Положительная сторона синхронных фильтров - это отсутствие распространения ошибок . Если при передаче бит изменит свое значение, что намного вероятнее его потери, то только испорченный бит будет дешифрован неправильно. Все предшествующие и последующие биты не изменятся .

Генератор должен выдавать один и тот же поток ключей и для шифрования, и для дешифрирования, след о-вательно, выход генератора должен быть предопределен. Если он реализуется на конечном автомате (т.е., ко м-пьютере), последовательность со временем повторится. Такие генераторы потока ключей называются периодическими. За исключением одноразовых блокнотов все генераторы потока ключей являются периодическими .

Генератор потока ключей должен обладать длинным периодом, намного более длинным, чем количество б и-тов, выдаваемых между сменой ключей. Если период меньше, чем размер открытого текста, то различные части открытого текста будут зашифрованы одинаковым образом, что сильно ослабляет безопасность системы . Если криптоаналитику известна часть открытого текста, он может раскрыть часть потока ключей и использовать ее для дальнейшего раскрытия открытого текста. Даже если у аналитика есть только шифротекст, он может выполнить XOR над разделами, шифрованными одинаковым потоком ключей, и получить XOR соответствующих участков открытого текста. При этом используемый алгоритм превращается в простой алгоритм XOR с очень длинным ключом.

Конкретная длина периода зависит от приложения. Генератор потока ключей, шифрующий непрерывный канал Т1, будет шифровать 2 бит в день. Период генератора должен быть на несколько порядков больше этого значения, даже если ключ меняется ежедневно. Если период имеет достаточную длину, ключ можно будет м е-нять раз в неделю или даже раз в месяц.

Синхронные потоковые шифры также предохраняют от любых вставок и удалений шифротекста , так как они приводят к потере синхронизации и будут немедленно обнаружены. Однако, они не защищают полностью от битовых сбоев. Как и при блоковых шифрах в режиме CFB, Мэллори может изменить отдельные биты потока. Если ему известен открытый текст, он может изменить эти биты так, чтобы эти биты дешифрировались так, как ему надо. Дальнейшие биты при дешифрировании превратятся в чепуху (пока система не восстановится) , но в определенных приложениях Мэллори может принести заметный ущерб .

Выбор режима шифра

Если вашей основной заботой являются скорость и простота, то ЕСВ является самым простым и самым быстрым способом использовать блочный шифр. Помимо уязвимости к вскрытию повтором, алгоритм в режиме ЕСВ проще всего криптоанализировать. Я не советую использовать ЕСВ для шифрования сообщений.

ЕСВ хорошо использовать для шифрования случайных данных, например, других ключей. Так как данные невелики по размеру и случайны, недостатки ЕСВ не существенны для такого применения.

Для обычного открытого текста используйте СВС, CFB или OFB. Конкретный режим зависит от ваших требований. В приведены безопасность и эффективность различных режимов.

Для шифрования файлов лучше всего подходит СВС. Значительно увеличивается безопасность, и при появлении ошибок в хранимых данных почти никогда не бывает сбоев синхронизации. Если ваше приложение -программное, то СВС почти всегда будет лучшим выбором.

Идентификация и авторизация

Сегодня большим и малым предприятиям и организациям необходимы доступные по цене средства безопасности. Пароль – это один из наиболее фундаментальных и повсеместно используемым элементом информационной безопасности. Большинство систем и алгоритмов защиты информации основываются на использовании паролей. Умение правильно выбрать и использовать пароль – это тот фундамент, на котором строятся все остальное. Даже самая надежная система безопасности, самый умный алгоритм могут оказаться бессильными, если используемый пароль окажется не подходящим.

И так что представляет из себя пароль и чем хороший пароль отличается от плохого? В теории защиты информации все как в жизни – как бы неприступным не был замок в нем обязательно должны присутствовать ворота. Как бы хорошо не был защищен сейф, он все равно должен уметь кем-то открываться. Какую бы совершенную систему защиты мы не создали, все равно, она должна обеспечивать кому-то доступ к защищаемым данным. Как можно отличить того, кому доступ в систему разрешен от того, кого пропускать нельзя. Нужный человек (программа) должен знать то, чего не может знать злоумышленник – пароль.

Пароль, как правило, представляет собой обычную строку (слово) текста. Примером пароля (но не хорошего пароля!) может служить строка «welcome».

Как уже говорилось, самое главное в пароле – это его секретность. Пароль хорош до тех пор, пока его не узнает злоумышленник. Однако, зачастую, просто хранить его в секрете не достаточно. Часто, даже не зная пароль его можно просто угадать. Так если в качестве пароля выбрано имя его владельца, номер его (или его друзей) телефона, имя его собаки, дата рождения, то пароль уже нельзя считать надежным, ведь эту информацию может с легкостью узнать и злоумышленник!

Сформулируем требования, которым должен удовлетворять пароль для того, чтобы считаться надежным:

Как уже говорилось, пароль не должен содержать никой информации, какую можно угадать, а значит не должен содержать никакой личной информации о его владельце (да и вообще о ком-либо).

Пароль должен быть достаточно длинным; пароль «me» можно очень быстро подобрать последовательным перебором вариантов («a», «b», … , «z», «aa», «ab», ..., «md», «me»). Как правило, пароль должен быть не короче 8 символов.

Пароль не должен содержать никаких словарных слов. Так слово «encyclopedia», не смотря на то, что в нем целых 12 символов будет найдено злоумышленником. Взломщику ничто не стоит составить словарь всех возможных слов в языке (а в любом языке осмысленных слов из 12 букв гораздо меньше, чем всех возможных вариантов слов той же длинны). Перебором по словарю любое осмысленное слово будет найдено очень быстро.

Любые модификации словарных слов, вроде замена «a» на «@», «o» на «0» и т.п. недопустимы, т.к. взломщик может это предусмотреть и составить словарь слов в разных вариантах написания (включая распространенные орфографические ошибки).

Хороший пароль содержит символы из разных классов (строчные буквы, заглавные буквы, цифры, знаки препинания, символы разных языков, если это допустимо). В идеальном пароле появление любого из допустимых символов равновероятно. Так в русском языке буква «е» встречается гораздо чаще буква «ы», но только не в хороших паролях!

Хороший пароль не должен быть где-либо записан. Куда бы он не был записан, всегда есть вероятность, что там его прочтет кто-то еще.

Хороший пароль всегда придумывается заново для каждого случая. Если один и тот же пароль использовать повсеместно (даже самый хороший) и он каким-либо образом попадет в руки злоумышленника, то ему сразу будет обеспечен доступ во все системы, защищенные этим паролем, чего бы не произошло иначе.

Суммируя, вышеперечисленные пункты, можно придти к выводу, что идеальный пароль – длинное и совершенно бессмысленное слово (или несколько слов). На пример: «kls7di0$oz84rt7_90y+h». Подобрать такой пароль практически невозможно, но правда и запомнить тоже очень сложно. Поэтому говорят, что чем выше степень защищенности (надежности) пароля, тем менее он удобен для самого человека.

Помните, что самое главное для пароля – это хранить его в секрете. Самый надежный пароль, если его не хранить в секрете способен превратить ваш замок в карточный домик!

Впрочем, в некоторых случаях, когда к безопасности системы не предъявляется особых требований, такой подход вполне оправдан. Однако по мере развития компьютерных сетей и расширения сфер автоматизации ценность информации неуклонно возрастает. Государственные секреты, наукоемкие ноу-хау, коммерческие, юридические и врачебные тайны все чаще доверяются компьютеру, который, как правило, подключен к локальным и корпоративным сетям. Популярность глобальной сети Интернет не только открывает огромные возможности для электронной коммерции, но и создает потребность в более надежных средствах безопасности для защиты корпоративных данных от доступа извне.

Компьютер можно обмануть, представившись под чужим именем. Для этого необходимо знать лишь некую идентифицирующую информацию, которой, с точки зрения системы безопасности, обладает один-единственный человек. «Чужак», выдав себя за сотрудника компании, получает в свое распоряжение все ресурсы, доступные тому в соответствии с его полномочиями и должностными обязанностями. Это может привести к различным противоправным действиям, начиная от кражи информации и заканчивая выводом из строя всего информационного комплекса.

В настоящее время все больше компаний сталкиваются с необходимостью обеспечения безопасности для предотвращения несанкционированного доступа к своим системам и защиты транзакций в электронном бизнесе. Проведенное институтом компьютерной безопасности при ФБР США исследование «Компьютерная преступность и безопасность» показывает, что средний ущерб от несанкционированного доступа сотрудников к данным своих компаний в 1998 г. составил около 2,8 млн. долл.

Таким образом, встает вопрос об эффективном разграничении и контроле доступа к информации. Простым вводом имени и пароля здесь уже не обойтись из-за низкой надежности такого способа, и на помощь приходят иные современные технологии.

Однако стоит отметить, что, поскольку требования различных корпоративных инфраструктур к безопасности неодинаковы, существующие решения в большинстве случаев не являются универсальными и не оправдывают ожиданий клиентов.