ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.09.2024

Просмотров: 3973

Скачиваний: 0

СОДЕРЖАНИЕ

Проверка подлинности, целостность и неотрицание авторства

Подстановочные и перестановочные шифры

Передача информации с использованием симметричной криптографии

Коды проверки подлинности сообщения

Передача информации с использованием криптографии с открытыми ключами

Подпись документа с помощью симметричных криптосистем и посредника

Подпись документа с помощью криптографии с открытыми ключами

Подпись документа и метки времени

Подпись документа с помощью криптографии с открытыми ключами и однонаправленных хэш-функций

Невозможность отказаться от цифровой подписи

Использование цифровых подписей

Возвращение сообщения при приеме

Обнаружение вскрытия, основанного на возвращении сообщения

Вскрытия криптографии с открытыми ключами

Генерация случайных и псевдослучайных последовательностей

Псевдослучайные последовательности

Криптографически безопасные псевдослучайные последовательности

Настоящие случайные последовательности

Типы алгоритмов и криптографические режимы

Режим электронной шифровальной книги

Устройство генератора потока ключей.

Использование других уникальных предметов

Методы биометрической аутентификации

Идентификация по отпечаткам пальцев

Идентификация по Сетчатке и радужной оболочке глаза

Распознавание по форме лица, руки или ладони

Распознавание по рукописному почерку.

Классификация угроз Digital Security (Digital Security Classification of Threats)

Технологические угрозы информационной безопасности

Организационные угрозы информационной безопасности

Предлагаются четыре устройства для работы со смарт-картами, которые обеспечивают различные уровни защиты и имеют разную компоновку. Линия продуктов для работы со смарт-картами включает в себя:

устройство чтения смарт-карт (Compaq Smart Card Reader);

клавиатуру с устройством чтения смарт-карт (Compaq Smart Card Keyboard);

усовершенствованное устройство чтения смарт-карт (Compaq Enhanced Smart Card Reader);

усовершенствованную клавиатуру с устройством чтения смарт-карт (Compaq Enhanced Smart Card Keyboard).

Все эти продукты обеспечивают быстрое подключение к сети и ускорение транзакций электронной коммерции; имеют удобную конструкцию, позволяющую устанавливать их непосредственно на рабочий стол или прикреплять к монитору; обладают стандартными разъемами для подключения к последовательному порту и порту PS/2, благодаря чему их можно использовать с большинством имеющихся на рынке ПК; соответствуют отраслевым стандартам, что гарантирует их совместимость со всеми смарт-картами стандартов ISO 7816 и PC/SC.

Наряду со стандартными продуктами для работы со смарт-картами корпорация первой предложила усовершенствованные устройства, которые должны удовлетворить более жесткие требования к безопасности, предъявляемые возникающими сегодня приложениями электронного бизнеса. Усовершенствованные устройства позволяют реализовать экономичный способ создания на ПК защищенной среды, обеспечивающей проведение транзакций на крупные суммы, защиту информационного содержания, а также аутентификацию пользователей и невозможность отказа от совершенной транзакции. В частности, они используют такие новые функции, как локальное аппаратное шифрование, шифрование потока данных от карты к микросхеме на уровне устройства, защищенный доступ к карте, локальный ввод с клавишной панели, безопасную загрузку программного обеспечения эмитента DAD (Dynamic Application Downloads).

В частности, последняя функция дает возможность обновлять программный код шифрования в устройстве чтения (или клавиатуре), чтобы применить самые современные и мощные алгоритмы шифрования. Другими словами, модернизация усовершенствованных продуктов для работы со смарт-картами не требует дополнительного оборудования, что позволяет продлить срок их службы и снизить общую стоимость владения.

Пользователи стандартных устройств должны иметь возможность эксплуатировать их в защищенной среде, в то время как усовершенствованные идеально подходят для пользователей, работающих вне защищенной среды, поскольку сами создают защищенную среду везде, где применяются. Они не только обладают всеми достоинствами стандартных устройств чтения, но и обеспечивают чрезвычайно надежную защиту данных внутри организации, а также при совершении транзакций в электронной коммерции и электронном бизнесе. Кроме того, усовершенствованные устройства чтения значительно быстрее осуществляют доступ к находящейся на смарт-картах информации, что позволяет ускорить совершение транзакций. Как стандартные, так и усовершенствованные модели являются портативными и могут применяться с имеющимися клавиатурами или с клавиатурами специальной конструкции, не допускающими модификаций.

Например, Enhanced Smart Card Reader представляет собой мощное устройство чтения с удобной конструкцией, дизайн которого допускает гибкое размещение без интеграции с клавиатурой.

Модель снабжена жидкокристаллическим дисплеем для контроля суммы транзакции и процесса аутентификации, 10-клавишной панелью для локального ввода конфиденциальной информации, а также стандартными разъемами для подключения к последовательному порту или порту PS/2, что позволяет использовать его с большинством ПК.

Существуют усовершенствованные полноразмерные клавиатуры с интегрированным устройством чтения смарт-карт. Обладая всеми достоинствами усовершенствованного устройства чтения смарт-карт, они экономят место на рабочем столе, а также создают защищенную среду везде, где применяются, так что пользователи в любой ситуации могут осуществлять безопасный доступ к данным и совершать защищенные транзакции. Все подобные клавиатуры рассчитаны на 20 млн. нажатий клавиш, а устройство чтения смарт-карт - на 100 тыс. вставок.

Продукты для работы со смарт-картами позволяют применять цифровые подписи для отправки защищенной электронной почты и совершения электронных транзакций как в глобальных, так и в локальных сетях. Усовершенствованные устройства чтения смарт-карт и клавиатуры с устройствами чтения дополнительно обеспечивают:

безопасный ввод личного идентификационного номера и защиту набора микросхем обработки транзакций, что позволяет обезопасить права доступа пользователей;

защищенную загрузку и обработку конфиденциальной информации с помощью алгоритмов аутентификации и шифрования;

отображение информации на жидкокристаллическом индикаторе для визуального контроля за совершением транзакций.

В заключение хотелось бы отметить, что наибольшую эффективность защиты обеспечивают системы, в которых смарт-карты сочетаются с другими, например с биометрическими, средствами аутентификации, о которых речь пойдет в дальнейшем Следовательно, комбинируя различные способы биометрической и аппаратной аутентификации, можно получить весьма надежную систему защиты, что косвенно подтверждается большим интересом, проявляемым к этим технологиям ведущими производителями программного обеспечения. Например, Microsoft, IBM, Novell, Compaq и другие компании образовали консорциум BioAPI (http://www.bioapi.org/), призванный сделать распознавание речи, лица и отпечатков пальцев базовыми технологиями персональных компьютеров. Эта организация планирует разработать стандартизированные интерфейсы прикладного программирования (API), допускающие встраивание в операционные системы и прикладное программное обеспечение. Эти стандартные API дадут пользователям доступ к широкому спектру биометрических устройств и программных продуктов, а также позволят совместно применять продукты нескольких поставщиков.

Использование других уникальных предметов

|

|

Уникальный предмет используется сам по себе довольно редко: чаще всего это один из элементов двухфакторной аутентификации.

Н едостатков

у «предметной» аутентификации:

едостатков

у «предметной» аутентификации:

предмет может быть похищен или отнят у его владельца;

в большинстве случаев требуется специальное оборудование для работы с предметами;

иногда возможно изготовление копии или эмулятора предмета.

Несмотря на эти недостатки, носители аутентификационной информации сейчас весьма популярны. Особенно это касается USB-токенов, для использования которых не нужно никакого оборудования — достаточно не очень древнего компьютера. Кроме того, для аутентификации с помощью USB-токенов в операционных системах Windows 2000 и выше из программного обеспечения необходим только драйвер специального формата для используемого USB-токена — здесь уже включена поддержка такой аутентификации.

Методы биометрической аутентификации

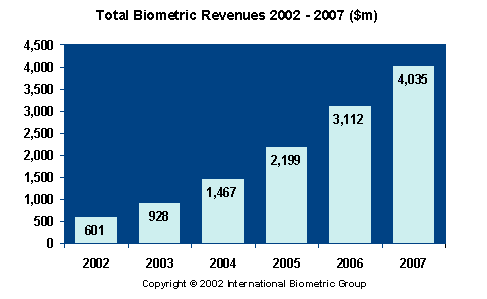

В ответ на рост потребности в системах обеспечения компьютерной безопасности были разработаны различные методы аутентификации личности. Сегодня на рынок выходят биометрические устройства для верификации и идентификации пользователей компьютеров по таким индивидуальным характеристикам человека, как отпечатки пальцев, черты лица, голос, радужная оболочка глаза, форма ладони и подпись. Кроме того, биометрические технологии обещают бизнесу резко сократить миллиардные ежегодные потери в бизнесе из-за мошенничества с кредитными картами и чеками. Возможно, что еще заметнее окажется экономия на расходах в связи с обеспечением безопасности, поскольку все чаще запертые двери (и компьютеры) будут доступны только тем, кто имеет на это право.

Следует отметить, что в отличие от «традиционных» методов аутентификации, биометрическая аутентификация объединяет в себе идентификацию и аутентификацию.

Важно отметить, что все биометрические средства аутентификации в той или иной форме используют статистические свойства некоторых характеристик индивида. Это означает, что результаты их применения носят вероятностный характер и могут изменяться от раза к разу. Кроме того, никакие подобные средства не застрахованы от ошибок аутентификации. Существует два рода ошибок: ложный отказ (не признали своего) и ложный допуск (пропустили чужого). Надо сказать, что тема эта в теории вероятностей хорошо изучена еще со времен развития радиолокации. Влияние ошибок на процесс аутентификации оценивается с помощью сравнения средних вероятностей ложного отказа и ложного допуска. Как показывает практика, эти две вероятности связаны обратной зависимостью, т. е. при попытке ужесточить контроль повышается вероятность не пустить в систему своего, и наоборот. Таким образом, в каждом случае необходимо искать некий компромисс. Обычно значения этих вероятностей не превышают 15 и 5% соответственно.

Объем рынка по данным International Biometric Group с 2002 года (в млн.долл.)

Тем не менее необходимо отметить, что даже по самым пессимистичным оценкам биометрия выигрывает при всех сравнениях, поскольку она значительно надежнее, чем другие существующие методы аутентификации.

Основные преимущества биотехнологий:

Становится возможным произвести аутентификацию пользователя, т.е. реальное подтверждение подлинности субъекта получающего права доступа.

Существенно повышается защищенность систем и, вместе с тем, упрощается процесс идентификации пользователя - пользователь не должен вспоминать, набирать и периодически менять пароли доступа в различные системы.

Пользователь может не запоминать и не вводить свое идентификационное имя (имена).

Авторизация выполняется вне зависимости от языка операционной среды и кодировок символов.

В силу простоты процесса аутентификации, его можно инициировать значительно чаще, чем позволяют традиционные системы (запрашивающие имя пользователя и пароль).

Во всех случаях, кроме случаев взлома защиты, можно доказать авторство того или иного электронного действия, подтвержденного биометрической аутентификацией.

Затрудняется дистанционный подбор идентифицирующей информации.

Невозможно предъявить идентификатор третьим лицом.