Файл: Виды и состав угроз информационной безопасности (Теоретические сведения о угрозах информационной безопасности).pdf

Добавлен: 26.05.2023

Просмотров: 82

Скачиваний: 3

СОДЕРЖАНИЕ

Глава 1. Теоретические сведения о угрозах информационной безопасности

1.1 Основные определения и критерии классификации угроз

1.2 Направления обеспечения ИБ

Глава 2. Виды и состав угроз безопасности

2.2 Наиболее распространенные угрозы доступности.

2.3 Некоторые примеры угроз доступности

2.4 Основные угрозы целостности

2.5 Основные угрозы конфиденциальности

Остальные угрозы доступности можно классифицировать по компонентам компьютерных информационных систем, на которые и нацелены угрозы. К ним можно отнести отказ смой информационной системы, также отказ пользователя ИС и отказ поддерживающей инфраструктуры.

Отказ пользователей обычно случается о нежелания работать в данной ИС – необходимость обучаться информационной системе и т.д. Сюда же можно отнести отсутствие подготовки для работы в компьютерной информационной системе – это отсутствие компьютерной грамотности, неумение работать с диагностическими сообщениями, отсутствие знаний при работе с документацией.

Так же проблемой отказа пользователя от работы в информационной системе может быть распространенный недостаток – отсутствие технической поддержки по данной ИС, т.е. не полная документация, отсутствие справочной информации, отсутствие горячей линии ля информационных систем глобального и сложного характера и т.д.

К внутренним отказам можно отнести отступление от установленных правил эксплуатации, которое может быть как случайное, так и умышленное. Также из-за случайных или преднамеренных действий пользователей или персонала, обслуживающего информационную компьютерную систему, может выйти система из штатного режима эксплуатации. Примерами может быть превышение числа запросов в ИС, слишком большой обьем обрабатываемой информации и т.п.

К источникам внутренних отказов ИС так же можно отнести ошибки при конфигурации или переконфигурации системы, отказ как программного, так и аппаратного обеспечения, разрушение данных информационной системы, также повреждение или вообще разрушение аппаратуры.

По отношению к поддерживаемой инфраструктуре информационных компьютерных систем можно отнести угрозы нарушение, как случайного, так и умышленного, систем связи, теплоснабжения, водоснабжения, кондиционирования, электропитания и т.д. [18]

Так же к этим угрозам рекомендуемо относить разрушение и повреждение помещений, а так же угрозы связанные с обслуживающим персоналом и/или пользователей, связанные с невозможностью или нежеланием исполнять свои же обязанности. Это террористические акты или их угроза, забастовки, революции и т.д.

К одним из самых опасных угроз можно отнести так называемые «обиженные» сотрудники как нынешние, так и бывшие. Обычно они стремятся нанести предприятию какой-либо вред – испортить оборудование, запустить вирус, удалить данные и т.п.

Обиженные сотрудники хорошо знакомы с порядками компании и способны нанести любой всевозможный вред. Т.е. важно следить,что бы ри увольнении сотрудников его права доступа к информационным ресурсам предприятия анулировались.

2.3 Некоторые примеры угроз доступности

Примерами таких угроз являются популярны и очень вредоносные угрозы как грозы, электромагнитные импульсы высоких напряжений, отказы систем кондиционирования, протечки систем водоснабжения, теплоснабжения и канализации. [12]

Агрессивное потребление ресурсов, таких как вычислительные возможности процессора или оперативной памяти, полосы пропускания сетей и т.п., является средством вывода системы из штатного режима эксплуатации. Такое потребление можно разделить по расположению источника на локальное и удаленное. К примеру, локальная программа при просчетах в конфигурации системы способна монополизировать процессор и/или физическую память, сведя скорость выполнения других программ к нулю.

Если пропускная способность канала до цели атаки превышает пропускную способность атакующего, то традиционная атака типа «отказ в обслуживании» не будет успешной. Распределенная ж атака в свою очередь происходит уже сразу с нескольких точек Интернета, что приводит к введению атакуемого узла из строя из-за резкого возрастания трафика. Т.е. злоумышленник может со всех узлов, задействованных в атаке, послать большой объем данных. И узел не сможет обрабатывать запросы от нормальных пользователей из-за превышения трафика.

2.4 Основные угрозы целостности

На втором месте по размерам ущерба стоят кражи и подлоги. В 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен общий ущерб в размере 882 миллионов долларов. Многие организации по понятным причинам скрывают такие инциденты; не вызывает сомнений, что в наши дни ущерб от такого рода действий вырос многократно, поэтому можно предположить, что реальный ущерб был намного больше. [13]

Обычно виновниками оказывались штатные сотрудники организаций, которые хорошо знакомые с режимом работы и мерами защиты, что подтверждает опасность внутренних угроз.

Нарушение статической целостности злоумышленник (чаще всего штатный сотрудник) может ввести неверные данные или изменить данные, когда изменяются содержательные данные, когда – служебная информация.

Угрозой целостности является фальсификация или изменение данных, а также отказ от совершенных действий. Компьютерные данные не могут рассматриваться в качестве доказательства, если нет средств обеспечить "неотказуемость". Не только данные, но и программы являются потенциально уязвимы с точки зрения нарушения целостности.

2.5 Основные угрозы конфиденциальности

Саму информацию конфиденциальности можно разделить на служебную и предметную. Служебная информация (к примеру, пароли пользователей) в компьютерной информационной системе играет техническую роль, но раскрытие ее является более опасной, из-за получения с ее помощью несанкционированного доступа ко всей информации системы,в том числе и предметной, т.к. в общем она не относится к определенной предметной области. [12]

Угрозы конфиденциальности информации могут носить некомпьютерный и вообще нетехнический характер даже если информация хранится в компьютере или предназначена для компьютерного использования.

К перехвату данных можно отнести прослушивание или подслушивание разговоров, изучение рабочего места, пассивное прослушивание сети и анализ каких-либо памятных дат и последовательностей.

К подмене данных относится использование страховых копий. На основных носителях для защиты данных используют развитые системы управления доступом, но за копии, которые нередко просто лежат где-угодно никто не заботится и многие могут получить к ним доступ.

Значимой и распространенной угрозой является кража оборудования, часто возникает из-за нахождения без присмотра ноутбуков и хендлетов, резервных носителей на работе или в автомобиле, которые просто теряются.

Так же распространённой угрозой являются методы морально-психологического воздействия (маскарад) – выполнение действий под видом лица, обладающего полномочиями для доступа к данным.

Неприятными угрозами, от которых трудно защитится являются злоупотребление полномочиями. К примеру, системный администратор способен прочитать любой файл, получить доступ к почте любого пользователя и т.д., также возможно нанесение ущерба при сервисном обслуживании, т.к. сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

2.6 Статистика угроз безопасности

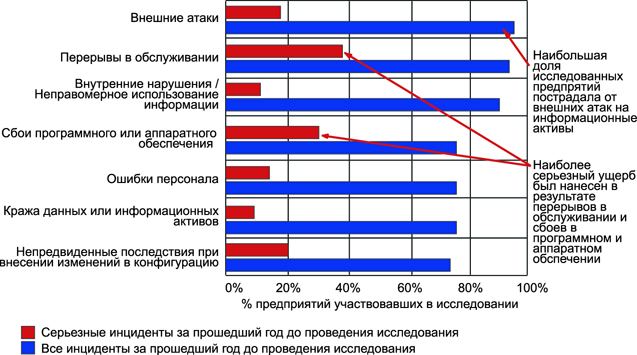

На рисунках 2 и 3 приведены диаграммы средней статистики угроз безопасности информационных систем (2015). [14]

Рисунок 2. Угрозы безопасности

Рисунок 3. Угрозы безопасности

ЗАКЛЮЧЕНИЕ

В данной работе была описана значимая часть информационной безопасности – угрозы. Описаны понятия и виды угроз безопасности в компьютерных информационных системах.

ИБ относится к числу направлений деятельности, которые развиваются очень быстрыми темпами. Этому способствуют как общий прогресс информационных технологий, так и постоянное противоборство между теми, кто хочет добыть конфиденциальные данные и желающими ее сберечь.

Опыт показывает, что для достижения действующих решений по защите информации требуется сочетание правовых, технических и организационных мероприятий. То есть обеспечение защиты данных и в целом ИБ нынешних ИС нуждается в комплексном подходе. Оно невозможно без использования обширного спектра защитных средств, которые объединены в обдуманную архитектуру

В данных условиях положение по отношению к защите данных должна быть очень динамичной. Теоретические воззрения, стандарты, сложившиеся порядки требуется всегда сверять с условиями практики. От вероятных атак на информацию не защититься без целенаправленной и систематической работы в этом направлении. Настоящее состояние безопасности нуждается в каждодневном внимании всех заинтересованных сторон.

В работе описали определения и критерия классификации угроз, проанализировали наиболее распространенные угрозы доступности с примерами, описали угрозы вредоносного ПО, рассмотрели основные угрозы целостности и конфиденциальности.

Также наведена статистика угроз безопасности в 2015 г. в России.

Вкратце угрозы можно изобразить на ниже приведенном рисунке 4.

Рисунок 4. Угрозы информационной безопасности

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

- Алексенцев А.И. Понятие и структура угроз защищаемой информации // Безопасность информационных технологий, № 3, 2000.

- Бачило И.Л. Информационное право: основы практической информатики. Учебное пособие. – М: 2001. – 352 с.

- Башлы П.Н. Информационная безопасность. Учебное пособие. Ростов н/Д: Феникс, 2006. – 253 с.

- Вихорев С.В. Сетевые атаки и системы информационной безопасности 2001 // Cnews.ru, 2002 г.

- Галатенко В.А. Основы информационной безопасности. Курс лекций. Учебное пособие. Третье издание.- М.: ИНТУИТ.РУ, 2006.- 208 с.

- Герасименко В.А. Защита информации в АСОД (в двух частях). – М.: Энергоатомиздат, 1994.

- ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования.

- ГОСТ 34.10-94. Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма.

- Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации на предприятии. Учебное пособие для студентов вузов. – М.: «Академия», 2009. – 416 с.

- Девянин П.Н. и др. Теоретические основы компьютерной безопасности. Учебное пособие для студентов вузов. – М.: «Радио и связь», 2000. – 192 с.

- Доктрина информационной безопасности Российской Федерации.

- Журавленко Н.И., Кадулин В.Е., Борзунов К.К. Основы информационной безопасности: Учебное пособие.- Уфа: РИЦ БашГУ, 2007.-182 с.

- Завгородний В.И. Комплексная защита информации в компьютерных системах: Учеб. пособие. – М.: Логос, 2001. – 264 с.

- Зегжда Д., Ивашко А. Основы безопасности информационных систем.

- Каторин Ю.Ф. и др. Большая энциклопедия промышленного шпионажа. – СПб.: «Издательство Полигон», 2000. – 896 с.

- Малюк А. А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учебное пособие.- М.: Горячая линия-Телеком, 2004.- 280 с.

- Милославская Н.Г., Толстой А.И. Интрасети: обнаружение вторжений. Учеб. Пособие для вузов. – М.: ЮНИТИ-ДАНА, 2001. – 587 с.

- Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие для студентов учреждений среднего профессионального образования. – М.: ФОРУМ: ИНФРА-М, 2002. – 386с.

- Садердинов А. А. и др. Информационная безопасность предприятия. Учеб. пособие Дашков и К, 2004.-336 с.

- Филин С.А. Информационная безопасность. Учебное пособие. – М.:Альфа – Пресс, 2006. – 412 с.

- Ярочкин В.И. Информационная безопасность. – М: «Гаудеамус», 2004. – 543 с.