Файл: 1. Аналитическая часть Техникоэкономическая характеристика предметной области и предприятия.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.10.2023

Просмотров: 779

Скачиваний: 6

СОДЕРЖАНИЕ

1.2. Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

1.2.1. Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов

1.3. Анализ существующих разработок и выбор стратегии автоматизации "КАК ДОЛЖНО БЫТЬ»"

1.4. Обоснование проектных решений

2.1. Разработка проекта автоматизации

2.2. Информационное обеспечение задачи

2.3. Программное обеспечение задачи

2.3.4. Описание программных модулей

2.4. Контрольный пример реализации проекта и его описание

3. ОБОСНОВАНИЕ ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ ПРОЕКТА

3.1 Выбор и обоснование методики расчёта экономической эффективности

3.2 Расчёт показателей экономической эффективности проекта

После проектирования базы данных наступает следующий этап проектирование. Это процесс проектирования экранных форм. Начинается он так же с бумажного проектирования. Для этого в команде разработчиков присутствуют дизайнеры пользовательского интерфейса. Это специально обученный люди, которые хорошо разбираются в психологии человека и знают, как будет реагировать пользователь на те или иные действия программы. Поэтому эти специалисты чертят эскизы форм, меню, кнопок и так далее. В исследуемом проекте нет отдельных специалистов-дизайнеров, поэтому дизайн пользовательского интерфейса выполняет программист, который будет непосредственно разрабатывать приложение. Тем не менее, сам процесс, все равно начинается с бумажного проектирования.

После бумажного проектирования разработка перетекает в следующий процесс, называемый реализацией. Здесь физически создаются нарисованные формы. После их создания они "Оживляются", то есть, в модулях форм и модулях данных пропиваются процедуры и функции на выбранном для проекта языке программирования и среды программирования. Происходит непосредственный этап разработки. Здесь тоже могут возникнуть определенные риски, связанные с неудобством в разработке функциональной части, поскольку спроектированный на предыдущем этапе пользовательский интерфейс может оказаться крайне неудобным при разработке функционала. В этом случае программист может вернуть проект дизайнеру для доработки. В нашем случает программист самостоятельно делает корректировки в дизайне форм и далее продолжает писать программный код.

Следующий этап разработки называется внедрение. Внедрение связано с официальным функционирование разработанного приложения на предприятии. Очень часто такая разработка сопровождается с предыдущей технологией, поэтому на сотрудников организации ложиться двойная работа. Это делается потому что, есть риск того, что новая программа где-то может дать ошибку, которая недопустима в делопроизводстве. Таким образом, на этом этапе возникают именно психологические риски, когда сотрудники, привыкшие каждый день выполнять одинаковую работу на автомате, начинают использовать другую технологи. В этом время они испытывают сильный стресс и даже не желание продолжать работать на предприятии. В нашем исследовании такого психологического дискомфорта не наступало.

Процесс внедрения можно охарактеризовать точным синонимом ‒ отладка. Это не что иное, как отладка в реально-рабочей обстановке. Именно здесь могут возникать множественные ошибки самой программы, поскольку поведение пользователя до конца не предсказуемо и трудно моделировать то, что каждый из сотрудников может ввести в то или иное информационное окно. Поэтому здесь, наиболее часто внедрение может откатываться обратно к процессу реализации, то есть доработки программного кода на предмет исключения из него ошибок выполнения. Далее, снова проект переходит на стадию внедрения и процесс возврата и дальнейшей передачи осуществляется до тех пор, пока ошибки в работе не исчезнут.

Лишь после этого наступает последний этап ‒ сопровождение. Сопровождение связано, как правило, с изменениями в регламенте организации и законодательстве.

2.1.3. Организационно-правовые и программно-аппаратные средства обеспечения информационной безопасности и защиты информации

В вычислительных системах и сетях сосредотачивается информация, исключительное право на пользование которой принадлежит определенным лицам или группам лиц, действующим в порядке личной инициативы или в соответствии с должностными обязанностями. Такая информация должна быть защищена от всех видов постороннего вмешательства: чтения лицами, не имеющими права доступа к информации, и преднамеренного изменения информации. К тому же в вычислительных системах и сетях должны приниматься меры по защите вычислительных ресурсов сети от их несанкционированного использования, т. е. должен быть исключен доступ к сети лиц, не имеющих на это права. Физическая защита системы и данных может осуществляться только в отношении рабочих компьютеров и узлов связи и оказывается невозможной для средств передачи, имеющих большую протяженность. По этой причине в вычислительных системах и сетях должны использоваться средства, исключающие несанкционированный доступ к данным и обеспечивающие их секретность.

Существует множество возможных направлений утечки информации и путей несанкционированного доступа в системах и сетях. В их числе:

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- маскировка под зарегистрированного пользователя;

- использование программных ловушек;

- незаконное подключение к аппаратуре и линиям связи;

- злоумышленный вывод из строя механизмов защиты;

- внедрение и использование компьютерных вирусов и др.

Обеспечение безопасности информации в вычислительных системах и сетях и в автономно работающих компьютеров достигается комплексом организационных, правовых, технических и программных мер.

К организационным мерам защиты относятся:

1. Ограничение доступа в помещения, в которых происходит подготовка и обработка информации.

2. Допуск к обработке и передаче конфиденциальной информации только проверенных должностных лиц.

3. Хранение магнитных носителей и регистрационных журналов в закрытых для доступа посторонних лиц сейфах.

4. Исключение просмотра посторонними лицами содержания обрабатываемых материалов через дисплей, принтер и т. д.

5. Использование криптографических кодов при передаче по каналам связи ценной информации.

6. Уничтожение красящих лент, бумаги и иных материалов, содержащих фрагменты ценной информации.

Правовые методы защиты программ включают:

1. Патентную защиту.

2. Закон о производственных секретах.

3. Лицензионные соглашения и контракты.

4. Закон об авторском праве.

Во многих цивилизованных странах несанкционированное копирование программ в целях продажи или бесплатного распространения рассматривается как государственное преступление, карается штрафом или тюремным заключением. Однако само авторское право не обеспечивает защиту новой идеи, концепции, методологии и технологии разработки программ, поэтому требуются дополнительные меры их защиты.

Патентная защита устанавливает приоритет в разработке и использовании нового подхода или метода, примененного при разработке программ, удостоверяет их оригинальность.

Статус производственного секрета для программы ограничивает круг лиц, знакомых или допущенных к ее эксплуатации, а также определяет меру их ответственности за разглашение секретов. Например, используется парольный доступ к программному продукту или базе данных, вплоть до паролей на отдельные режимы (чтение, запись, корректировку и т. п.). Программы, как любой материальный объект большой стоимости, необходимо охранять от кражи и преднамеренных разрушений.

Лицензионные соглашения распространяются на все аспекты правовой охраны программных продуктов, включая авторское право, патентную защиту, производственные секреты. Наиболее часто используются лицензионные соглашения на передачу авторских прав. Лицензия – договор на передачу одним лицом (лицензиаром) другому лицу (лицензиату) права на использование имени, продукции, технологии или услуги. Лицензиар увеличивает свои доходы сбором лицензионных платежей, расширяет область распространения программы; лицензиат извлекает доходы за счет их применения. В лицензионном соглашении оговариваются все условия эксплуатации программ, в том числе создание копий.

Закон об авторском праве

программного продукта признает автором физическое лицо, в результате творческой деятельности которого они созданы. Автору независимо от его имущественных прав принадлежат личные авторские права: авторство, имя, неприкосновенность (целостность) программ. Программные продукты могут использоваться третьими лицами – пользователями на основании договора с правообладателем.

Организационно-правовое обеспечение является многоаспектным понятием, включающим законы, решения, нормативы и правила. Причем, применительно к защите информации, обрабатываемой в автоматизированной системе, оно имеет ряд особенностей, обусловленных следующими обстоятельствами:

- представлением информации в привычной и неудобочитаемой для человека двоичной форме;

- использованием носителей информации, записи на которых недоступны для простого визуального просмотра;

- возможностью многократного копирования информации без оставления каких-либо следов;

- легкостью изменения любых элементов информации без оставления следов типа подчисток, исправления и т. п.;

- невозможностью традиционного скрепления документов традиционными подписями со всеми нормативно-правовыми аспектами этих подписей;

- наличием большого числа нетрадиционных дестабилизирующих факторов, оказывающих влияние на защищенность информации.

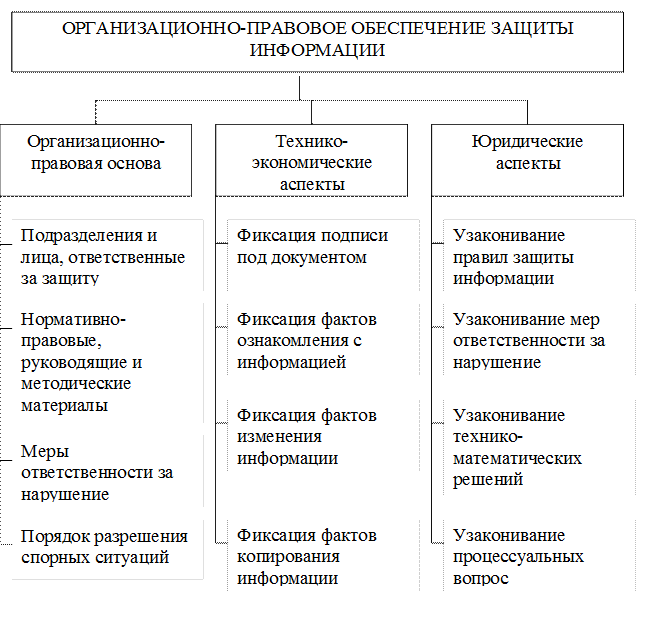

Исходя из приведенных обстоятельств, комплекс вопросов, решаемых организационно-правовым обеспечением, может быть сгруппирован в три класса:

- организационно-правовая основа защиты информации;

- технико-экономические аспекты организационно-правового обеспечения защиты;

- юридические аспекты организационно-правового обеспечения защиты.

Дадим краткую характеристику каждому классу.

Организационно-правовая основа защиты информации включает:

- определение подразделений и лиц, ответственных за организацию защиты информации;

- нормативно-правовые, руководящие и методические материалы (документы) по защите информации;

- меры ответственности за нарушение правил защиты;

- порядок разрешения спорных и конфликтных ситуаций по вопросам защиты информации.

Под технико-математическими аспектами организационно-правового обеспечения понимается совокупность технических средств, математических методов, моделей, алгоритмов и программ, с помощью которых могут быть соблюдены все условия, необходимые для юридического разграничения прав и ответственности относительно регламентов обращения с защищаемой информацией. Основными из этих условий являются следующие:

- фиксация на документе персональных идентификаторов (подписей) лиц, изготовивших документ и (или) несущих ответственность за него;

- фиксация (при любой необходимости) на документе персональных идентификаторов (подписей) лиц, ознакомившихся с содержанием соответствующей информации;

- возможность незаметного (без оставления следов) изменения содержания информации даже лицами, имеющими санкции на доступ к ней, т. е. фиксация фактов любого (как санкционированного, так и несанкционированного) изменения информации;

- фиксация факта любого (как несанкционированного, так и санкционированного) копирования защищаемой информации.

Под юридическими аспектами организационно-правового обеспечения защиты информации понимается совокупность законов и других нормативно-правовых актов, с помощью которых достигаются следующие цели:

- устанавливается обязательность соблюдения всеми лицами всех правил защиты информации;

- узакониваются меры ответственности за нарушение правил защиты;

- узакониваются (приобретают юридическую силу) технико-математические решения вопросов организационно-правового обеспечения защиты информации;

- узакониваются процессуальные процедуры разрешения ситуаций, складывающихся в процессе функционирования системы защиты.

Таким образом, вся совокупность вопросов, возникающих при решении проблем организационно-правового обеспечения, может быть представлена в виде схемы

Рисунок 2.2 – Общее содержание организационно-правового обеспечения защиты информации