ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 27

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

УДК 004.8

Искусственный интеллект как средство защиты от атак методами социальной инженерии

1Свищёв А.В., 2Акатьев Я.А.

1Ассистент МИРЭА - Российский технологический университет (РТУ МИРЭА) 119454, Россия, г. Москва, проспект Вернадского, 78, e-mail: svishev7@mail.ru

2Студент 2 курса, МИРЭА - Российский технологический университет (РТУ МИРЭА) 119454, Россия, г. Москва, проспект Вернадского, 78, e-mail: bramind002@mail.ru

В данной статье рассматриваются алгоритмические возможности искусственного интеллекта как средства защиты от атак методами социальной инженерии. Оценена возможная полезность предлагаемого метода, а также возможная реализация.

Ключевые слова: искусственный интеллект, социальная инженерия, информационная система.

defense against attacks by social engineering methods

1Svishchev A.V., 2Akatev I.A.

1Assistant MIREA-Russian technological University (RTU MIREA) 119454, Russia, Moscow, Prospekt Vernadskogo 78, e-mail: svishev7@mail.ru

2 2nd year student, MIREA-Russian technological University (RTU MIREA) 119454, Russia, Moscow, Prospekt Vernadskogo, 78, e-mail: bramind002@mail.ru

a means of defense against attacks by social engineering methods. The possible usefulness of the proposed method, as well as possible implementation, is evaluated.

Key words: artificial intelligence, social engineering, information system.

Современное общество постепенно пришло к такому уровню развития технологий, когда проще «взломать» человека, чем компьютер. Статистика кибер-атак на различные компании и разработки в области информационной безопасности позволяют утверждать, что устраивать прямые атаки на сервера компании неудобно, затратно и часто не приносит желаемого злоумышленниками результата. Именно поэтому в конце двадцатого века и стали применяться первые методики социальной инженерии, целью которых является не информационная система, а ее пользователь.

Первые атаки методами социальной инженерии основывались на телефонной связи, когда звонивший человек притворялся другим работником компании или начальником. Более эффективным развитием атаки становится специальный выбор объекта – легковерный, неуверенный в себе новичок или наоборот старающийся выслужится работник, который расскажет начальнику любую информацию. В век

информационных технологий, когда достаточно получить доступ к базе данных компании, чтобы она понесла миллионные убытки, возможный ущерб возрастает с каждым годом. [2]

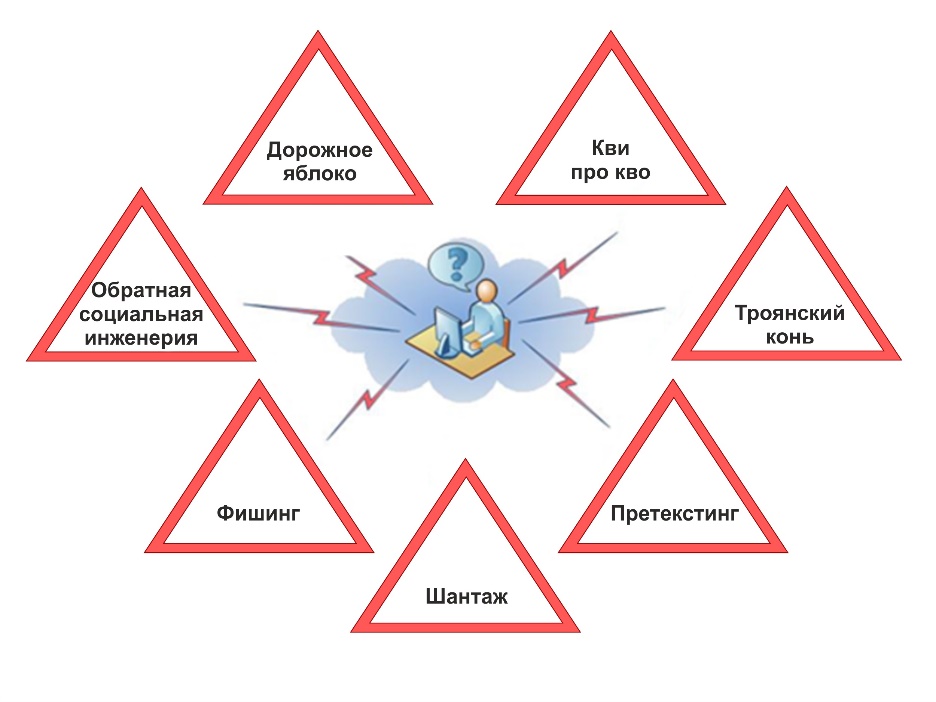

Рассмотрим основные типы атак методами социальной инженерии на пользователей информационных систем (см. рис. 1):

-

Претекстинг – это набор действий, отработанных по определенному, заранее составленному сценарию, в результате которого жертва может выдать какую-либо информацию или совершить определенное действие. -

Фишинг – техника интернет-мошенничества, направленная на получение конфиденциальной информации пользователя. Чаще всего реализуется поддельным электронным письмом, отправленным от имени доверенной организации, содержащим вредоносную ссылку. -

Троянский конь – вредоносное программное обеспечение, которое жертва открывает из любопытства. -

Кви про кво (услуга за услугу) – данная техника связана с общением злоумышленника и жертвы, в процессе которого жертву толкают на совершение действий выгодных мошеннику. -

Дорожное яблоко – физические носители, оставленные в людных местах, могут сопровождаться запиской. Жертва может из любопытства запустить ее на рабочем месте. -

Обратная социальная инженерия – Злоумышленник создает ситуацию, при которой жертва вынуждена обратится за помощью к мошеннику из-за заранее созданных, но исправимых неисправностей. -

Шантаж – метод атак, базирующийся на вымогательстве и угрозах раскрытия или уничтожения личной информации жертвы. Может использоваться как в виде вирусного программного обеспечения, так и связи с жертвой напрямую.

Рис. 1 – Основные виды социальной инженерии

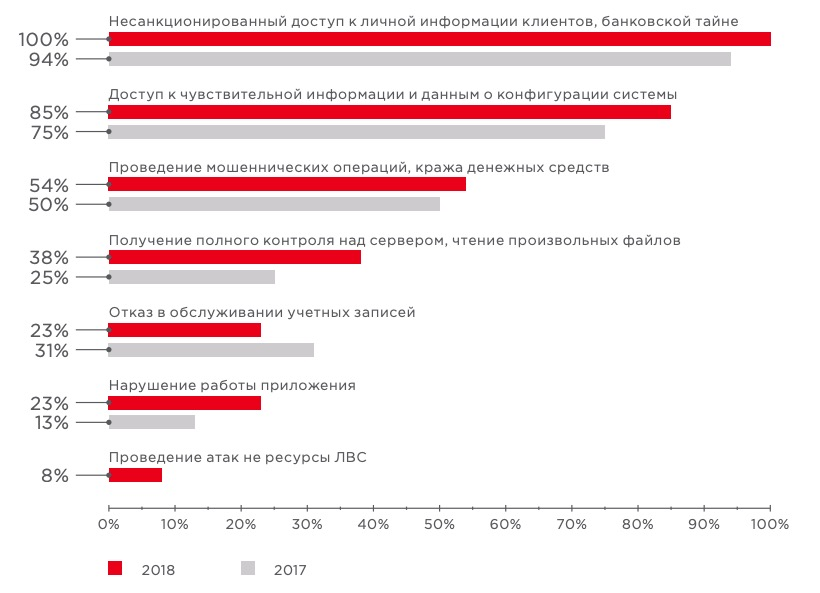

На рисунке 2 представлена диаграмма, на которой видно, что получение данных клиентов или банковской тайне намного более распространено, чем прямые атаки на сервера компаний.

Рис. 2 – Проведение атак на ресурсы ЛВС

Такой спектр методов позволяет назвать социальную инженерию одной из главных угроз информационных систем, повсеместно применяющихся в современных компаниях. В отличие от хакерских атак, вариантов защиты от социальной инженерии практически нет. [1]

Одним из вариантов решений является обучение персонала и регулярные тренинги, но они лишь снижают вероятность успеха типовой атаки и могут быть неэффективны против индивидуально выработанных атак, особенно методами «кви про кво», «шантаж» и «обратная социальная инженерия». Альтернативным способом является попытка исключения человека как цели атаки, путем замены его автоматической системой или, как минимум, установки в качестве посредника между злоумышленником и пользователем экспертной системы.

Впервые упомянутый в знаменитой статье 1950 года Алана Тьюринга «Игра в имитацию» Искусственный интеллект стремительно развивается и становится мощным инструментом решения проблем всех сфер жизни общества [3]. Однако стоит отметить, что современные ученые до сих полностью не определились можно ли создать «мыслящий» искусственный интеллект, некоторые считают, что это возможно при большой вычислительной мощности компьютера и достаточной сложности алгоритмов, другие считают, что компьютер никогда не сможет мыслить так как это делает человек, так как не может ни испытать ни эмоций, ни ощутить последствий своего решения.

В данной статье будем придерживаться идеи, что искусственный интеллект в первую очередь набор алгоритмов с заданными шаблонами, который также может менять некоторые алгоритмы и дополнять шаблоны в процессе обучения, основывая на математических вычислениях и теории вероятности. [4]

При правильном создании алгоритмов и достаточной настройке математических вычислений, искусственный интеллект станет принимать наиболее верные с точки зрения вероятностей решения. Также искусственный интеллект не может принимать решения, которые противоречат логике, то есть его шаблонам. Именно поэтому внедрение правильно настроенной информационной системы может защитить компанию от большинства атак методами социальной инженерии.

Наиболее выгодным вариантом внедрения выглядит создание информационной системы

, которая сможет анализировать содержимое писем на электронной почте компании перед прочтением их работником, а также контролирующей поступающие звонки. Данная система после просмотра большого количества писем сможет выработать шаблоны, позволяющие определить, пишет деловой партнер или потенциальный вымогатель, также такая система сможет анализировать ссылки, приложенные к письму. Фишинговые ссылки как правило структурно выделяются, а значит их не трудно обнаружить, однако работник может, не вдумываясь нажать на нее, а внедренная система этого не допустит. Также разработанный искусственный интеллект должен содержать шаблоны номеров и электронных почт компаний-партнеров и проверять их менее тщательно, что несомненно ускорит его работу.

Кардинальной особенностью применения именно искусственного интеллекта является обучаемость системы, путем перенастройки шаблонов, а также возможность не автономной работы, а в паре с человеком. Таким образом решение должно сократить вероятность успешной атаки на операторов информационной системы, причем наиболее заметным будет заметен эффект у больших компаний, у которых с одной стороны есть большая выборка для обучения экспертной системы и, с другой стороны - проблемы с квалификацией многочисленного персонала (операторов информационной системы).

Очень малое количество компаний в настоящее время располагают достаточным количеством ресурсов чтобы проводить разработки искусственного интеллекта. Однако многие компании опасаются, что внедренные системы для сотрудников могут на первом этапе привести к сбоям в работе и потерях выручки, а в дальнейшем замедлить рабочий процесс на всех уровнях.

Компании банковского сектора также подвергаются атакам не только на своих работников, но и на клиентов, которых социальные инженеры также успешно обманывают. В этом случае внедрение искусственного интеллекта усложнит клиентам доступ к банкингу и соответственно приведет к потере части клиентов.

Например, в результате ошибок искусственного интеллекта Сбербанк потерял миллиарды рублей. Маленькие ошибки в системе привели к необходимости внесения изменений в систему, а также замедлили или частично приостановили работу различных отделов компании на период внесения изменений. [5]

Отдельно стоит уточнить что эффективность системы защиты оценивается по двум критериям:

-

Отношением затрат на защиту к стоимости защищаемого объекта (потенциальному ущербу). -

Отношением получаемой прибыли к затратам злоумышленника на взлом системы.

Если злоумышленник тратит на взлом больше, чем получает системы защиты можно считать успешной, однако по мере распространения типовых способов защиты неэффективный взлом одной компании может стать эффективным при переводе метода в «массовое» производство. Что потребует ответно совершенствовать систему защиты. Хорошая экспертная система способна в этом случае самообучаться, уменьшая эффективность атаки злоумышленника.

Резюмируя все вышесказанное, перечислим недостатки решения:

-

Трудность проектирования; -

Большие сроки внедрения, связанные с необходимостью обучения системы и операторов; -

Большие финансовые затраты; -

Уменьшение производительности; -

Риск взлома или обхода экспертной системы.

Стоит отметить, что выбранное решение с учетом разобранных недостатков объективно и может использоваться как экспертная система для работы вместе с пользователем.

В качестве возможных реализаций задуманного решения рассмотрим 3 примера существующих информационных систем и проведем их анализ и оценку достоинств и недостатков.

-

Искусственный интеллект компании Avast называемый ими MDE использует методы машинного обучения и успешно распознает вредоносные ссылки и вредоносное программное обеспечение [6].

Достоинством данного решения является многофакторная оценка полученных данных, за счет чего система может дать точный результат проверки и исключить такие методы как «фишинг», «троянский конь», «дорожное яблоко» и случаи, когда в методе «шантаж» используется вредоносное программное обеспечение.

Данная система не может отслеживать в получаемых сообщениях и звонках возможные сообщения злоумышленников, не имеет базы данных «доверенных» источников, что является весомым недостатком при выборе его как готового решения для защиты от атак методами социальной инженерии.

-

Инженеры из Массачусетского технического университета (MIT) создали искусственный интеллект способный определять скрытые социальные связи. Данный алгоритм также успешно сможет распознавать потенциальных социальных инженеров по письмам также как он распознал членов одной команды в чате в игре [7].

Данная система позволяет анализировать большие объемы текста, за счет чего может быть эффективна против методов «претекстинг», «кви про кво», «обратная социальная инженерия» и случаев, когда для метода «шантаж» используются средства связи.