Файл: Цель изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (арм) .docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 51

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Цель – изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows 10.

Примечание: в Windows 10 home edition отсутствует редактор локальной групповой политики, он есть только в версиях professional и выше. Для установки редактора необходимо на рабочем столе создать текстовый файл .txt, скопировать в него следующее содержание:

@echo off

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package

3*.mum >find-gpedit.txt

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package

3*.mum >>find-gpedit.txtЦель – изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows 10.

Примечание: в Windows 10 home edition отсутствует редактор локальной групповой политики, он есть только в версиях professional и выше. Для установки редактора необходимо на рабочем столе создать текстовый файл .txt, скопировать в него следующее содержание:

@echo off

dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package

echo Ustanovka gpedit.msc

for /f %%i in ('findstr /i . find-gpedit.txt 2^>nul') do dism /online /norestart /add-package:"C:\Windows\servicing\Packages\%%i"

echo Gpedit ustanovlen.

pause

Затем сохранить его с расширением .bat и запустить от имени администратора. После установки можно пользоваться редактором.

Источник: https://remontka.pro/cannot-find-gpedit-msc/

-

Выбор пути к настройке групповых политик безопасности.

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления "Редактор локальной групповой политики". При помощи данной оснастки мы можем настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки. В Windows 10 мы можем открыть данную оснастку двумя способами:

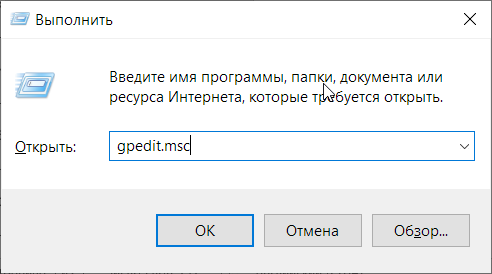

1). Выполним последовательность действий:

Нажмем сочетание клавиш Win+R и в появившемся окне введем gpedit.msc

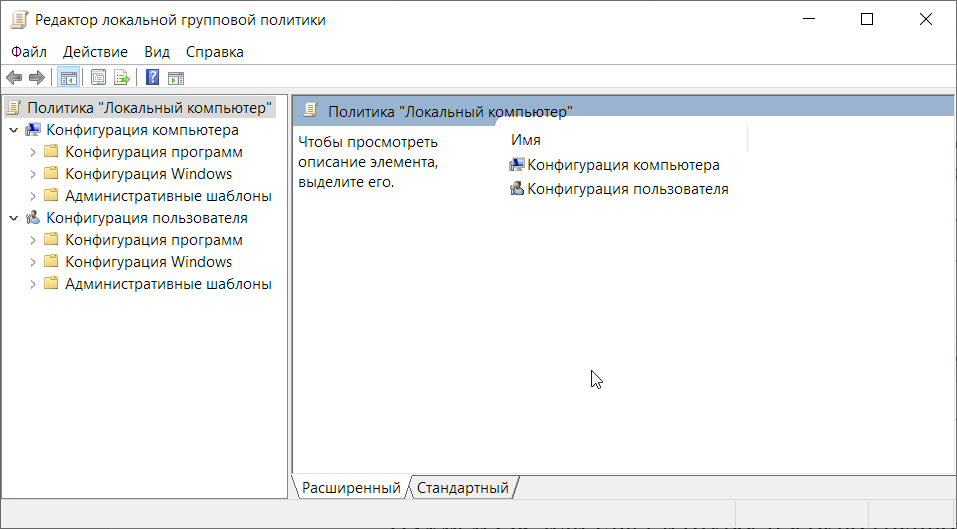

Нажмем OK или Enter и откроется редактор групповых политик:

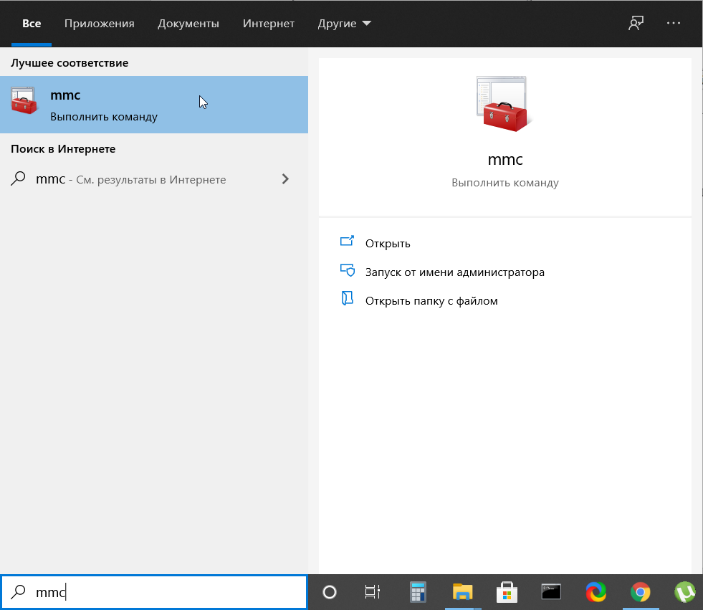

2). В меню поиска панели задач введем mmc:

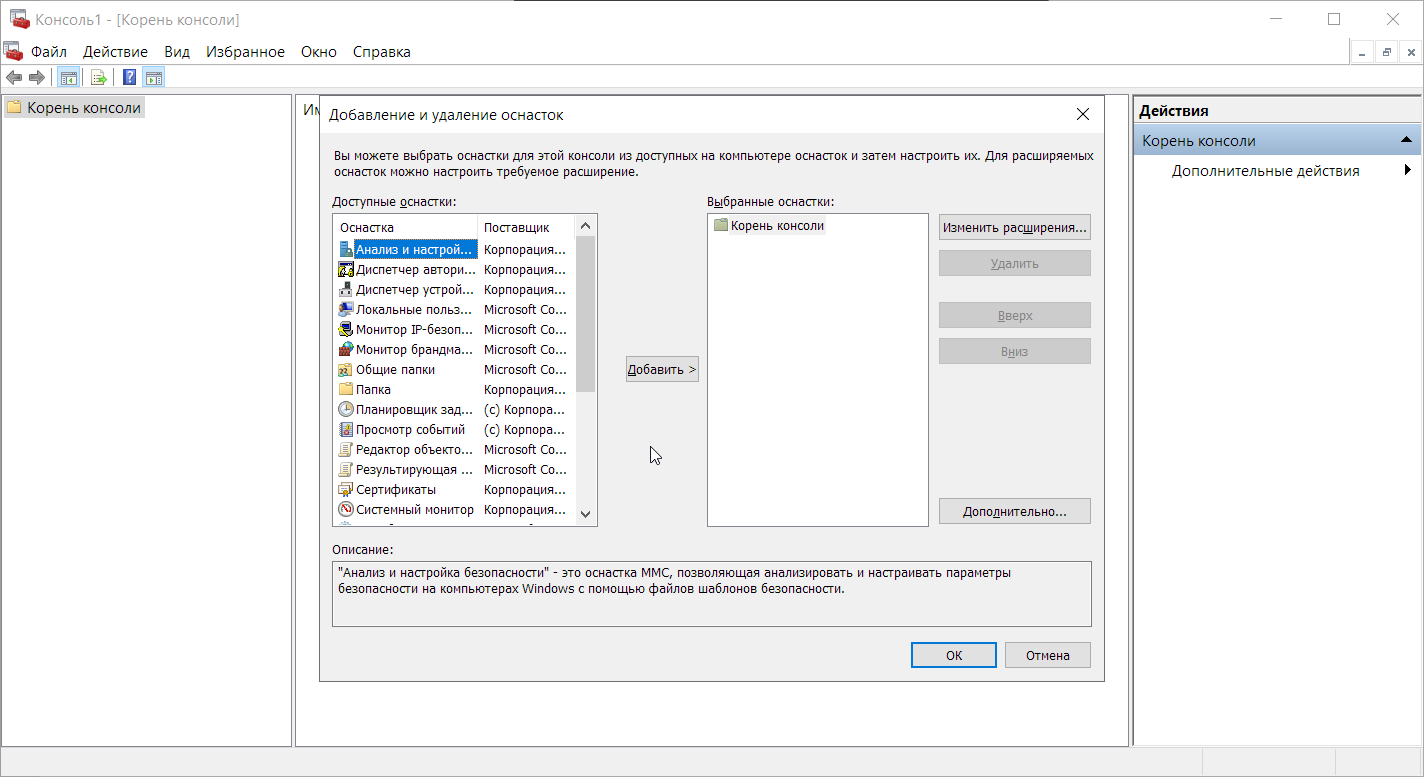

Откроется консоль, в которой необходимо нажать сочетание клавиш Ctrl+M для добавления оснастки:

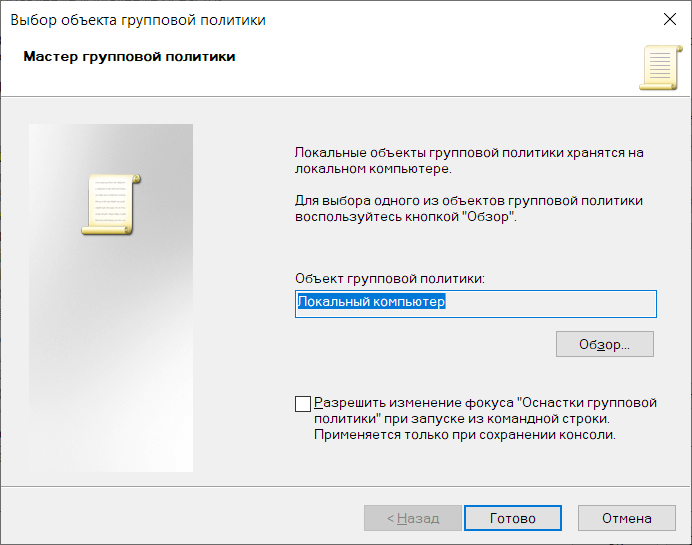

Из предложенных вариантов диалогового окна выберем «Редактор объектов групповой политики» и нажмем на кнопку «Добавить». В появившемся окне выбираем «Локальный компьютер» и нажимаем кнопку «Готово»:

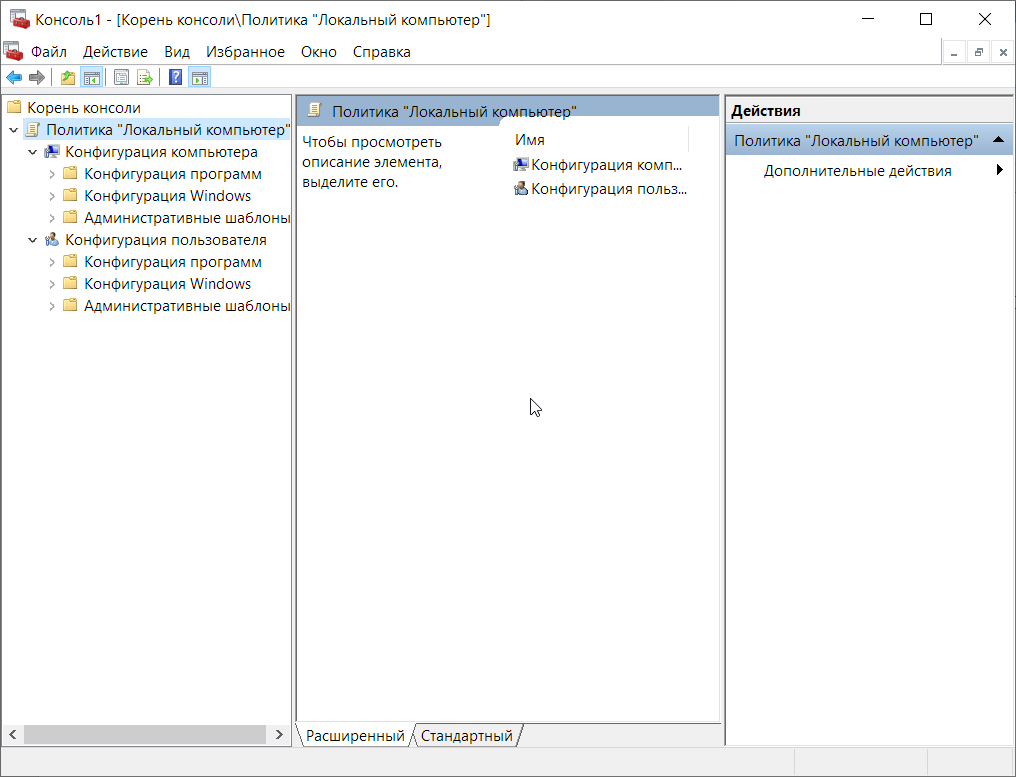

Жмем OK и в консоли появилась «Политика «Локальный компьютер»:

-

Настройка групповых политик.

Объекты групповых политик делятся на две категории:

• "Доменные объекты групповых политик», которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

• "Локальные объекты групповых политик», которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления "Редактор локальной групповой политики". При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки.

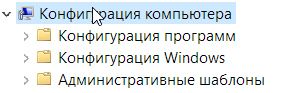

2a). Узел «Конфигурация компьютера»

Данный узел предназначен для настройки параметров компьютера. Здесь расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

Узел "Конфигурация компьютера» содержит три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик: Конфигурация программ, Конфигурация Windows, Административные шаблоны.

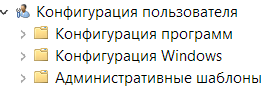

Узел "Конфигурация пользователя», который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

Узел "Конфигурация пользователя» также содержит три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик: Конфигурация программ, Конфигурация Windows, Административные шаблоны.

1). Настройка дочернего узла «Конфигурация Windows» в «Конфигурации

компьютера».

Групповые политики Windows позволяют запускать различные файлы скриптов при загрузке и завершении работы компьютера, входе и выходе пользователя. С помощью «Групповых политик» можно исполнять на компьютерах домена не только классические файлы скриптов (.bat, .cmd, .vbs), но скрипты PowerShell (.ps1).

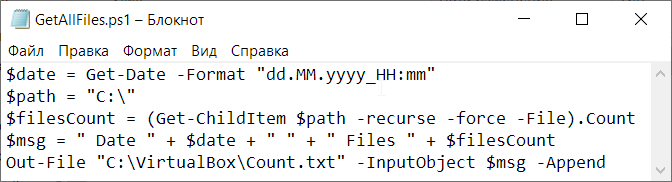

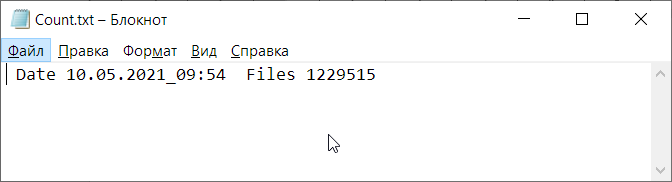

• Поскольку АРМ расположено в «закрытом» контуре, напишем скрипт с названием «GetAllFiles.ps1» на языке PowerShell, который будет записывать в файл С:\VirtualBox\Count.txt информацию о том, сколько содержится файлов в директории С:\.

Этот скрипт будет запускаться при входе пользователя в систему и при выходе из нее: собранная за день информация дает представление о том, чем занимался пользователь на АРМ (и при необходимости сообщает системному администратору о подозрительной деятельности пользователя). Сравнение количества файлов при выходе из системы «сегодня» и количества файлов на входе в систему «завтра» позволяет проверить, не были ли внесены какие-то изменения в файловую систему за время отсутствия пользователя, т.е. не получил ли некий злоумышленник доступа к АРМ и не внес ли в него изменения.

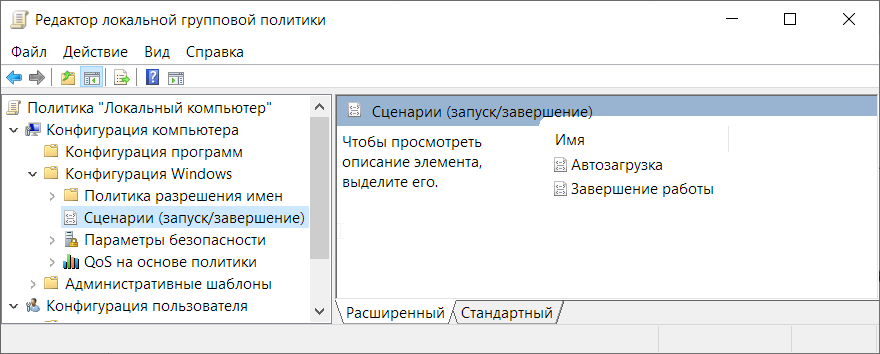

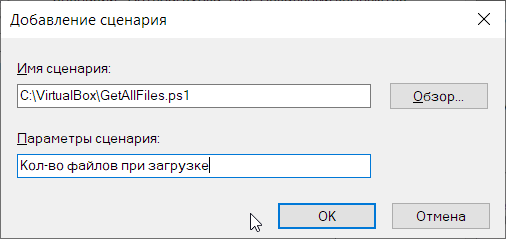

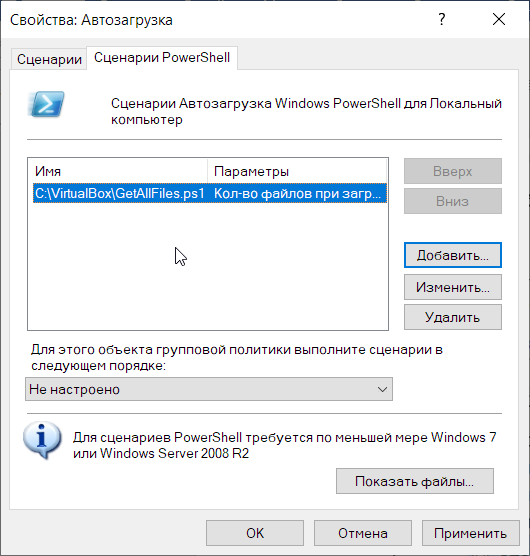

Далее в редакторе групповых политик добавим наш скрипт в сценарии автозагрузки «Сценарии PowerShell»:

Теперь при загрузке системы ведется лог, в котором отображается дата, время и количество файлов.

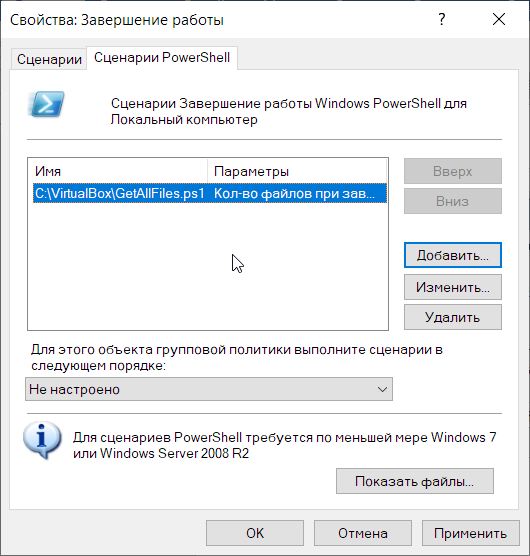

Добавим этот же скрипт в сценарий завершения работы:

В процессе выполнения данного этапа задания были настроены сценарии, которые будут выполняться при автозапуске и завершении работы Windows. Результат работы скрипта записывается в текстовый файл с указанием даты, времени и количества файлов:

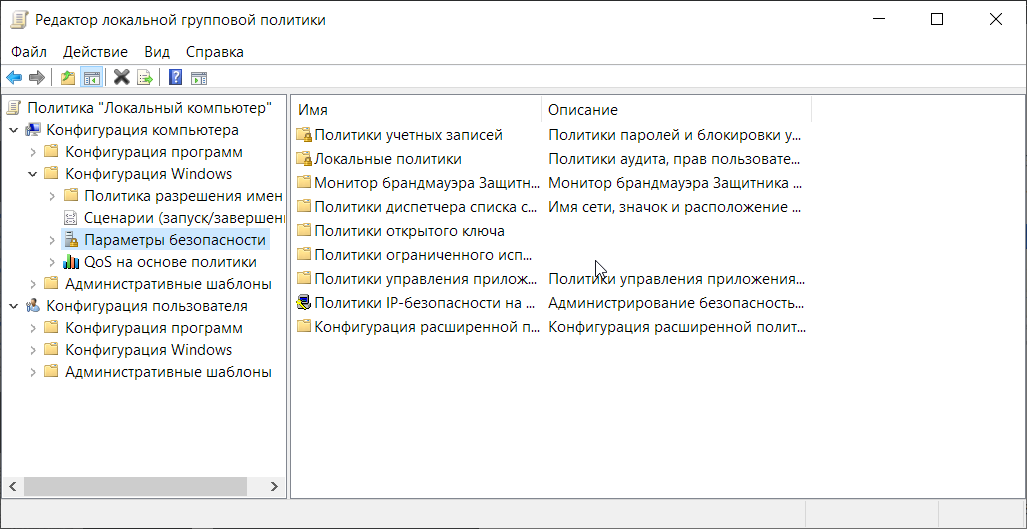

• Перейдем к настройке опций «Параметры безопасности» в дочернем узле «Конфигурация Windows» приложения «Групповые политики».

Дочерний узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В нем вы можете найти несколько опций безопасности, но особый интерес представляет опция «Параметры безопасности». Она позволяет настраивать политики безопасности средствами «Групповой политики». В этой опции для конфигурации безопасности компьютера доступны следующие настройки политик:

-

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. -

Локальные политики (можно не настраивать см. Лабораторную работу №1), отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. -

Политики открытого ключа, которые позволяют:

-

настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов; -

создавать и распространять список доверия сертификатов (CTL); -

добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных; -

добавлять агенты восстановления данных шифрования диска BitLocker.

-

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле. -

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев. -

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. 56 Напомним, что наше АРМ расположено в «закрытом» контуре ИС. Исходя из этого, настроим «Политики учетных записей». Эта политика включает в себя настройку следующих узлов:

«Политика учетных записей» аналогична локальным политикам безопасности, поэтому используем ранее применяемые настройки для настройки политики «Политика паролей»:

- Вести журнал паролей. Этот параметр безопасности определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Число паролей должно составлять от 0 до 24. Установим значение 10. Это значит, что пользователю необходимо будет придумать минимум 11 оригинальных паролей;

- Максимальный срок действия пароля. Этот параметр безопасности определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. Срок действия пароля может составлять от 1 до 999 дней; значение 0 соответствует неограниченному сроку действия пароля. Установим значение на 30 дней. Таким образом пользователь обязан менять пароль раз в месяц, а у злоумышленников будет не так много времени для получения пароля;

- Минимальная длина пароля. Этот параметр безопасности определяет минимальное количество знаков, которое должно содержаться в пароле пользователя. Установим значение на 12;

- Минимальный срок действия пароля. Этот параметр безопасности определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. Можно установить значение от 1 до 998 дней либо разрешить изменять пароль сразу, установив значение 0 дней. Минимальный срок действия пароля должен быть меньше максимального, кроме случая, когда максимальный срок равен 0 дней и, следовательно, срок действия пароля никогда не истечет. Если максимальный срок действия пароля равен 0 дней, то минимальный срок может принимать любые значения в диапазоне от 0 до 998 дней. Установим время, равное 20 календарным дням;

- Пароль должен отвечать требованиям сложности. Этот параметр безопасности определяет, должен ли пароль отвечать требованиям сложности. Включаем политику;

- Хранить пароли, используя обратимое шифрование. Этот параметр безопасности определяет, используется ли операционной системой для хранения паролей обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знание пароля пользователя для проверки подлинности. Хранение паролей с помощью обратимого шифрования - по существу то же самое, что и хранение паролей открытым текстом. По этой причине данная политика не должна применяться, пока требования приложения не станут более весомыми, чем требования по защите паролей. Эта политика необходима при использовании проверки подлинности протокола CHAP через удаленный доступ или службу проверки подлинности в Интернете (IAS). Она также необходима при использовании краткой проверки подлинности в IIS. Включать данную политику мы не будем, так как это существенно понизит безопасность нашего АРМ.