Файл: Цель изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (арм) .docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 52

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Настройка автоматического обновления системы.

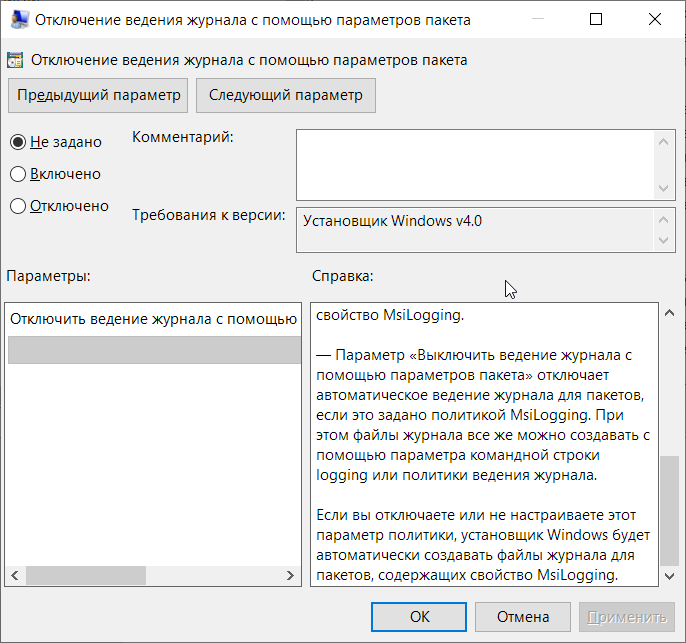

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация компьютера» → узел «Административные шаблоны» → узел «Windows Update» → параметр «Настройка автоматического обновления».

Обновление системы важно: зачастую именно они повышают безопасность ОС, исправляя багги и ошибки, сделанные разработчиками ОС, и не применение обновлений, по сути, оставляет открытой уязвимость, которую пытаются исправить. Следовательно, этой уязвимостью может воспользоваться злоумышленник – значит, нужно своевременно обновлять ОС. Однако, обновление ОС занимает время и ресурсы АРМ, во время обновления невозможно пользоваться АРМ – а значит, происходит потеря человекочасов и средств, которые можно было заработать за вынужденное время простоя. Поэтом необходимо настроить автоматическое обновление системы. Предположим, что у пользователя, рассматриваемого АРМ 5-дневный 8-ми часовой рабочий день с 9:00 до 17:00, а пятница – сокращенный день, с 9:00 до 16:30. Значит, можно выбрать пятницу днем, когда разрешено автоматическое обновление системы: в 17:00 АРМ уже не будет нужно пользователю, т.е. все его ресурсы можно отдать обновлениям. В соответствии с этим настроим политику:

В процессе выполнения данного этапа задания были настроены «Административные шаблоны» при учете роли АРМ в предприятии. Даны пояснения применения настроек для каждого пункта политики. Данных настроек должно хватить для обеспечения безопасности АРМ в соответствии с предположением о цели АРМ, указанной в начале задания: данное АРМ представляет ценность для предприятия, системный администратор раз в неделю проверяет состояние АРМ, в целях безопасности пользователям АРМ запрещается выходить в сеть Internet, пользователям АРМ запрещается устанавливать приложения с личных носителей, не прошедших проверку. Также дополнительно были настроены параметры, которые позволят более гибко работать с ОС: например, настройки обновления Windows подобраны так, чтобы не мешать основной работе пользователя. Здесь же были заданы дополнительные настройки безопасности: включение «Центра управления безопасностью», запрет удаления системных заданий (таких как обновление, например), включение ведения журналов обо всех процессах, генерируемых приложениями, включен запрет на удаленный доступ к АРМ, включен защищенный режим протокола оболочки (который защитит системные файлы и

закроет пользователю доступ к файлам, изменение которых повлияет на работоспособность АРМ). Для системных администраторов дочерний узел "Административные шаблоны" предоставляет возможности динамического управления операционной системой. Несмотря на то, что администратору понадобится немало времени на настройку этого узла, все изменения, примененные при помощи групповых политик, невозможно будет изменить средствами пользовательского интерфейса. На этом настройка узла «Конфигурация компьютера» закончена.

Вывод по пункту: в данной части лабораторной работе были настроены политики, относящиеся к узлу «Конфигурация компьютера», предназначенному для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Дочерний узел «Конфигурация программ» позволяет указать определенную процедуру установки программного обеспечения. Дочерний узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. В частности, в процессе выполнения данного задания были настроены:

-

Конфигурация Windows, включая сценарии для автозагрузки и выключения АРМ и параметры безопасности Windows (политика паролей и блокировки учетных записей) -

Локальные политики и политики безопасности IP на «Локальный компьютер -

Административные шаблоны, включающие в себя компоненты для безопасной работы Windows

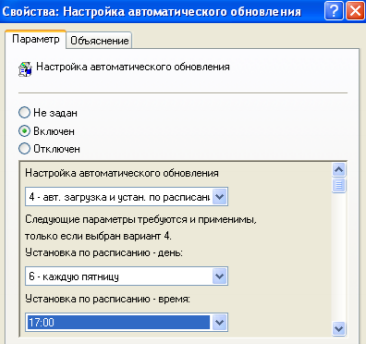

2b). Узел «Конфигурация пользователя».

Для выполнения данного пункта задания требуется настроить опции и политики безопасности дочерних узлов «Конфигурация Windows» и «Административные шаблоны» для узла «Конфигурация пользователя».

Политика паролей зависит от того, для каких целей предполагается использовать АРМ: она будет серьезнее или слабее. Предположим, что АРМ, о котором идет речь, находится в «закрытом» контуре предприятия и на нем происходит обработка каких-то данных, касающихся работы предприятия и собранных в открытом контуре. Раз в неделю системный администратор проверяет данное АРМ, просматривает журналы работы пользователя за прошедшую неделю и, при необходимости, вносит корректировки. Предполагается, что у пользователя 5-дневный 8-ми часовой рабочий день с 9:00 до 17:00, а пятница – сокращенный день, с 9:00 до 16:30. В конце каждого месяца все сотрудники составляют отчеты о проделанной работе. Сервер с которым связан АРМ имеет адрес 172.168.13.1. Приступим к выполнению задания с учетом вышеуказанных предположений.

1). Настройка дочернего узла «Конфигурация Windows» в «Конфигурации пользователя».

WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация пользователя» → «Конфигурация Windows».

Переходим к настройке узла «Сценарии». Для этого откроем оснастку «Сценарии», перейдя по адресу: WIN+R → gpedit.msc → «Групповые политики» → «Конфигурация пользователя» → «Конфигурация Windows» → «Сценарии».

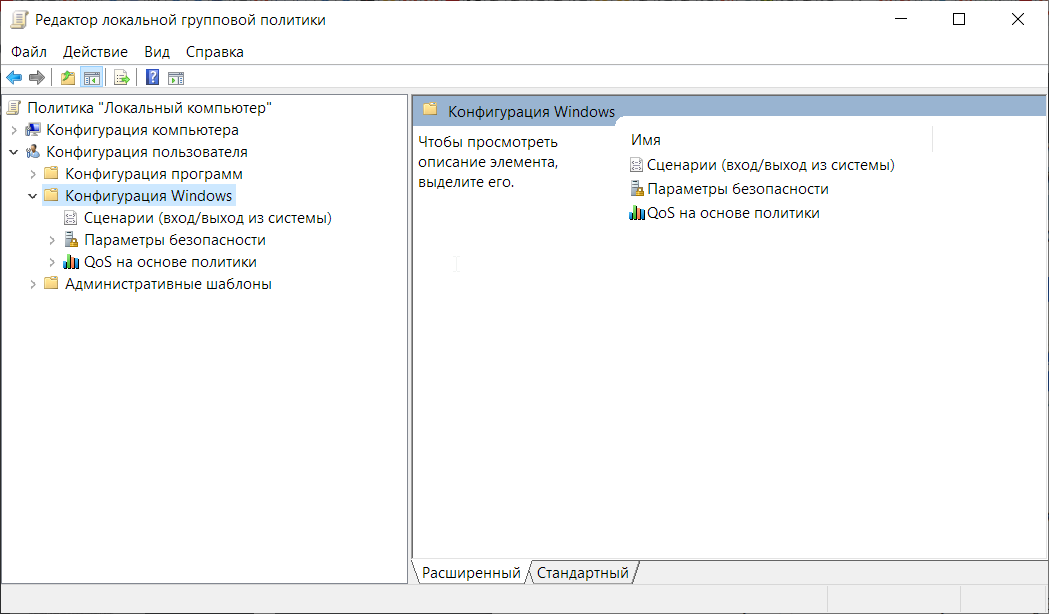

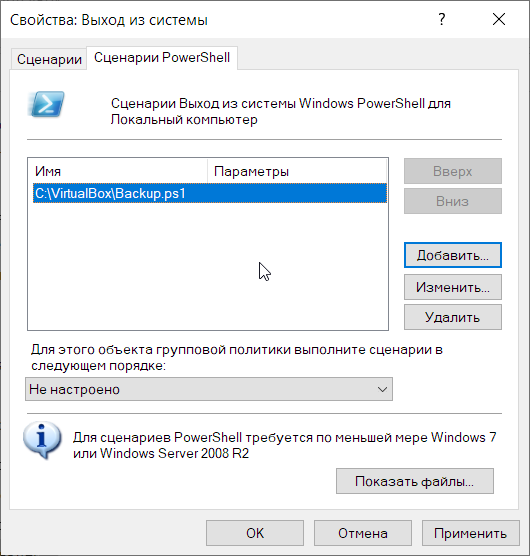

Групповые политики Windows позволяют запускать различные файлы скриптов при загрузке или завершении работы компьютера, входе и выходе пользователя. С помощью «Групповых политик» можно исполнять на компьютерах домена не только классические файлы скриптов (.bat, .cmd, .vbs), но скрипты PowerShell (.ps1). Windows Powershell - оснастка командной строки и скриптовый язык для различной автоматизации задач и администрирования в Windows. Скрипты Windows направлены на автоматизацию рабочего процесса. Поскольку текущее АРМ представляет ценность для компании, напишем скрипт с названием «Backup.ps1» на языке PowerShell, который будет делать бэкап системы при каждом выходе пользователя из системы. Ниже представлена часть содержимого скрипта, расположенного по адресу «С:\VirtualBox\»

Далее добавим данный скрипт в сценарии выхода из системы:

Теперь, при выходе из системы будет создаваться архив рабочей папки Folder при помощи архиватора 7zip, установленного по пути C:\Program Files\7-Zip\7z.exe. При успешном создании архив будет перенаправляться на сервер по пути \\172.168.13.1\Backups\User1\$Month\$Week\$Day\ и сортироваться в зависимости от даты создания. При неудачной попытке создания архива на экране появится надпись "Архивирование завершилось неудачей."

«Сценарии» политики «Конфигурация пользователя» успешно настроены.

В процессе выполнения данного этапа задания были настроены сценарии, которые будут выполняться при выходе пользователя АРМ из системы. Специально для этого и при учете роли АРМ на предприятии был написан скрипт «Backup.ps1», который при выходе из системы делает резервную копию пользовательской информации, а при неудаче выводит сообщение на экран. Скрипт позволяет сохранять всю важную для работы пользователя и предприятия информацию, предотвращать потерю данных и вызванный этим простой (который влечет убытки для предприятия), а также сообщать системному администратору информацию о процессе прохождения резервного копирования.

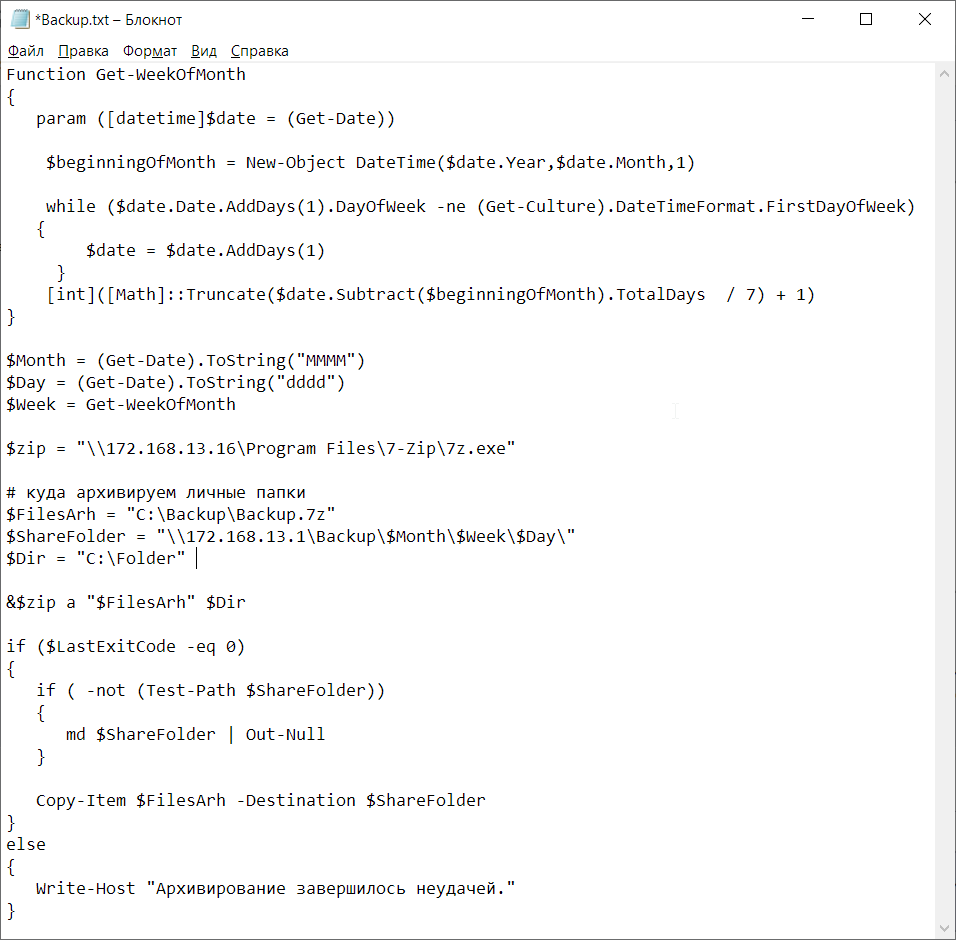

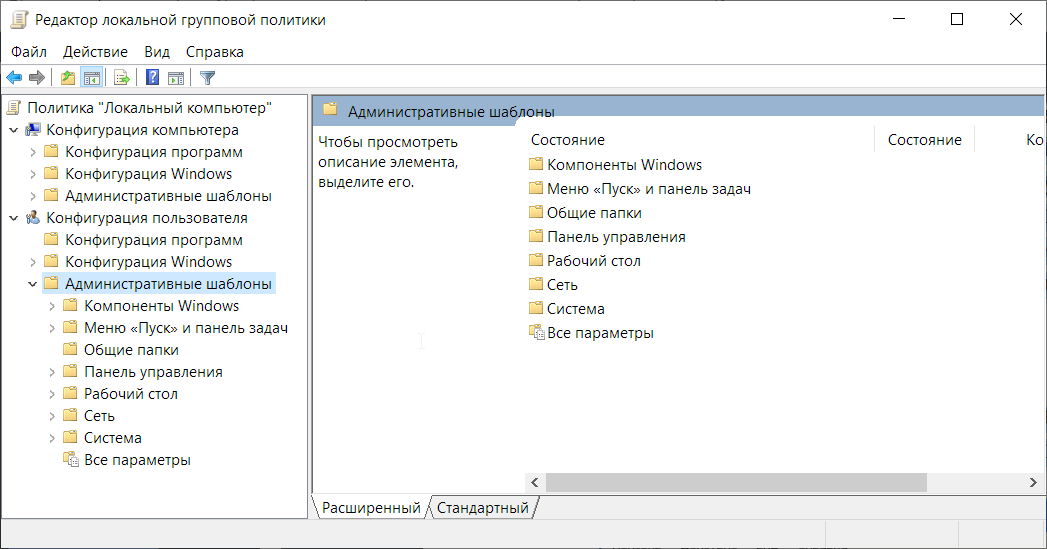

2). Настройка узла «Административные шаблоны» в «Конфигурации пользователя».

Дочерний узел «Административные шаблоны» является крупнейшим из всех возможных расширений групповой политики и включает тысячи параметров для приложений и компонентов операционной системы Windows. Каждому параметру политики административных шаблонов соответствует определенный параметр системного реестра. Политики в дочернем узле «Административные шаблоны» узла «Конфигурация пользователя» изменяют значения реестра в ключе HKEY_CURRENT_USER (HKCU) Для пользователя «Административные шаблоны» представляют собой настройки, связанные с интерфейсом АРМ:

Поскольку политика «Административные шаблоны» включает в себя тысячи приложений и компонентов для гибкой настройки групповой политики безопасности под самые разные цели, нет смысла перечислять настройку всех компонентов. Следует определить, к каким компонентам пользователь АРМ, исходя из предназначения АРМ, может иметь доступ, а к каким – нет. Главным образом это касается доступа к настройкам АРМ, использование которых может нарушить работу АРМ (а, соответственно, и работу пользователя, что влечет за собой простой и финансовые убытки для предприятия).

-

Предотвращение доступа к 16-разрядным приложениям.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows»→ узел «Совместимость приложений» → узел «Предотвращение доступа к 16- разрядным приложениям».

Современные операционные системы семейства Windows являются 32- х битными и 64-х битными. Рассматриваемая АРМ имеет операционную систему Windows 10 64 бита, поэтому нет смысла разрешать запуск приложений меньшей разрядности: это может вызвать проблемы совместимости. Кроме того, 16-ти битные приложения небезопасны, и, если вдруг пользователь запустит подобное приложение, злоумышленник теоретически может попытаться получить доступ к операционной системе через это уязвимое приложение. Несмотря на то, что в нашем случае на АРМ недопустимо устанавливать и запускать сторонние приложения, следует предотвратить вероятность такой уязвимости:

-

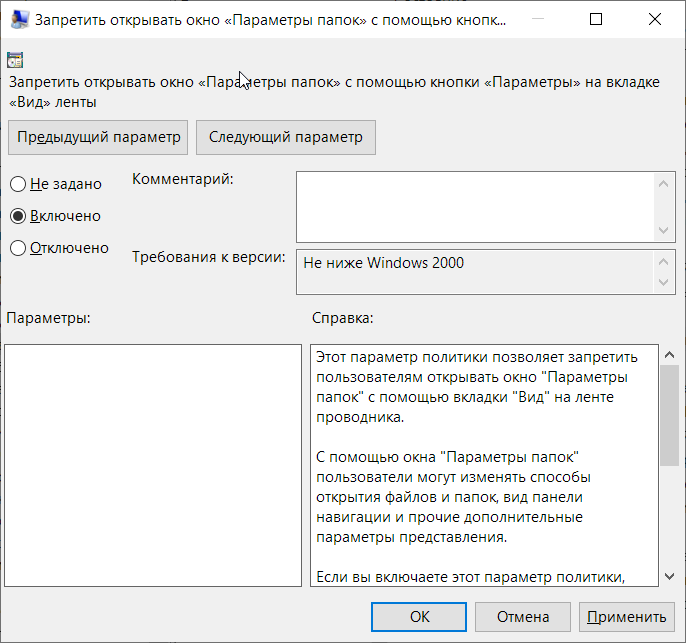

Запретить открывать окно «Параметры папок» с помощью кнопки «Параметры» на вкладке «Вид» ленты.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Запретить открывать окно «Параметры папок» с помощью кнопки «Параметры» на вкладке «Вид» ленты».

Следует запрещать пользователю доступ к параметрам папок, так как он может настроить разрешение на отображение скрытых и системных файлов. Поскольку изменение системных файлов влечет ошибки в работе системы, их нельзя изменять обычным пользователям, не имеющим представления о том, как правильно настраивать систему. В целях безопасности уберем возможность обращения к параметрам папок.

-

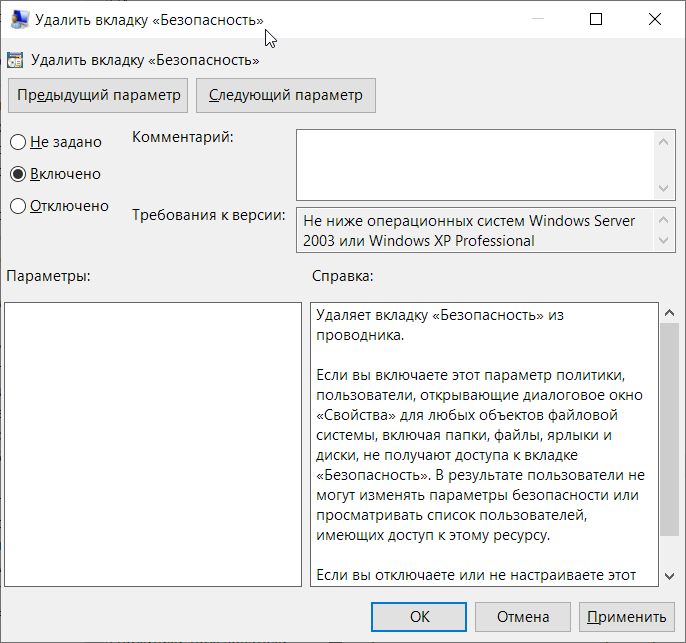

Удаление вкладки «Безопасность».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Удалить вкладку «Безопасность».

Политика безопасности для пользователя и АРМ настраивается системным администратором, в целях сохранения безопасности на должном уровне, нельзя допускать возможность изменения каких-то настроек из системы самим пользователем. Во избежание такой возможности уберем вкладку «Безопасность»:

-

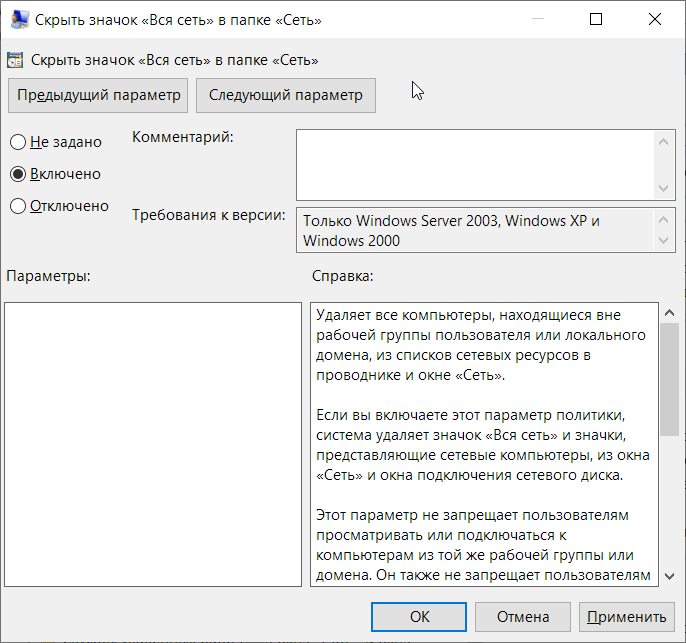

Скрытие значка «Вся сеть» в папке «Сетевое окружение».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Проводник» → узел «Скрыть значок «Вся сеть» в папке «Сетевое окружение».

Знание топологии сети для обычного пользователя не должно представлять интереса, однако в случае, если к данному АРМ получит доступ злоумышленник, это облегчит ему понимание того, как следует действовать дальше. Поэтому в целях безопасности следует убрать возможность просмотра полной топологии сети:

-

Запретить создание новых заданий.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Планировщик заданий» → узел «Запретить создание новых заданий».

Все задания, которые запланированы в системе, задаются системным администратором. Следует запретить возможность создания новых заданий самим пользователем: