Файл: Цель изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (арм) .docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 55

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

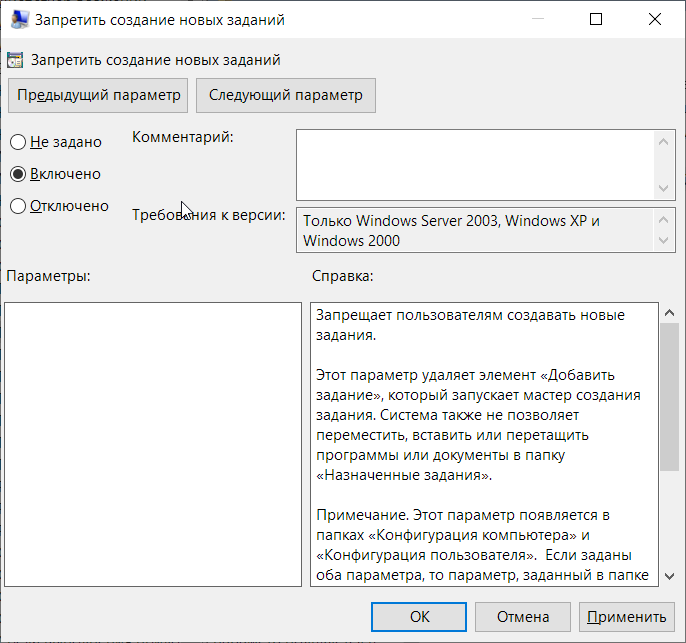

Запретить удаление заданий.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Планировщик заданий» → узел «Запретить удаление заданий».

Все задания, которые запланированы в системе, задаются системным администратором. Следует запретить возможность удаления уже установленных заданий самим пользователем:

-

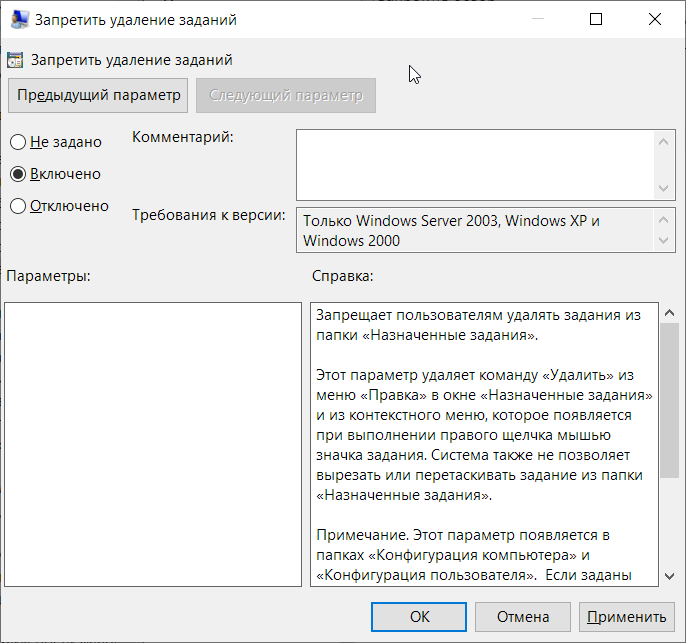

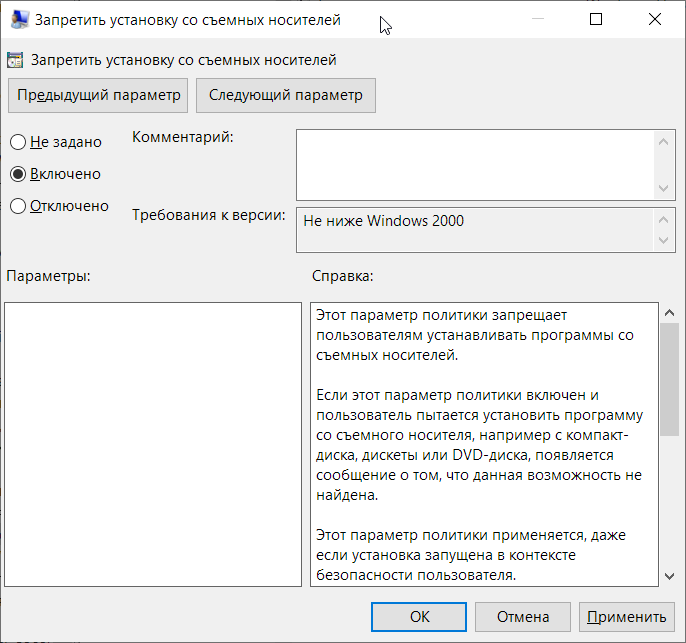

Запрет использования съемных носителей при установке.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Компоненты Windows» → узел «Установщик Windows» → узел «Запретить использование съемных носителей при установке».

Политика безопасности предприятия подразумевает, что пользователям нельзя использовать личные съемные носители. В целях повышения безопасности следует запретить использование любых съемных носителей для установки каких бы то ни было приложений:

-

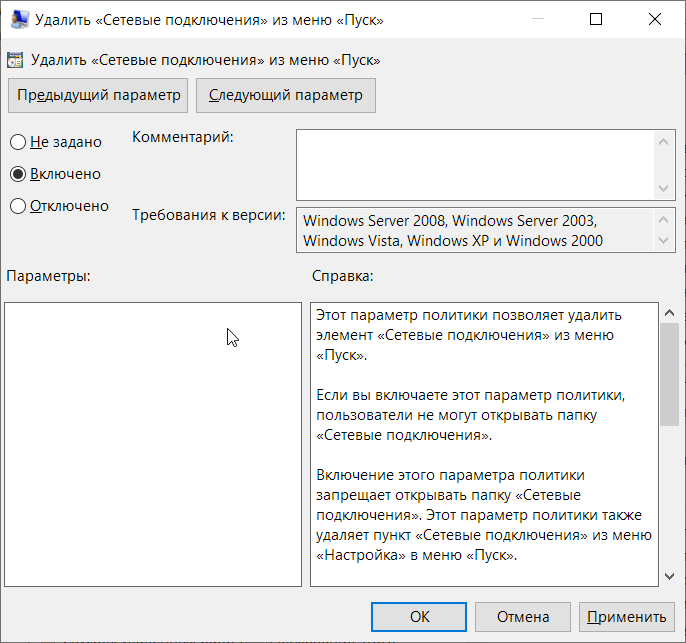

Удаление «Сетевых подключений» из меню «Пуск».

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Панель задач и меню «Пуск» → узел «Удалить «Сетевые подключения из меню «Пуск».

Для увеличения безопасности следует убрать вкладку «Сетевые подключения» из меню «Пуск», чтобы пользователь не имел возможности выбрать другой прокси-сервер и восстановить подключение к интернету:

-

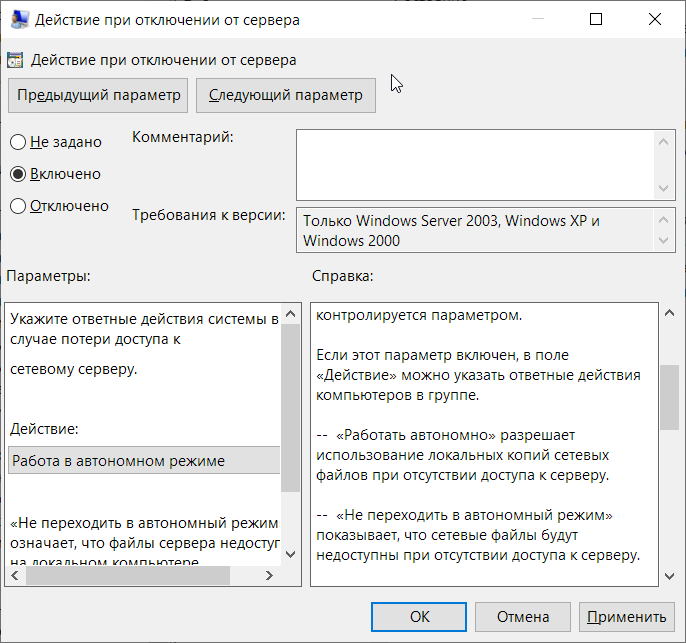

Действие при отключении от сервера.

WIN+R → gpedit.msc → оснастка «Групповые политики» → узел «Конфигурация пользователя» → узел «Административные шаблоны» → узел «Сеть» → узел «Автономные файлы» → узел «Действия при отключении от сервера».

Поскольку синхронизация с сервером важна для АРМ и, соответственно, для пользователя, работающего за ней, следует предусмотреть порядок работы в случае, если сервер окажется недоступен. Для этого включим параметр «Действия при отключении сервера» и укажем реакцию системы, когда сервер становится недоступен: система будет работать автономно, т.е. файлы сервера будут доступны локальному компьютеру. Эта настройка позволит избежать простоев и финансовых убытков, связанных с ними:

В процессе выполнения данного этапа задания были настроены «Административные шаблоны» с учетом места расположения АРМ. Приведены обоснования настроек параметров для каждого пункта политики безопасности. Также дополнительно были настроены параметры безопасности ОС: с помощью данной оснастки были исключены команды и вкладки, использованием которых пользователь смог бы нарушить работоспособность АРМ. Например, была удалена возможность получить доступ к «Свойствам папок», через которые можно открыть системные файлы, а также возможность просмотра «Соединения», что не позволит пользователям попытаться сменить прокси-сервер и получить доступ в сеть. Также был настроен порядок работы системы в случае, если сервер будет недоступен, чтобы избежать простоя и финансовых убытков, связанных с ними.

Выводы по лабораторной работе: в данной лабораторной работе были изучены групповые политики безопасности АРМ. В частности, были настроены:

-

Политика «Конфигурация компьютера», предназначенная для настройки параметров компьютера, применяемых невзирая на то, под какой учетной записью пользователь вошел в систему; -

Политика «Конфигурация пользователя», предназначенная для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему; -

Для каждой из политик, упомянутых выше, были настроены дочерние узлы «Конфигурация Windows», включая «Сценарии» и «Параметры безопасности», и «Административные шаблоны»

Каждый параметр политик и настроек их дочерних узлов был аргументирован в соответствии с выбранной ролью АРМ.