Файл: Семинар сынылады he жне spo жйесіндегі омо сарапшылы кеесі.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 588

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

682-БӨЛІМ

бірдей қарсылықпен RSA қарағанда айтарлықтай аз болып шықты. Сондықтан Ресей мен АҚШ-тың ЭСҚ стандарттары ElGamal схемасына негізделген.

ЭСҚ құру принципі.ЭСҚ схемаларындағы жіберуші мен алушы рөлдерінің асимметриясы бір-бірімен тығыз байланысты екі кілттің болуын талап етеді: құпия немесе қолтаңба кілті және ашық немесе қолтаңбаны тексеру кілті.

Кез келген ЭСҚ схемасы келесі үш алгоритмді анықтауы керек:

-

қол қою және оны тексеру үшін кілттер жұбын құру;

-

қол қою;

-

қолтаңбаны тексеру.

Ресей мен АҚШ стандарттары өте ұқсас, олар тек кейбір сандық параметрлерде және кілт жұбын құрудың, қолтаңбаны есептеудің және тексерудің жеке мәліметтерінде ерекшеленеді. Шынында да, екі стандарт бір ElGamal EDS схемасының нұсқалары болып табылады.

ЭСҚ телекоммуникациялық арналар арқылы жіберілетін мәтіндерді аутентификациялау үшін қолданылады. Функционалды түрде ол кәдімгі қолжазба қолтаңбаға ұқсайды және оның негізгі артықшылықтары бар:

-

қол қойылған мәтіннің қол қойған адамнан шыққанын куәландырады;

-

тұлғаның өзіне қол қойылған мәтінмен байланысты міндеттемелерден бас тарту мүмкіндігін бермейді;

-

қол қойылған мәтіннің тұтастығына кепілдік береді.

ЭСҚ – қол қойылған мәтінмен бірге жіберілетін қосымша сандық ақпараттың салыстырмалы түрде аз көлемі және екі процедураны қамтиды:

-

хабарлама жіберушінің құпия кілтін пайдаланатын қол қою процедурасы;

-

жіберушінің ашық кілтін пайдаланатын қолтаңбаны тексеру процедурасы.

Қол қою процедурасы.ЭСҚ генерациялау кезінде жіберуші ең алдымен қол қойылған M мәтінінің h(M) хэш-функциясын есептейді. h(M) хэш-функцияның есептелген мәні M мәтінінің барлығын сипаттайтын m ақпараттың бір қысқа блогы болып табылады.

-

жалпы алғанда. Содан кейін m мәні жіберушінің жеке кілтімен шифрланады. Алынған сандар жұбы берілген М мәтіні үшін ЭСҚ болып табылады.

Зертхана №669

қолтаңбаны тексеру процедурасы.ЭЦҚ тексеру кезінде хабарламаны алушы арна бойынша қабылданған М мәтінінің хэш-функциясын қайтадан mh(M) есептейді, содан кейін жіберушінің ашық кілтін пайдалана отырып, алынған қолтаңбаның m есептелген мәніне сәйкестігін тексереді. хэш функциясы туралы.

ЭСҚ жүйесіндегі іргелі мәселе пайдаланушының құпия кілтін білмей ЭСҚ-ны бұрмалау мүмкін еместігі болып табылады.

Әрбір қолтаңба әдетте келесі ақпаратты қамтиды:

-

қол қойылған күні;

-

осы қолтаңба кілтінің жарамдылық мерзімі;

-

мәтінге қол қойған адам туралы мәліметтер;

-

қол қоюшының идентификаторы (ашық кілттің аты);

-

нақты цифрлық қолтаңба.

Бір жақты хэш функциялары.Хэш функциясы қол қойылған M құжатын бірнеше ондаған немесе жүздеген биттерге дейін қысуға арналған. h(.) хэш-функциясы аргумент ретінде ерікті ұзындықтағы M хабарламасын қабылдайды және белгіленген ұзындықтағы h(M) H хэш мәнін қайтарады. Әдетте, хэштелген ақпарат еркін ұзындықтағы негізгі хабарламаның қысылған екілік көрінісі болып табылады. Айта кету керек, h(M) хэш функциясының мәні М құжатына күрделі түрде байланысты және M құжатының өзін қалпына келтіруге мүмкіндік бермейді.

Хэш функциясы бірнеше шарттарды қанағаттандыруы керек:

-

М мәтініндегі өзгерістердің барлық түрлеріне сезімтал болу;

-

қайтымсыз қасиетке ие, яғни. құжатты таңдау тапсырмасы М1Қажетті хэш мәніне ие болатын , есептеу бойынша шешілмейтін болуы керек;

-

екі түрлі құжаттың хэш мәндерінің сәйкес келу ықтималдығы шамалы болуы керек.

Көптеген хэш-функциялар бір жақты f(.) функциясының айналасында құрастырылған, ол ұзындығы n екі кіріс мәні берілген n ұзындығының шығыс мәнін шығарады. Бұл кірістер M бастапқы блогы болып табыладыменжәне хэш мәні Hмен –1мәтіннің алдыңғы блогы (2.3-сурет).

| Ммен | | | | Бір жақты функция f | | Хмен= f(Ммен, Хмен –1) | | |||||

| | | | | |||||||||

| Хмен –1 | | | | | | | ||||||

| | | | | | | |||||||

Күріш. 2.3.Хэш-функцияны құру схемасы

702-БӨЛІМ

DSA цифрлық қолтаңба алгоритмі.Сандық қолтаңба алгоритмі DSA (Digital Signature Authorization) 1991 жылы АҚШ-та ұсынылды және ElGamal цифрлық қолтаңба алгоритмінің әзірлемесі болып табылады.

Электрондық құжатты жіберуші және алушы есептеу кезінде үлкен бүтін сандарды пайдаланады:

G, P-L-биттердің жай сандары (L 512 ... 1024 бит);

-

—ұзындығы 160 бит болатын жай сан, санның бөлгіші (P - 1). G, P, q сандары ашық және барлығына ортақ болуы мүмкін

желі пайдаланушылары.

Алгоритмнің сипаттамасы

-

Жіберуші кездейсоқ бүтін X, 1 < X < q таңдайды. Х саны жіберушінің электрондық қолтаңбаны құруға арналған құпия кілті болып табылады.

-

Жіберуші мәнді есептейді

Ы ГXмод P.

Y саны жіберушінің қолын тексеруге арналған ашық кілт болып табылады және құжаттың барлық алушыларына беріледі.

-

М құжатына қол қою үшін жіберуші оны m бүтін хэш мәніне хэштейді:

мх (М), 1

r (ГҚmod P) mod q.

-

X құпия кілтін пайдаланып жіберуші s санын есептейді:

с ((m + r X)/K) mod q.

r, s сандар жұбы М құжатының астында S (r, s) цифрлық қолтаңбасын құрайды.

-

Алушыға жеткізілген хабарлама қолтаңбасымен бірге [M, r, s] сандарының үш еселігі болып табылады. Ең алдымен, қабылдаушы қатынастардың орындалуын тексереді:

0

-

Әрі қарай, алушы мәндерді есептейді: w 1/s mod q;

Зертхана №671

мх (M) - хэш мәні;

u1 (m w) mod q;

u2 (r w) mod q.

Содан кейін Y ашық кілтін пайдаланып мән есептеледі

v ((Гu1Ыu2) мод P) mod q

-

v r теңдігінің орындалуы тексеріледі. Егер ол орындалса, онда қолтаңба түпнұсқа болып танылады, өйткені оны қатаң түрде орындауға болады.

М құжатындағы S (r, s) қолтаңбасы Y ашық кілт алынған дәл Х құпия кілті арқылы алынған жағдайда ғана соңғы теңдік орындалатынын математикалық түрде дәлелдеңіз.

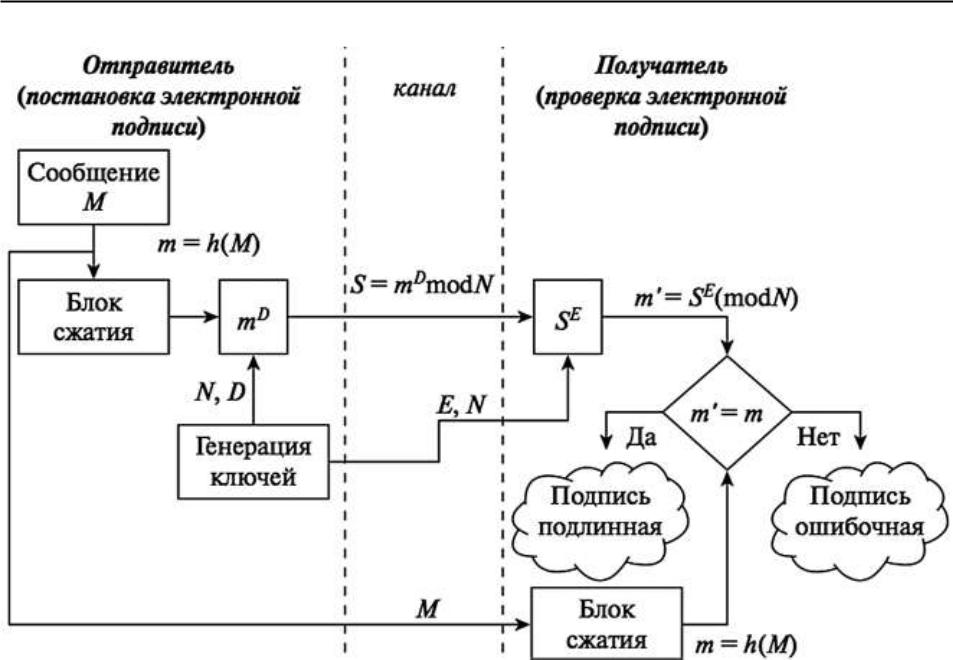

RSA цифрлық қолтаңба алгоритмі.RSA алгоритмі арқылы электрондық қолтаңбаны орнату және тексеру процедураларын егжей-тегжейлі қарастырайық.

Алдымен сіз жұп кілттерді есептеуіңіз керек (құпия кілт

-

ашық кілт). Ол үшін электрондық құжаттарды жіберуші

екі үлкен P және Q жай сандарын есептейді, содан кейін олардың N = P × Q көбейтіндісін және Эйлер функциясының мәнін табады:

-

(N) = (P - 1) × (Q - 1).

Әрі қарай, жіберуші шарттардан E санын есептейді:

E ≤ φ(N), gcd (E, φ(N)) =1 және шарттардан D саны:

D < N, E × D ≡1 (мод φ(N)).

Сандар жұбы (E, N) ашық кілт болып табылады. Автор өзінің электрондық цифрлық қолтаңбасын тексеру үшін осы жұп нөмірлерді хат алмасу серіктестеріне жібереді. D нөмірін жіберуші хабарламаға қол қою үшін құпия кілт ретінде сақтайды. RSA электрондық цифрлық қолтаңбасын генерациялаудың және тексерудің жалпыланған схемасы суретте көрсетілген. 2.4.

Жіберуші M хабарламасын жібермес бұрын оған қол қойғысы келеді делік. Біріншіден, M хабарламасы (ақпарат блогы, файл, кесте) H ( ) хэш функциясының көмегімен m бүтін санға түрлендіріледі:

m = H(M).

Содан кейін M электрондық құжаты бойынша S цифрлық қолтаңбасы m хэш мәні мен D құпия кілтін пайдалана отырып есептеледі:

722-БӨЛІМ

Күріш. 2.4.Жалпылама қалыптасу схемасы

және RSA цифрлық қолтаңбаны тексеру

S = мD(N режимі).

Жұп (М, С) алушы серіктеске электрондық цифрлық қолтаңбамен қол қойылған М электрондық құжат ретінде беріледі, ал S қолтаңбасы D құпия кілтінің иесімен қалыптастырылады.

(M, S) жұбын алғаннан кейін қабылдаушы M хабарлама хэш мәнін екі түрлі жолмен есептейді. Ең алдымен, ол ашық E кілтін пайдаланып S қолтаңбасының криптографиялық түрлендіруін қолдану арқылы m´ хэш мәнін қалпына келтіреді:

m´ = SЕ(N режимі).

Сонымен қатар, ол H( ) : m = H (M) хэш-функциясының көмегімен қабылданған M хабарламасының хэш нәтижесін табады.

Жаттығу

-

«Электрондық Ресей» федералды мақсатты бағдарламасы аясында жұмыстың негізгі бағыттарымен, сондай-ақ жоғарыда сипатталғандай электрондық цифрлық жүйені орнату алгоритмдерін пайдалану және пайдалану тәртібі туралы ақпаратпен танысыңыз.

Зертхана №673

Электрондық цифрлық қолтаңбаны орнату және тексеру процедурасын көрсетуге арналған labWork6.exe бағдарламасын іске қосыңыз.

-

Түпнұсқа құжатты шифрлау үшін кілттерді және құжатқа қол қою кілттерін жасаңыз және алмасу қатысушыларына жіберіңіз. Шифрлауға арналған бастапқы мәтін тікелей бағдарлама терезесіне теріледі.

-

Түпнұсқа хабарламаны шифрлаңыз және оған жіберушінің жеке кілтімен қол қойыңыз.

-

Шифрланған және қол қойылған хабарламаны алушыға жіберіңіз. Электрондық цифрлық қолтаңбаның дұрыстығын тексеріп, хабарламаның бастапқы мәтінін қалпына келтіріңіз.

-

Кілттерді құру және тарату процесін көрсететін есеп экранындағы пішіндерді сақтау; бастапқы құжатты шифрлау және ЭСҚ орнату процесі.

-

Есептегі бақылау сұрақтарына нұсқаның нөміріне сәйкес жауап беру (2.2-кесте).

| | 2.2-кесте | |

| | | |

| Сан | Бақылау сұрақтары | |

| опция | | |

| | | |

| 1, 5, 7, 3, | Хэш-функциялардың мақсаты қандай және не | |

| 9, 18, 28 | хэш функцияларына қойылатын талаптар, | |

| | ЭСҚ орнату үшін пайдаланылды? | |

| | Хэш функциясының стандарттарын тізімдеу, | |

| | Ресей Федерациясында жұмыс істейді | |

| 2, 4, 6, 8, | ЭСҚ орнату және тексеру процедураларын сипаттаңыз. | |

| 20, 22, 24 | ЭСҚ-да қандай ақпарат бар? | |

| 26, 30 | | |

| 11, 13, 15, | Қолданыстағы электрондық цифрлық қолтаңба стандарттарын көрсетіңіз | |

| 10, 17, | Ресей Федерациясында. | |

| 19, 27 | Криптографиялық беріктіктің принциптері қандай? | |

| | заманауи ЭСҚ алгоритмдері? | |

| 12, 14, 16 | Алгоритмнің орындалуына мысал келтіріңіз | |

| 21, 23, | EDS (RSA, ElGamal, DSA) | |

| 25, 29 | | |