Файл: Лабораторная работа 1 Знакомство с программой Boson Network Designer Цель.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 198

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1900sw1(config)# exit

1900sw1#

-

Посмотрим на активную конфигурацию

1900sw1# show running-config

-

Для удаления текущей конфигурации используется следующая команда

1900sw1# delete nvram

-

Теперь по новой попытаемся сконфигурировать коммутатор. Переходим в привилегированный режим, затем в режим «глобальной» конфигурации. Изменяем имя коммутатору, устанавливаем пароль для перехода в привилегированный режим, задаем IP адрес коммутатора и шлюз «по умолчанию».

Switch> enable

Switch# configure terminal

Switch(config)# hostname 1900sw1

1900sw1(config)# enable password level 15 cisco

1900sw1(config)# ip address 195.10.1.99 255.255.255.0

1900sw1(config)# ip default-gateway 195.10.1.1

-

Для просмотра информации о IP адресе, маске и шлюзе по умолчанию вводим

1900sw1# show ip

-

Для просмотра информации по интерфейсам воспользуйтесь командой

1900sw1# show interfaces

-

Какая версия ISO используется на 1900sw2? -

Какой его базовый IP адрес? -

Получите таблицу MAC-адресов

1900sw1# show mac-address-table

-

Определите для устройства с MAC-адресом 1111-1111-1111 постоянный порт e0/5. Проверьте действия просмотрев таблицу MAC-адресов.

1900sw1(config)# mac-address-table permanent 1111-1111-1111 e0/5

1900sw1(config)# exit

1900sw1# show mac-address-table

-

Определим порт e0/9 как secure, то есть позволить только одному устройству соединяться с этим портом в будущем.

1900sw1(config)# interface e0/9

1900sw1(config-if)# port secure

1900sw1(config-if)# port secure max-mac-count 1

Задание

Самостоятельно сконфигурируйте Switch2

– задайте имя 1900sw2

– IP адрес 195.10.1.100/24 и default-gateway 195.10.1.1

Лабораторная работа 10

КОНФИГУРИРОВАНИЕ VLAN НА КОММУТАТОРЕ

Цель

Изучить преимущества использования и этапы конфигурации VLAN

Теоретические сведения

VLAN (Virtual Local Area Network) – группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В современных сетях VLAN – главный механизм для создания логической топологии сети

, не зависящей от её физической топологии.

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения

Уменьшение количества широковещательного трафика в сети

Каждый VLAN – это отдельный широковещательный домен. Например, коммутатор – это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Для идентификации внутри и между коммутаторами VLAN-сетям присваивают номера. Коммутаторы Cisco имеют два диапазона VLAN-сетей: обычный (normal: 1-1005) и расширенный (extended:1006-4094).

Типы VLAN.

Data VLAN: эти VLAN несут только пользовательские данные, исключая голосовой и административный трафик.

Default VLAN: после загрузки коммутатора все его порты становятся членами default VLAN, что позволяет всем устройствам подключаемым к портам общаться между собой. Для коммутаторов Cisco – это VLAN 1 (ее нельзя переименовать или удалить).

Nativa VLAN: «родной» VLAN; специальная VLAN, которая будет принимать весь нетегированный трафик приходящий на тегированный порт.

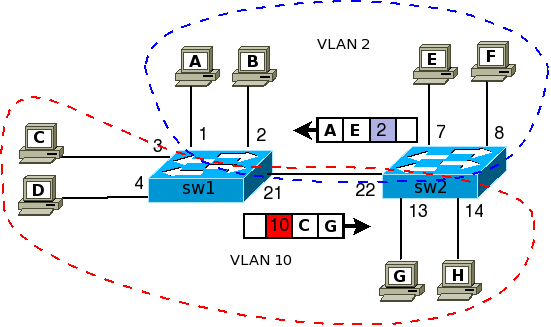

Порты 21 и 22 являются тегированными портами, через них проходит трафик VLAN 2 и VLAN 10. Соответственно этот трафик должен быть помечен (тегирован).

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q.

Management VLAN: как правило выделяется отдельная VALN для управления коммутаторами через HTTP, Telnet и SSH протоколы.

Access port — порт принадлежащий одному VLAN'у и передающий нетегированный трафик.

Trunk port — порт передающий тегированный трафик одного или нескольких VLAN'ов.

Конфигурация VLAN для CATALYST 1900

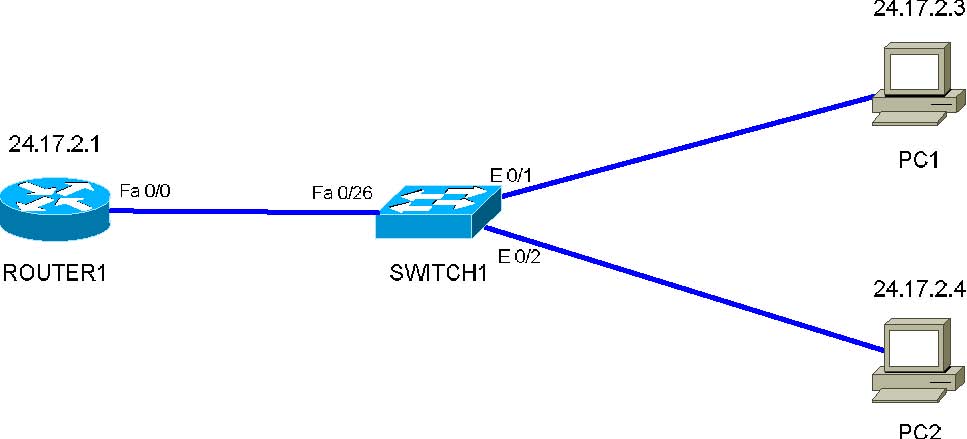

1. Для выполнения работы необходимо создать топологию, представленную на рисунке. При этом использовать коммутаторы 1900 серии.

2. Задайте маршрутизатору Router имя Router 1, и выполните конфигурацию интерфейса Fa 0/0, установите IP адрес - 24.17.2.1 и маску - 255.255.255.0.

Router>enable

Router#

Router#conf t

Router(config)#hostname Router1

Router1(config)#

Router1(config)#interface Fast0/0

Router1(config-if)#ip add 24.17.2.1 255.255.255.0

Router1(config-if)#no shut

3. Для PC1 установите IP адрес - 24.17.2.3, маску - 255.255.255.0 и default gateway 24.17.2.1.

C:>winipcfg

4. Для PC2 установите IP адрес - 24.17.2.4, маску - 255.255.255.0 и default gateway 24.17.2.1.

C:>winipcfg

5. Проверьте связь между PC2 и маршрутизатором Router 1 и PC1

C:>ping 24.17.2.1

C:>ping 24.17.2.3

6. По-умолчанию все порты коммутатора принадлежат VLAN 1. Создадим на коммутаторе VLAN 22 с именем pcs.

Switch>en

Switch#config t

Switch(config)#vlan 22 name pcs

7. Укажем, что порт Ethernet 0/1 будет принадлежать VLAN 22.

Switch(config)#int e0/1

Switch(config-if)#vlan static 22

8. Проверим удается ли «увидеть» Router 1 и PC1 с рабочей станции PC2. Напоминаем, что PC2 подключен к порту Ethernet 0/2, который принадлежит VLAN 1.

C:>ping 24.17.2.1

C:>ping 24.17.2.3

9. Укажем, что и порт Ethernet 0/2, к которому подключена PC2, принадлежит VLAN 22

Switch (config)#int e0/2

Switch (config-if)#vlan static 22

10. Повторно проверим связь между PC2 и Router 1 и коммутатором.

C:>ping 24.17.2.1

C:>ping 24.17.2.3

Видим, что Router 1 не «пингуется», т.к. порт Fa 0/26 принадлежит VLAN 1. Связь между PC1 и PC2 есть, т.к. порты, к которым они подключены принадлежат одной VLAN.

11. Для получения информации о настроенных VLAN и принадлежности портов используются команды show vlan vlan-id и show vlan или show running-config (смотрим всю текущую конфигурацию).

Switch(config-if)#end

Switch#show vlan 22

Switch#show vlan

12. Для обеспечения связи всех устройств укажем, что и порт Fa 0/26, к которому подключен Router 1, так же принадлежит VLAN 22

Switch #conf t

Switch (config)#interface FastEthernet 0/26

Switch (config-if)#vlan static 22

Конфигурация VLAN для CATALYST 2900

1. Для выполнения работы необходимо создать топологию, представленную на рисунке. При этом использовать коммутаторы 2900 серии.

| PC1 | 192.168.20.20 255.255.255.0 |

| PC2 | 192.168.20.30 255.255.255.0 |

| PC3 | 192.168.20.21 255.255.255.0 |

| PC4 | 192.168.20.31 255.255.255.0 |

2. Настроим сетевые интерфейсы рабочих станций в соответствии с таблицей, используя команду ipconfig. Например, для PC1, и далее по аналогии.

C:>ipconfig 192.168.20.20 255.255.255.0

3. Для конфигурации VLAN на коммутаторах серии 2900 используются следующие команды:

| vlan database | Переход в режим задания VLAN (в режиме privileged EXEC mode) |

| vlan vlan-id name vlan-name | Создание VLAN с идентификатором vlan-id и именем vlan-name. Используется после команда vlan database или в режиме глобальной конфигурации. |

4. Выполните создание VLAN 20 с именем Fin и VLAN 30 с именем Buh самостоятельно на Switch 1 и Switch 2.

5. Для указания принадлежности порта (интерфейса) конкретной VLAN используется команда switchport access vlan vlan-idв режиме конфигурации конфигурации интерфейса.

Switch1# conf t

Switch1(config)#interface fast 0/2

Switch1(config-if)#switchport mode access

Switch1(config-if)#switchport access vlan 20

Switch1(config-if)#end

6. Самостоятельно определите принадлежность остальных интерфейсов соответствующим VLAN.

7. Через интерфейсы Fa 0/1 подключены Switch 1 и Switch 2 и они являются тегированными, через них проходит трафик VLAN 20 и VLAN 30. Необходимо создать статический транк. Для этого используется команда switchport mode trunk.

Switch1# conf t

Switch1(config)#interface fast 0/1

Switch1(config-if)#switchport mode trunk

Switch1(config-if)#end

Switch2# conf t

Switch2(config)#interface fast 0/1

Switch2(config-if)#switchport mode trunk

Switch2(config-if)#end

8. Проверьте связь между PC1 и PC3.

C:>ping 192.168.20.21

9. Проверьте связь между PC2 и PC4.

C:>ping 192.168.20.31

10. Для просмотра сведений по настройки VLAN и портов используются следующие команды.

| show vlan [brief | id vlan-id | name vlan-name | summary] | |

| brief | Краткая информация по VLAN |

| id vlan-id | Сведения по идентификатору VLAN |

| name vlan-name | Сведения по имени VLAN |

| summary | Общие сведения по VLAN |

| show interfaces intaeface-id switchport | Сведения по интерфейсу |

| show interfaces trunk | Сведения о настройки транковых интерфейсов |

Задание

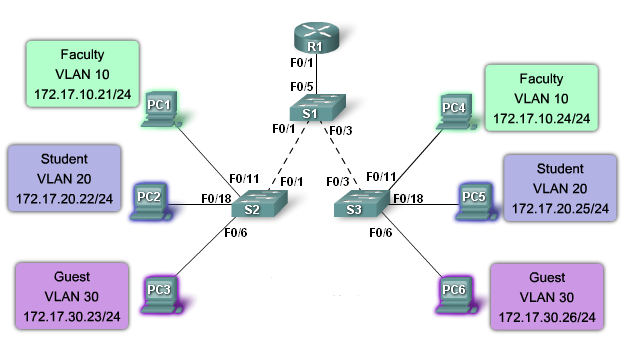

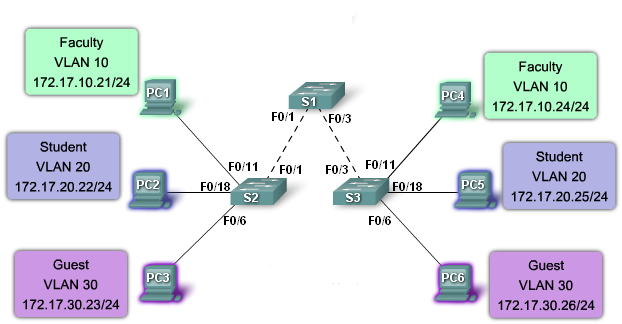

Реализуйте представленную на рисунке ниже топологию и выполните настройку VLAN (используйте коммутаторы 2900 серии).

Лабораторная работа 11

КОНФИГУРИРОВАНИЕ VLAN Trunking Protokol (VTP) НА КОММУТАТОРЕ

Цель

Изучить преимущества использования и этапы конфигурации VLAN

Теоретические сведения

VLAN Trunking Protocol (VTP) – проприетарный протокол компании Cisco Systems, предназначенный для создания, удаления и переименования VLANов на сетевых устройствах. Передавать информацию о том, какой порт находится в каком VLANе, он не может.

Режимы работы протокола

На коммутаторе VTP может работать в трёх режимах:

-

Server (режим по умолчанию):-

Можно создавать, изменять и удалять VLAN из командной строки коммутатора, -

Генерирует объявления VTP и передает объявления от других коммутаторов, -

Может обновлять свою базу данных VLAN при получении информации от других VTP-серверов в домене, -

Сохраняет информацию о настройках VLAN в файле vlan.dat во flash,

-

-

Client:-

Нельзя создавать, изменять и удалять VLAN из командной строки коммутатора, -

Передает объявления от других коммутаторов, -

Синхронизирует свою базу данных VLAN при получении информации VTP, -

Сохраняет информацию о настройках VLAN только в RAM. Если коммутатор был выключен, то информация о VLAN теряется и должна быть обновлена с помощью обновления от сервера или клиента,

-

-

Transparent:-

Можно создавать, изменять и удалять VLAN из командной строки коммутатора, но только для локального коммутатора, -

Не генерирует объявления VTP, -

Передает объявления от других коммутаторов, -

Не обновляет свою базу данных VLAN при получении информации по VTP, -

Сохраняет информацию о настройках VLAN в NVRAM, -

Всегда использует configuration revision number 0.

-

Основные команды

| show vtp status | Отображает сведения по VTP на коммутаторе |

| vtp mode mode-vtp | Определяем режим работы VTP на коммутаторе (по-умолчанию на коммутаторах Cisco определен режим работы Server) |

| vtp domain domain-name | Определяем имя домена VTP |

| vtp password password | Определяем пароль (у всех коммутаторов, входящих в VTP домен пароль должен быть одинаковый) |

| vtp version 1|2 | Определяем версию VTP |