ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.01.2024

Просмотров: 24

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство науки и высшего образования Российской Федерации

федеральное государственное бюджетное образовательное учреждение высшего образования

«Российский экономический университет имени Г.В. Плеханова»

Московский приборостроительный техникум

Практическая работа №1

Дисциплина: «Компьютерные сети»

Тема: «Использование Wireshark для просмотра трафика»

Специальность: 09.02.07 Информационные системы и программирование

| Преподаватель | Студент группы П50-4-21 |

| Дзюба К. А. | Рощупкина С. В. |

| «___» ________ 2022 год | |

| | |

Москва 2022

-

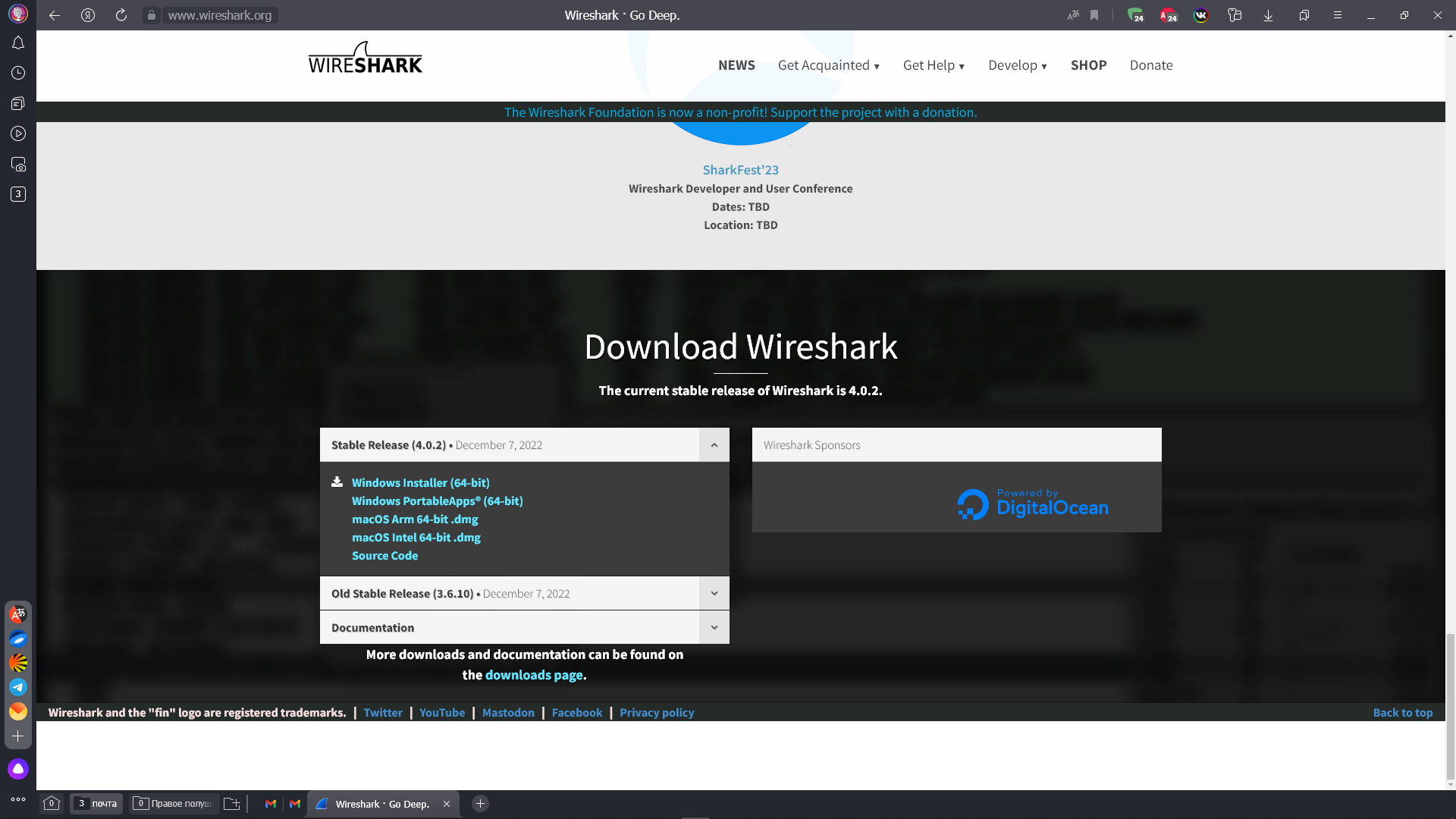

Установка программы Wireshark.

Для установки программы, требуется скачать установщик, который можно найти по ссылке https://wireshark.org .

-

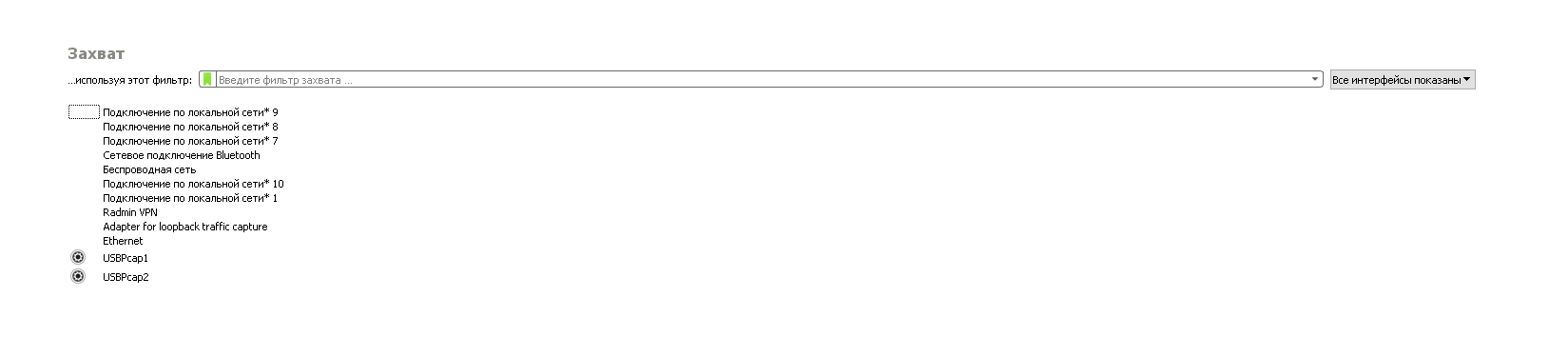

Интерфейс программы Wireshark.-

Меню выбора сетевого интерфейса.

-

Первое, что мы видим при запуске программы – список сетевых интерфейсов.

Выбираем адаптер, который работает с интересующей нас сетью.

-

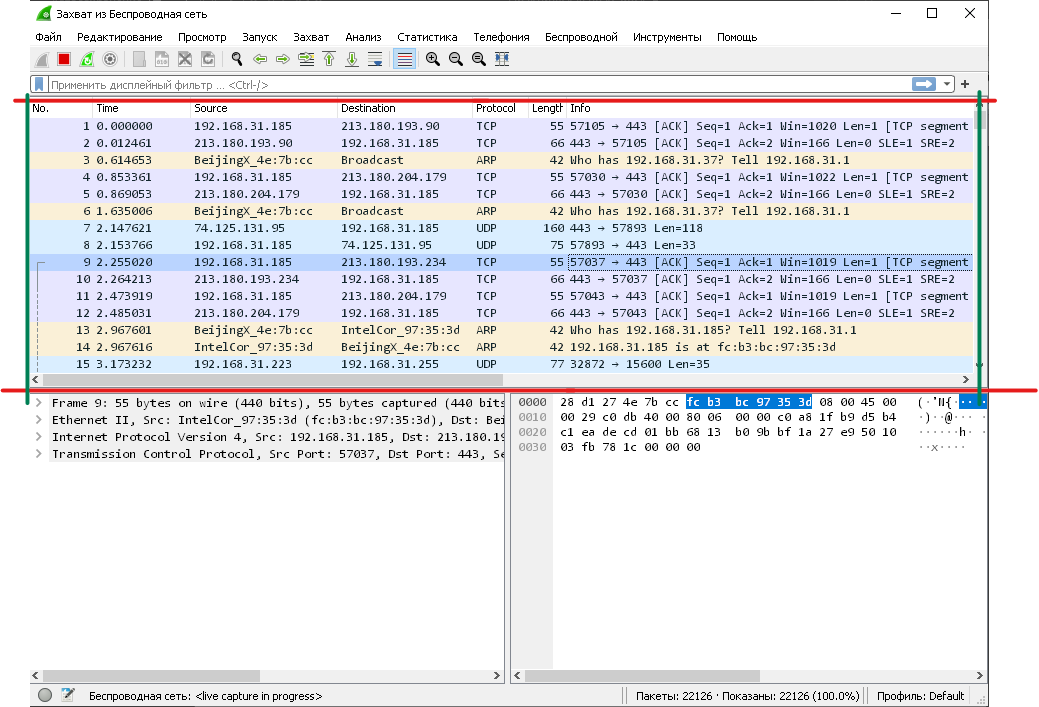

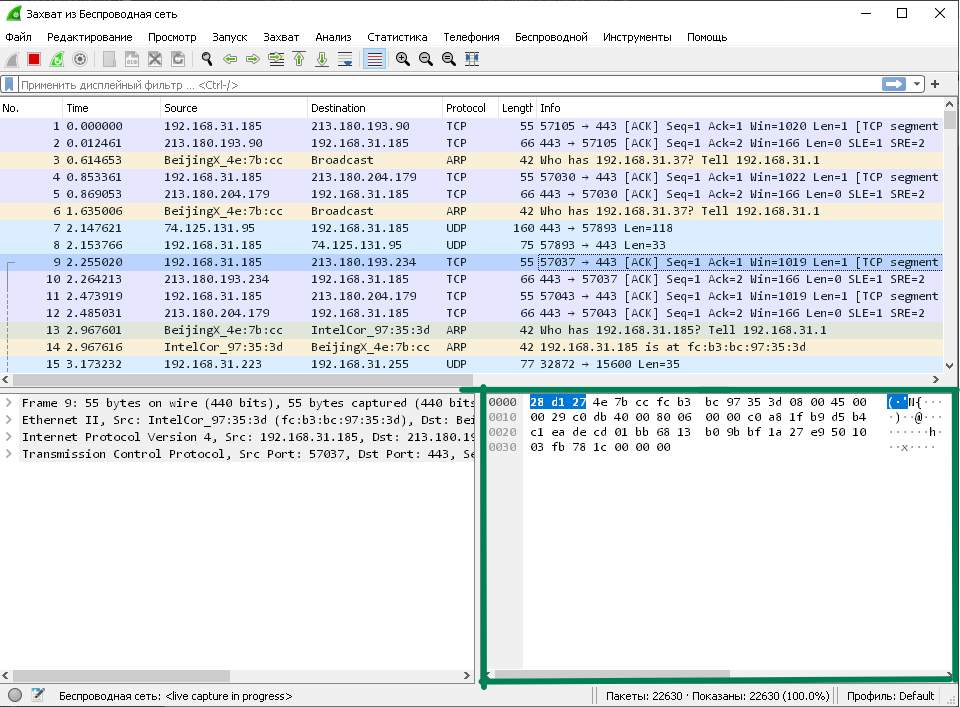

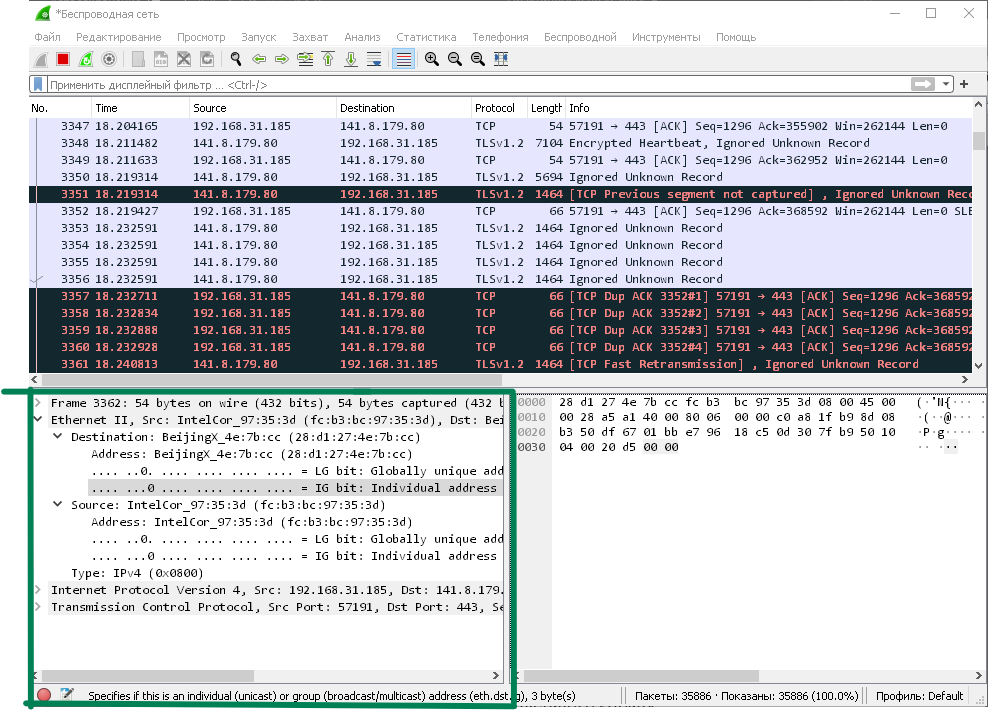

Основной интерфейс программы.

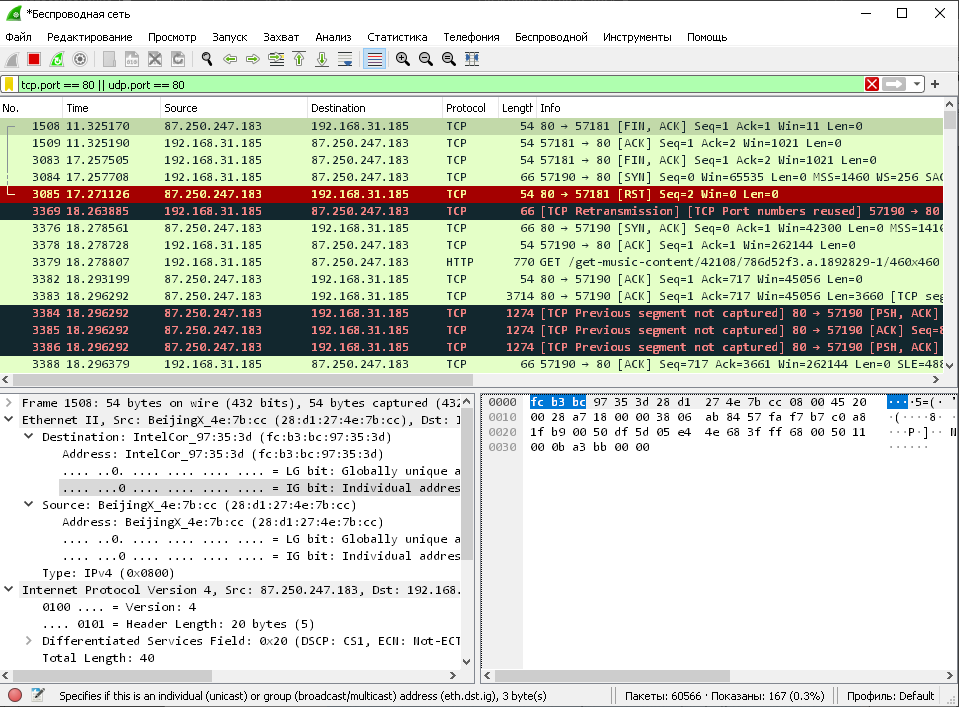

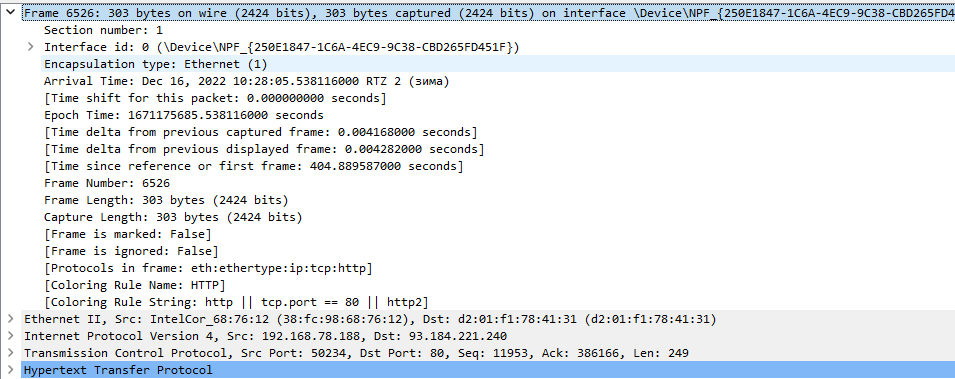

Основной интерфейс программы разделен на три части:

В верхней части программы показываются приходящие и уходящие пакеты. Разные пакеты в этой части программы обозначены различными цветами, в зависимости от их состояния или используемого протокола.

В правой нижней части программы представлены данные пакета в том виде, в котором они передаются по сети, это набор шестнадцатеричных чисел.

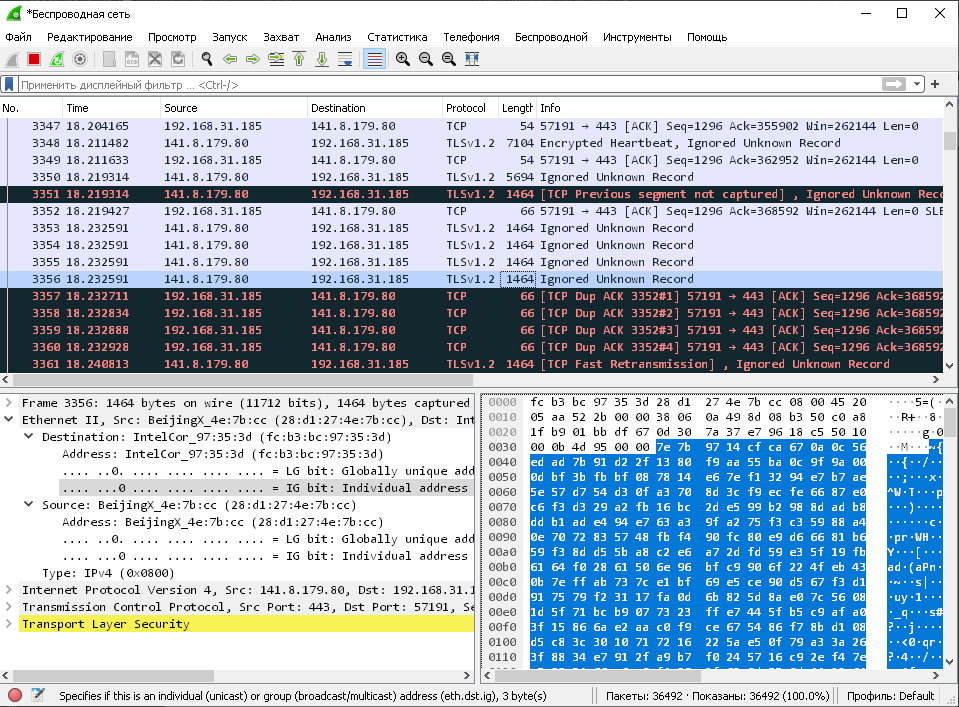

В левой нижней части программы представлены заголовки протоколов разных уровней модели OSI (Поля Пакета):

-

Протокол Frame – канального уровня. -

Протокол Ethernet II – физического уровня. -

Протокол Internet Protocol Version 4 – сетевого уровня. -

Протокол Transmission Control Protocol(TCP) – транспортного уровня. -

Протокол Transport Layer Security (TLS) – транспортного уровня.

Если вы нажмете на какое-то поле пакета, то оно выделиться в шестнадцатеричном виде:

-

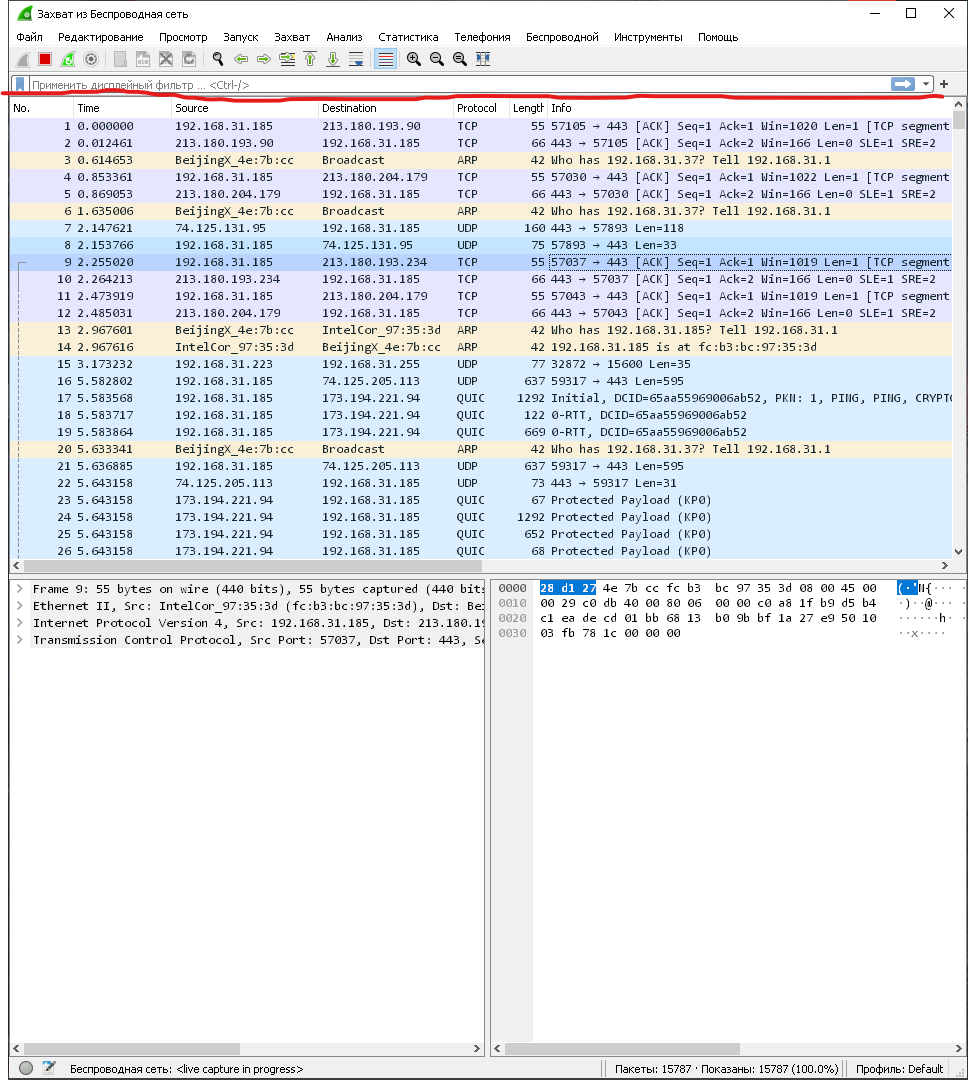

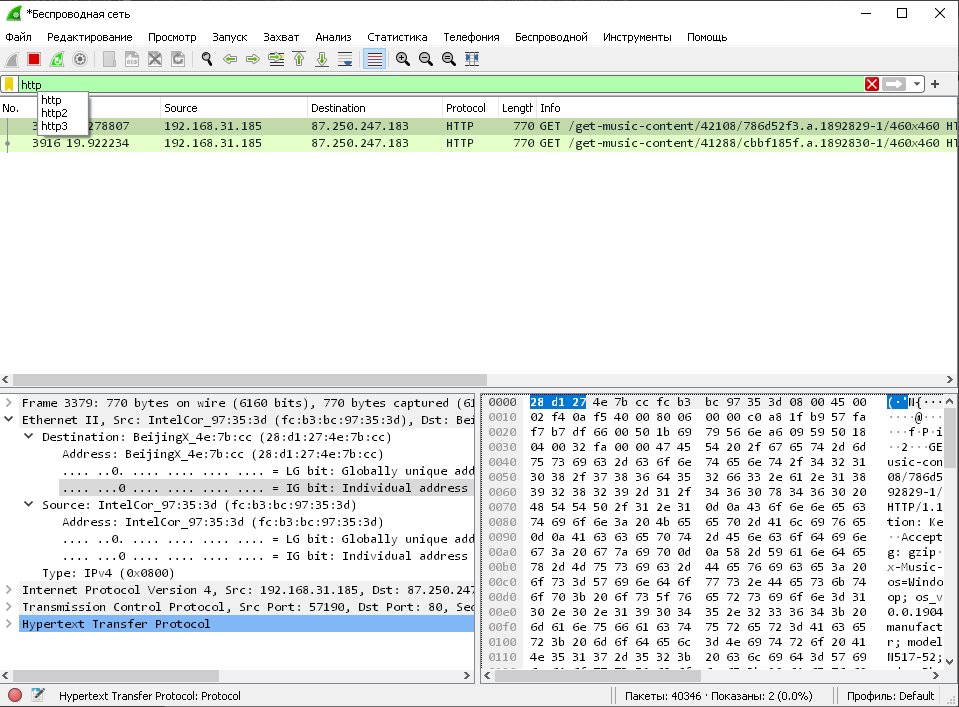

Фильтрация

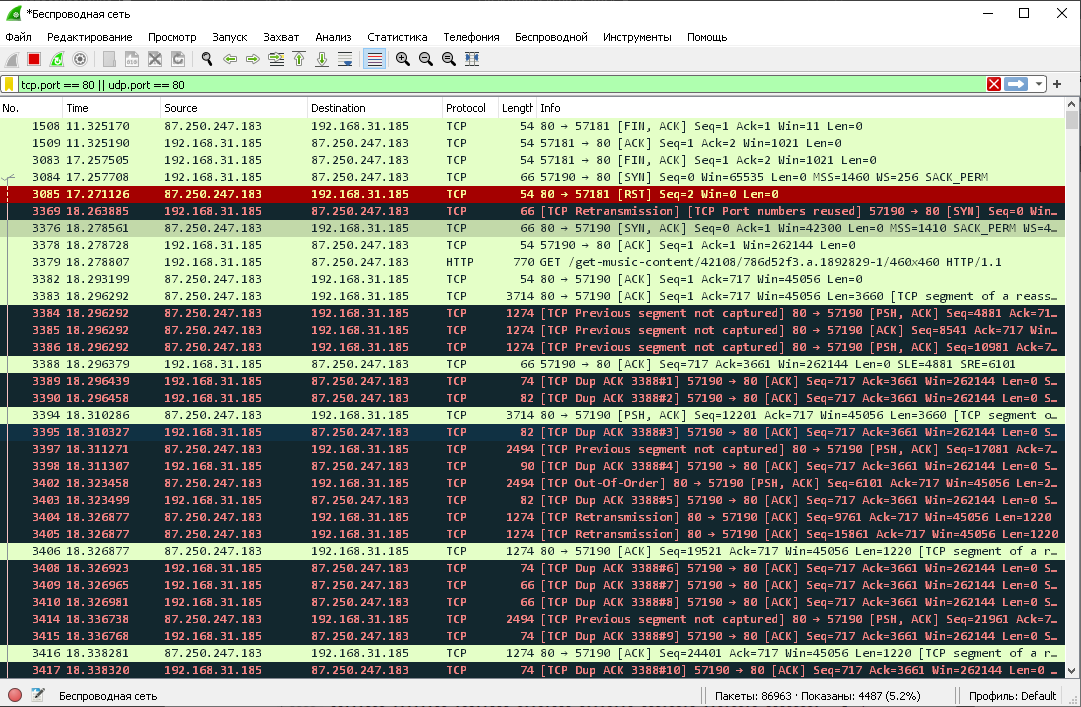

Программа Wireshark позволяет отфильтровать пакеты по IP, по порту, по протоколу, по MAC и т.д. Строка фильтрации находиться в верхней части программы:

В строке фильтра нужно ввести название протокола и нажать ввод. На экране останутся пакеты, которые относятся к искомому протоколу:

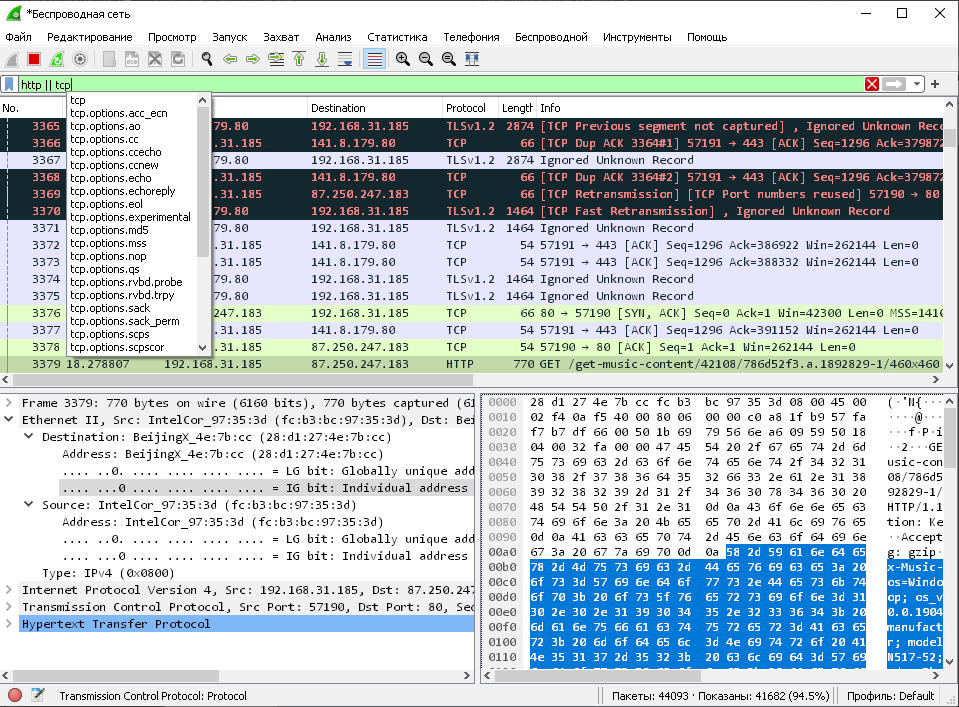

Если буфер захвата необходимо отфильтровать по нескольким протоколам, то необходимо перечислить все желаемые протоколы и разделить их знаком ||:

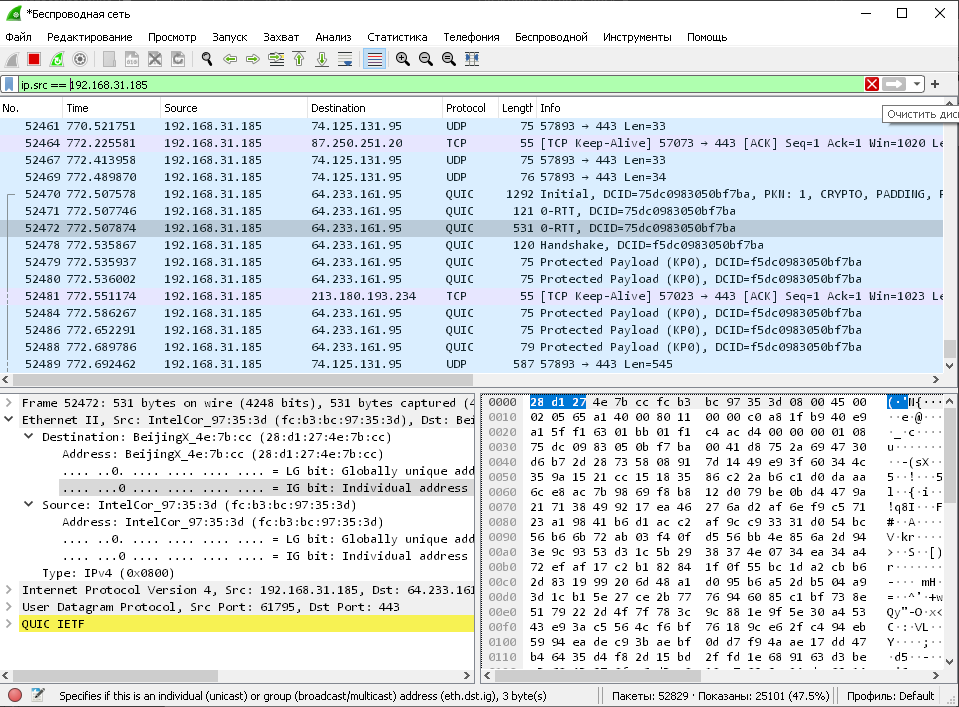

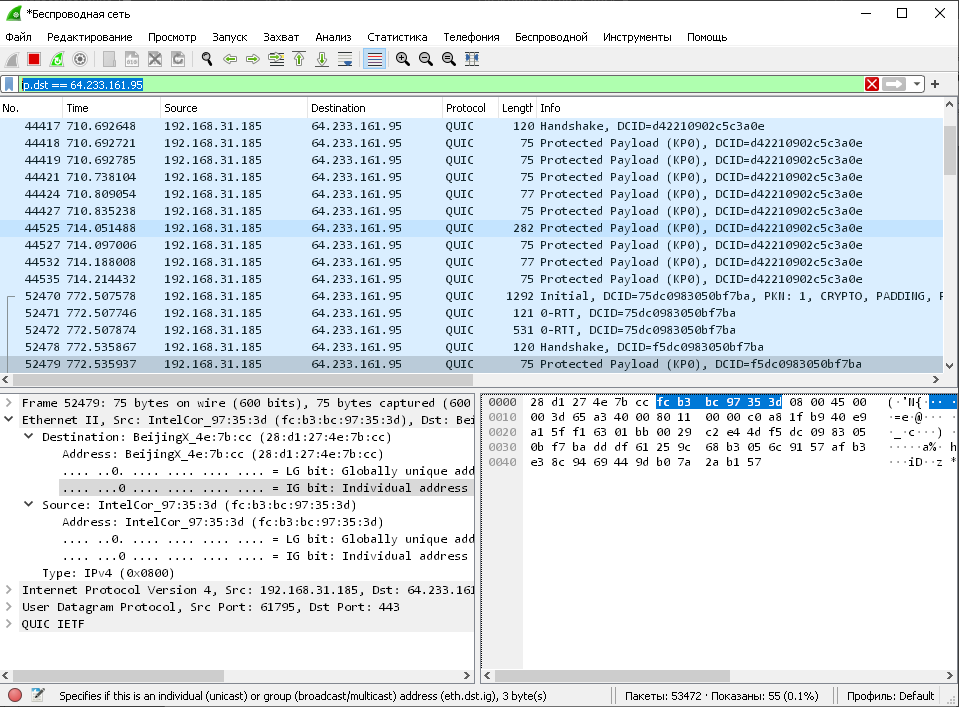

Ещё в программе Wireshark можно отфильтровать пакеты по IP и MAC адресам. В зависимости от направления трафика фильтр будет немного отличаться.

Для фильтрации по адресу получателя, используем фильтр: ip.dst == 64.233.161.95

В случае если нам необходимо исключить какой-то адрес из поля отбора, то необходимо добавить != .

По получателю фильтр будет выглядеть ip.dst == x.x.x.x.

При анализе трафика мы можем настроить фильтр по номеру порта, по которому осуществляет передачу трафика тот или иной протокол. Например, можно использовать фильтр tcp.port == 80 || udp.port == 80:

-

Анализ пакета.

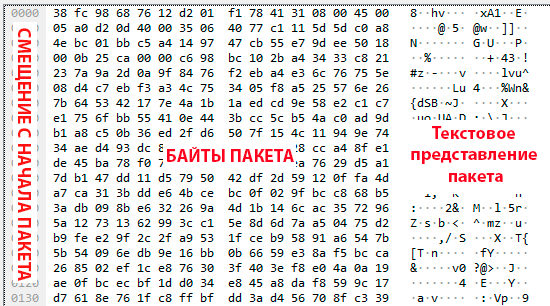

В правой нижней части программы представлено окно с данными пакета в сыром виде.

-

Диаграмма пакета.

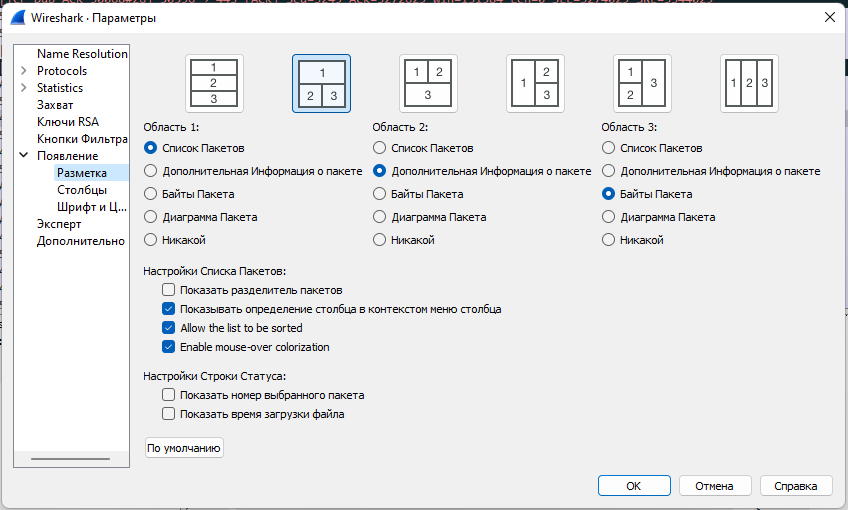

Wireshark позволяет настроить свой интерфейс, для этого требуется открыть меню > «Редактирование» > «Параметры…» > «Появление» > «Разметка».

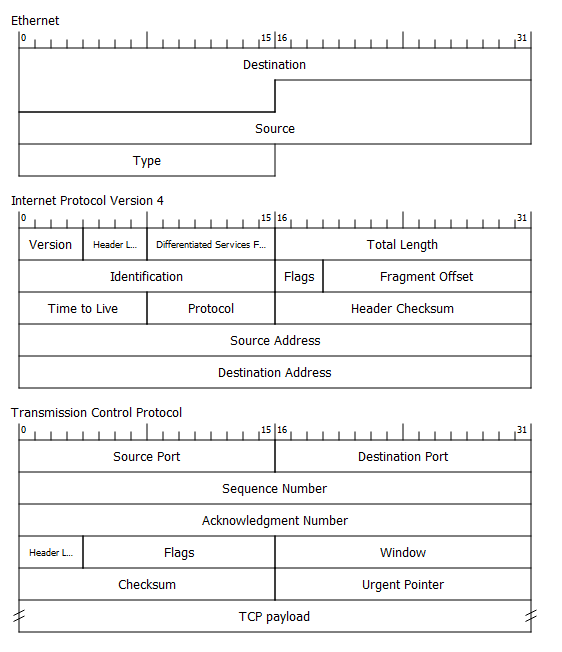

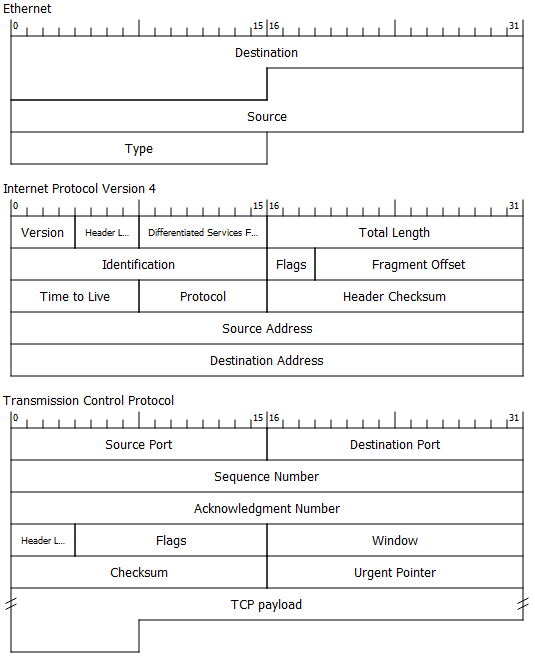

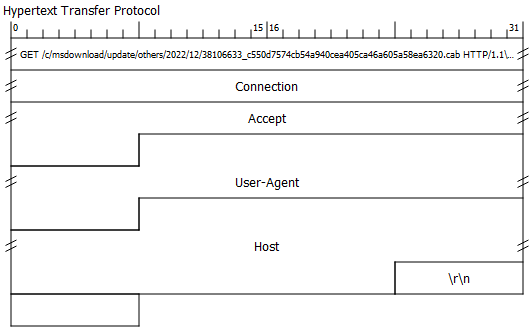

На диаграмме размещены все поля пакета, размещенные на разных уровнях модели OSI. Рассмотрим диаграмму какого-либо HTTP-пакета.

На диаграмме представлены следующие сетевые протоколы:

-

Протокол Ethernet – физического уровня. -

Протокол Internet Protocol Version 4 – сетевого уровня. -

Протокол Transmission Control Protocol(TCP) – транспортного уровня. -

Протокол Transport Layer Security (TLS) – транспортного уровня. -

Hypertext Transfer Protocol – прикладного уровня.

-

Поля пакетов.

В левой нижней области находятся поля пакета, сгруппированные по протоколам.

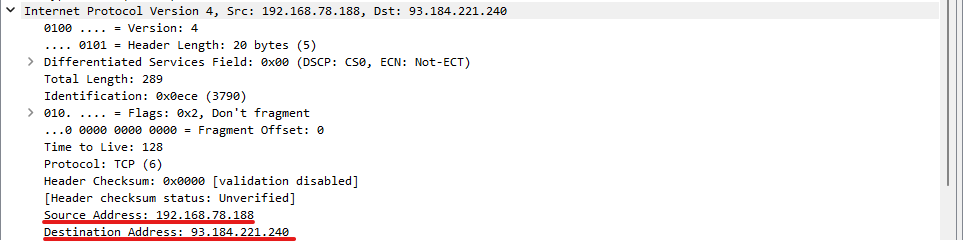

В группе полей протокола Internet Protocol Version 4 можно найти адреса получателя и отправителя.

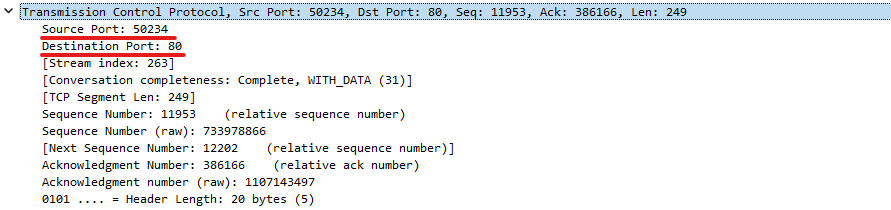

В группе полей протокола TCP можно найти порты подключения получателя и отправителя.

-

Захват пакетов.

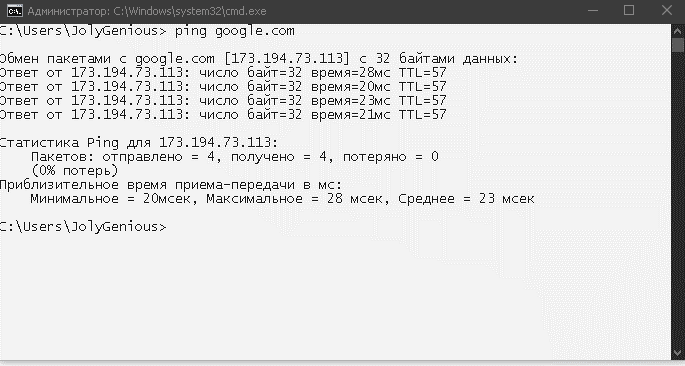

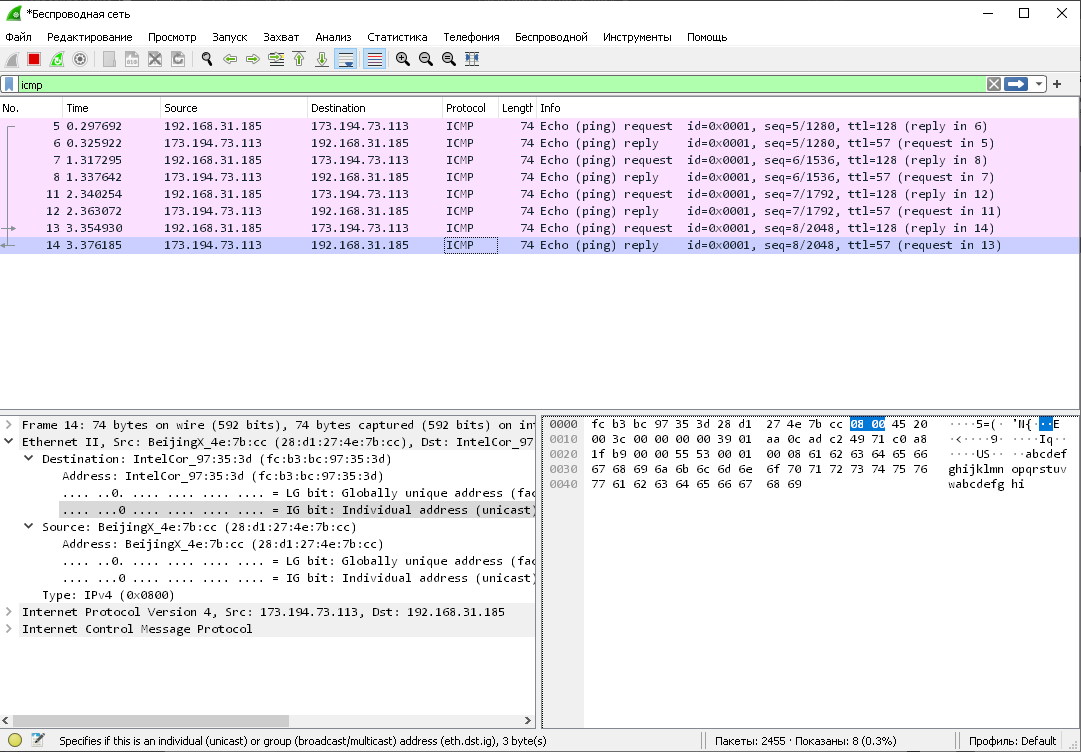

Для этого надо отправить пакет, затем включаем захват пакетов, устанавливаем фильтр на протокол SSDP, открываем командную строку и пробуем пропинговать какой-либо адрес или сайт.

Wireshark захватил 8 пакетов, 4 из них являются пакетами запроса, а другие 4 пакетами ответа. Выделяем последний из них.

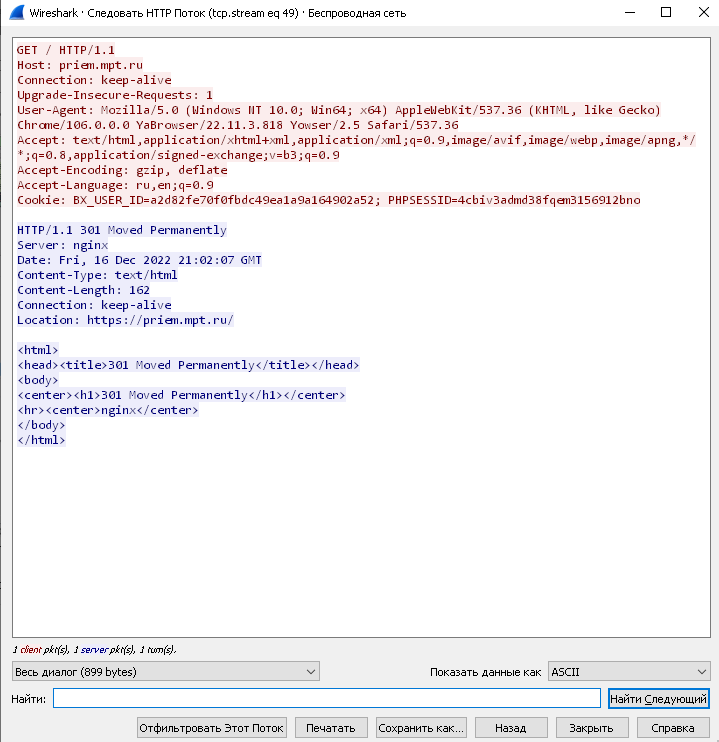

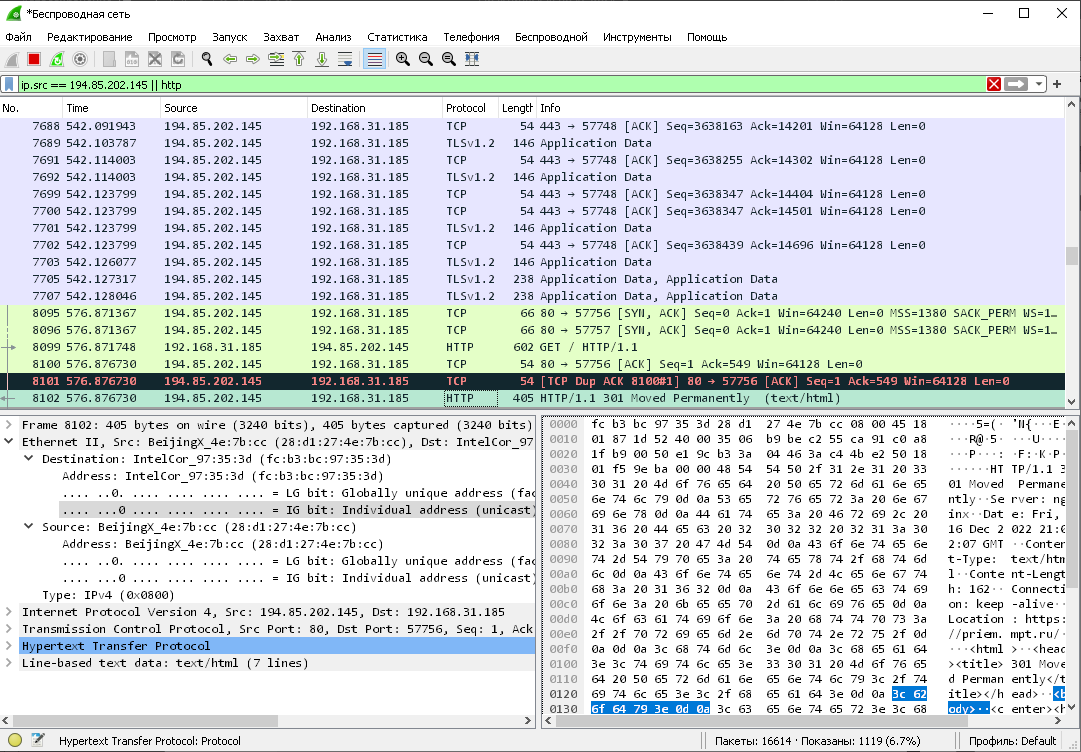

Поменяем фильтр на HTTP, обратимся к сайту с таким протоколом.

Как мы видим информация различима и понятна, как и в окне полей, так и в байтовом представлении.

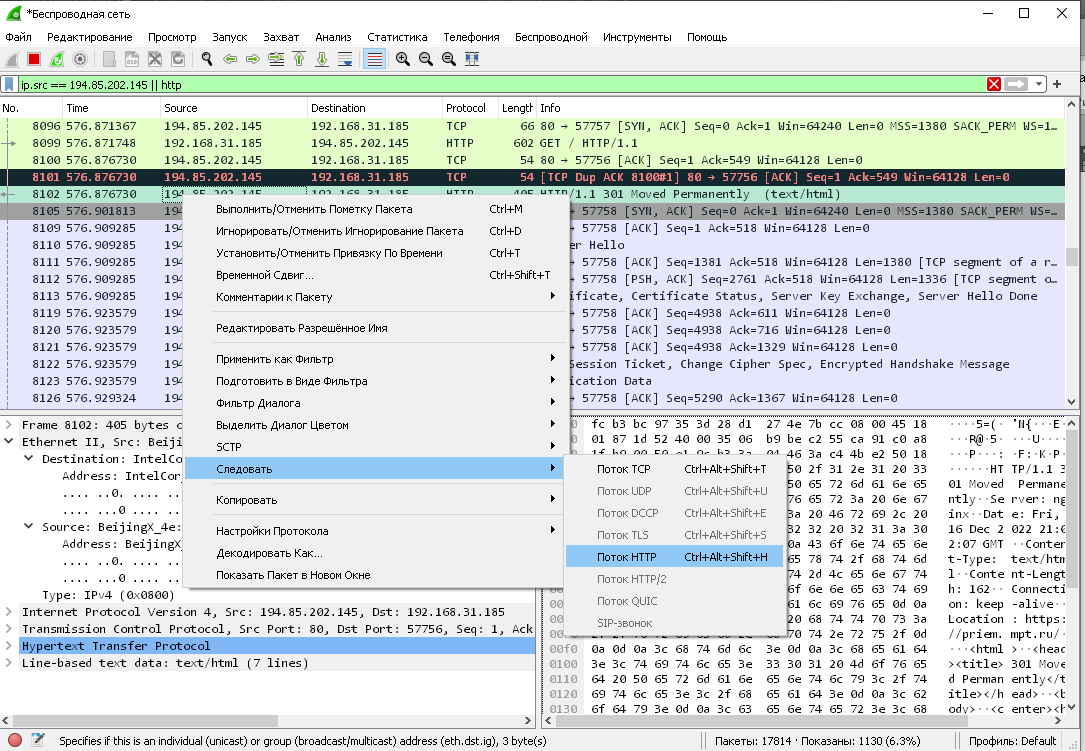

Теперь разберём HTTP ответ. Нажмем правой кнопкой мыши по пакету «Следовать» > «Поток HTTP».

Нам открылся диалог между клиентом и сервером. Красным отмечен запрос, а синем ответ.