Файл: Оглавление введение 2 Основные этапы допуска в компьютерную систему 4.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 295

Скачиваний: 1

СОДЕРЖАНИЕ

1 Основные этапы допуска в компьютерную систему

Рисунок 1. Схема идентификации и аутентификации пользователя при его доступе в КС

2 Использование простого пароля

3 Использование динамически изменяющегося пароля

Рисунок 2. Схема аутентификации по методу «рукопожатия»

4 Предотвращение несанкционированного доступа к персональному компьютеру

Защита от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы

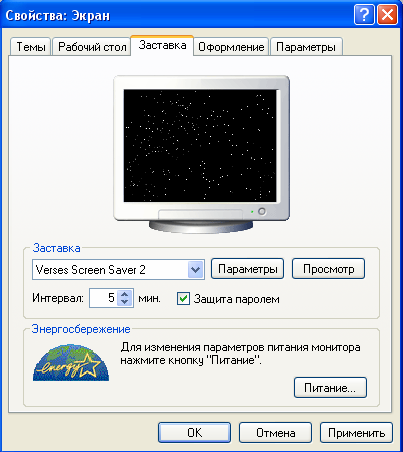

Рисунок 3. Лист свойств «Заставка»

5 Способы разграничения доступа

Разграничение доступа по спискам

Рисунок 4. Схема обработки запроса на доступ к ресурсу при использовании матрицы полномочий

Парольное разграничение и комбинированные методы

Программная реализация контроля установленных полномочий

Реализация криптографического закрытия конфиденциальных данных в «Secret Net 5.1»

Общие сведения о ключевой схеме в системе защиты

Рисунок 5. Схема использования ключей в системе защиты «Secret Net 5.1»

В области интеллектуальных навыков:

В области практических навыков:

В области переносимых навыков:

Функциональные части Secret Net 6.0

Клиентская часть системы защиты

Подсистема управления Secret Net 6.0

Защита от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы

В ряде случаев в процессе работы пользователя за компьютером может возникнуть необходимость кратковременно оставить компьютер без присмотра, не завершая при этом сеанс работы (не выключая компьютер). При отсутствии пользователя ничто не мешает осуществлению несанкционированного доступа к компьютерной системе, так как процесс подтверждения подлинности уже выполнен санкционированным пользователем, оставившим компьютер.

Для предотвращения такой ситуации перед оставлением компьютера необходимо либо завершить сеанс работы, либо заблокировать клавиатуру, мышь и экран до активизации процесса подтверждения подлинности. Кроме того, должна быть предусмотрена возможность автоматического блокирования клавиатуры, мыши и экрана по истечении заданного времени бездействия пользователя. Это обеспечит защиту, если при оставлении компьютера пользователь забудет завершить сеанс работы или принудительно заблокировать клавиатуру, мышь и экран.

В ОС Windows возможна реализация защиты от несанкционированного доступа к компьютеру при его оставлении без завершения сеанса работы. Для этого в ОС Windows XP необходимо выполнить следующие действия:

-

активизация «Панели управления» Windows XP и запуск программного компонента «Экран», предназначенного для настройки параметров экрана; -

активизация листа свойств «Заставка» (см. рис. 3) и выбор понравившегося хранителя экрана; -

установка в поле «Интервал» требуемого времени бездействия пользователя, по истечении которого будет активизироваться хранитель экрана; -

установка флажка «Защита паролем»; -

подтверждение нажатием кнопки OK внесенных изменений и закрытие «Панели управления».

Рисунок 3. Лист свойств «Заставка»

После выполнения указанных настроек по истечении установленного времени бездействия пользователя будет активизирован хранитель экрана, который не позволит вернуться в систему без ввода заданного в «Панели управления» пароля. Изменение пароля возврата в систему осуществляется по аналогии с процессом его установки.

5 Способы разграничения доступа

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированности доступа к компьютерным ресурсам. Полномочия пользователя считываются из базы эталонных данных системы защиты и заносятся в базу данных активных пользователей, которая для достижения более высокой производительности компьютера может располагаться в разделах его оперативной памяти.

При функционировании компьютера система защиты должна постоянно контролировать правомерность доступа пользователей к ресурсам вычислительной системы. Для этого при попытке доступа любого пользователя к какому-либо компьютерному ресурсу система защиты должна проанализировать полномочия этого пользователя, считав их из базы данных активных пользователей, и разрешить доступ только в случае соответствия запроса на доступ пользовательским полномочиям. В случае многопользовательского режима работы компьютера (сервера) для определения системой защиты идентификатора пользователя, пытающегося осуществить доступ к ресурсу,

каждой запущенной программе присваивается идентификатор пользователя, который ее запустил.

Процесс определения полномочий пользователей и контроля правомерности их доступа к компьютерным ресурсам называют разграничением доступа, а подсистему защиты, выполняющую эти функции - подсистемой разграничения доступа пользователей к ресурсам КС. Эффективной может быть только та политика разграничения доступа, в основу которой положен принцип - «запрещено все, что не разрешено», а не

«разрешено все, что не запрещено».

Если при попытке доступа пользователя к ресурсам КС подсистема разграничения определяет факт несоответствия запроса на доступ пользовательским полномочиям, то доступ блокируется, и могут предусматриваться следующие санкции за попытку несанкционированного доступа:

-

предупреждение пользователя; -

отключение пользователя от вычислительной системы на некоторое время; -

полное отключение пользователя от системы до проведения административной проверки; -

подача сигнала службе безопасности о попытке несанкционированного доступа с отключением пользователя от системы.

Информация о полномочиях пользователей по использованию ресурсов КС вносится в базу эталонных данных системы защиты администратором службы безопасности при регистрации этого пользователя после задания для

него уникального идентификатора. Полномочия пользователя включают следующие элементы данных:

-

список ресурсов, к которым доступ пользователю разрешен; -

права по доступу к каждому ресурсу из списка.

В качестве ресурсов КС, полномочия, на которые определяются в базе эталонных данных системы защиты, могут выступать любые компьютерные ресурсы, а именно:

-

программы; -

внешняя память (файлы, каталоги, логические диски и др.); -

информация, разграниченная по категориям в базах данных; -

оперативная память; -

время процессора или приоритет по использованию его времени; -

порты ввода-вывода; -

внешние устройства, например, принтеры.

Различают следующие виды прав пользователей по доступу к конкретному ресурсу:

-

всеобщее право, когда ресурс полностью предоставляется в распоряжение пользователя (например, полное предоставление накопителя для гибких дискет); -

функциональное или частичное право, когда в распоряжение пользователя предоставляются только отдельные функции или части запрашиваемого ресурса (например, предоставление одного из логических дисков винчестера); -

временное право, когда ресурс предоставляется на некоторое время либо его функции или размер зависят от времени, например, времени суток, дня недели или месяца.

Кроме того, отдельным пользователям КС могут предоставляться полномочия по управлению и установлению полномочий других пользователей.

В базе эталонных данных системы защиты могут быть определены также ограничения на пользовательские полномочия, например, зависимость полномочий от территориального расположения или вида узла сети в распределенной

вычислительной системе.

Существуют различные способы разграничения доступа к ресурсам КС, каждый из которых определяет структуру информации о пользовательских полномочиях в базе эталонных данных системы защиты, а также способы использования данной информации при определении полномочий каждого пользователя и их контроле.

Наиболее распространенными являются следующие способы:

-

разграничение доступа по спискам; -

использование матрицы установления полномочий; -

разграничение доступа по уровням секретности и категориям; -

парольное разграничение доступа.

Каждый из перечисленных методов обладает своими достоинствами и недостатками. Наибольший же эффект достигается при их комплексном использовании.

- 1 2 3 4 5 6 7 8 9 10 ... 18