ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.09.2024

Просмотров: 4027

Скачиваний: 0

СОДЕРЖАНИЕ

Проверка подлинности, целостность и неотрицание авторства

Подстановочные и перестановочные шифры

Передача информации с использованием симметричной криптографии

Коды проверки подлинности сообщения

Передача информации с использованием криптографии с открытыми ключами

Подпись документа с помощью симметричных криптосистем и посредника

Подпись документа с помощью криптографии с открытыми ключами

Подпись документа и метки времени

Подпись документа с помощью криптографии с открытыми ключами и однонаправленных хэш-функций

Невозможность отказаться от цифровой подписи

Использование цифровых подписей

Возвращение сообщения при приеме

Обнаружение вскрытия, основанного на возвращении сообщения

Вскрытия криптографии с открытыми ключами

Генерация случайных и псевдослучайных последовательностей

Псевдослучайные последовательности

Криптографически безопасные псевдослучайные последовательности

Настоящие случайные последовательности

Типы алгоритмов и криптографические режимы

Режим электронной шифровальной книги

Устройство генератора потока ключей.

Использование других уникальных предметов

Методы биометрической аутентификации

Идентификация по отпечаткам пальцев

Идентификация по Сетчатке и радужной оболочке глаза

Распознавание по форме лица, руки или ладони

Распознавание по рукописному почерку.

Классификация угроз Digital Security (Digital Security Classification of Threats)

Технологические угрозы информационной безопасности

Организационные угрозы информационной безопасности

Аутентификация

Для начала уместно напомнить, что аутентификация - это фактически процесс проверки подлинности субъекта, каковым, в принципе, может быть не только человек, но и программный процесс. Вообще говоря, аутентификация индивидов возможна с помощью информации, хранящейся в различной форме. Например, это может быть:

пароль, личный номер, криптографический ключ, сетевой адрес компьютера в сети;

смарт-карта, электронный ключ;

внешность, голос, рисунок радужной оболочки глаз, отпечатки пальцев и другие биометрические характеристики пользователя.

Аутентификация позволяет обоснованно и достоверно разграничить права доступа к информации, находящейся в общем пользовании. Однако возникает проблема обеспечения ее целостности и достоверности. Пользователь должен быть уверен, что получает доступ к информации из заслуживающего доверия источника и что данная информация не модифицировалась без соответствующих санкций.

Обычно поиск совпадения «один к одному» (по одному атрибуту) называется верификацией. Он отличается высокой скоростью и предъявляет минимальные требования к вычислительной мощности компьютера. А вот поиск «один ко многим» носит название идентификации. Реализовать подобный алгоритм обычно не только сложно, но и дорого. Например, в операционных системах Windows для аутентификации требуются два объекта - имя пользователя и пароль. При аутентификации по технологии идентификации отпечатков пальцев имя вводится для регистрации, а отпечаток пальца заменяет пароль. В этом случае имя пользователя является указателем для получения его учетной записи и проверки соответствия «один к одному» между шаблоном считанного при регистрации отпечатка и ранее сохраненным шаблоном для данного имени пользователя. При другом способе введенный при регистрации шаблон отпечатка пальца необходимо сопоставить со всем набором сохраненных шаблонов.

При выборе способа аутентификации имеет смысл учитывать несколько основных факторов:

ценность информации;

стоимость программно-аппаратного обеспечения аутентификации;

производительность системы;

отношение пользователей к применяемым методам аутентификации;

специфику (предназначение) защищаемого информационного комплекса.

Очевидно, что стоимость, а следовательно, качество и надежность средств аутентификации должны быть напрямую связаны с важностью информации. Кроме того, повышение производительности комплекса, как правило, сопровождается его удорожанием, хотя и не всегда.

Рассмотрим основные способы аутентификации.

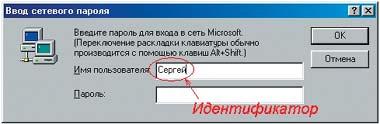

Парольная аутентификация

Прежде чем проверять истинность

пользователя, его нужно идентифицировать

(выяснить, «кто есть кто»), т.е. из многих

пользователей, зарегистрированных в

системе, выбрать по некоему уникальному

идентификатору одного. Его-то система

и будет проверять. Идентификатор — это

имя, под которым зарегистрирован

пользователь в проверяющей его

компьютерной системе. Например, в окне

«Ввод сетевого пароля», идентификатором

пользователя является содержимое поля

«Имя».

Другими словами, идентификация пользователя — это получение от него ответа на вопрос: «Кто ты?» Скажем, Вася . А аутентификация — это требование: «А теперь докажи, что ты именно Вася» и последующая проверка доказательств. То есть проверка, действительно ли пользователь является тем, за кого он себя выдает.

Аутентификация пользователей обычно выполняется неким программным модулем, находящимся непосредственно на компьютере, на который пользователь пытается получить прямой или удаленный доступ. Всю работу данного модуля можно условно разделить на два этапа.

Предварительный, на котором модуль формирует «эталонный образец», например, запрашивает пароль пользователя (это именно тогда пароль запрашивается дважды, чтобы исключить ошибку его ввода) — по нему пользователь будет опознаваться впоследствии. Пароль (или другой эталон — см. ниже) может и назначаться пользователю — так бывает, например, в различных системах доступа в Интернет. Обычно модуль аутентификации хранит эталонные образцы в таблице соответствий «пользователь — эталон».

И завершающий этап, когда пользователь проходит аутентификацию и у него запрашивается аутентификационная информация, которая сравнивается с эталоном. На основании этого сравнения он считается опознанным или нет.

На самом деле в реальных системах эталонный пароль может храниться в таблице в зашифрованном виде (например, в файле /etc/passwd или /etc/shadow в Linux-системах) или вместо пароля сохраняется его хэш. Это не позволит злоумышленнику, получившему доступ к хранилищу эталонов, ознакомиться с паролями всех пользователей системы.

В более сложных случаях (прежде всего при удаленной аутентификации) предъявляемая пользователем аутентификационная информация и ее эталонный образец могут дополнять друг друга, участвуя в каких-либо криптографических преобразованиях. Для этого используются различные протоколы сетевой аутентификации.

Электронные смарт-карты

Одним из кардинальных способов решения проблемы безопасности является использование так называемых смарт-карт (smart cards). Эти устройства образуют один из самых крупных и быстрорастущих сегментов рынка электронных продуктов для конечных пользователей. По прогнозам фирмы Dataquest, к 2002 г. объем продаж смарт-карт возрастет до 532 млн. долл.

С 1996 г. существует рабочая группа по созданию единого стандарта на смарт-карты, в которую входят такие фирмы, как Microsoft, Bull CP8 Transac, Compaq, Hewlett-Packard, Schlumberger, Siemens Nixdorf Information Systems, IBM, Sun Microsystems, Toshiba и др. Среди производителей смарт-карт и сопутствующих устройств - такие известные фирмы, как Schlumberger, Bull, Motorola, Siemens, SGS Thomson, Philips, GemPlus, Aladdin Knowledge Systems. Благодаря использованию стандарта возможна унифицированная интеграция прикладных приложений, использующих технологии смарт-карт, в программно-аппаратные комплексы на базе персональных компьютеров.

|

|

|

Смарт-карта обеспечивает два уровня аутентификации |

Применение смарт-карт требует наличия на каждом рабочем месте специального считывающего (терминального) устройства, подключенного к компьютеру, которое не требует вовлечения пользователя в процесс взаимодействия карты и сервера аутентификации. Устройства чтения смарт-карт и клавиатуры с устройствами чтения помогают защитить корпоративные данные, поскольку для получения доступа недостаточно только пароля, который легко украсть или распознать.

Обычно проблема безопасности особенно остро стоит в таких подразделениях, как кадровая служба, исследовательские, юридические и бухгалтерские отделы. Именно в этих областях средства защиты, в том числе и смарт-карты, способны сыграть важную роль в общей системе безопасности организации.

Смарт-карта обеспечивает два уровня аутентификации. Для того чтобы система заработала, пользователь должен вставить смарт-карту в считывающее устройство, а затем правильно ввести личный идентификационный номер.

Комплексные решения на базе технологии смарт-карт предлагаются корпорацией Compaq (http://www.compaq.ru/). Выпускаемые ею устройства чтения смарт-карт и клавиатуры со встроенными устройствами чтения открывают путь к управлению доступом к данным, администрированию и обработке Интернет-транзакций. Продукты компании для работы со смарт-картами рассчитаны на быстрое развертывание в корпоративной среде, базируются на самых современных технологиях и обеспечивают надежность и совместимость по доступной цене.