ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 197

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. ОСНОВЫ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

1.1 Законодательные основы защиты персональных данных

Классификация угроз информационной безопасности персональных данных.

Общая характеристика источников угроз в информационных системах персональных данных

Характеристика Банка и его деятельности

1.6 Устройство и угрозы локальной вычислительной сети Банка

1.7 Средства защиты информации

1.8 Организационные меры защиты

1.9 Цикл обработки персональных данных

2. РАЗРАБОТКА МЕР ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ В БАНКЕ

2.2 Программные и аппаратные средства защиты

2.3 Базовая политика безопасности

3. ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ ПРОЕКТА

Общая характеристика источников угроз в информационных системах персональных данных

Угрозы НСД в ИСПДн с применением программных и программно-аппаратных средств реализуются при осуществлении несанкционированного, в том числе случайного, доступа, в результате которого осуществляется нарушение конфиденциальности, целостности и доступности ПДн, и включают в себя:

-

угрозы несанкционированного доступа в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения); -

угрозы создания нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

Все служебные помещения Банка контролируются службой охраны с помощью системы управления и контроля доступом, а так же системы видеонаблюдения. Вход в служебные помещения банка осуществляется при наличии соответствующих разрешений в системе контроля и управления доступом. Сотруднику, при устройстве на работу, или посетителю Банка, при необходимости доступа в служебные помещения Банка, выдаются бесконтактные карты, на которых записывается идентификатор пользователя и при попытке доступа в служебное помещение этот идентификатор передаётся на систему контроля и управления доступом. Система сопоставляет список в которые разрешен вход пользователю карты с в которое он хочет попасть и разрешает или ограничивает проход в помещение. На рабочих станциях Банка установлено антивирусное программное обеспечение 10, имеющее сертификат соответствия ФСТЭК России № 3025, действительный до 25 ноября 2019 года, обновление баз сигнатур вирусов производится централизованно серверной частью антивируса, установленной на сервере, находящимся в Банке. Для организации электронного документооборота с Центральным Банком органами в Банке проведена выделенная линия связи. Для организации электронного документооборота с федеральными службами (Федеральная налоговая служба, Пенсионный фонд России, Служба финансового мониторинга и т.д.) используется электронная подпись. Для работы с электронной подписью на локальных рабочих станциях исполнителей, ответственных за документооборот с федеральными службами, установлено специализированное программное обеспечение: Крипто-Про CSP; Крипто-АРМ; СКЗИ Верба; -COM CSP. Использование определённого программного обеспечения исполнителем зависит от требований определённого Федерального органа. На границе локальной сети Банка установлен межсетевой экран ASA 5512, производства корпорации. Так же критичные банковские системы (АРМ Клиента Банка России, SWIFT, Банка) дополнительно отделены от локальной сети Банка межсетевыми экранами. VPN-туннели для связи с дополнительным офисом организованы с помощью межсетевых экранов. 1.8 Организационные меры защиты Согласно исследованию, проведённому британской аудиторско-консалтинговой компанией & в 2014 году, 69 процентов компаний, участвовавших в исследовании, считают сотрудников компании основным информационной безопасности. Сотрудники компании могут по незнанию или своей некомпетентности в сфере информационной безопасности разгласить критическую информацию, необходимую для совершения целенаправленных атак на организацию. Так же злоумышленники рассылают сообщения с вложенным вредоносным программным обеспечением, позволяющим злоумышленникам получить контроль над рабочим местом сотрудника и с этого рабочего места провести атаку на информационные системы Банка. Поэтому в Банке отдел информационной безопасности обязан проводить работу по обучению сотрудников Банка основополагающим принципам информационной безопасности, осуществлять контроль за соблюдением требований безопасности при работе на рабочих местах, информировать сотрудников Банка о информационной безопасности с которыми они могут столкнуться. В ПАО «» все сотрудники проходят вводный инструктаж при устройстве на работу. Сотрудники отдела информационной безопасности Банка участвуют при разработке и внедрении новых информационных систем Банка на всех уровнях разработки систем. На этапе проектирования системы и составления технического задания на разработки информационной системы отдел информационной безопасности предъявляет требования по безопасности к системе. На этапе разработки информационной системы сотрудники отдела информационной безопасности изучают текущую документацию, тестируют программное обеспечение на возможные уязвимости в программном коде. На этапе тестирования и ввода в эксплуатацию информационной системы отдел информационной безопасности активно участвует в тестировании информационной системы, проводит тесты на проникновение в информационную систему и тесты отказа в обслуживании, так же распределяет права доступа к информационной системе. На этапе функционирования уже введённой в эксплуатацию информационной системы отдел информационной безопасности проводит мониторинг, выявляет подозрительную активность. На этапе доработки информационной системы отдел информационной безопасности, основываясь на данных, полученных при эксплуатации информационной системы, выстраивает новые требования к информационной системе. Отдел информационной безопасности в ПАО «» согласовывает все заявки на доступ к ресурсам в сети Интернет, а также ко внутренним ресурсам Банка. 1.9 Цикл обработки персональных данных Персональные данные, хранящиеся в Банке получены только законным путём. Полученные персональные данные сотрудника Банка обрабатываются только для выполнения Банком своих обязанностей по заключенному с сотрудником договору. Персональные данные сотрудника Банка получены от самого работника. Все сотрудники Банка ознакомлены под роспись с документами Банка, устанавливающими порядок обработки сотрудников Банка, а также об их правах и обязанностях в этой области. Персональные данные сотрудников банка, хранящиеся в системы контроля и управления доступом, предназначены для допуска сотрудника на рабочее место. Так же в автоматизированной банковской системы обрабатываются персональные данные лиц, не заключавших договор с Банком, но полученные законным путём, например персональные полученные и обрабатываемые по требованию Федерального закона №115-ФЗ

Рисунок 2 Классификация УБПДн, обрабатываемых в информационных системах персональных данных

-

угрозы внедрения вредоносных программ (программно-математического воздействия).

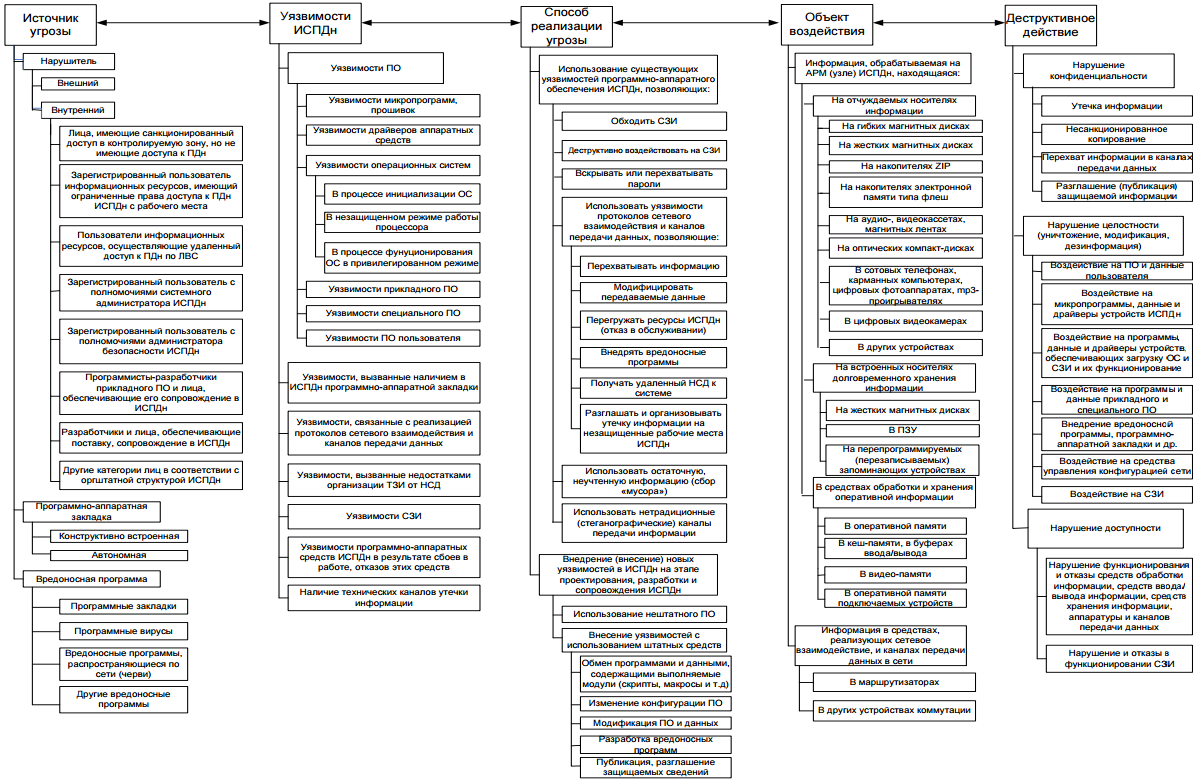

Состав элементов описания угроз НСД к информации в ИСПДн приведен на рисунке 3.

Кроме этого, возможны комбинированные угрозы, представляющие собой сочетание указанных угроз. Например, за счет внедрения вредоносных программ могут создаваться условия для НСД в операционную среду компьютера, в том числе путем формирования нетрадиционных информационных каналов доступа.

Угрозы несанкционированного доступа в операционную среду ИСПДн с использованием штатного программного обеспечения разделяются на угрозы непосредственного и удаленного доступа. Угрозы непосредственного доступа осуществляются с использованием программных и программно-аппаратных средств ввода/вывода компьютера. Угрозы удаленного доступа реализуются с использованием протоколов сетевого взаимодействия.

Такие угрозы реализуются относительно ИСПДн как на базе автоматизированного рабочего места, не включенного в сети связи общего пользования, так и применительно ко всем ИСПДн, имеющим подключение к сетям связи общего пользования и сетям международного информационного обмена.

Все служебные помещения Банка контролируются службой охраны с помощью системы управления и контроля доступом, а так же системы видеонаблюдения. Вход в служебные помещения банка осуществляется при наличии соответствующих разрешений в системе контроля и управления доступом. Сотруднику, при устройстве на работу, или посетителю Банка, при необходимости доступа в служебные помещения Банка, выдаются бесконтактные карты, на которых записывается идентификатор пользователя и при попытке доступа в служебное помещение этот идентификатор передаётся на систему контроля и управления доступом. Система сопоставляет список в которые разрешен вход пользователю карты с в которое он хочет попасть и разрешает или ограничивает проход в помещение. На рабочих станциях Банка установлено антивирусное программное обеспечение 10, имеющее сертификат соответствия ФСТЭК России № 3025, действительный до 25 ноября 2019 года, обновление баз сигнатур вирусов производится централизованно серверной частью антивируса, установленной на сервере, находящимся в Банке. Для организации электронного документооборота с Центральным Банком органами в Банке проведена выделенная линия связи. Для организации электронного документооборота с федеральными службами (Федеральная налоговая служба, Пенсионный фонд России, Служба финансового мониторинга и т.д.) используется электронная подпись. Для работы с электронной подписью на локальных рабочих станциях исполнителей, ответственных за документооборот с федеральными службами, установлено специализированное программное обеспечение: Крипто-Про CSP; Крипто-АРМ; СКЗИ Верба; -COM CSP. Использование определённого программного обеспечения исполнителем зависит от требований определённого Федерального органа. На границе локальной сети Банка установлен межсетевой экран ASA 5512, производства корпорации. Так же критичные банковские системы (АРМ Клиента Банка России, SWIFT, Банка) дополнительно отделены от локальной сети Банка межсетевыми экранами. VPN-туннели для связи с дополнительным офисом организованы с помощью межсетевых экранов. 1.8 Организационные меры защиты Согласно исследованию, проведённому британской аудиторско-консалтинговой компанией & в 2014 году, 69 процентов компаний, участвовавших в исследовании, считают сотрудников компании основным информационной безопасности. Сотрудники компании могут по незнанию или своей некомпетентности в сфере информационной безопасности разгласить критическую информацию, необходимую для совершения целенаправленных атак на организацию. Так же злоумышленники рассылают сообщения с вложенным вредоносным программным обеспечением, позволяющим злоумышленникам получить контроль над рабочим местом сотрудника и с этого рабочего места провести атаку на информационные системы Банка. Поэтому в Банке отдел информационной безопасности обязан проводить работу по обучению сотрудников Банка основополагающим принципам информационной безопасности, осуществлять контроль за соблюдением требований безопасности при работе на рабочих местах, информировать сотрудников Банка о информационной безопасности с которыми они могут столкнуться. В ПАО «» все сотрудники проходят вводный инструктаж при устройстве на работу. Сотрудники отдела информационной безопасности Банка участвуют при разработке и внедрении новых информационных систем Банка на всех уровнях разработки систем. На этапе проектирования системы и составления технического задания на разработки информационной системы отдел информационной безопасности предъявляет требования по безопасности к системе. На этапе разработки информационной системы сотрудники отдела информационной безопасности изучают текущую документацию, тестируют программное обеспечение на возможные уязвимости в программном коде. На этапе тестирования и ввода в эксплуатацию информационной системы отдел информационной безопасности активно участвует в тестировании информационной системы, проводит тесты на проникновение в информационную систему и тесты отказа в обслуживании, так же распределяет права доступа к информационной системе. На этапе функционирования уже введённой в эксплуатацию информационной системы отдел информационной безопасности проводит мониторинг, выявляет подозрительную активность. На этапе доработки информационной системы отдел информационной безопасности, основываясь на данных, полученных при эксплуатации информационной системы, выстраивает новые требования к информационной системе. Отдел информационной безопасности в ПАО «» согласовывает все заявки на доступ к ресурсам в сети Интернет, а также ко внутренним ресурсам Банка. 1.9 Цикл обработки персональных данных Персональные данные, хранящиеся в Банке получены только законным путём. Полученные персональные данные сотрудника Банка обрабатываются только для выполнения Банком своих обязанностей по заключенному с сотрудником договору. Персональные данные сотрудника Банка получены от самого работника. Все сотрудники Банка ознакомлены под роспись с документами Банка, устанавливающими порядок обработки сотрудников Банка, а также об их правах и обязанностях в этой области. Персональные данные сотрудников банка, хранящиеся в системы контроля и управления доступом, предназначены для допуска сотрудника на рабочее место. Так же в автоматизированной банковской системы обрабатываются персональные данные лиц, не заключавших договор с Банком, но полученные законным путём, например персональные полученные и обрабатываемые по требованию Федерального закона №115-ФЗ

Рисунок 3 Классификация УБПДн, обрабатываемых в информационных системах персональных данных

1.3.1 Общая характеристика источников угроз несанкционированного доступа в информационной системе персональных данных.

Источниками угроз в информационной системой персональных данных могут быть:

-

нарушитель; -

носитель вредоносной программы; -

аппаратная закладка.

Угрозы безопасности ПДн, связанные с внедрением аппаратных закладок, определяются в соответствии с нормативным документами Федеральной службы безопасности Российской Федерации в установленном ею порядке.

По наличию права постоянного или разового доступа в контролируемую зону ИСПДн нарушители подразделяются на два типа:

-

нарушители, не имеющие доступа к ИСПДн, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена, – внешние нарушители; -

нарушители, имеющие доступ к ИСПДн, включая пользователей ИСПДн, реализующие угрозы непосредственно в ИСПДн, – внутренние нарушители.

Внешними нарушителями могут быть:

-

конкурирующие организации; -

недобросовестные партнеры; -

внешние субъекты (физические лица).

Внешний нарушитель имеет следующие возможности:

-

осуществлять несанкционированный доступ к каналам связи, выходящим за пределы служебных помещений; -

осуществлять несанкционированный доступ через автоматизированные рабочие места, подключенные к сетям связи общего пользования и (или) сетям международного информационного обмена; -

осуществлять несанкционированный доступ к информации с использованием специальных программных воздействий посредством программных вирусов, вредоносных программ, алгоритмических или программных закладок; -

осуществлять несанкционированный доступ через элементы информационной инфраструктуры информационной системой персональных данных, которые в процессе своего жизненного цикла (модернизации, сопровождения, ремонта, утилизации) оказываются за пределами контролируемой зоны; -

осуществлять несанкционированный доступ через информационные системы взаимодействующих ведомств, организаций и учреждений при их подключении к ИСПДн.

Внутренние потенциальные нарушители подразделяются на восемь категорий в зависимости от способа доступа и полномочий доступа к ПДн.

К первой категории относятся лица, имеющие санкционированный доступ к ИСПДн, но не имеющие доступа к ПДн. К этому типу нарушителей относятся должностные лица, обеспечивающие нормальное функционирование ИСПДн.

Лицо этой категории, может:

-

иметь доступ к фрагментам информации, содержащей ПДн и распространяющейся по внутренним каналам связи ИСПДн; -

располагать фрагментами информации о топологии ИСПДн и об используемых коммуникационных протоколах и их сервисах; -

располагать именами и вести выявление паролей зарегистрированных пользователей; -

изменять конфигурацию технических средств ИСПДн, вносить в нее программно-аппаратные закладки и обеспечивать съем информации, используя непосредственное подключение к техническим средствам ИСПДн.

Ко второй категории относятся зарегистрированные пользователи ИСПДн, осуществляющие ограниченный доступ к ресурсам ИСПДн с рабочего места.

Лицо этой категории:

-

обладает всеми возможностями лиц первой категории; -

знает, по меньшей мере, одно легальное имя доступа; -

обладает всеми необходимыми атрибутами, обеспечивающими доступ к некоторому подмножеству ПДн; -

располагает конфиденциальными данными, к которым имеет доступ.

Его доступ, аутентификация и права по доступу к некоторому подмножеству ПДн должны регламентироваться соответствующими правилами разграничения доступа.

К третьей категории относятся зарегистрированные пользователи ИСПДн, осуществляющие удаленный доступ к ПДн по локальным и (или) распределенным информационным системам.

Лицо этой категории:

-

обладает всеми возможностями лиц первой и второй категорий; -

располагает информацией о топологии ИСПДн на базе локальной и (или) распределенной информационной системы, через которую осуществляется доступ, и о составе технических средств ИСПДн; -

имеет возможность прямого (физического) доступа к фрагментам технических средств ИСПДн.

К четвертой категории относятся зарегистрированные пользователи ИСПДн с полномочиями администратора безопасности сегмента (фрагмента) ИСПДн.

Лицо этой категории:

-

обладает всеми возможностями лиц предыдущих категорий; -

обладает полной информацией о системном и прикладном программном обеспечении, используемом в сегменте (фрагменте) ИСПДн; -

обладает полной информацией о технических средствах и конфигурации сегмента (фрагмента) ИСПДн; -

имеет доступ к средствам защиты информации и протоколирования, а также к отдельным элементам, используемым в сегменте (фрагменте) ИСПДн; -

имеет доступ ко всем техническим средствам сегмента (фрагмента) ИСПДн; -

обладает правами конфигурирования и административной настройки некоторого подмножества технических средств сегмента (фрагмента) ИСПДн.