ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 204

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. ОСНОВЫ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

1.1 Законодательные основы защиты персональных данных

Классификация угроз информационной безопасности персональных данных.

Общая характеристика источников угроз в информационных системах персональных данных

Характеристика Банка и его деятельности

1.6 Устройство и угрозы локальной вычислительной сети Банка

1.7 Средства защиты информации

1.8 Организационные меры защиты

1.9 Цикл обработки персональных данных

2. РАЗРАБОТКА МЕР ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ В БАНКЕ

2.2 Программные и аппаратные средства защиты

2.3 Базовая политика безопасности

3. ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ ПРОЕКТА

3. ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ ПРОЕКТА

Для реализации системы защиты персональных данных необходимо произвести закупку:

-

Оборудования для защиты сети Банка; -

Аппаратные средства защиты информации; -

Программные средства защиты информации.

Для перестроения сети организации необходимо закупить коммутаторы Cisco Catalyst 2960 в количестве 3-х экземпляров. Один коммутатор необходим для работы на уровне ядра сети Банка, 2 других для работы на уровне распределения. Сетевое оборудование, работавшее в банке до перестройки сети тоже будет задействовано.

Для защиты сети Банка от вторжений необходимо закупить систему предупреждения вторжений Check Point 4600.

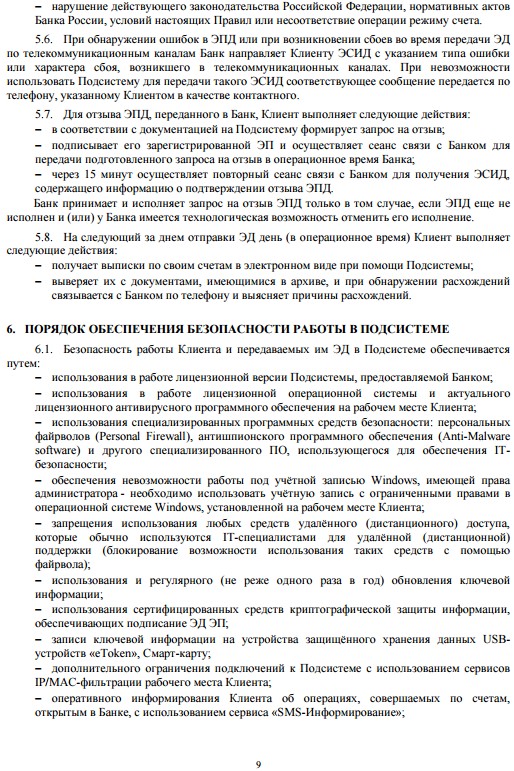

В таблице представлена суммарная стоимость оборудования, закупаемого для перестроения локальной сети Банка (табл. 3):

Таблица 3. Стоимость оборудования,

закупаемая для перестроения локальной сети Банка

| Наименование устройства | Количество (шт.) | Стоимость одного экземпляра (руб.) | Общая стоимость (руб.) |

| Cisco Catalyst 2960 | 3 | 137 054 | 411 162 |

| Check Point 4600 | 1 | 795 340 | 795 34 |

| Общая стоимость | 1 206 502 | ||

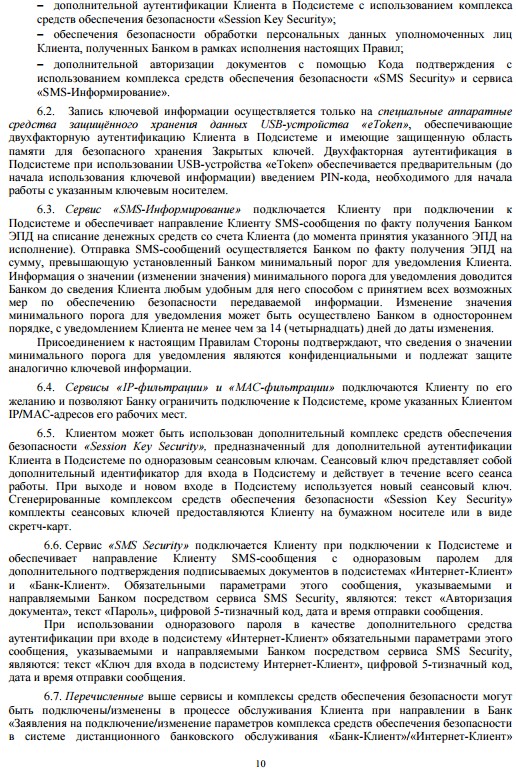

Для защиты локальных рабочих станций пользователей, работающих с ИСПДн необходимо закупить ПАК СЗИ НСД Аккорд в количестве 16 экземпляров (табл. 4):

Таблица 4. Стоимость ПАК СЗИ НСД Аккорд

| Наименование устройства | Количество (шт.) | Стоимость одного экземпляра (руб.) | Общая стоимость (руб.) |

| ПАК СЗИ НСД Аккорд MX | 17 | 9389 | 159 613 |

| Общая стоимость | 159 613 | ||

Дополнительно запланирована покупка аппаратных средств защиты, а именно антивирусное программное обеспечение Doctor WEB Enterprise security suit. Планируется установка на отдельную рабочую станцию, предназначенную для проверки скачиваемых пользователями файлов. Стоимость покупки антивируса Doctor WEB Enterprise security suit представлена в таблице 5.

Таблица 5. Стоимость Doctor WEB Enterprise security suit

| Наименование устройства | Количество (шт.) | Стоимость одного экземпляра (руб.) | Общая стоимость (руб.) |

| Doctor WEB Enterprise security suit | 1 | 5500 | 5500 |

| Общая стоимость | 5500 | ||

Это в конце 3 главы.

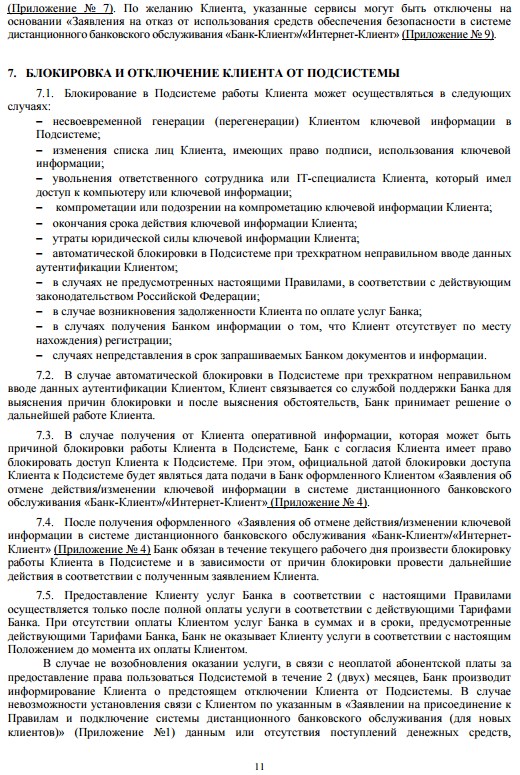

Мною были рассмотрены затраты на организацию системы защиты персональных данных по группам инструментов защиты. Общая стоимость всех закупаемых устройств и программного обеспечения – 1 371 615 рублей (таблица 6).

Таблица 6. Общая стоимость

всех закупаемых устройств и программного обеспечения

| Наименование устройства | Количество (шт.) | Стоимость одного экземпляра (руб.) | Общая стоимость (руб.) |

| Cisco Catalyst 2960 | 3 | 137 054 | 411 162 |

| Check Point 4600 | 1 | 795 340 | 795 340 |

| ПАК СЗИ НСД Акорд MX | 17 | 9389 | 159 613 |

| Doctor WEB Enterprise security suit | 1 | 5500 | 5500 |

| Общая стоимость | 1 371 615 | ||

ЗАКЛЮЧЕНИЕ

В своём дипломном проекте я рассмотрел нормативно-правовую базу по защите персональных данных. Мной были рассмотрены основные источники угроз безопасности персональных данных.

Опираясь на рассмотренные угрозы персональных я проанализировал существующую систему защиты персональных данных в ПАО «Витабанк» и пришёл к выводу, что она нуждается в серьёзной доработке.

В процессе дипломного проекта были обнаружены слабые места в локальной сети Банка. С учетом обнаруженных слабых мест в локальной сети Банка определены меры по минимизации рисков информационной безопасности сети Банка.

Также рассмотрены и подобраны устройства и программное обеспечение для защиты локальных рабочих мест сотрудников, обрабатывающих персональные данные сотрудников и клиентов Банка.

При моём участии была создана система повышения осведомлённости сотрудников в вопросах информационной безопасности.

Глубоко переработан порядок доступа сотрудников Банка к сети Интернет, переработаны группы доступа в сеть Интернет. Новые группы доступа в сеть Интернет позволяют существенно минимизировать риски информационной безопасности за счёт ограниченных возможностей пользователей скачивать файлы, заходить на недоверенные ресурсы.

Приведены расчёты стоимости перестроения сети и создания жизнеспособной системы защиты персональных данных, способной отражать большинство угроз информационной безопасности.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

-

«Конституция Российской Федерации» (принята всенародным голосованием 12.12.1993) (с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 N 6-ФКЗ, от 30.12.2008 N 7-ФКЗ, от 05.02.2014 N 2-ФКЗ, от 21.07.2014 N 11-ФКЗ) // Официальный текст Конституции РФ с внесенными поправками от 21.07.2014 опубликован на Официальном интернет-портале правовой информации http://www.pravo.gov.ru, 01.08.2014 -

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК РФ 15.02.2008) -

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 06.07.2016) «Об информации, информационных технологиях и о защите информации» // В данном виде документ опубликован не был. gервоначальный текст документа опубликован в «Российская газета», N 165, 29.07.2006 -

«Трудовой кодекс Российской Федерации» от 30.12.2001 N 197-ФЗ (ред. от 03.07.2016) (с изм. и доп., вступ. в силу с 03.10.2016) // В данном виде документ опубликован не был, первоначальный текст документа опубликован в «Российская газета», N 256, 31.12.2001 -

Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» // «Российская газета», N 256, 07.11.2012 -

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (Зарегистрировано в Минюсте России 14.05.2013 N 28375) // «Российская газета», N 107, 22.05.2013 -

«Стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» СТО БР ИББС-1.0-2014» (принят и введен в действие Распоряжением Банка России от 17.05.2014 N Р-399) // «Вестник Банка России», N 48-49, 30.05.2014 -

«Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» (утв. Банком России 09.06.2012 N 382-П) (ред. от 14.08.2014) (Зарегистрировано в Минюсте России 14.06.2012 N 24575) // В данном виде документ опубликован не был, первоначальный текст документа опубликован в «Вестник Банка России», N 32, 22.06.2012 -

«Положение о порядке представления кредитными организациями в уполномоченный орган сведений, предусмотренных Федеральным законом «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма» (утв. Банком России 29.08.2008 N 321-П) (ред. от 15.10.2015) (вместе с «Порядком обеспечения информационной безопасности при передаче-приеме ОЭС», «Правилами формирования ОЭС и заполнения отдельных полей записей ОЭС») (Зарегистрировано в Минюсте России 16.09.2008 N 12296) // В данном виде документ опубликован не был, Первоначальный текст документа опубликован в «Вестник Банка России», N 54, 26.09.2008 -

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (Зарегистрировано в Минюсте России 14.05.2013 N 28375) // «Российская газета», N 107, 22.05.2013 -

Аверченков В.И., Рытов М.Ю., Гайнулин Т.Р. Защита персональных данных в организациях. М.: Флинта, 2011 -

Агапов А. Б. Основы государственного управления в сфере информатизации в Российской Федерации. М.: Юристъ, 2012 -

Костин А. А., Костина А. А., Латышев Д. М., Молдовян А. А. Программные комплексы серии „АУРА“ для защиты информационных систем персональных данных // Изв. вузов. приборостроение. 2012. Т. 55, № 11 -

Молдовян А. А. Криптография для защиты компьютерной информации (часть 1) // Интеграл. 2014. № 4 (18) -

Романов О.А., Бабин С.А., Жданов С.Г. Организационное обеспечение информационной безопасности. – М.: Академия, 2015 -

Шульц В.Л., Рудченко А.Д., Юрченко А.В. Безопасность предпринимательской деятельности. М.: Издательство «Юрайт», 2016

ПРИЛОЖЕНИЕ 1

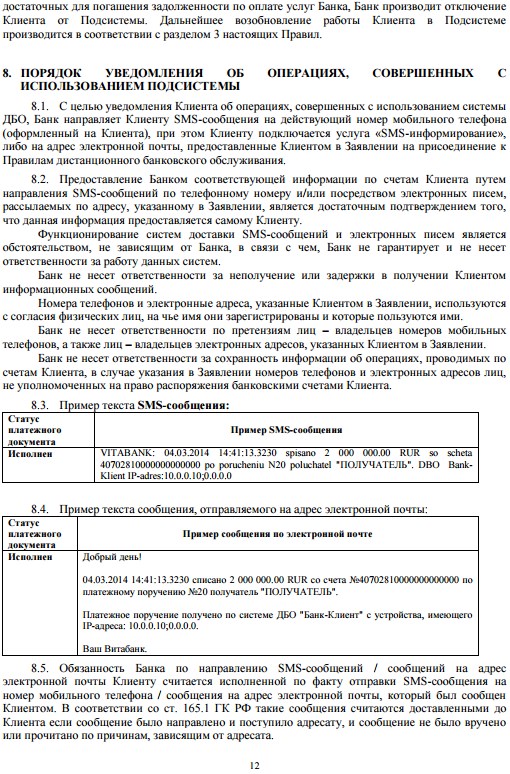

Правила дистанционного банковского обслуживания юридических лиц и индивидуальных предпринимателей в ПАО «ВИТАБАНК»