ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 201

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. ОСНОВЫ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ

1.1 Законодательные основы защиты персональных данных

Классификация угроз информационной безопасности персональных данных.

Общая характеристика источников угроз в информационных системах персональных данных

Характеристика Банка и его деятельности

1.6 Устройство и угрозы локальной вычислительной сети Банка

1.7 Средства защиты информации

1.8 Организационные меры защиты

1.9 Цикл обработки персональных данных

2. РАЗРАБОТКА МЕР ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ В БАНКЕ

2.2 Программные и аппаратные средства защиты

2.3 Базовая политика безопасности

3. ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ ПРОЕКТА

Персональные данные, обрабатываемые в ИСПДн:

-

Фамилия, имя, отчество; -

Дата рождения; -

Пол; -

Серия и номер паспорта; -

ИНН; -

СНИЛС; -

Номер телефона;

Право работать с программным обеспечением «ЦФТ-Банк» и базой данных персональных данных имеют:

-

Сотрудники бухгалтерии; -

Сотрудники кредитного отдела; -

Сотрудники отдела риск-менеджмента; -

Сотрудники отдела залогов; -

Персональные менеджеры; -

Клиентские менеджеры; -

Сотрудники отдела безопасности.

Доступ к автоматизированному рабочему месту имеют:

-

Системные администраторы, для администрирования сервера, базы данных персональных данных и программного обеспечения «ЦФТ-Банк»; -

Сотрудники подразделения, ответственного за информационную безопасность Банка, для администрирования сервера, базы данных персональных данных и программного обеспечения «ЦФТ-Банк».

В ИСПДн сотрудников банка могут выполняться следующие функции:

-

Автоматизированное удаление персональных данных; -

Ручное удаление персональных данных; -

Ручное добавление персональных данных; -

Ручное изменение данных; -

Автоматизированный поиск персональных данных.

В информационной системе персональных данных хранятся данные, позволяющие идентифицировать 243 сотрудника Банка и 9438 клиентов Банка.

После достижения целей обработки персональных данных сотрудника, его персональные данные удаляются из ИСПДн.

1.6 Устройство и угрозы локальной вычислительной сети Банка

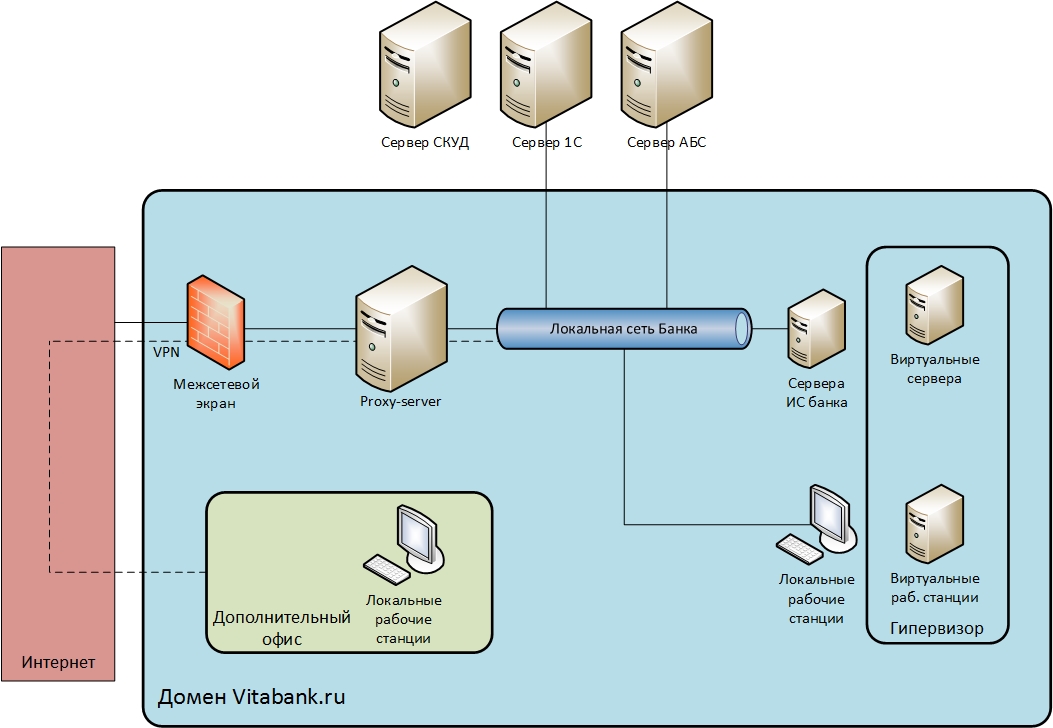

В банке развёрнута сеть типа клиент-сервер. Имя домена, в котором состоят рабочие станции пользователей – vitabank.ru. Всего в банке 243 автоматизированных рабочих мест пользователей, а также 10 виртуальных серверов и 15 виртуальных рабочих станций. За работоспособностью сети следит отдел системного администрирования. Сеть построена преимущественно на сетевом оборудовании корпорации Cisco. Связь с дополнительными офисами поддерживается с помощью VPN-каналов с использованием сети Интернет через действующий и резервный каналы интернет-провайдера. Обмен информацией с Центральным Банком происходит через выделенный канал, а также через обычные каналы связи.

Доступ в интернет имеют все пользователи на локальных рабочих станциях, но работа с документами и информационными системами Банка ведётся только с использованием виртуальных рабочих станций, на которых доступ в сеть Интернет ограничен и загружаются только локальные ресурсы Банка.

Доступ в сеть Интернет с локальных рабочих станций разграничен группами доступа:

-

Минимальный доступ – доступ только на ресурсы федеральных служб, на сайт Банка России; -

Обычный доступ – разрешены все ресурсы кроме развлекательных, социальных сетей, запрещён просмотр видео и загрузка файлов. -

Полный доступ – разрешены все ресурсы и загрузка файлов;

Фильтрация ресурсов по группам доступа реализуется proxy-сервером.

Ниже представлена схема сети ПАО «Витабанк» (рис. 5).

1.7 Средства защиты информации

Средства защиты информации – это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

Средства защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

-

Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они препятствуют доступу к информации, в том числе с помощью её маскировки. К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны – недостаточная гибкость, относительно большие объём и масса, высокая стоимость.

Все служебные помещения Банка контролируются службой охраны с помощью системы управления и контроля доступом, а так же системы видеонаблюдения. Вход в служебные помещения банка осуществляется при наличии соответствующих разрешений в системе контроля и управления доступом. Сотруднику, при устройстве на работу, или посетителю Банка, при необходимости доступа в служебные помещения Банка, выдаются бесконтактные карты, на которых записывается идентификатор пользователя и при попытке доступа в служебное помещение этот идентификатор передаётся на систему контроля и управления доступом. Система сопоставляет список в которые разрешен вход пользователю карты с в которое он хочет попасть и разрешает или ограничивает проход в помещение. На рабочих станциях Банка установлено антивирусное программное обеспечение 10, имеющее сертификат соответствия ФСТЭК России № 3025, действительный до 25 ноября 2019 года, обновление баз сигнатур вирусов производится централизованно серверной частью антивируса, установленной на сервере, находящимся в Банке. Для организации электронного документооборота с Центральным Банком органами в Банке проведена выделенная линия связи. Для организации электронного документооборота с федеральными службами (Федеральная налоговая служба, Пенсионный фонд России, Служба финансового мониторинга и т.д.) используется электронная подпись. Для работы с электронной подписью на локальных рабочих станциях исполнителей, ответственных за документооборот с федеральными службами, установлено специализированное программное обеспечение: Крипто-Про CSP; Крипто-АРМ; СКЗИ Верба; -COM CSP. Использование определённого программного обеспечения исполнителем зависит от требований определённого Федерального органа. На границе локальной сети Банка установлен межсетевой экран ASA 5512, производства корпорации. Так же критичные банковские системы (АРМ Клиента Банка России, SWIFT, Банка) дополнительно отделены от локальной сети Банка межсетевыми экранами. VPN-туннели для связи с дополнительным офисом организованы с помощью межсетевых экранов. 1.8 Организационные меры защиты Согласно исследованию, проведённому британской аудиторско-консалтинговой компанией & в 2014 году, 69 процентов компаний, участвовавших в исследовании, считают сотрудников компании основным информационной безопасности. Сотрудники компании могут по незнанию или своей некомпетентности в сфере информационной безопасности разгласить критическую информацию, необходимую для совершения целенаправленных атак на организацию. Так же злоумышленники рассылают сообщения с вложенным вредоносным программным обеспечением, позволяющим злоумышленникам получить контроль над рабочим местом сотрудника и с этого рабочего места провести атаку на информационные системы Банка. Поэтому в Банке отдел информационной безопасности обязан проводить работу по обучению сотрудников Банка основополагающим принципам информационной безопасности, осуществлять контроль за соблюдением требований безопасности при работе на рабочих местах, информировать сотрудников Банка о информационной безопасности с которыми они могут столкнуться. В ПАО «» все сотрудники проходят вводный инструктаж при устройстве на работу. Сотрудники отдела информационной безопасности Банка участвуют при разработке и внедрении новых информационных систем Банка на всех уровнях разработки систем. На этапе проектирования системы и составления технического задания на разработки информационной системы отдел информационной безопасности предъявляет требования по безопасности к системе. На этапе разработки информационной системы сотрудники отдела информационной безопасности изучают текущую документацию, тестируют программное обеспечение на возможные уязвимости в программном коде. На этапе тестирования и ввода в эксплуатацию информационной системы отдел информационной безопасности активно участвует в тестировании информационной системы, проводит тесты на проникновение в информационную систему и тесты отказа в обслуживании, так же распределяет права доступа к информационной системе. На этапе функционирования уже введённой в эксплуатацию информационной системы отдел информационной безопасности проводит мониторинг, выявляет подозрительную активность. На этапе доработки информационной системы отдел информационной безопасности, основываясь на данных, полученных при эксплуатации информационной системы, выстраивает новые требования к информационной системе. Отдел информационной безопасности в ПАО «» согласовывает все заявки на доступ к ресурсам в сети Интернет, а также ко внутренним ресурсам Банка. 1.9 Цикл обработки персональных данных Персональные данные, хранящиеся в Банке получены только законным путём. Полученные персональные данные сотрудника Банка обрабатываются только для выполнения Банком своих обязанностей по заключенному с сотрудником договору. Персональные данные сотрудника Банка получены от самого работника. Все сотрудники Банка ознакомлены под роспись с документами Банка, устанавливающими порядок обработки сотрудников Банка, а также об их правах и обязанностях в этой области. Персональные данные сотрудников банка, хранящиеся в системы контроля и управления доступом, предназначены для допуска сотрудника на рабочее место. Так же в автоматизированной банковской системы обрабатываются персональные данные лиц, не заключавших договор с Банком, но полученные законным путём, например персональные полученные и обрабатываемые по требованию Федерального закона №115-ФЗ

Все служебные помещения Банка контролируются службой охраны с помощью системы управления и контроля доступом, а так же системы видеонаблюдения. Вход в служебные помещения банка осуществляется при наличии соответствующих разрешений в системе контроля и управления доступом. Сотруднику, при устройстве на работу, или посетителю Банка, при необходимости доступа в служебные помещения Банка, выдаются бесконтактные карты, на которых записывается идентификатор пользователя и при попытке доступа в служебное помещение этот идентификатор передаётся на систему контроля и управления доступом. Система сопоставляет список в которые разрешен вход пользователю карты с в которое он хочет попасть и разрешает или ограничивает проход в помещение. На рабочих станциях Банка установлено антивирусное программное обеспечение 10, имеющее сертификат соответствия ФСТЭК России № 3025, действительный до 25 ноября 2019 года, обновление баз сигнатур вирусов производится централизованно серверной частью антивируса, установленной на сервере, находящимся в Банке. Для организации электронного документооборота с Центральным Банком органами в Банке проведена выделенная линия связи. Для организации электронного документооборота с федеральными службами (Федеральная налоговая служба, Пенсионный фонд России, Служба финансового мониторинга и т.д.) используется электронная подпись. Для работы с электронной подписью на локальных рабочих станциях исполнителей, ответственных за документооборот с федеральными службами, установлено специализированное программное обеспечение: Крипто-Про CSP; Крипто-АРМ; СКЗИ Верба; -COM CSP. Использование определённого программного обеспечения исполнителем зависит от требований определённого Федерального органа. На границе локальной сети Банка установлен межсетевой экран ASA 5512, производства корпорации. Так же критичные банковские системы (АРМ Клиента Банка России, SWIFT, Банка) дополнительно отделены от локальной сети Банка межсетевыми экранами. VPN-туннели для связи с дополнительным офисом организованы с помощью межсетевых экранов. 1.8 Организационные меры защиты Согласно исследованию, проведённому британской аудиторско-консалтинговой компанией & в 2014 году, 69 процентов компаний, участвовавших в исследовании, считают сотрудников компании основным информационной безопасности. Сотрудники компании могут по незнанию или своей некомпетентности в сфере информационной безопасности разгласить критическую информацию, необходимую для совершения целенаправленных атак на организацию. Так же злоумышленники рассылают сообщения с вложенным вредоносным программным обеспечением, позволяющим злоумышленникам получить контроль над рабочим местом сотрудника и с этого рабочего места провести атаку на информационные системы Банка. Поэтому в Банке отдел информационной безопасности обязан проводить работу по обучению сотрудников Банка основополагающим принципам информационной безопасности, осуществлять контроль за соблюдением требований безопасности при работе на рабочих местах, информировать сотрудников Банка о информационной безопасности с которыми они могут столкнуться. В ПАО «» все сотрудники проходят вводный инструктаж при устройстве на работу. Сотрудники отдела информационной безопасности Банка участвуют при разработке и внедрении новых информационных систем Банка на всех уровнях разработки систем. На этапе проектирования системы и составления технического задания на разработки информационной системы отдел информационной безопасности предъявляет требования по безопасности к системе. На этапе разработки информационной системы сотрудники отдела информационной безопасности изучают текущую документацию, тестируют программное обеспечение на возможные уязвимости в программном коде. На этапе тестирования и ввода в эксплуатацию информационной системы отдел информационной безопасности активно участвует в тестировании информационной системы, проводит тесты на проникновение в информационную систему и тесты отказа в обслуживании, так же распределяет права доступа к информационной системе. На этапе функционирования уже введённой в эксплуатацию информационной системы отдел информационной безопасности проводит мониторинг, выявляет подозрительную активность. На этапе доработки информационной системы отдел информационной безопасности, основываясь на данных, полученных при эксплуатации информационной системы, выстраивает новые требования к информационной системе. Отдел информационной безопасности в ПАО «» согласовывает все заявки на доступ к ресурсам в сети Интернет, а также ко внутренним ресурсам Банка. 1.9 Цикл обработки персональных данных Персональные данные, хранящиеся в Банке получены только законным путём. Полученные персональные данные сотрудника Банка обрабатываются только для выполнения Банком своих обязанностей по заключенному с сотрудником договору. Персональные данные сотрудника Банка получены от самого работника. Все сотрудники Банка ознакомлены под роспись с документами Банка, устанавливающими порядок обработки сотрудников Банка, а также об их правах и обязанностях в этой области. Персональные данные сотрудников банка, хранящиеся в системы контроля и управления доступом, предназначены для допуска сотрудника на рабочее место. Так же в автоматизированной банковской системы обрабатываются персональные данные лиц, не заключавших договор с Банком, но полученные законным путём, например персональные полученные и обрабатываемые по требованию Федерального закона №115-ФЗ

Рисунок 5 Схема сети ПАО «Витабанк»

-

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств). -

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Все служебные помещения Банка контролируются службой охраны с помощью системы управления и контроля доступом, а так же системы видеонаблюдения. Вход в служебные помещения банка осуществляется при наличии соответствующих разрешений в системе контроля и управления доступом. Сотруднику, при устройстве на работу, или посетителю Банка, при необходимости доступа в служебные помещения Банка, выдаются бесконтактные Proximity-карты, на которых записывается идентификатор пользователя и при попытке доступа в служебное помещение этот идентификатор передаётся на систему контроля и управления доступом. Система сопоставляет список помещений в которые разрешен вход пользователю карты с помещением в которое он хочет попасть и разрешает или ограничивает проход в помещение.

На рабочих станциях Банка установлено антивирусное программное обеспечение Kaspersky Endpoint Security 10, имеющее сертификат соответствия ФСТЭК России № 3025, действительный до 25 ноября 2019 года, обновление баз сигнатур вирусов производится централизованно серверной частью антивируса, установленной на сервере, находящимся в Банке.

Для организации электронного документооборота с Центральным Банком органами в Банке проведена выделенная линия связи.

Для организации электронного документооборота с федеральными службами (Федеральная налоговая служба, Пенсионный фонд России, Служба финансового мониторинга и т.д.) используется электронная подпись. Для работы с электронной подписью на локальных рабочих станциях исполнителей, ответственных за документооборот с федеральными службами, установлено специализированное программное обеспечение: