Файл: Автоматизация разграничений прав доступа к ресурсам информационной системы в ООО "Монарх" (Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности).pdf

Добавлен: 31.03.2023

Просмотров: 245

Скачиваний: 2

СОДЕРЖАНИЕ

I .Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности.

Организационная структура управления предприятием

Выбор комплекса задач автоматизации и характеристика существующих бизнес-процессов

Обоснование необходимости использования вычислительной техники для решения задачи

Используемые классификаторы и системы кодирования

2.3 Характеристика нормативно-справочной, входной и оперативной информации

На рис. 9 – 10 представлены вышеперечисленные справочники в режиме «1С: Предприятие 8».

Рисунок 7 - Справочник «Права» в режиме «1С: Предприятие 8.3»

Рисунок 8 - Справочник «Пользователи» в режиме «1С: Предприятие 8.3»

-

- Характеристика результатной информации

Вышеперечисленные документы и отчеты показаны на рис. 11 – 15.

Рисунок 9 - Документ «Заявка на доступ»

Рисунок 10 - Документ «Решение по заявке»

Рисунок 11 - Документ «Предоставление права доступа»

Рисунок 12 - Отчет «Заявки»

Рисунок 13 - Отчет «Решения по заявкам».

Программное обеспечение задачи

Общие положения (дерево функций и сценарий диалога)

На рис. 14 представлено дерево функций модулей, используемых в данной информационной системе.

Начало работы

Аутентификация

Служебные функции

Выбор подсистемы

Администратор

Пользователь

Администрирование ролей и прав

Доступ и реализация всех запросов и заявок по ИБ

Управление правами доступа

Проверка ссылочной целостности БД

Работа со всей нормативно-справочной информацией

Формирование отчетности по правам доступа

НСИ

Транзакции

ИБ

Отчеты

Рисунок 14 - Дерево функций программного продукта

Сценарий диалога представлен на рис. 15.

2.1. НСИ

2.1.1.Работа с правами доступа.

2.1.2. Работа с данными заказчиков.

Вход в систему

1. Аутентификация

1.Аутентификация

1.1.Администратор

1.2.Пользователь

2.4.Отчетность по предоставлению прав доступа

2.6.1. Утвержденные права доступа

2.4.2. Состояние прав доступа

2.2. Права доступа

2.2.1 Утверждение прав доступа и его параметров

3. Служебные функции

3.1. Перерасчет итогов.

3.2. Работа с агрегатами системы.

3.3. Работа с данными пользователей

1.1.Администратор

2. Основные функции ЭИС

3. Служебные функции

2. Основные функции ЭИС

2.1. Работа с НСИ

2.2. Права доступа

2.3. Транзакции

2.4. Отчеты

Рисунок 15 – Структура диалога системы

Характеристика базы данных

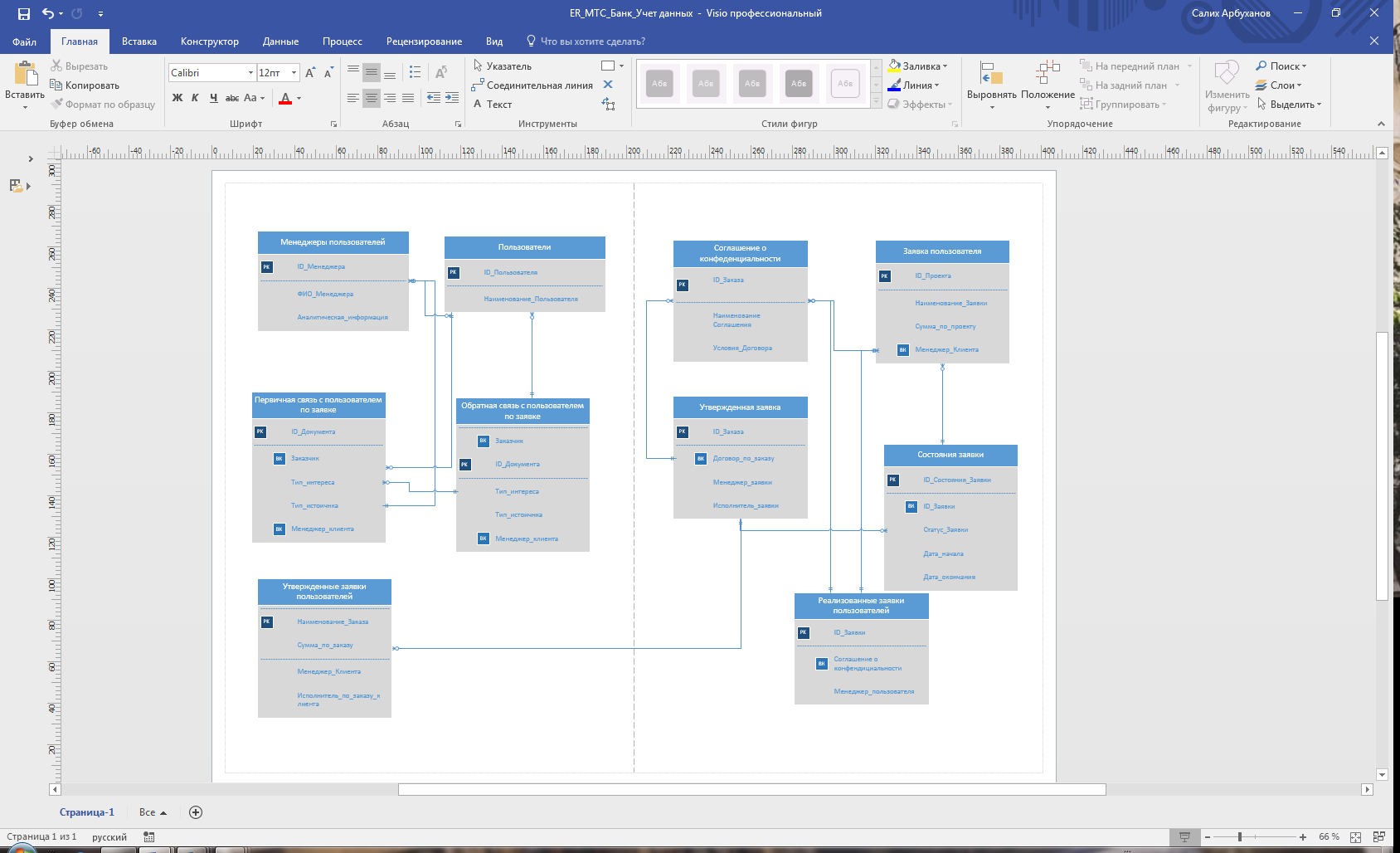

На рис. 16 описана связь основных таблиц в базе данных.

Рисунок 16 - «ER-модель» предметной области автоматизации заявок компании ООО «Монарх»

Описание таблиц ER-модели представлено в табл. 7 - 11.

Таблица 7. Менеджеры пользователей

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Пользователя |

IDПользователя |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование Пользователя |

НаименованиеПользователя |

строка |

0 |

Таблица 8. Соглашение о конфеденциальности

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Заказа |

ID_Заказа |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование договора |

НаименоваиеДоговора |

строка |

30 |

FK1 |

|

Условия договора |

УсловияДоговора |

ХранилищеЗначений |

Таблица 9. Менеджеры пользователей

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Менеджера |

IDМенеджера |

число |

0 |

Первичный ключ – ключевое поле (PK) |

|

ФИО Менеджера |

ФИОМенеджера |

Строка |

30 |

|

|

Аналитическая информация |

АналитическаяИнформация |

число |

4 |

Таблица 10. Первичная связь с пользователем по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|||||

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|||||

|

Наименование Заявки |

НаименованиеЗаявки |

строка |

0 |

||||||

|

Тип Источника |

ТипИсточника |

Строка |

30 |

||||||

|

Менеджер пользователя |

Менеджер Клиента |

Строка |

FK1 |

Таблица 11. Обратная связь пользователя по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|||||

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|||||

|

Наименование Заказчика |

НаименованиеЗаказчика |

строка |

0 |

||||||

|

Тип Источника |

ТипИсточника |

Строка |

30 |

||||||

|

Тип интереса |

ТипИнтереса |

Строка |

12 |

||||||

|

Менеджер пользователя |

Менеджер Клиента |

Строка |

FK1 |

Структурная схема пакета (дерево вызова программных модулей)

Дерево программных модулей отражает структурную схему пакета, содержащего программные модули различных классов:

Дерево программных модулей, составляющих структуру основного пакета представлено на рис. 20.

Модуль проверки загружаемой информации на ошибки

Форма редактирования пользователей

Форма пользователя

Модуль тестирования БД

Подсистема работы с отчетами

Модуль визуальных эффектов

Подсистемы работы с документами

Модуль редактирования визуализированных данных

Модуль визуализации данных

Подсистема работы со справочниками

Главная форма

Форма аутентификации

Рисунок 20 – Структурная схема основного пакета

-

- Описание программных модулей

Алгоритм функционирования всей системы представлен на рис. 21

Начало

Занесение данных о запросе на права в БД

CASE:Выбор операции

Регистрация прав

Утверждение заявки на право доступа

Регистрация запроса на доступ

Регистрация второстепенных прав

Определение приоритета прав

Рассмотрение прав доступа на уровне объектов

Формирование отчетности:

- Заявки пользователей

Формирование отчетности:

- Права доступа

Формирование отчетности:

- Пользователи

- Решения по заявкам пользователей

Конец

Рисунок 21 - Алгоритм функционирования всей системы

Контрольный пример реализации проекта и его описание

Как правило, проектирование и реализация фактографических экономических информационных систем начинается с разработки нормативно-справочной информации и справочных классификаторов.

Для ЭИС ООО «Монарх» разработаны следующие справочники:

- Объекты

- Виды прав

- Права

- Документы

- Отчеты

- Справочники

- Пользователи

- Специалисты ИБ

С учетом требований к информационной системе и к базе данных, были спроектированы и разработаны следующие документы, регистры и находящиеся в них бизнес-логика для ЭИС:

- Документ «Заявка»

- Документ «Решение по заявке»

- Документ «Предоставление права»

Под выходной информацией понимается информация, которая содержит в себе результаты обработки входной информации. Результатом работы разрабатываемой ЭИС является различная аналитическая отчетность.

В ходе разработки прикладного решения были созданы следующие отчеты:

- Отчет о заявках;

- Отчеты о решениях;

- Отчеты по предоставленным правам;

Работа с информационной системой начинается с заполнения нормативно-справочной информации, которую можно непосредственно заполнить в подсистеме «НСИ» или в процессе работы с различными документами в подсистеме «Транзакции».

Заполнение нормативно-справочной информации и доступ к работе со справочниками имеет как директор, так и специалисты.

На рис. 22 – 23 представлены вышеперечисленные справочники в режиме «1С: Предприятие 8».

Рисунок 22 - Справочник «Права» в режиме «1С: Предприятие 8.3»

Рисунок 23 - Справочник «Пользователи» в режиме «1С: Предприятие 8.3»

Заключение

В рамках первой главы КР была проанализировать деятельность компании, выявлены основные тенденции её развития и результаты текущей деятельности, проанализирована её организационно-управленческая структура и дано её описание.

В рамках первой главы была проанализирована предметная область в рамках рассматриваемой темы КР.

С помощью проделанного анализа были определены недостатки существующей технологии автоматизации заявок пользователей и предложены рекомендации по их устранению с последующей автоматизацией новых информационно-управленческих потоков.

В рамках второй главы КР были проанализирован комплекс факторов, влияющих на проект автоматизации управления клиентской базой в компании и принятых проектных решений, а именно:

- Риски проекта и методология управления проектом создания программного обеспечения автоматизации заявок;

- Информационная модель проектируемой системы управления заявками пользователей;

- Структура информационной системы автоматизации заявок клиентов в различных разрезах;

Была определена методика расчета экономической эффективности и обоснована экономическая эффективность разработка информационной системы автоматизации заявок по учету прав доступа.

Используемые источники литературы

- ГОСТ Р ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения. Критерии оценки безопасности информационных технологий. Ч.1. Введение и общая модель. – М.: Госстандарт России, 2002.

- Конвенция совета Европы «О защите физических лиц при автоматизированной обработке персональных данных»

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год Пометка «для служебного пользования» снята Решением ФСТЭК России от 16 ноября 2009 г.

- Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. ГОСТ Р ИСО/МЭК 27001-2006.

- Обеспечение информационной безопасности организаций банковской системы РФ. Стандарт банка России СТО БР ИББС-1.0-2010.) [Электронный ресурс] http://www.cbr.ru/credit/Gubzi_docs/main.asp?Prtid=Stnd (дата обращения: 07.01.2016).

- Стандарт ЦБ РФ "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения", (принят и введен в действие распоряжением ЦБ РФ от 18 ноября 2004 г. N Р-609).

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации" С изменениями и дополнениями от: 27 июля 2010 г., 6 апреля, 21 июля 2011 г., 28 июля 2012 г., 5 апреля 2013 г.

- Федеральный закон РФ от 27 июля 2006 года № 152-ФЗ «О персональных данных» (ред. от 21.07.2014).

- Адаменко М.А., Основы классической криптологии. Секреты шифров и кодов. - М.: ДМК Пресс, 2012. – 256 с.

- Бузов Г.Г. Защита информации ограниченного доступа от утечки по техническим каналам. - М.: Горячая Линия – Телеком, 2014. – 594 с.

- Воронцова С.В., Обеспечение информационной безопасности в банковской сфере. Монография. - М.: Кнорус, 2015. – 160 с.

- Вус М.А. Информатика: введение в информационную безопасность / М.А. Вус, В.С. Гусев, Д.В. Долгирев и др. - СПб., 2012. - 156 с.

- Гашков С. Б., Применко Э. А., Черепнев М. А., Криптографические методы защиты информации. - М.: Академия, 2010. – 304 с.

- Гришина Н. В., Комплексная система защиты информации на предприятии. - М.: Форум, 2010. – 240 с.

- Денисова А.А. Основы криптографии. – М.: Юрайт, 2014. – 289 с..

- Емельянова Н.А., Партыка Т.В., Попов И.А. Защита информации в персональном компьютере. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 368 с.

- Ефимов А.А. Защита информации. - М.: КноРус, 2014. – 594 с.

- Исамидинов А.Е. Защита коммерческой тайны в сфере трудовых отношений. - СПб.: Ленанд, 2014. – 120 с.

- Ишейнов В.А. Организационное и техническое обеспечение информационной безопасности. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Куняев Н.Н., Демушкин А.А., Кондрашова Т.В. Конфиденциальное делопроизводство и защищенный электронный документооборот. Учебник. - М.: Логос, 2014. – 500 с.

- Малюк А.В. Анализ и прогнозирование потребности в специалистах по защите информации. - М.: Горячая Линия – Телеком, 2014. – 214 с.

- Мельников В.В., Куприянов А.А., Схиртладзе А.В. Защита информации. Учебник. - М.: Образовательно-издательский центр "Академия", 2014. – 304 с.

- Мецапутян М.А. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Минзов А.С. Методология применения терминов и определений в сфере информационной, экономической и комплексной безопасности бизнеса. Уч-мет. пособие. -М.: ВНИИгеосистем, 2011. -84 с.

- Новак Дж., Норткатт С., Маклахен Д., как обнаружить вторжение в сеть. Настольная книга специалиста по системному анализу. - М.: Лори, 2012. – 384 с.

- Осмоловский С.В. Универсальная защита информации. Прецизионная теория информации. - М.: Издательский дом фонда "Сталинград", 2014. – 266 с.

- Платонов В.Ю. Программно-аппаратные средства защиты информации. Учебник. - М.: Academia, 2014. – 336 с.

- Поляков А.В. Безопасность Oracle глазами аудитора. Нападение и защита. - М.: ДМК Пресс, 2014 г., 336 с.

- Применко Э.Ю. Алгебраические основы криптографии. - М.: Либроком, 2014. – 294 с.

- Рябко Б. Я., Фионов А. Н., Криптографические методы защиты информации. - М.: Горячая Линия – Телеком, 2012. – 230 с.

- Сборник статей. А.Ю.Щеглов, К.А.Щеглов. Под общим названием «КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ. Новые технологии, методы и средства добавочной защиты информации от несанкционированного доступа (НСД)», СПб, 2015

- Сергеева Ю. С., Защита информации. Конспект лекций. - М.: А-Приор, 2011. – 128 с.

- Сердюк В. А., Организация и технологии защиты информации. Обнаружение и предотвращение информационных атак в автоматизированных системах предприятий. - М.: Высшая Школа Экономики (Государственный Университет), 2011. – 576 с.

- Скиба В. Ю., Курбатов В. А. Руководство по защите от внутренних угроз информационной безопасности, СпБ, Питер, 2011 г.- 320 с.

- Ховард М., Д. Лебланк, Дж. Вьега 24 смертных греха компьютерной безопасности. - М.: Питер, 2010. – 400 с.

- Хорев П.А. Программно-аппаратная защита информации. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 352 с.

- Чефранова А. О., Система защиты информации ViPNet. Курс лекций. - М.: ДМК-Пресс, 2015. – 392 с.

- Шаньгин В. Ф., Информационная безопасность. - М.: ДМК-ПРесс, 2014. – 702 с.

- Шаньгин В. Ф., Комплексная защита информации в корпоративных системах. - М.: Форум, Инфра-М, 2010. – 592 с.

- Шепитько. – Е., Экономика защиты информации. - М.: МФЮУ, 2011. – 64 с.