Файл: Организация безопасного доступа корпоративной сети в Интернет.docx

Добавлен: 07.11.2023

Просмотров: 65

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«ПОВОЛЖСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНОЛОГИЧЕСКИЙ УНИВЕРСИТЕТ»

(ФГБОУ ВО «ПГТУ»)

ВЫСШИЙ КОЛЛЕДЖ ПГТУ «ПОЛИТЕХНИК»

Курсовая работа

По дисциплине: Организация, принципы построения и функционирования компьютерных сетей

На тему: «Организация безопасного доступа корпоративной сети в Интернет».

Выполнил студент гр.СиСА-31

__________ Макаев А.А.

Руководитель

___________Глозштейн Д. А.

Йошкар-Ола

2022

Содержание

Введение………………………………………………………………………...…3

1. Теоретическая часть……………………………………………………………4

1.2 Корпоративные сети в сети Интернет……………………………………..4

1.2 Варианты организации корпоративной сети к интернет………………...5

1.3 Возможные угрозы, связанные с подключением к сети интернет. ……10

1.4 Способы решения проблемы безопасного использования Интернет-ресурсов…………………………………………………………………………..12

1.5 Принцип работы МЭ………………………………………………………13

1.6 Корпоративные сети на основе VPN……………………………………..15

-

Практическая часть………………………………………………………….17

Заключение…………………………………………………………..…………30

Список литературы…………………………………………………………….31

Введение

Все большему числу предприятий сегодня становится необходимо подключить свои компьютерные сети к Интернету. В современном мире он стал важнейшим прибором для развития производства. Всемирная паутина богата информацией, но содержит много опасностей. Подключение организации к глобальной сети открывает огромное количество способностей, увеличивает эффективность работы, а также производительность организации. Но организация может столкнутся с атаками злодеев. В наше время никого не изумить рассказами о компьютерных взломах производимых взломщиками. В большом случае атаки остаются незамеченными. Если игнорировать эти проблемы, то это может привести к серьезным последствиям.

Выбрав данную тему для курсовой работы, я обозначил следующий круг задач:

-

разобрать, что из себя представляет корпоративная сеть в сети интернет; -

рассмотреть варианты организации корпоративной сети к интернет; -

рассмотреть возможные угрозы, связанные с подключением корпоративной сети к глобальной сети Интернет; -

проанализировать способы решения проблемы безопасного использования Интернет-ресурсов; -

развернуть и настроить корпоративную сеть, в виртуальной машине при помощи Cisco Packet Tracert; -

рассмотреть опции брандмауэра.

1. Теоретическая часть.

1.1 Корпоративные сети в сети Интернет.

Корпоративные сети — это сети масштаба предприятия, корпорации. Поскольку эти сети обычно используют коммуникационные возможности Интернета, территориальное размещение для них роли не играет. Корпоративные сети относят к особой разновидности локальных сетей, имеющей значительную территорию охвата.

Локальные корпоративные сети каждого отделения связаны друг с другом опорной (транспортной) сетью. При масштабной организации, когда отделения и офисы компании находятся в разных городах и странах, в качестве опорных сетей могут использоваться уже существующие глобальные сети передачи данных, а именно сети Интернет. Основной обмен данных осуществляется в локальных сетях, а опорная сеть предназначена для согласования проектных результатов, получаемых в разных офисах организации. Этому способствует иерархическая структура сети, тем самым снижая трафик в каналах передачи данных.

Канал передачи данных включает в себя опорную транспортную сеть в роли линии связи для обмена данными между отделениями, оконечную аппаратуру приема-передачи данных, коммутационное оборудование на маршруте передачи данных.

1.2 Варианты организации корпоративной сети к интернет.

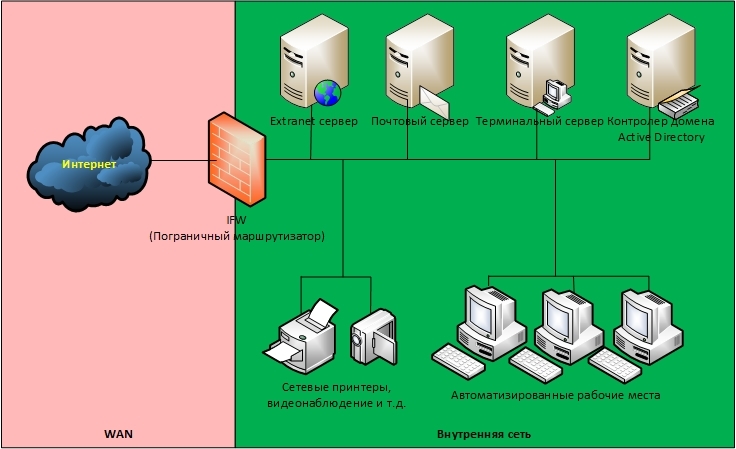

Вариант 1. Плоская сеть

В данном варианте все узлы корпоративной сети содержатся в одной, общей для всех сети («Внутренняя сеть»), в рамках которой коммуникации между ними не ограничиваются. Сеть подключена к Интернет через пограничный маршрутизатор/межсетевой экран (далее — IFW).

Рисунок 1

Доступ узлов в Интернет осуществляется через NAT, а доступ к сервисам из Интернет через Port forwarding.

Плюсы варианта:

-

минимальные требования к функционалу IFW (можно сделать практически на любом, даже домашнем роутере). -

минимальные требования к знаниям специалиста, осуществляющего реализацию варианта.

Минусы варианта:

-

минимальный уровень безопасности. В случае взлома, при котором Нарушитель получит контроль над одним из опубликованных в Интернете серверов, ему для дальнейшей атаки становятся доступны все остальные узлы и каналы связи корпоративной сети.

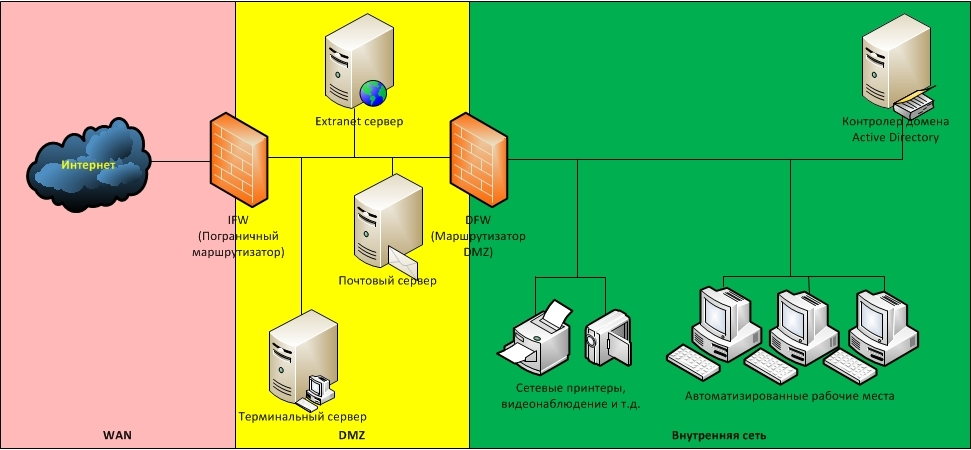

Вариант 2. DMZ

Для устранения указанного ранее недостатка узлы сети, доступные из Интернет, помещают в специально выделенный сегмент – демилитаризованную зону (DMZ). DMZ организуется с помощью межсетевых экранов, отделяющих ее от Интернет (IFW) и от внутренней сети (DFW)(рис2.)

Рисунок 2.

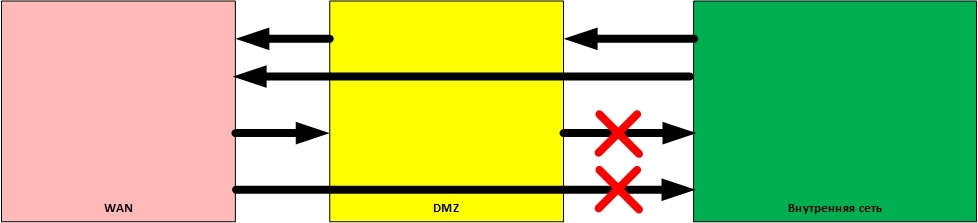

При этом правила фильтрации межсетевых экранов выглядят следующим образом:

-

Из внутренней сети можно инициировать соединения в DMZ и в WAN (Wide Area Network). -

Из DMZ можно инициировать соединения в WAN. -

Из WAN можно инициировать соединения в DMZ. -

Инициация соединений из WAN и DMZ ко внутренней сети запрещена.

Рисунок 3.

Плюсы варианта:

-

Повышенная защищённость сети от взломов отдельных сервисов. Даже если один из серверов будет взломан, Нарушитель не сможет получить доступ к ресурсам, находящимся во внутренней сети (например, сетевым принтерам, системам видеонаблюдения и т.д.).

Минусы варианта:

-

Сам по себе вынос серверов в DMZ не повышает их защищенность. -

Необходим дополнительный МЭ для отделения DMZ от внутренней сети.

Данный вариант архитектуры сети похож на организацию рабочей и клиентской зон в компании, где клиенты могут находиться только в клиентской зоне, а персонал может быть как в клиентской, так и в рабочих зонах. DMZ сегмент — это как раз и есть аналог клиентской зоны.

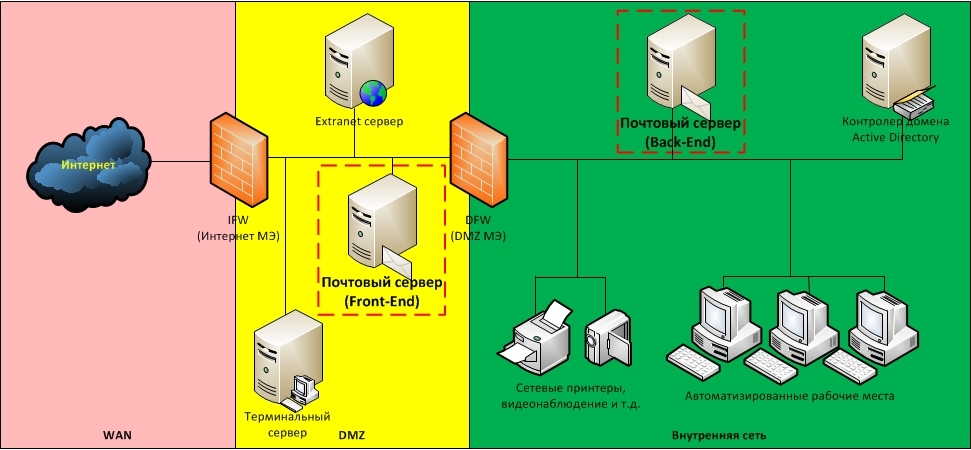

Вариант 3. Разделение сервисов на Front-End и Back-End

DMZ никоим образом не улучшает безопасность самого сервиса. Одним из вариантов исправления ситуации является разделение функционала сервиса на две части:

Front-End Back-End. При этом каждая часть располагается на отдельном сервере, между которыми организуется сетевое взаимодействие. Сервера Front-End, реализующие функционал взаимодействия с клиентами, находящимися в Интернет, размещают в DMZ, а сервера Back-End, реализующие остальной функционал, оставляют во внутренней сети. Для взаимодействия между ними на DFW создают правила, разрешающие инициацию подключений от Front-End к Back-End.

Рисунок 4.

Плюсы варианта:

-

В общем случае атаки, направленные против защищаемого сервиса, могут «споткнуться» об Front-End, что позволит нейтрализовать или существенно снизить возможный ущерб. Например, атаки типа TCP SYN Flood или slow http read, направленные на сервис, приведут к тому, что Front-End сервер может оказаться недоступен, в то время как Back-End будет продолжать нормально функционировать и обслуживать пользователей. -

В общем случае на Back-End сервере может не быть доступа в Интернет, что в случае его взлома (например, локально запущенным вредоносным кодом ) затруднит удаленное управление им из Интернет. -

Front-End хорошо подходит для размещения на нем межсетевого экрана уровня приложений (например, Web application firewall) или системы предотвращения вторжений (IPS, например snort).

Минусы варианта:

-

Для связи между Front-End и Back-End на DFW создается правило, разрешающее инициацию соединения из DMZ во внутреннюю сеть, что порождает угрозы, связанные с использованием данного правила со стороны других узлов в DMZ (например, за счет реализации атак IP spoofing, ARP poisoning и т. д.) -

Не все сервисы могут быть разделены на Front-End и Back-End. -

В компании должны быть реализованы бизнес-процессы актуализации правил межсетевого экранирования. -

В компании должны быть реализованы механизмы защиты от атак со стороны Нарушителей, получивших доступ к серверу в DMZ.

Данный вариант по сути похож на организацию труда, при которой для высоко загруженных работников используют помощников — секретарей. Тогда Back-End будет аналогом загруженного работника, а Front-End аналогом секретаря.

1.3 Возможные угрозы, связанные с подключением к сети интернет.

Потенциальные угрозы, связанные с подключением корпоративной сети к Интернет:

-

Прерывание, то есть прекращение нормальной обработки информации вследствие разрушения вычислительных средств. -

Несанкционированный доступ к информационным ресурсам компании со стороны внешних сетей. -

Утечка конфиденциальной или личной информации. -

Кража, то есть чтение или копирование информации с целью получения данных, которые могут быть использованы против интересов владельца информации. -

Модификация информации, то есть внесение несанкционированных изменений в данные, направленных на причинение ущерба владельцу информации. -

Снижение пропускной способности сети. -

Разрушение данных, то есть необратимое изменение информации, приводящее к невозможности ее использования. -

Утрата документов или баз данных. -

Сбой в работе или авария информационной системы. -

Распространение компьютерных вирусов. -

Использование неконтролируемых сетевых протоколов для осуществления атак и организации скрытых каналов утечки информации. -

Потеря репутации компании.

Угрозы связанные с человеческим фактором:

-

Неконтролируемый доступ законных пользователей к ресурсам корпоративной сети. -

Неделовой трафик из-за недисциплинированности пользователей, несанкционированных почтовых рассылок (спам). -

Осознанное или случайное отключение антивирусных программ на рабочих станция. -

Открытие сомнительных файлов и т.д.

Как можно видеть, глобальная сеть Интернет содержит огромное количество потенциальных угроз.

1.4 Способы решения проблемы безопасного использования Интернет-ресурсов.

Проблему безопасного и продуктивного использования Интернет-ресурсов можно решить двумя способами. Первый – радикальное запрещение использования Интернета без необходимости. Если принят принцип «запрещено все, что явно не разрешено», пользователям разрешается доступ только к строго определенным сайтам. Второй способ – более гибкий, он позволяет пользователям действовать по принципу «разрешено все, что не запрещено». В этом случае сотрудник может свободно пользоваться ресурсами Интернета, однако его действия находятся под контролем. Это значит, что если пользователь выполнит действия, противоречащие политике безопасности, это будет обнаружено и пресечено.