Файл: Организация безопасного доступа корпоративной сети в Интернет.docx

Добавлен: 07.11.2023

Просмотров: 66

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

В настоящее время «радикальный» способ по-прежнему находит применение. Он используется, в первую очередь, организациями, в которых циркулирует информация с грифом «секретно». К таким организациям относятся различные научно-исследовательские институты, военные организации, государственные органы и специальные службы. В таких «секретных» организациях существуют инструкции и документы, которые строго регламентируют поведение пользователей, связанное с получением информации и ее передачей за пределы организации. А это значительно облегчает деятельность контролирующих служб по обеспечению должного уровня защиты.

1.5 Принцип работы МЭ.

Главная задача межсетевого экрана - защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство.

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер.

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам.

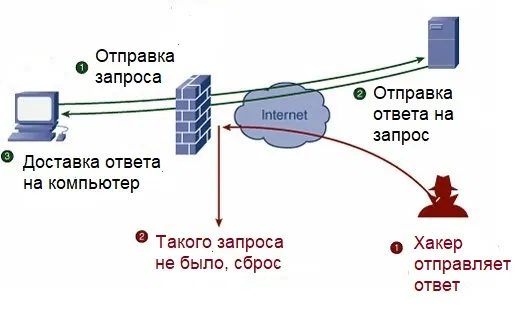

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Рисунок 5.

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Типы экранов:

-

Аппаратный МЭ это оборудование на которой уже установлено ПО для экранирования. Такие МЭ удобные и надёжные, никто не сможет поставить ничего лишнего. Стоят они дороже. -

Программный МЭ это программное обеспечение, которое необходимо установить на сервер.

1.6 Корпоративные сети на основе VPN.

VPN позволяет обеспечивать связь между компьютерами в рамках одной организации, расположенных в пределах одного или различных зданий.

Подобные сети можно построить несколькими способами. Наиболее популярными оставались системы Local Area Network (LAN), которые объединяли между собой ограниченное количество компьютеров. Они могли гарантировать максимальную скорость обмена файлами и абсолютно безопасность информации, т.к. ее потоки не попадают в общий доступ. Использование подобной структуры абсолютно бесплатно. Недостатком подобной сети является невозможность подключения удаленного пользователя. Достойная альтернатива виртуальной сети — Virtual Private Network (VPN), принцип которых базируется на построении поверх глобальных сетей WAN (Wide Area Network). Коммуникации внутри виртуальной сети проводится посредством базовых каналов с низким доверием, а использование средств шифрования дает возможность гарантировать максимальный уровень безопасности передачи данных.

Преимуществом является их простота, следовательно, минимальная стоимость построения, возможность подключения большого количества абонентов, которые находятся в различных точках мира и безопасность передачи информации. За счет своей экономичности и гибкости сети VPN активно используются и вытесняют из лидирующих позиций LAN.

Варианты построения VPN:

-

Intranet – передача данных осуществляется исключительно по открытым каналам. Может использоваться для обычных филиалов компании и для мобильных офисов. Необходимо понимать, что подобный вариант предусматривает установку сервера в каждом подключаемом офисе. -

Remote Access – создание защищенного канала между удаленным пользователем и офисом, который подключается к ресурсам предприятий домашнего ПК при помощи интернета. Такие системы являются максимально простыми в построении, но не такими безопасными, как большинство аналогов. Они используются компаниями, где большое количество удаленных сотрудников. -

Extranet – доступ к информации предоставляется клиенту или другим внешним пользователям. В это время их возможности по использованию системы являются заметно ограниченными. Не предназначенные для абонентов файлы надежно защищают специальные средства шифрования. -

Client/Server – такой вариант позволяет обмениваться данными между узлами внутри единого сегмента. Пользуется высоким уровнем популярности в организациях, где нужно в рамках одной сети создать несколько логических сетей. Чтобы защитить трафик от третьих лиц, используется шифрование.

Корпоративные сети на базе Virtual Private Network (VPN) – это оптимальное решение, которое актуально для компаний различного уровня, которые имеют в своем штате специалистов, работающих удаленно в других городах и странах. Помимо этого, такие системы являются просто незаменимым в организациях, где часто меняются круг лиц с доступом к конфиденциальной информации, есть абоненты, которым нужно предоставлять доступ различного уровня и есть необходимость создавать несколько логических сетей в рамках одной физической структуры.

2.Практическая часть.

Практическую часть я покажу при помощи:

-

Cisco Packet Tracert, разверну корпоративную сеть в интернет и настрою её в 2 вариантах:

-

Простейшая ЛС при помощи Cisco ASA; -

ЛС c реализацией DMZ;

-

Настрою брандмауэр на платформе Windows 10.

Вариант 1.

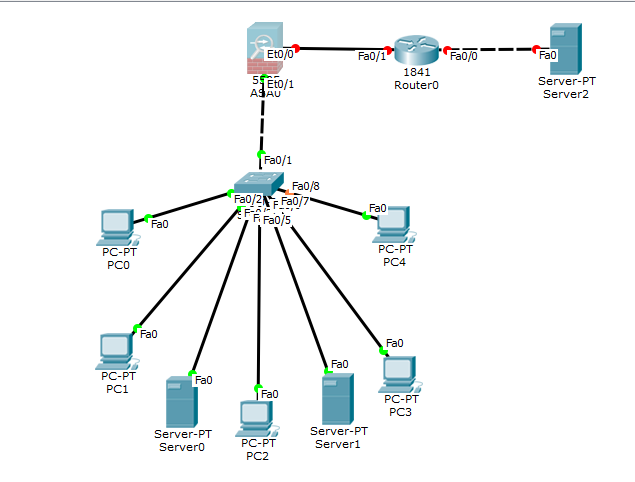

В моем ведении находится организации состоящая из одного филиала (5ПК, 2-Server), связанный между собой коммутатором. Моя задача: вывести филиал безопасно в интернет, а также настроить инспектирование трафика из внутренней сети во внешнюю. Схемой организации будет «плоская сеть», о ней было выше уже сказано, межсетевым экраном будет у меня Cisco ASA. Проверкой работоспособности будет открытие сайта из локальной сети.

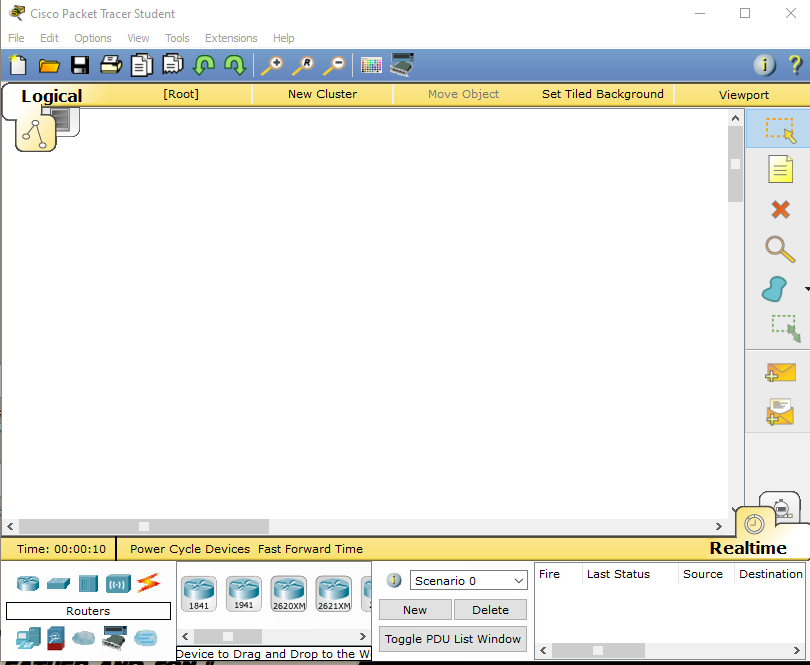

Шаг:1 Запускаем Cisco Packet Tracert

Рисунок 6.

Шаг:2 Воссоздаём схему сети

Рисунок 7.

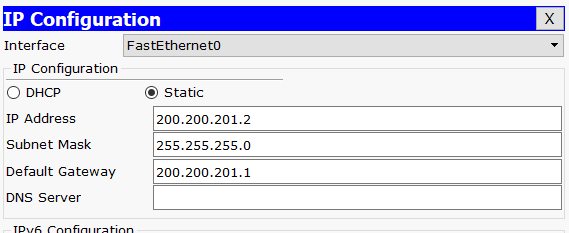

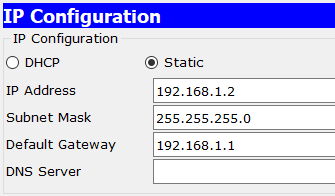

Шаг:3 Распределяем IP-адреса, локальная сеть имеет пространство 192.168.1.0/24, глобальная 200.200.200.1/24

Рисунок 8.

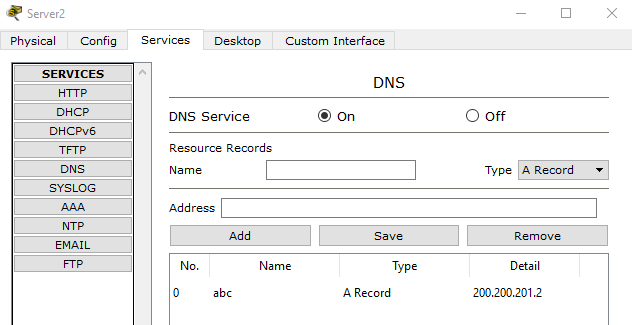

Шаг:4 Создаем сайт в глобальной сети на Server2

Рисунок 9.

Шаг:5 Приступаем к настройке межсетевого экрана. Настройка состоит из нескольких этапов:

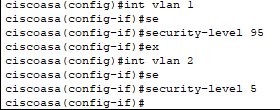

Этап:1 Настройка уровня доверия интерфейсов.

Рисунок 10.

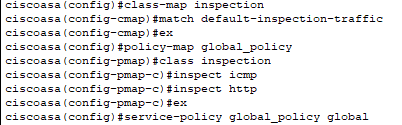

Этап:2 Настройка инспектирования трафика.

Рисунок 11.

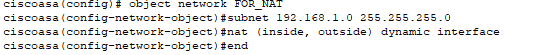

Этап:3 Настройка NAT

Рисунок 12.

Шаг:6 Настройка маршрута по умолчанию на ASA

Рисунок 13.

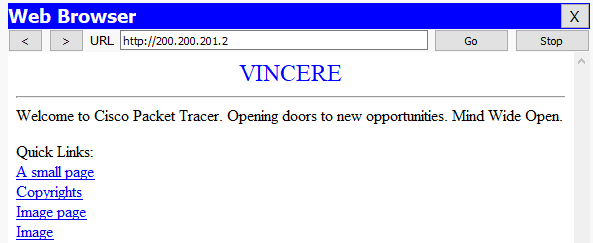

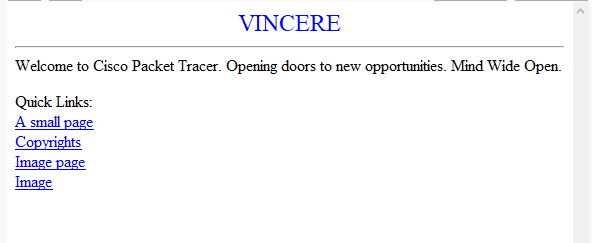

Настройка завершена, теперь проверяем. С PC1 попробуем открыть сайт VINCERE.

Рисунок 14.

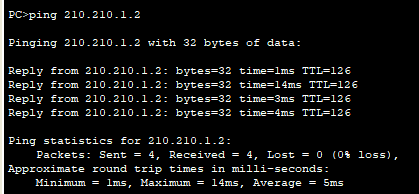

Локальная сеть имеет доступ к глобальной сети. Теперь проверим защищенность сети, отправим эхо-запрос с Server0 на PC1.

Рисунок 15.

Итог: Организация защищена и имеет доступ к глобальной сети.

Вариант 2.

Локальная сеть состоящая из 2-ПК, связанные между собой коммутатором.

Задача: вывести ЛС в интернет при помощи реализации DMZ.

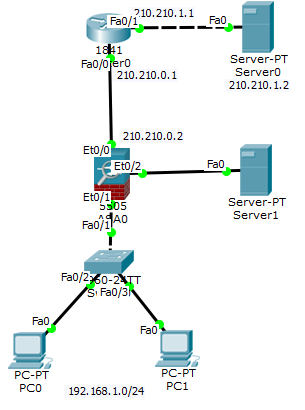

Шаг:1 Воссоздаём схему сети.

Рисунок 16.

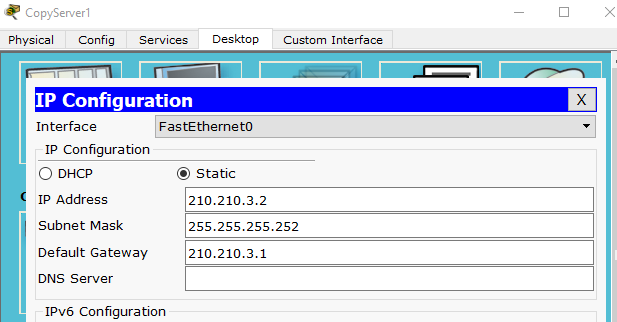

Шаг:2 Распределяем IP-адреса.

Рисунок 17.

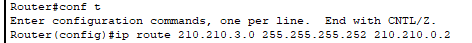

Шаг:3 Настройка маршрута по умолчанию на Server1.

Рисунок 18.

Шаг:4 Создаем новый сегмент для DMZ.

Шаг:5 Разрешим трафик определенного вида до Server1(DMZ).

Рисунок 19.

Шаг:6 Настройка ASA(NAT, инспектирование трафика).Настройка похожа как на 1 варианте см. выше.

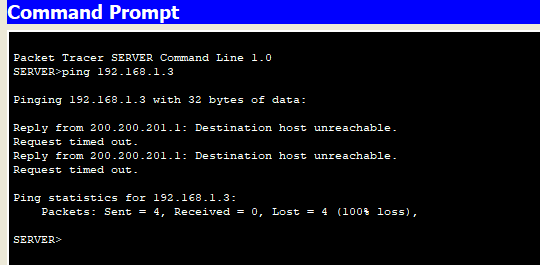

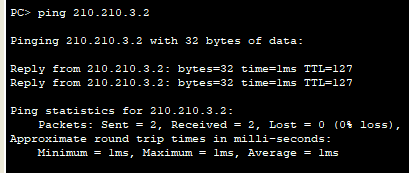

Настройка завершена произведем проверку запустим эхо-запрос с PC0 на Server0

Рисунок 20.

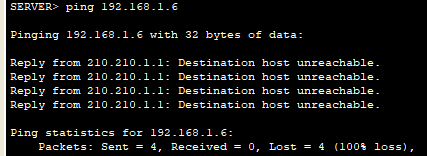

Локальная сеть имеет доступ к глобальной сети. Теперь проверим защищенность сети, отправим эхо-запрос с Server0 на PC0

.

Рисунок 21.

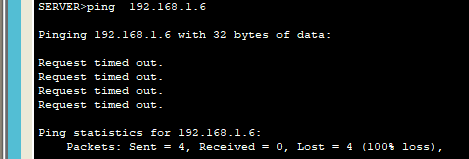

Проверим доступность PC0 к Server0(DMZ)

Рисунок 22.

Ну и доступность с Server0(DMZ) к PC0

Рисунок 23.

Итог: Организация защищена и имеет доступ к глобальной сети.

Настройка брандмауэра на платформе Windows 10.

Брандмауэр позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

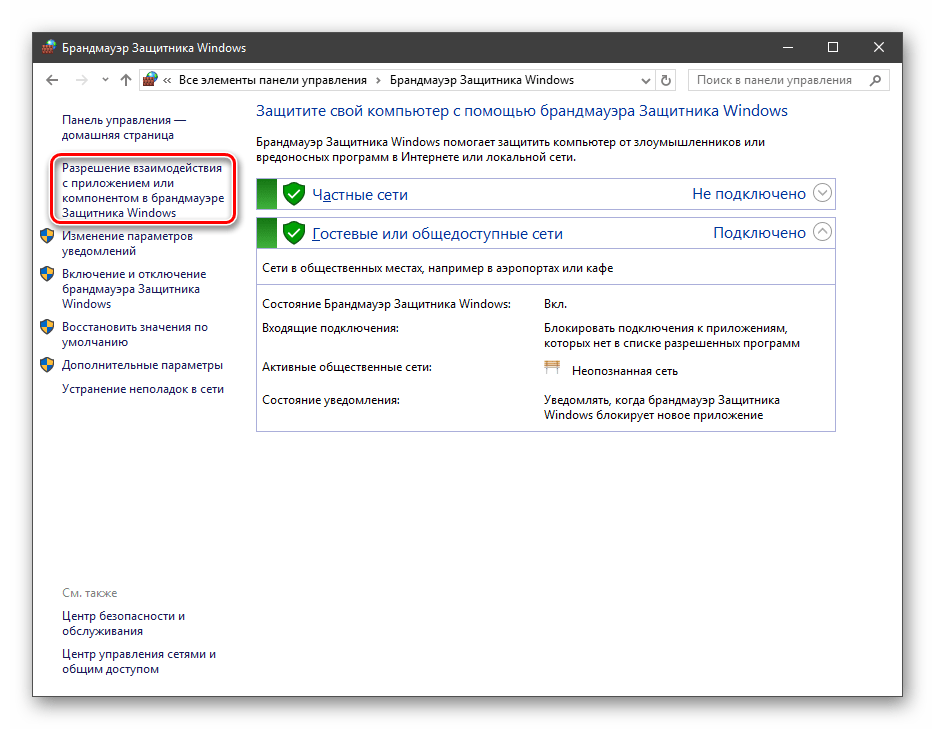

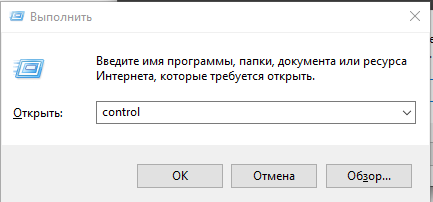

Шаг:1 Вызвать меню

Рисунок 24.

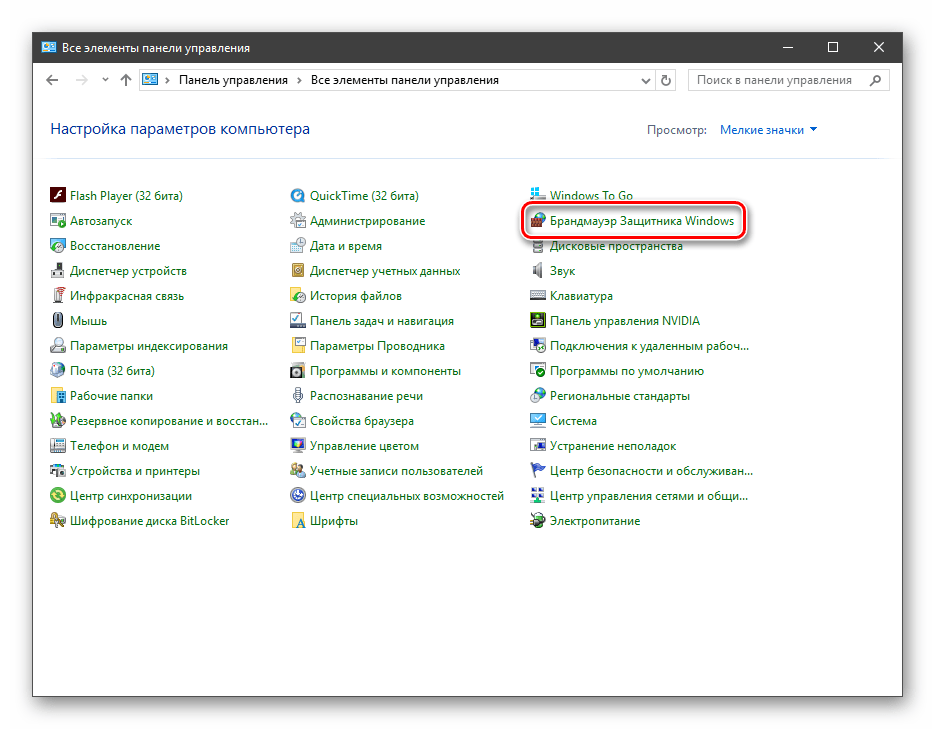

Шаг:2

Рисунок 25.

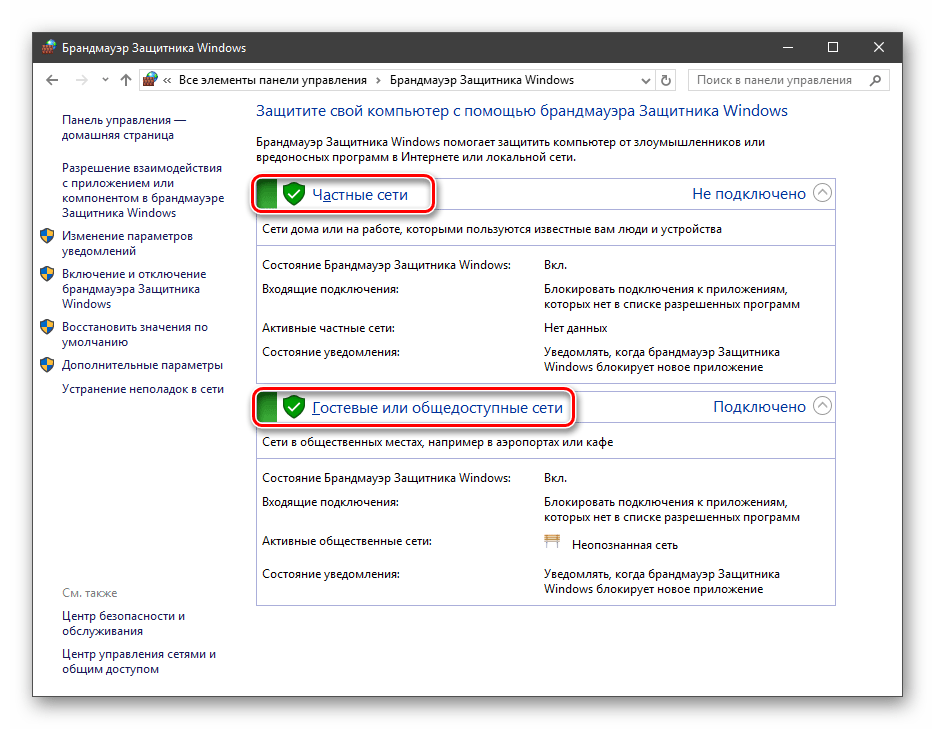

Рисунок 26.

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры.

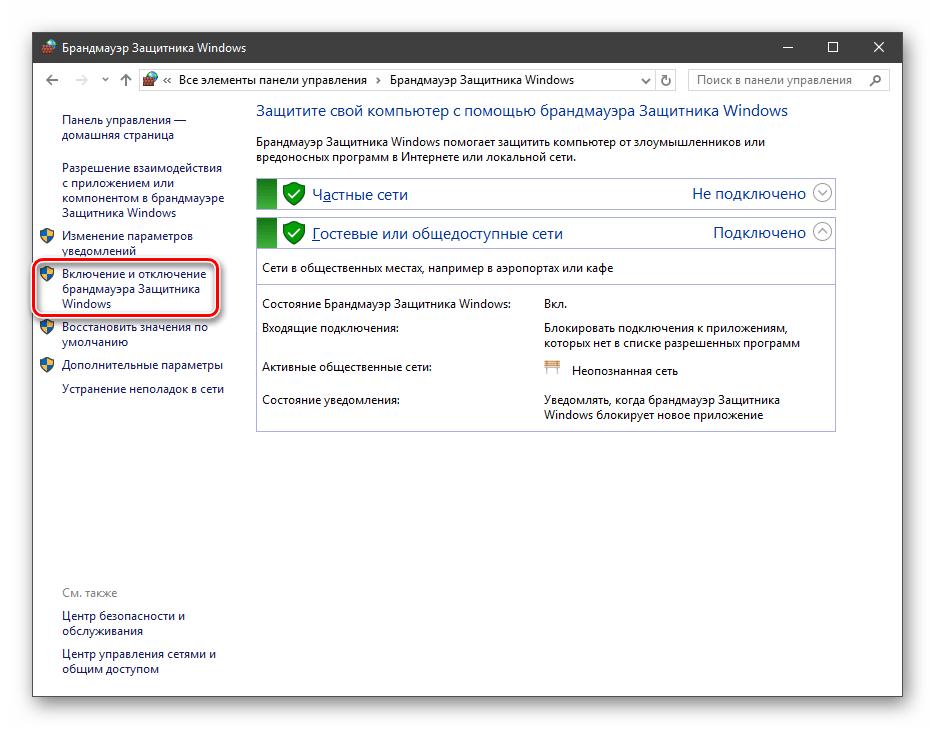

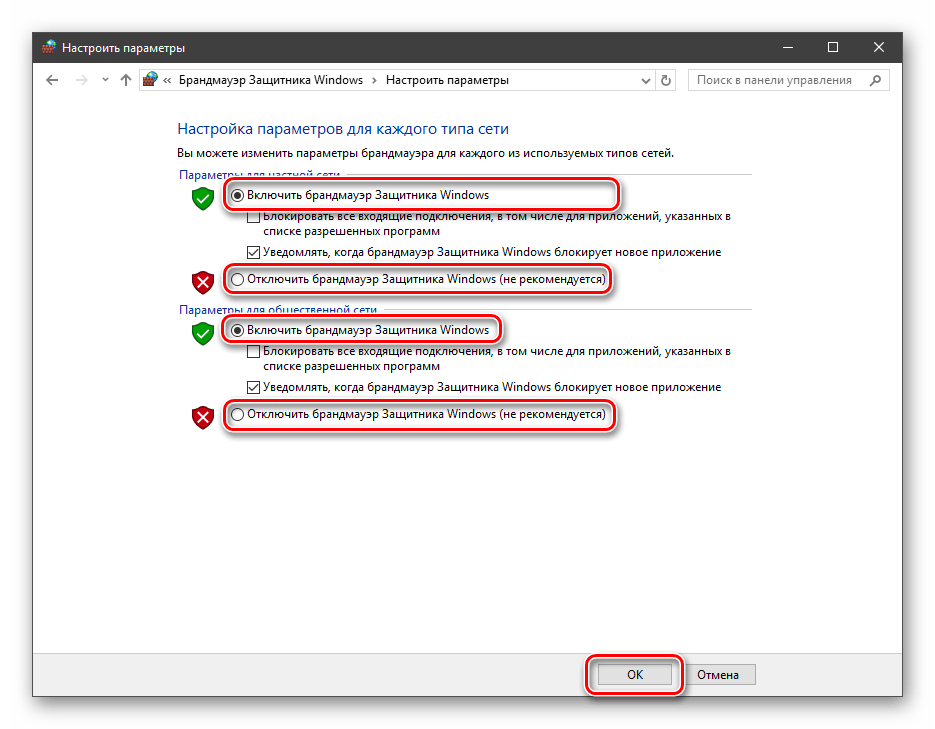

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Рисунок 27.

Рисунок 27.

Рисунок 28.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

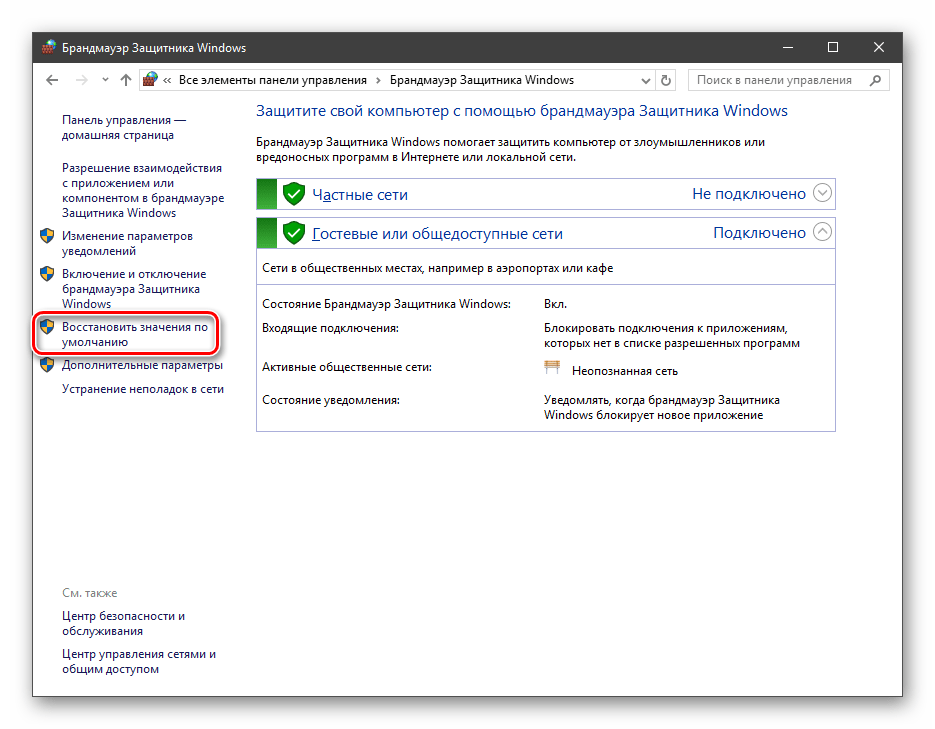

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Рисунок 29.

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.