Файл: Популярные атаки и вектора атак Атаки на публично доступные приложения и сеть.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 108

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Популярные атаки и вектора атак:-

Атаки на публично доступные приложения и сеть

-

-

Брутфорс -

Эксплуатация уязвимостей -

Межсайтовое выполнение кода (вредоносные загрузки) -

SQL – инъекции

-

Социальная инженерия

-

Фишинг -

Внедрение в доверие -

Ложное представление

-

Переносные накопители -

Инсайдеры

-

SQL-инъекции -

Атаки на сессии -

Кросс-сайтовые сценарии (XSS) -

Фишинг -

Брутфорс (перебор паролей) -

Атаки на протоколы -

DOS/DDOS-атаки -

Атаки на беспроводные сети -

Атаки на веб-службы (включая REST-интерфейсы)

-

Жизненный цикл атаки:

-

Существующие системы противодействия атакам на инфраструктуру:

-

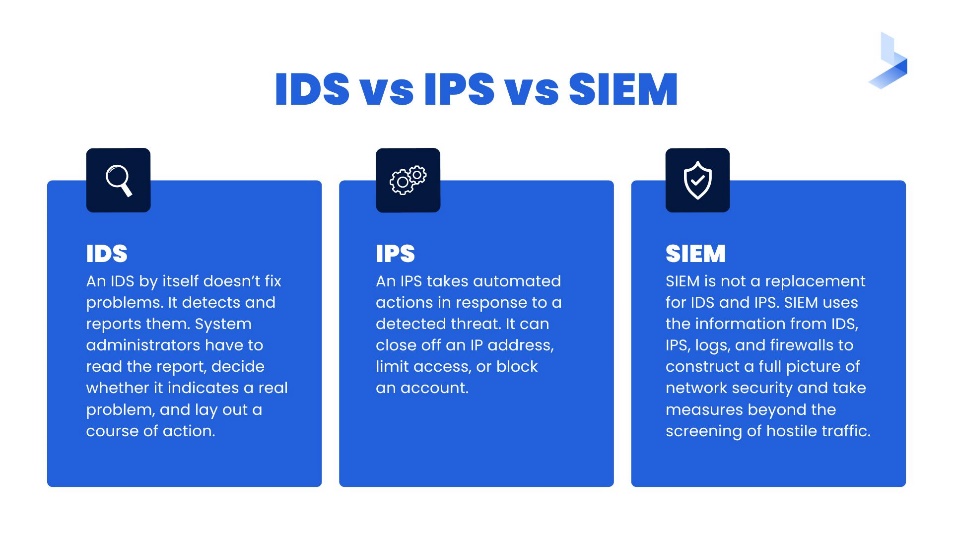

IDS (системы обнаружения вторжений)

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

-

IPS (системы предотвращения вторжений)

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

-

SIEM (системы управления информационной безопасностью и событиями)

Средства SIEM собирают, агрегируют и анализируют в режиме реального времени массивы данных, полученные от корпоративных приложений, устройств, серверов и пользователей. Это позволяет специалистам службы безопасности обнаруживать и блокировать атаки. В SIEM используются предварительно заданные правила, которые облегчают выявление угроз и генерацию оповещений.

An IPS focuses on incoming and outgoing Internet traffic. SIEM gathers information from many sources, correlating all the available information available. This lets it not only detect active threats but find hidden weaknesses and threats. Its inputs include system and application logs as well as live IDS and IPS data.

-

Антивирусы и антиспамы -

Брандмауэры и сетевые экраны -

Управление доступом -

VPN и шифрование трафика

-

Сбор информации из открытых источников:

-

Google Dorking (использование специальных операторов для поиска информации в Google) -

Специализированные поисковые системы (например, Shodan для поиска устройств в интернете) -

Мониторинг социальных сетей -

Анализ открытых баз данных (например, Whois для поиска информации о доменах)

-

Поиск по сервисам-агрегаторам:

-

Censys -

ZoomEye -

Foca -

Maltego

-

Технология OSINT. Основные принципы:

-

Сбор информации из открытых источников -

Анализ информации -

Работа с большим объемом информации -

Использование различных источников

-

Особенности поиска информации, относящейся к компании по косвенным признакам:

-

Изучение информации о персонале компании -

Изучение информации о партнерах и клиентах компании -

Анализ информации о структуре компании

-

Инструменты для использования технологии OSINT:

-

Мониторинг социальных сетей (например, Social Mention) -

Инструменты для анализа веб-страниц (например, Wayback Machine) -

Инструменты для сбора информации о доменах (например, Whois) -

Инструменты для сканирования сети (например, Nmap) -

Инструменты для анализа SSL-сертификатов (например, SSL Labs)

Инструменты:

-

subfinder -

assetfinder -

gau -

amass -

altdns -

dnsgen, massdns, subbrute

Источники:

-

Поисковые системы:-

Google -

Yandex -

Shodan -

Zoomeye -

Censys

-

-

Данные из SSL-сертификатов -

PTR-записи для IP-адресов -

Передача зоны DNS -

Github

-

Социальная инженерия и ее методы:

-

Фишинг -

Внедрение в доверие -

Использование авторитета -

Лжепредставление -

Ответные реакции

-

Примеры фишинговых писем, звонков и т.д.:

-

Письма от банков, которые просят обновить данные аккаунта -

Письма от IT-служб, которые просят ввести учетные данные для обновления программного обеспечения -

Звонки от людей, которые представляются службой безопасности и просят у вас учетные данные

-

Сетевые сканеры и сканеры уязвимостей:

-

Nmap -

Nessus -

OpenVAS -

Acunetix

-

Сервисы и порты. Уязвимости сервисов:

1.FTP (20, 21)

FTP означает протокол передачи файлов. Порты 20 и 21 – это исключительно TCP-порты, используемые для того, чтобы пользователи могли отправлять и получать файлы с сервера на свои персональные компьютеры

Порт FTP является небезопасным и устаревшим и может быть использован:

-

Анонимная аутентификация. Вы можете войти в FTP-порт с именем пользователя и паролем, установленными на ‘аноним’. -

Межсайтовый скриптинг. -

Усиление паролей. -

Атаки обхода каталога.

2.SSH (22)

SSH расшифровывается как Secure Shell. Это TCP-порт, используемый для обеспечения безопасного удаленного доступа к серверам. Вы можете использовать порт SSH путем перебора учетных данных SSH или с помощью закрытого ключа, чтобы получить доступ к целевой системе

3.SMB (139, 137, 445)

SMB расшифровывается как Server Message Block. Это коммуникационный протокол, созданный компанией Microsoft для обеспечения совместного доступа к файлам и принтерам по сети. При перечислении порта SMB найдите версию SMB, а затем можно поискать эксплойт в Интернете, Searchsploit или Metasploit

Порт SMB можно эксплуатировать с помощью уязвимости EternalBlue, перебора учетных данных для входа в SMB, эксплуатации порта SMB с помощью NTLM Capture и подключения к SMB с помощью PSexec

Примером уязвимости SMB является уязвимость Wannacry, которая работает на базе EternalBlue

Конкретно, уязвимость позволяет злоумышленнику отправить специально сформированный пакет на открытый порт SMB (445). Этот пакет содержит определенные данные, которые могут привести к переполнению буфера памяти в процессе SMB. Это, в свою очередь, может привести к выполнению злонамеренного кода на компьютере.

4.DNS (53)

DNS расшифровывается как Система доменных имен. Это порт TCP и UDP, используемый для передачи данных и запросов соответственно. Одним из распространенных способов использования портов DNS является атака ‘Распределенный отказ в обслуживании’ (DDoS)

5.HTTP / HTTPS (443, 80, 8080, 8443)

HTTP означает HyperText Transfer Protocol, а HTTPS – HyperText Transfer Protocol Secure (это более защищенная версия HTTP). Это самые популярные и широко используемые протоколы в Интернете, и поэтому они подвержены многим уязвимостям. Они уязвимы для SQL-инъекций, межсайтового скриптинга, подделки межсайтовых запросов и т.д

6.Telnet (23)

Протокол Telnet – это протокол TCP, который позволяет пользователю подключаться к удаленным компьютерам через Интернет. Порт Telnet уже давно заменен SSH, но он все еще используется некоторыми веб-сайтами. Он устарел, небезопасен и уязвим для вредоносных программ.Telnet уязвим для спуфинга, подбора учетных данных и перебора учетных данных

7.SMTP (25)

SMTP расшифровывается как Simple Mail Transfer Protocol. Это TCP-порт, используемый для отправки и получения почты. Он может быть уязвим для почтового спама и подделки, если не защищен должным образом

8.TFTP (69)

TFTP расшифровывается как Trivial File Transfer Protocol. Это UDP-порт, используемый для отправки и получения файлов между пользователем и сервером по сети.TFTP – это упрощенная версия протокола передачи файлов. Поскольку это UDP-порт, он не требует аутентификации, что делает его более быстрым, но менее безопасным

Он может быть использован с помощью распыления паролей и несанкционированного доступа, а также атак типа ‘отказ в обслуживании’ (DoS)

9. RDP(3389)

Суть уязвимости BlueKeep заключается в том, что она позволяет злоумышленникам удаленно выполнить произвольный код на уязвимой системе, даже без аутентификации. Причина этого заключается в ошибке в обработке запросов RDP, которая позволяет злоумышленникам отправлять специально сформированные запросы, вызывающие переполнение буфера в службе удаленного рабочего стола.

-

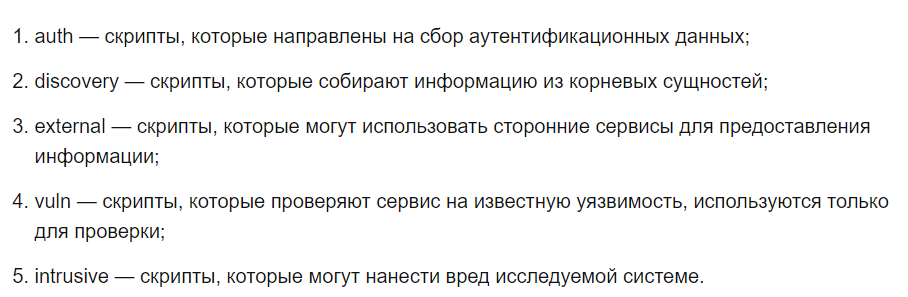

Расширенное сканирование сети. Скрипты:

-

Скрипты на Python (например, Scapy) -

Скрипты на Lua (например, Nmap)

https://nmap.org/book/nse-usage.html#nse-category-malware

-

Способы проникновения внутрь периметра инфраструктуры могут включать в себя использование уязвимостей в сетевом оборудовании, социальной инженерии, внедрение вредоносных программ и т.д.

Здесь можно идти по следующему алгоритму:

-

нам нужен сначала какой-нибудь основной домен компании -

разобираемся этот домен находится на хостинге или закрыт CDN (это сеть доставки контента, которая будет использоваться в качестве такого прокси между нашими пользователями и самим сервером) -

собираем поддомены -

необходимо понять их ip-адреса -

анализ полученного списка доменов и адресов -

разбить полученный список на подсети по диапазонам -

выделить в отдельный список домены, которые могут резолвиться во внутренние ip-адреса -

проверить на доступность адреса из списка и понять что там вообще находится -

проверка диапазонов ip-адресов и доменов на их принадлежность компании -

с помощью сканера определяем открытые ip-адреса и открытые порты на них -

проходим по открытым портам с помощью нашего сканера -

анализируем информацию и как-то её выделяем (например, веб-приложения отдельно, потому что им нужен ручной анализ) -

фаззинг параметров -

перебор паролей в формах для входа

-

Способы обхода межсетевых экранов могут включать использование уязвимостей в конфигурации файрволла, использование техник туннелирования, маскирование трафика и т.д. -

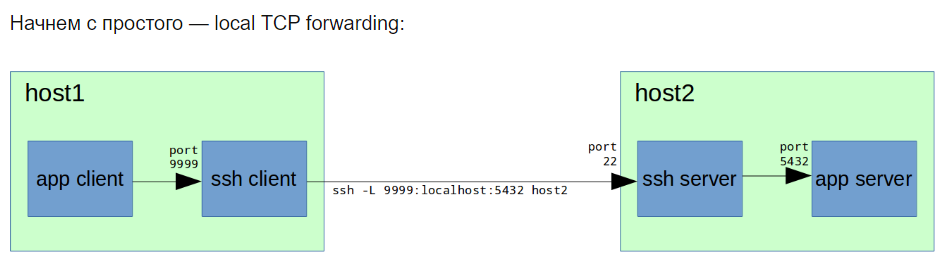

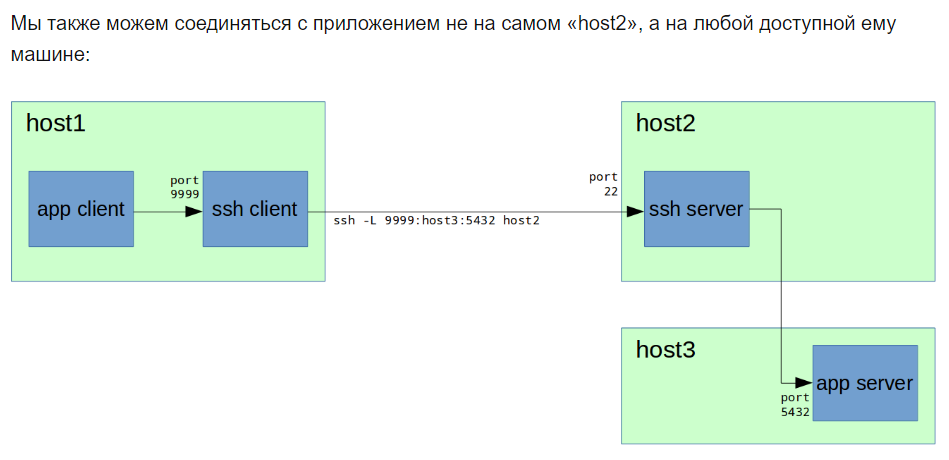

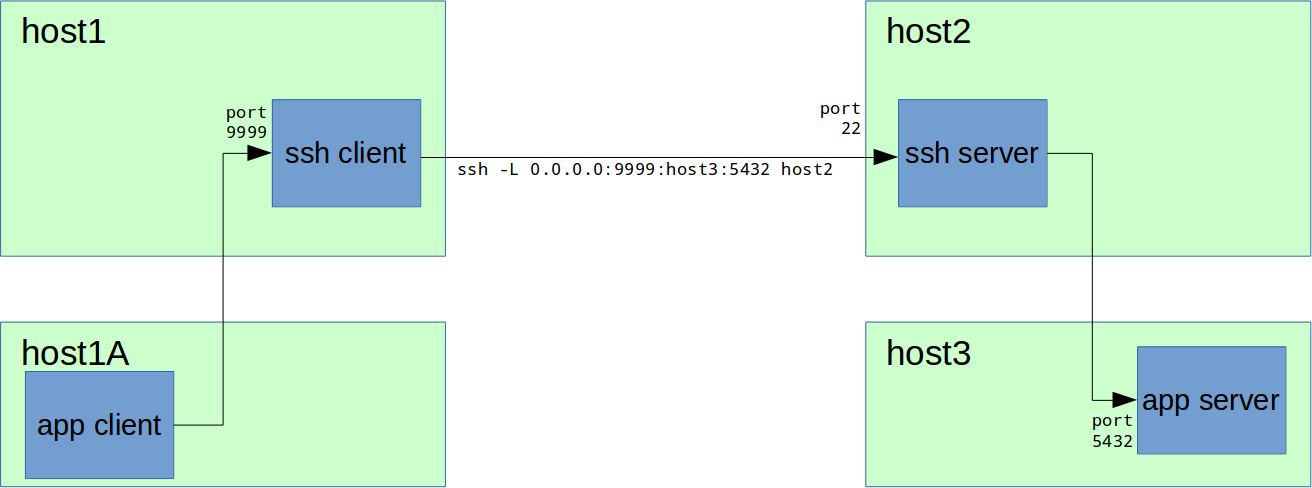

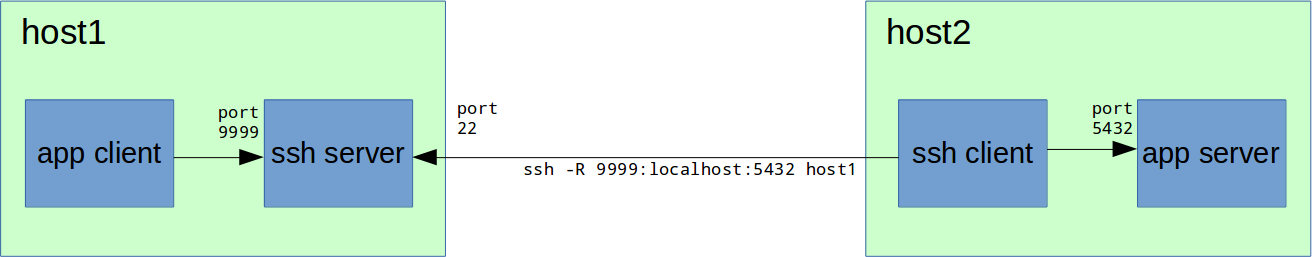

Протокол SSH является безопасным протоколом удаленного управления. С помощью средств ssh также возможна передача файлов и организация туннелей. -

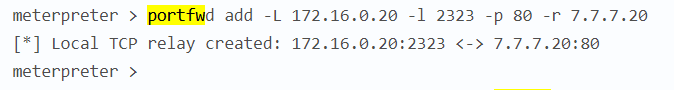

PortForwarding - это механизм перенаправления сетевых портов между двумя узлами сети, который может быть использован для доступа к удаленному сервису, находящемуся за межсетевым экраном.

-

SSH-tunneling - это метод использования протокола SSH для создания защищенного туннеля между двумя узлами сети, который может быть использован для безопасной передачи данных между ними. -

Способы проникновения вовнутрь периметра инфраструктуры используя VPN

Когда мы используем VPN для проникновения внутрь периметра инфраструктуры, мы можем использовать SSH для создания туннеля, который позволит нам передавать трафик между локальной машиной и сервером VPN. Для этого необходимо установить SSH-соединение с сервером VPN, указав опцию -L, после которой следует указать номер локального порта и адрес удаленной машины, на которую должен быть передан трафик.

Например, команда ssh -L 8080:192.168.1.100:80 user@vpn-server создаст SSH-туннель между локальным портом 8080 и удаленным портом 80 на машине с IP-адресом 192.168.1.100. При доступе к локальному порту 8080 на локальной машине мы будем получать ответ от порта 80 на удаленной машине через созданный SSH-туннель.

-

Разновидности VPN включают в себя PPTP, L2TP/IPSec, SSL VPN, OpenVPN и другие. Они используют различные методы шифрования и аутентификации для защиты соединения.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP(L4), в котором порт сервера 1723. Второе работает с помощью протокола GRE(L4), который является транспортным протоколом (то есть заменой TCP/UDP). PPTP помещает (инкапсулирует) кадры