Файл: 1 Аналитический раздел 6 1 Анализ деятельности предприятия 6.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 96

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Анализ деятельности предприятия

1.3 Анализ и выбор топологии сети

1.4 Анализ систем защиты компьютеров предприятия от вредоносных программ и потерь данных

2.1 Разработка логической схемы сети

2.3 Разработка итоговой спецификации сети

2.4 Выбор операционной системы

Рисунок 2.4–Администрирование Windows Firewall Control

Рисунок 2.5 –Настройка утилит Windows Firewall Control

2.6 Построение системы комплексной защиты на базе Endpoint Security для Windows

1.4 Анализ систем защиты компьютеров предприятия от вредоносных программ и потерь данных

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний.

Для защиты от нарушителей класса «Н-1» и «Н-2» достаточно использовать стандартное антивирусное программное обеспечение одного производителя, установив его на все рабочие станции и серверы в компании. Такой подход может применяться для небольших компаний, а также для предприятий, где обрабатывается небольшой объём конфиденциальной информации.

Для защиты от нарушителя класса «Н-3» необходимо использовать многовендорный вариант антивирусной защиты, который предусматривает применение антивирусных ядер различных производителей. Это позволит существенно повысить вероятность обнаружения вируса за счёт того, что каждый файл или почтовое сообщение будет проверяться различными ядрами.

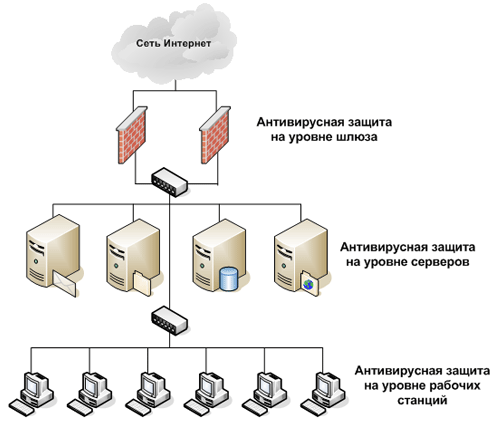

Как правило, выделяют три уровня антивирусной защиты, на каждом из которых могут использоваться антивирусные продукты различных производителей:

-

уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет; -

уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС; -

уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

Нарушители, относящиеся к классу «Н-1», представляют собой рядовых сотрудников, в результате непреднамеренных действий которых может произойти инфицирование автоматизированной системы компании. Примерами таких действий являются скачивание из сети Интернет непроверенных файлов и запуск их на локальном компьютере.

Нарушители класса «Н-2» выполняют преднамеренные действия, однако для проведения вирусной атаки используются известные экземпляры вредоносного кода, а также опубликованные уязвимости программного обеспечения.

Класс нарушителей «Н-3» предполагает наличие у злоумышленника более высокого уровня квалификации, что даёт ему возможность использовать вредоносный код, который может детектироваться не всеми антивирусными продуктами.

Нарушители класса «Н-4» являются наиболее опасными и обладают достаточной квалификацией для разработки вредоносного кода, который не обнаруживается антивирусными программными продуктами.

Для защиты от нарушителей класса «Н-4» применение одних лишь антивирусных продуктов недостаточно, так как злоумышленники данной категории обладают возможностями создавать вредоносный код, который не обнаруживается антивирусами. Поэтому в дополнении к многовендорной антивирусной защите в АС компании необходимо использовать подсистему сетевого экранирования, выявления и предотвращения атак, а также обнаружения уязвимостей. Применение данных подсистем позволит существенно снизить риск успешной реализации информационной атаки на компанию.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Рисунок 1.5- Схема размещения элементов многовендорной антивирусной защиты

Существуют комплексные продукты, например, KasperskyTotal Security (https://www.kaspersky.ru), реализующий защиту от хакеров, вирусов и вредоносного ПО, с которой вы будете чувствовать себя в полной безопасности. Инструменты для защиты онлайн-платежей и личных данных оградят ваши устройства от любых угроз цифрового мира.

Таблица 1.1-Модель защиты от потенциального нарушителя

| № | Класс нарушителя | Механизмы безопасности |

| 1 | Класс «Н-1» | Антивирусные продуты одного производителя |

| 2 | Класс «Н-2» | Антивирусные продукты различных производителей |

| 3 | Класс «Н-3» | |

| 4 | Класс «Н-4» | Антивирусные продукты различных производителей, средства межсетевого экранирования, средства обнаружения и предотвращения атак, обнаружения уязвимостей |

- 1 2 3 4 5 6 7 8

Конструкторский раздел

2.1 Разработка логической схемы сети

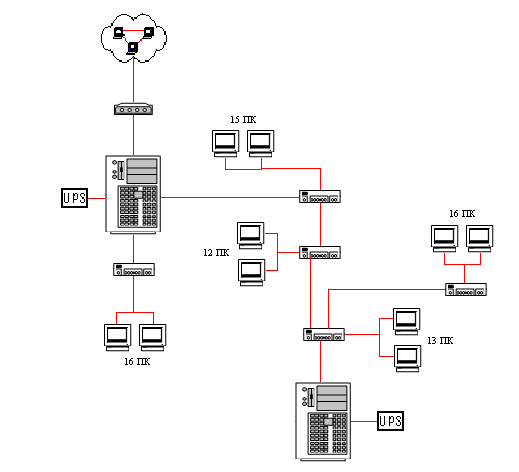

Разработка логической схемы сети включает ПК, роутеры, серверы ит.д. На рисунке 2.1 показана логическая схема сети, в таблице 2.3 – итоговая спецификация сети.

Рисунок 2.1- Логическая схема сети

Локальные сети (рассмотрим на примере хозяйственного здания) основаны на технологии Fast Ethernet и максимальная пропускная способность 100 Мб/с. В среднем на одну рабочую станцию требуется примерно 10Мб/с, в локальной сети хозяйственного здания один сегмент, 8 рабочих станций, объединенных хабом, и один сервер, на который требуется примерно 20Мб/с. Проанализировав потребности, пиковая нагрузка на сеть составит 100 Мб/с. Это меньше общей пропускной способности сети, что удовлетворяет требованиям организации.

2.2 Выбор оборудования

2.2.1 Выбор концентратора

Hub или концентратор - многопортовый повторитель сети с автосегментацией. Все порты концентратора равноправны. Получив сигнал от одной из подключенных к нему станций, концентратор транслирует его на все свои активные порты. Для нашей сети подойдет концентратор Compex TP1024, имеющий 24 порта для “витой пары” и 1 порт для коаксиального кабеля. В настоящее время у фирмы имеется 72 компьютера и 2 сервера, поэтому 120 портов для их подключения будет достаточно. (5х24=120)

2.2.2 Выбор сетевого адаптера

Сетевой адаптер - устройство, служащее для подключения компьютера к локальной сети. Сетевой адаптер контролирует доступ к среде передачи данных и обмен данными между единицами сети.

В качестве сетевых аппаратных средств рабочих станций и сервнра выбираем сетевые платы 3COM EtherLink XL 10/100 PCI NIC (3C905-TX) так как фирма 3COM дает пожизненную гарантию на свою продукцию и делает ее хорошего качества. Количество сетевых карт равно количеству подключаемых компьютеров, т.е. 72.

2.2.3 Выбор типа сервера

По определению, сервер – это некоторое обслуживающее устройство, которое в ЛВС выполняет, например, роль управляющего центра и концентратора данных. Под сервером, вообще говоря понимается

комбинация аппаратных и программных средств, которое служит для управления сетевыми ресурсами общего доступа.

Файл-сервер в ЛВС является ”выделенным” компьютером, который отвечает за коммуникационные связи всех остальных компьютеров, входящих в данную сеть, а также предоставляет им общий доступ к общим сетевым ресурсам: дисковому пространству принтера (принтером, межсетевому интерфейсу и тд.).

В ЛВС может использоваться несколько выделенных серверов. Например, сервер приложений (программы типа “клиент-сервер”), являясь, также как и файл-сервер, “выделенным” компьютером, выполняет одну или несколько прикладных задач, которые запускаются пользователями со своих терминалов включенных в данную сеть.

На файл-сервере должна работать специальная сетевая операционная система. Обычно это мультизадачная ОС, использующая защищенный режим работы процессора. Остальные компьютеры называются рабочими станциями. Рабочие станции имеют доступ к дискам файл-сервера и совместно используемому принтеру (принтером).

В нашей сети необходимо установить выделенный сервер, который будет выполнять функции (файл-сервера), централизованную обработку запросов других пользователей, хранения информации, сервер должен решать вопросы маршрутизации и транспортировки информации, администрирования сети, централизованного управления сетевыми ресурсами, централизованного обеспечения безопасности и управление доступом.

2.2.4 Выбор модема

Для того чтобы передавать информацию от компьютера к компьютеру по коммутируемой телефонной сети, необходимо устройство, осуществляющее преобразование сигнала цифровой формы (последовательность нулей и единиц) в аналоговую форму (плавно меняющийся уровень напряжения). Эту функцию способно выполнять устройство, называющееся "модемом".

В таблице 2.2 приведены характеристики некоторых современных высокоскоростных модемов.

Таблица 2.2 - Характеристики некоторых современных высокоскоростных модемов

| Производитель | Модель | Скорость |

| Зсоm | Зсоm 2018k | До 100 Мбит/с |

| ZуХЕL | ZуХЕL Omni 100 Р1us | До 100 Мбит/с |

| US Robotics | US Robotics Courier | До 100 Мбит/с |