Файл: 1 Аналитический раздел 6 1 Анализ деятельности предприятия 6.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 89

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Анализ деятельности предприятия

1.3 Анализ и выбор топологии сети

1.4 Анализ систем защиты компьютеров предприятия от вредоносных программ и потерь данных

2.1 Разработка логической схемы сети

2.3 Разработка итоговой спецификации сети

2.4 Выбор операционной системы

Рисунок 2.4–Администрирование Windows Firewall Control

Рисунок 2.5 –Настройка утилит Windows Firewall Control

2.6 Построение системы комплексной защиты на базе Endpoint Security для Windows

Агента аутентификации: для этого требуется ввести пароль токена или смарт-карты, подключенных к компьютеру, или имя и пароль учетной записи Агента аутентификации, созданной системным администратором локальной сети. Данные, необходимые для расшифровки объектов, предоставляет Сервер администрирования Kaspersky Security Center, под управлением которого находился компьютер в момент шифрования. Установка

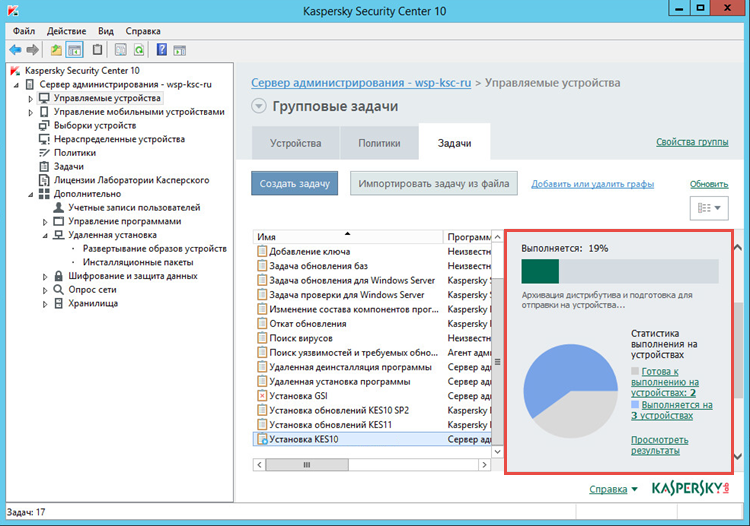

Рисунок 2.7 - Окно Kaspersky Security Center

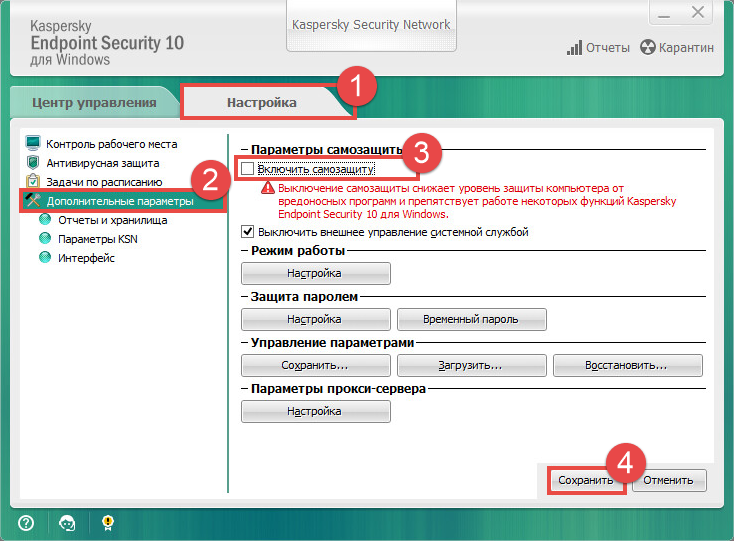

Рисунок 2.8 – Окно включения зашиты

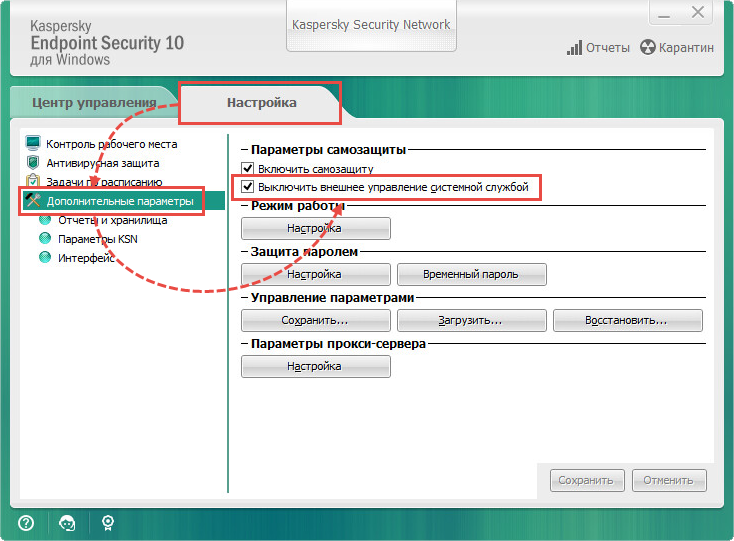

Механизм защиты от внешнего управления блокирует все попытки удаленного управления службами Kaspersky Endpoint Security 10 для Windows. По умолчанию внешнее управление отключено. При необходимости вы можете его включить: откройте Kaspersky Endpoint Security 10 для Windows; перейдите на вкладку Настройка и выберите «ополнительные параметры», включите или выключите внешнее управление:

Рисунок 2.9 - Механизм защиты от внешнего управления Endpoint Security

Вы можете установить «Агент администрирования».

Рисунок 2.10- «Агент администрирования»

-

Укажите учетную запись, которая входит в группу локальных администраторов на сервере с Kaspersky Security Center, доменную группу «Владельцы-создатели групповой политики (Group Policy Creator Owners)». -

Выдайте необходимые разрешения учетной записи. -

Завершите работу мастера.

При такой установке «Сервер администрирования» создает:

-

групповую политику с именем Kaspersky_AK {GUID} и включает в нее учетные записи компьютеров, на которые распространяется задача. -

готовый объект групповой политики уровня домена с таким же именем Kaspersky_AK {GUID} и назначает в нем установку MSI-пакета Агента администрирования, расположенного в общей папке сервера.

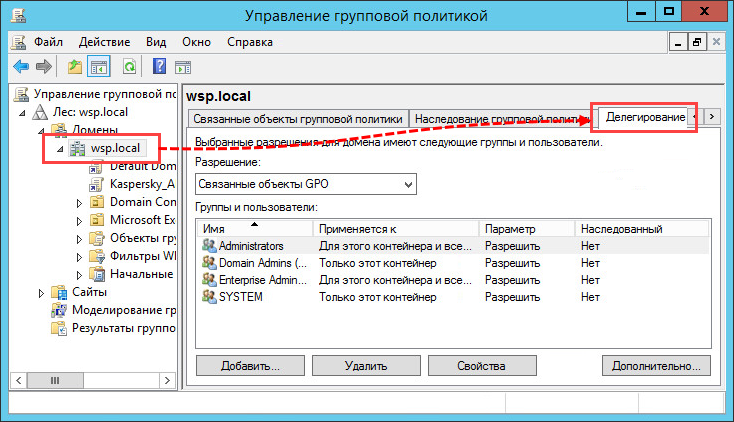

Как выдать необходимые разрешения учетной записи

-

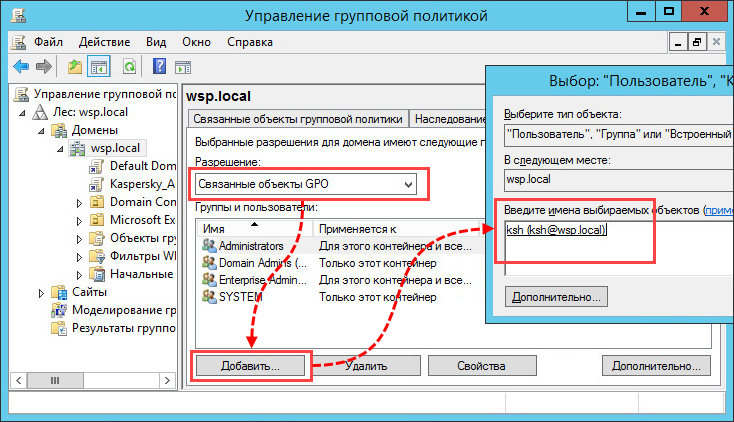

Откройте консоль «Управление групповой политикой». -

Выберите домен и перейдите в «Делегирование».

Рисунок 2.11 – Делегирование полномочий администратора другим пользователям

-

В списке Разрешение выберите Связанные объекты GPO. -

Нажмите Добавить и выберите необходимую учетную запись.

Рисунок 2.12 – Делегирование полномочий администратора другим учетным записям

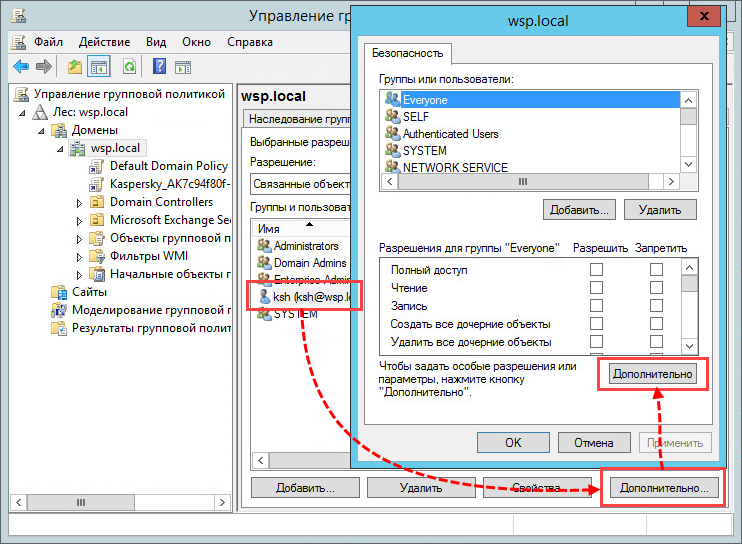

5) Выделите добавленную учетную запись и нажмите Дополни-тельно → Дополнительно.

Рисунок 2.13 – Определение уровня полномочий – полный доступ или ограниченный доступ

-

В списке Элементы разрешений найдите учетную запись и выдайте разрешения:

-

создание объектов: Группа (Create Group objects); -

удаление объектов: Группа (Delete Group objects); -

создание объектов: groupPolicyContainer (Create groupPolicyContainer objects); -

удаление объектов: groupPolicyContainer (Delete groupPolicyContainer objects).

Заключение

Цель курсового проекта достигнута, задачи выполнены. В процессе курсового проектирования были выполнены следующие задачи:

Построена логическая схема сети;

Выбрано оборудование сети и программное обеспечение, создана спецификация оборудования и ПО.

-

Описаны методы защиты информации и данных. -

Выбрана операционная система Windows 10, штатный брандмауэр Windows, для удобства управления выбрана оболочка Windows firewall controller. -

Для организации системы защиты компьютеров предприятия от вредоносных программ и потерь данных выбран антивирус Касперского® Endpoint Security с использованием Endpoint Protection и шифрования данных.

В курсовом проекте описаны основные этапы администрирования защиты Endpoint Protection с настройкой удаленного управления, выдачей прав для разных учетных записей и настройкой шифрования данных.

Список использованных источников и литературы

-

Базовые технологии локальных сетей / В.Г. Олифер, Н.А. Олифер. – СПб.: Питер, 2017. -

Локальные сети. Первый шаг» / Джим Гейер. – М.: Издательство: Вильямс, 2018 -

Голубицкая Е.А., Жигуляская Г.М. Экономика сетей. – М.: Радио и связь, 2019. -

Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. Учебник. – Санкт-Петербург, Питер, 2015. -

Основы построения беспроводных локальных сетей стандарта 802.11. Практическое руководство по изучению, разработке и использованию беспроводных ЛВС стандарта 802.11» / Педжман Рошан, Джонатан Лиэри. – М.: Cisco Press Перевод с английского Издательский дом «Вильямс»,2020 -

Секреты беспроводных технологий / Джек Маккалоу. – М.: НТ-Пресс, 2017. -

Сети и системы радиодоступа / Григорьев В.А., Лагутенко О.И., Распаев Ю.А. – М.: Эко-Трендз, 2015. -

Современные технологии связи / Шахнович И. – М.: Техносфера, 2019 -

Современные технологии и стандарты подвижной связи / Кузнецов М.А., Рыжков А.Е. – СПб.: Линк, 2016. -

Шахнович С. Современные сетевые технологии. - ПИТЕР, 2019. -

Щербо В.К. Стандарты вычислительных сетей. – М.: Кудиц – Образ, 2017.

Изм.

Лист

№ докум.

Подпись

Дата

Лист

09.02.01.000701. 04586-21